Съвременните технологии позволяват на хакерите постоянно да подобряват методите на измама във връзка с обикновени потребители... По правило за тези цели се използва вирусен софтуер, който прониква в компютъра. Вирусите за рансъмуер се считат за особено опасни. Заплахата се крие във факта, че вирусът се разпространява много бързо, криптирайки файлове (потребителят просто не може да отвори нито един документ). И ако е съвсем просто, тогава е много по-трудно да се дешифрират данните.

Какво да направите, ако вирус има криптирани файлове на вашия компютър

Всеки може да бъде атакуван от ransomware, дори потребители, които имат мощен антивирусен софтуер, не са застраховани. Представени са троянски коне за криптиране на файлове различен код, което може да не е по силите на антивируса. Хакерите дори успяват да атакуват по подобен начин големи компаниикоито не са се погрижили за необходимата защита на информацията си. Така че, след като „взехте“ програмата за откуп онлайн, е необходимо да предприемете редица мерки.

Основните признаци на инфекция са: бавна работакомпютър и промяна на имената на документите (може да се види на работния плот).

- Рестартирайте компютъра си, за да прекратите криптирането. Когато е активирано, не потвърждавайте стартирането на неизвестни програми.

- Стартирайте антивирусната си програма, ако не е била атакувана от ransomware.

- В някои случаи информацията може да бъде възстановена. сенчести копия... За да ги намерите, отворете "Свойства" на криптирания документ. Този метод работи с криптирани данни Разширения за трезор, за което има информация в портала.

- Изтеглете помощната програма последна версияза борба с ransomware вируси. Най-ефективните се предлагат от Kaspersky Lab.

Вируси за рансъмуер през 2016 г.: примери

Когато се борите с всяка вирусна атака, е важно да разберете, че кодът се променя много често, допълвайки нова защитаот антивируси. Разбира се, защитните програми се нуждаят от известно време, докато разработчикът актуализира базите данни. Избрахме най-опасните вируси за рансъмуер в последно време.

Ishtar Ransomware

Ishtar е ransomware, който изнудва пари от потребителя. Вирусът беше забелязан през есента на 2016 г., заразявайки огромен брой компютри на потребители от Русия и няколко други страни. Разпространява се чрез имейл разпространение с прикачени документи (инсталатори, документи и т.н.). Данните, заразени от Ishtar ransomware, получават префикса „ISHTAR“ в името си. В процеса се създава тестов документ, който показва къде да отидете, за да получите парола. Нападателите искат от 3000 до 15000 рубли за него.

Опасност Вирус Ищарфактът, че днес няма декодер, който да помогне на потребителите. Компаниите за антивирусен софтуер отделят време, за да дешифрират целия код. Сега можете само да изолирате важна информация (ако е от особено значение) на отделен носител, в очакване на пускането на помощна програма, която може да декриптира документи. Препоръчително е да преинсталирате операционната система.

Нейтрино

Рансъмуерът Neitrino се появи в интернет през 2015 г. По принципа на атака е подобен на други вируси от подобна категория. Променя имената на папки и файлове чрез добавяне на "Neitrino" или "Neutrino". Вирусът е труден за дешифриране - не всички представители на антивирусни компании предприемат това, позовавайки се на много сложен код. Някои потребители може да намерят за полезно възстановяването на копие в сянка. За да направите това, щракнете Кликнете с десния бутонмишката върху криптирания документ, отидете на "Свойства", раздел "Предишни версии", щракнете върху "Възстановяване". Няма да е излишно да използвате безплатна помощна програма от Kaspersky Lab.

Портфейл или .портфейл.

Вирусът Wallet ransomware се появи в края на 2016 г. В процеса на заразяване той променя името на данните на "Име..портфейл" или нещо подобно. Подобно на повечето вируси за рансъмуер, той влиза в системата чрез прикачени имейли, изпратени от киберпрестъпници. Тъй като заплахата се появи съвсем наскоро, антивирусните програми не я забелязват. След криптиране той създава документ, в който измамникът посочва пощата за комуникация. В момента разработчиците на антивирусен софтуер работят върху декриптирането на кода на рансъмуера [защитен с имейл]Атакуваните потребители могат само да чакат. Ако данните са важни, препоръчително е да ги запишете външно съхранениечрез изчистване на системата.

Енигма

Вирусът Enigma ransomware започна да заразява компютрите на руски потребители в края на април 2016 г. Използваният модел на криптиране е AES-RSA, който се намира в повечето вируси за рансъмуер днес. Вирусът влиза в компютър с помощта на скрипт, който самият потребител стартира чрез отваряне на файлове от подозрителен имейл. Все още няма универсално средствоза борба с ransomware Enigma. Потребителите с антивирусен лиценз могат да поискат помощ на официалния уебсайт на разработчика. Открита е и малка "вратичка" - Windows UAC... Ако потребителят щракне върху "Не" в прозореца, който се появява по време на заразяването с вирус, той ще може впоследствие да възстанови информацията, използвайки сенчести копия.

Гранит

Нов ransomware вирусГранит се появи в мрежата през есента на 2016 г. Заразяването става по следния сценарий: потребителят стартира инсталационната програма, която заразява и криптира всички данни на компютъра, както и на свързаните дискове. Борбата с вируса е трудна. За да го премахнете, можете да използвате специални помощни програми от Kaspersky, но кодът все още не е дешифриран. Може би възстановяването на предишни версии на данните ще помогне. Освен това специалист с богат опит може да дешифрира, но услугата е скъпа.

Тайсън

Беше забелязан наскоро. Вече е разширение известен рансъмуер no_more_ransom, за което можете да научите на нашия уебсайт. Той достига до персонални компютри от електронната поща. Много корпоративни компютри бяха атакувани. Вирусът създава Текстов документс инструкции за отключване, като предлага да плати откупа. Откупът на Tyson се появи наскоро, така че все още няма ключ за отключването му. Единственият начин да възстановите информацията е да я върнете предишни версииако не са премахнати от вирус. Можете, разбира се, да поемете риска, като прехвърлите пари по сметката, посочена от киберпрестъпниците, но няма гаранция, че ще получите парола.

Спора

В началото на 2017 г. редица потребители станаха жертва на новия ransomware Spora. Според принципа на работа той не се различава много от своите колеги, но може да се похвали с по-професионално представяне: инструкциите за получаване на парола са по-добре съставени, уебсайтът изглежда по-красив. Създаден Spora ransomware вирус на език C, използва комбинация от RSA и AES за криптиране на данните на жертвата. По правило са атакувани компютри, на които активно се използва счетоводен софтуер 1C. Вирусът, криещ се под прикритието на обикновена .pdf фактура, кара служителите на компанията да го стартират. Все още не е намерен лек.

1C.Drop.1

Този ransomware вирус за 1C се появи през лятото на 2016 г., нарушавайки работата на много счетоводни отдели. Той е разработен специално за компютри, които използват софтуер 1C. Преминавайки през файл в имейл на компютър, той кани собственика да актуализира програмата. Който и бутон да натисне потребителят, вирусът ще започне да криптира файлове. Специалистите на Dr.Web работят върху инструменти за декриптиране, но все още не са намерени решения. Това се дължи на сложния код, който може да бъде в няколко модификации. Защитата срещу 1C.Drop.1 е само бдителността на потребителите и редовното архивиране на важни документи.

da_vinci_code

Нов ransomwareс необичайно име. Вирусът се появи през пролетта на 2016 г. Той се различава от своите предшественици с подобрен код и силен режим на криптиране. da_vinci_code заразява компютър благодарение на изпълнително приложение (обикновено прикачено към имейл), което потребителят стартира сам. Кодът да Винчи копира тялото системна директорияи регистъра, предоставящ автоматично стартиранев включване на прозорци... На всеки компютър на жертвата се присвоява уникален идентификатор (помага за получаване на парола). Почти невъзможно е да се дешифрират данните. Можете да плащате пари на киберпрестъпници, но никой не гарантира, че ще получите парола.

[защитен с имейл] / [защитен с имейл]

Два имейл адреса, които често се свързваха с вируси за рансъмуер през 2016 г. Именно те служат за свързване на жертвата с нападателя. Приложени са адреси на най-много различни видовевируси: da_vinci_code, no_more_ransom и така нататък. Силно не се препоръчва да се свързвате и да превеждате пари на измамници. Потребителите в повечето случаи остават без пароли. По този начин показва, че ransomware на киберпрестъпниците работи за генериране на доходи.

В обувките на Сатаната

Появи се в началото на 2015 г., но се разпространи активно едва година по-късно. Принципът на заразяване е идентичен с другия ransomware: инсталиране на файл от имейл, криптиране на данни. Обикновените антивирусни програми обикновено не забелязват вируса Breaking Bad. Някои кодове не могат да заобиколят Windows UAC, така че потребителят има възможност да възстанови предишни версии на документи. Все още нито една компания за антивирусен софтуер не е предоставила декодер.

XTBL

Много често срещан ransomware, който причинява проблеми на много потребители. Веднъж попаднал на компютър, вирусът променя разширението на файла на .xtbl за броени минути. Генерира се документ, в който нападателят изнудва пари в брой... Някои разновидности на вируса XTBL не могат да унищожат файловете за възстановяване на системата, което позволява връщането на важни документи. Самият вирус може да бъде премахнат от много програми, но е много трудно да се декриптират документи. Ако е собственикът лицензиран антивирус, използвайте техническа поддръжка, като прикачите мостри от заразени данни.

Кукарача

Рансъмуерът "Cucaracha" беше забелязан през декември 2016 г. Вирус с интересно имекрие персонализирани файловеизползвайки алгоритъма RSA-2048, който е много устойчив. Антивирус на Касперскиопредели го като Trojan-Ransom.Win32.Scatter.lb. Kukaracha може да бъде премахнат от вашия компютър, за да не се заразят други документи. Въпреки това заразените днес са почти невъзможни за дешифриране (много мощен алгоритъм).

Как работи ransomware вирус

Има огромен брой ransomware, но всички те работят на подобен принцип.

- Удари Персонален компютър... Обикновено благодарение на прикачен имейл. Инсталацията се инициира от самия потребител чрез отваряне на документа.

- Инфекция на файл. Почти всички типове файлове са криптирани (в зависимост от вируса). Създава се текстов документ, който съдържа контакти за комуникация с нападателите.

- Всичко. Потребителят няма достъп до нито един документ.

Контролни средства от популярни лаборатории

Широкото използване на ransomware, който е признат за най-опасната заплаха за потребителските данни, се превърна в тласък за много антивирусни лаборатории... Всяка популярна компания предоставя на своите потребители програми, които да им помогнат да се борят със софтуера за откуп. Освен това много от тях помагат при декриптирането на документи, като защитават системата.

Касперски и ransomware вируси

Една от най-известните антивирусни лаборатории в Русия и света днес предлага най-ефективните средства за борба с ransomware вируси. Първата пречка за вируса ransomware ще бъде Kaspersky EndpointСигурност 10 сек последни актуализации... Антивирусът просто няма да допусне заплахата към компютъра (въпреки че може да не спре новите версии). За да декриптира информация, разработчикът представя няколко безплатни помощни програми наведнъж: XoristDecryptor, RakhniDecryptor и Ransomware Decryptor. Те помагат да се намери вируса и да се отгатне паролата.

д-р Уеб и ransomware

Тази лаборатория препоръчва използването на тяхната антивирусна програма, основна характеристикакойто стана резервно копие на файлове. Съхранението с копия на документи също е защитено от неоторизиран достъп на нарушители. Собствениците на лицензирания продукт Dr. Web, има функция за молба за помощ техническа поддръжка... Вярно е, че дори опитни специалисти не винаги са в състояние да издържат на този вид заплаха.

ESET Nod 32 и ransomware

Тази компания също не остана настрана, предоставяйки на своите потребители добра защита срещу вируси, навлизащи в компютъра. В допълнение, лабораторията наскоро пусна безплатна помощна програмас реални бази данни- Eset Crysis Decryptor. Разработчиците твърдят, че ще помогне в борбата дори срещу най-новия ransomware.

ВНИМАНИЕ! Търговско дружество ESETпредупреждава, че за последните временарегистрирани са повишена активност и риск от инфекция корпоративна мрежа зловреден софтуер, чиито последици са:

1) Криптиране конфиденциална информацияи файлове, включително бази данни 1C, документи, изображения. Типът на криптираните файлове зависи от конкретната модификация на шифратора. Процесът на криптиране се извършва според сложни алгоритмии във всеки случай криптирането се извършва по определен модел. По този начин криптираните данни са трудни за възстановяване.

2) В някои случаи след изпълнение злонамерени действияенкодерът се премахва автоматично от компютъра, което усложнява процедурата за избор на декодер.

След извършване на злонамерени действия на екрана на заразения компютър се появява прозорец с информацията „ Вашите файлове са криптирани“, както и изискванията за рансъмуер, които трябва да бъдат изпълнени, за да получите декриптор.

2) Използвайте антивирусни решения с вграден модул за защитна стена ( ESET NOD32 Интелигентна сигурност ), за да се намали вероятността нападател да използва уязвимост в ПРСРдори ако необходимите актуализации липсват операционна система. Препоръчително е да активирате разширената евристика за изпълнение на изпълними файлове (Допълнителни настройки(F5) – Компютър – Защита от вируси и шпионски софтуер Програми- Защитав реално време - Допълнителни настройки. Освен това, моля, проверете дали услугата е активирана ESET LiveРешетка(Допълнителни настройки (F5) - Помощни програми - ESET Live Grid).

3) Включено пощенски сървъртрябва да забраните приемането и предаването на изпълними файлове * .exe, и * .js, тъй като често шифраторите се изпращат от нападателите като прикачен файл към електронна пощас фиктивна информация за събиране на дългове, информация за него и друго подобно съдържание, което може да накара потребителя да отвори злонамерен прикачен файл от писмо от нападател и по този начин да стартира криптора.

4) Предотвратете изпълнението на макроси във всички приложения, включени в Microsoft Office , или подобен софтуер производители на трети страни... Макросите могат да съдържат команди за зареждане и изпълнение злонамерен код, който се стартира при нормално разглеждане на документа (например отваряне на документ с име " Уведомление за събиране на вземания.doc„От писмо от киберпрестъпници може да доведе до заразяване на системата, дори ако сървърът не е пропуснал злонамерения прикачен файл с изпълним файленкодер, при условие че не сте деактивирали изпълнението на макроси в настройките офис програми).

5) Спортувайте редовно Архивиране(резервно копие) важна информациясъхранявани на вашия компютър. От ОС Windows Vista

в операционни системи Windowsвключва услуга за защита на системата на всички дискове, която създава резервни копияфайлове и папки, докато архивирате или създавате точка за възстановяване на системата. По подразбиране тази услуга е активирана само за системния дял. Препоръчително е да активирате тази функция за всички раздели.

Ами ако инфекцията вече е настъпила?

Ако станете жертва на киберпрестъпници и вашите файлове са криптирани, не бързайте да превеждате пари в сметката им, за да изберете декриптор. При условие, че сте наш клиент, свържете се с техническата поддръжка, може би ще успеем да намерим декодер за вашия случай или такъв декодер вече е наличен. За да направите това, трябва да добавите примерен енкодер и други подозрителни файлове, ако има, и изпратете този архивни с помощ. Също така прикачете някои примерни криптирани файлове към архива. В коментарите посочете обстоятелствата, при които е възникнала инфекцията, както и вашите лицензионни данни и имейл за връзка за обратна връзка.

Можете да опитате да възстановите оригиналната, некриптирана версия на файлове от копия в сянка, при условие че тази функцияе активиран и ако сенчестите копия не са били повредени от криптиращия вирус. Повече за това:

Получавам Допълнителна информациясвържете се в.

Хакерите на Ransomware са много подобни на обикновените изнудвачи. Както в реалния свят, така и в киберсредата има единична или групова цел на атака. То е или откраднато, или недостъпно. Тогава престъпниците използват определени средства за комуникация с жертвите, за да предадат своите искания. Компютърните измамници обикновено избират само няколко формата за писмото за откуп, но копия от него могат да бъдат намерени в почти всяка част от паметта на заразената система. В случая със семейството на шпионски софтуер, известно като Troldesh или Shade, измамниците прилагат специален подход, когато се свързват с жертвата.

Нека разгледаме по-отблизо този щам на вируса ransomware, който е насочен към рускоезичната аудитория. Повечето от подобни инфекции определят клавиатурната подредба на атакувания компютър и ако един от езиците е руски, инвазията спира. Въпреки това, вирусът ransomware XTBLнеразбираемо: За съжаление на потребителите, атаката се разгръща независимо от тяхното географско местоположение или езикови предпочитания. Ярко въплъщение на тази гъвкавост е предупреждение, което се появява под формата на фон на работния плот, както и TXT файл с инструкции за плащане на откупа.

Вирусът XTBL обикновено се разпространява чрез спам. Съобщенията приличат на букви известни марки, или просто хванете окото ви, защото темата използва изрази като "Спешно!" или "Важни финансови документи". Фишингът ще работи, когато получателят на такъв имейл. съобщения ще изтеглят zip файл, съдържащ JavaScript код, или Docm обект с потенциално уязвим макрос.

След като изпълни основния алгоритъм на компрометиран компютър, троянският софтуер за рансъмуер продължава да търси данни, които могат да бъдат от полза за потребителя. За целта вирусът сканира локалните и външна памет, като едновременно съпоставя всеки файл с набор от формати, избрани въз основа на разширението на обекта. Всички файлове .jpg, .wav, .doc, .xls, както и много други обекти са криптирани с помощта на симетричния блоков криптоалгоритъм AES-256.

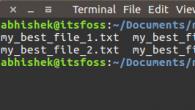

Има два аспекта на този вреден ефект. На първо място, потребителят губи достъп до важни данни. Освен това имената на файловете са дълбоко кодирани, което води до безсмислен набор от шестнадесетични знаци. Всичко, което обединява имената на засегнатите файлове, е добавено към тях разширение xtbl, т.е. името на киберзаплахата. Имената на криптирани файлове понякога имат специален формат. В някои версии на Troldesh имената на криптирани обекти могат да останат непроменени и в края се добавя уникален код: [защитен с имейл], [защитен с имейл], или [защитен с имейл]

Очевидно нападателите чрез инжектиране на имейл адреси. имейли директно в имената на файловете, посочете метода на комуникация с жертвите. електронна пощасъщо споменати другаде, а именно в писмото за откуп, съдържащо се във файла “Readme.txt”. Такива документи на Notepad ще се показват на работния плот, както и във всички папки с кодирани данни. Ключовото послание е:

„Всички файлове са криптирани. За да ги дешифрирате, трябва да изпратите кода: [вашият уникален код] на имейл адрес [защитен с имейл]или [защитен с имейл]След това получавате всичко необходими инструкции... Опитите за самостоятелно дешифриране няма да доведат до нищо друго освен невъзвратима загуба на информация ”

Имейл адресът може да варира в зависимост от групата рансъмуер, разпространяваща вируса.

Относно по-нататъчно развитиесъбития: в общо очертание, измамниците отговарят с препоръка да изброят откупа, който може да бъде 3 биткойна или друга сума в този диапазон. Моля, имайте предвид, че никой не може да гарантира, че хакерите ще изпълнят обещанието си дори след като получат парите. За да възстановят достъпа до .xtbl файлове, на засегнатите потребители се препоръчва първо да изпробват всички налични международни методи. В някои случаи данните могат да бъдат подредени с помощта на услугата копие в сянкатомове (Volume Shadow Copy), предоставени директно в операционната система Windows, както и програми за декодиране и възстановяване на данни от независими разработчициНА.

Премахнете вируса XTBL ransomware с помощта на автоматичен почистващ препарат

Единствено и само ефективен методработа със злонамерен софтуер като цяло и рансъмуер в частност. Използване на доказано защитен комплексгарантира задълбочено откриване на всякакви вирусни компоненти, техните пълно отстраняванес едно щракване. Забележка, идваза два различни процеса: деинсталиране на инфекцията и възстановяване на файлове на вашия компютър. Въпреки това заплахата със сигурност трябва да бъде премахната, тъй като има информация за въвеждането на други компютърни троянски коне с негова помощ.

- ... След като стартирате софтуера, щракнете върху бутона Стартирайте сканирането на компютъра(Започнете сканирането).

- Инсталираният софтуер ще предостави отчет за заплахите, открити по време на сканирането. За да премахнете всички намерени заплахи, изберете опцията Поправете заплахите(Елиминирайте заплахите). Въпросният зловреден софтуер ще бъде напълно премахнат.

Възстановете достъпа до криптирани файлове с разширение .xtbl

Както беше отбелязано, XTBL ransomware заключва файлове със силен алгоритъм за криптиране, така че криптираните данни не могат да бъдат възобновени с вълна. магическа пръчка- ако не вземете предвид плащането на нечувана сума от откуп. Но някои методи наистина могат да се превърнат в спасител, който ще ви помогне да възстановите важни данни. По-долу можете да се запознаете с тях.

Декодер - програма автоматично възстановяванефайлове

Известно е много извънредно обстоятелство. Тази инфекция изтрива изходни файловев некриптирана форма. По този начин процесът на криптиране на ransomware е насочен към техни копия. Това дава възможност за такива софтуеркак да възстановите изтритите обекти, дори ако надеждността на тяхното елиминиране е гарантирана. Силно препоръчително е да се прибегне до процедурата за възстановяване на файлове, чиято ефективност е доказана повече от веднъж.

Обемни сенчести копия

В основата на подхода предоставена от Windowsпроцедура за архивиране на файл, която се повтаря във всяка точка на възстановяване. Важно условие за работа този метод: Възстановяването на системата трябва да бъде активирано преди заразяване. Въпреки това, всички промени, направени във файла след точката на възстановяване, няма да се показват във възстановената версия на файла.

Архивиране

Това е най-добрият от всички методи без обратно изкупуване. Ако процедурата за архивиране на данни е включена външен сървъре бил използван преди атаката на ransomware на вашия компютър; за да възстановите криптирани файлове, просто трябва да въведете подходящия интерфейс, изберете необходими файловеи стартирайте механизма за възстановяване на данни от архива. Преди да извършите операцията, трябва да се уверите, че ransomware е напълно премахнат.

Проверете за възможни остатъчни компоненти на XTBL ransomware

Ръчното почистване е изпълнено с пропускане на определени фрагменти от ransomware, които могат да избегнат изтриването под формата на скрити обекти на операционната система или записи в системния регистър. За да премахнете риска от частично задържане на определени злонамерени елементи, сканирайте компютъра си с надежден универсален антивирусен комплекс.

Той продължава своя депресиращ марш из мрежата, заразявайки компютрите и криптирайки важни данни. Как да се предпазим от ransomware, да защитим Windows от ransomware - пуснати ли са някакви пачове или пачове за декриптиране и дезинфекция на файлове?

Нов ransomware вирус 2017 Wanna Cryпродължава да заразява корпоративни и частни компютри. Имайте Щетите от вирусна атака възлизат на 1 милиард долара... За 2 седмици вирусът рансъмуер се зарази най-малко 300 хиляди компютривъпреки предупрежденията и мерките за безопасност.

Какво е ransomware 2017?- като правило можете да "вземете", изглежда, на най-безобидните сайтове, например банкови сървъри с потребителски достъп. Веднъж на HDDжертви, рансъмуерът се „настанява“. системна папкаСистема32... Оттам програмата незабавно деактивира антивируса и влиза в „Автостарт". След всяко рестартиране, ransomware влиза в регистъразапочвайки мръсното си дело. Рансъмуерът започва да изтегля подобни копия на програми като Ransom и Trojan... Също така често се случва саморепликация на ransomware... Този процес може да бъде моментен или може да отнеме седмици - докато жертвата забележи, че нещо не е наред.

Крипторът често е маскиран като обикновени снимки, текстови файлове , но същността винаги е една - това е изпълним файл с разширение .exe, .drv, .xvd; понякога - библиотека.dll... Най-често файлът има напълно безобидно име, например " документ. док", или " снимка.jpg", където разширението е написано ръчно и истинският тип файл е скрит.

След като криптирането приключи, потребителят вижда вместо познати файлове набор от "случайни" символи в името и вътре, а разширението се променя на непознато досега - .NO_MORE_RANSOM, .xdataдруги.

2017 Wanna Cry ransomware virus – как да се защитите... Бих искал веднага да отбележа, че Wanna Cry е по-скоро сборен термин за всички ransomware и ransomware вируси, тъй като зарази компютрите най-вече напоследък. И така, ще говорим за s Защитете от Ransom Ware ransomware, от които има много: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

Как да защитим Windows от ransomware. – EternalBlue чрез протокол за SMB портове.

Защита на Windows от ransomware 2017 - основни правила:

- Актуализация на Windows, навременен преход към лицензирана ОС (забележка: версията на XP не се актуализира)

- актуализиране антивирусни бази даннии защитни стени при поискване

- изключително внимание при изтегляне на всякакви файлове (сладките "котки" могат да доведат до загуба на всички данни)

- архивиране на важна информация на сменяеми носители.

Ransomware virus 2017: как да лекувате и декриптирате файлове.

Надявайки се на антивирусен софтуер, можете да забравите за декодера за известно време... В лаборатории Касперски, д-р Мрежата, Avast!и други антивирусни програми досега не е намерено решение за лечение на заразени файлове... На този моментвъзможно е да премахнете вируса с помощта на антивирусна програма, но все още няма алгоритми, които да върнат всичко в изходно положение.

Някои хора се опитват да използват декодери като помощната програма RectorDecryptorно няма да помогне: все още не е изготвен алгоритъм за декриптиране на нови вируси... Също така е абсолютно неизвестно как ще се държи вирусът, ако не бъде премахнат след използване на такива програми. Често това може да доведе до изтриване на всички файлове - за назидание на тези, които не искат да плащат на киберпрестъпниците, авторите на вируса.

В момента най-много ефективен начинда върнете изгубените данни - това е призив към тези. поддръжка от доставчика на антивирусната програма, която използвате. За да направите това, трябва да изпратите писмо или да използвате формата за обратна връзка на уебсайта на производителя. Не забравяйте да добавите криптиран файл към прикачения файл и, ако има такъв, копие на оригинала. Това ще помогне на програмистите да съставят алгоритъма. За съжаление на мнозина вирусна атакасе превръща в пълна изненада и не се намират копия, което на моменти усложнява ситуацията.

Основни методи за лечение на Windows от ransomware... За съжаление, понякога трябва да прибягвате до пълно форматиранетвърд диск, което води до пълна смяна на ОС. Много хора биха помислили за възстановяване на системата, но това не е опция - дори и да има "връщане назад", ще се отървете от вируса, файловете пак ще останат криптирани.