Той продължава потискащия си марш в мрежата, заразявайки компютрите и криптирайки важни данни. Как да се предпазите от ransomware, да защитите Windows от ransomware - пускат ли се пачове, пачове за декриптиране и лечение на файлове?

Нов ransomware вирус 2017 Wanna Cryпродължава да заразява корпоративни и частни компютри. В Щети от 1 милиард долара от вирусна атака. За 2 седмици вирусът рансъмуер се зарази най-малко 300 хиляди компютривъпреки предупрежденията и мерките за сигурност.

Какво е ransomware 2017- като правило можете да "вземете", изглежда, на най-безобидните сайтове, например банкови сървъри с потребителски достъп. Веднъж попаднал на твърдия диск на жертвата, рансъмуерът се "утаява" в системната папка System32. Оттам програмата незабавно деактивира антивируса и отива в "Autorun"". След всяко рестартиране програмата за криптиране започва в регистъразапочва мръсната си работа. Рансъмуерът започва да изтегля подобни копия на програми като Ransom и Trojan. Също така често се случва саморепликация на ransomware. Този процес може да бъде моментен или може да отнеме седмици - докато жертвата забележи, че нещо не е наред.

Рансъмуерът често се маскира като обикновени снимки, текстови файлове, но същността винаги е една и съща - това е изпълним файл с разширение .exe, .drv, .xvd; понякога - libraries.dll. Най-често файлът има напълно безобидно име, например " документ. док", или " снимка.jpg“, където разширението е написано ръчно, и истинският тип файл е скрит.

След като криптирането приключи, потребителят вижда вместо познати файлове набор от "случайни" символи в името и вътре, а разширението се променя на непознато досега - .NO_MORE_RANSOM, .xdataдруги.

2017 Wanna Cry ransomware virus – как да се защитите. Бих искал веднага да отбележа, че Wanna Cry е по-скоро събирателно понятие за всички ransomware и ransomware вируси, тъй като напоследък най-често заразява компютрите. И така, нека поговорим за Защитете се от Ransom Ware ransomware, от които има много: Breaking.dad, NO_MORE_RANSOM, Xdata, XTBL, Wanna Cry.

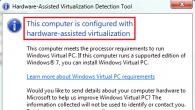

Как да защитим Windows от ransomware. – EternalBlue чрез протокол за порт SMB.

Windows ransomware protection 2017 - основни правила:

- Актуализация на Windows, навременен преход към лицензирана ОС (Забележка: версията XP не се актуализира)

- актуализиране на антивирусни бази данни и защитни стени при поискване

- изключително внимание при изтегляне на всякакви файлове (сладките "котки" могат да доведат до загуба на всички данни)

- архивиране на важна информация на сменяем носител.

Ransomware virus 2017: как да лекувате и декриптирате файлове.

Разчитайки на антивирусен софтуер, можете да забравите за декриптора за известно време. В лаборатории Касперски, д-р Мрежата, Avast!и други антивирусни програми не е намерено решение за лечение на заразени файлове. В момента е възможно да премахнете вируса с антивирусна програма, но все още няма алгоритми, които да върнат всичко „в нормално състояние“.

Някои се опитват да използват декриптори като помощната програма RectorDecryptorно това няма да помогне: алгоритъмът за декриптиране на нови вируси все още не е компилиран. Също така е абсолютно неизвестно как ще се държи вирусът, ако не бъде премахнат след използването на такива програми. Често това може да доведе до изтриване на всички файлове - като предупреждение към тези, които не искат да плащат на нападателите, авторите на вируса.

В момента най-ефективният начин за възстановяване на загубени данни е да се свържете с тях. поддръжка от доставчика на антивирусната програма, която използвате. За да направите това, изпратете писмо или използвайте формата за обратна връзка на уебсайта на производителя. Не забравяйте да добавите криптирания файл към прикачения файл и, ако има такъв, копие на оригинала. Това ще помогне на програмистите при съставянето на алгоритъма. За съжаление за мнозина вирусната атака е пълна изненада и копия не се намират, което усложнява ситуацията на моменти.

Сърдечни методи за лечение на Windows от ransomware. За съжаление, понякога се налага да прибягвате до пълно форматиране на твърдия диск, което води до пълна смяна на операционната система. Мнозина ще мислят за възстановяване на системата, но това не е опция - дори има „връщане назад“, което ще ви позволи да се отървете от вируса, тогава файловете все още ще останат криптирани.

Накратко: За да защитите данните от криптиращи вируси, можете да използвате криптиран диск, базиран на крипто-контейнер, копие от който трябва да се съхранява в облачното хранилище.

- Анализът на cryptolockers показа, че те криптират само документи и файлът на контейнера от криптирания диск не представлява интерес за Cryptolockers.

- Файловете в такъв крипто-контейнер са недостъпни за вируса, когато устройството е деактивирано.

- И тъй като шифрованият диск се включва само в момента, в който е необходимо да се работи с файлове, има голяма вероятност криптоблокерът да няма време да го криптира или да се открие преди този момент.

- Дори ако крипто шкафчето криптира файловете на такова устройство, можете лесно да възстановите резервното копие на крипто контейнера на устройството от облачното хранилище, което се създава автоматично на всеки 3 дни или по-често.

- Безопасно и лесно е да съхранявате копие на дисков контейнер в облака. Данните в контейнера са сигурно криптирани, което означава, че Google или Dropbox няма да могат да погледнат вътре. Поради факта, че крипто-контейнерът е един файл, като го качите в облака, вие всъщност качвате всички файлове и папки, които се намират в него.

- Крипто-контейнерът може да бъде защитен не само с дълга парола, но и с електронен ключ тип rutoken с много силна парола.

Вирусите за криптиране (рансъмуер) като Locky, TeslaCrypt, CryptoLocker и WannaCry cryptolocker са предназначени да изнудват пари от собствениците на заразени компютри, поради което се наричат още „рансъмуер“. След заразяване на компютър вирусът криптира файловете на всички известни програми (doc, pdf, jpg...) и след това изнудва пари за обратното им декриптиране. Засегнатата страна най-вероятно ще трябва да плати няколкостотин долара, за да декриптира файловете, тъй като това е единственият начин да върне информацията.

Ако информацията е много скъпа, ситуацията е безнадеждна и се усложнява от факта, че вирусът включва обратно отброяване и е в състояние да се самоунищожи, без да ви дава възможност да върнете данните, ако мислите много дълго време.

Предимства на програмата Rohos Disk Encryption за защита на информация от криптовируси:

- Създава крипто-контейнер за надеждна защита на файлове и папки.

Използват се принципът на криптиране в движение и силен алгоритъм за криптиране AES 256 Bit. - Интегрира се с Google Drive, Dropbox, Cloud Mail.ru, Yandex Disk.

Rohos Disk позволява на тези услуги периодично да сканират крипто-контейнера и да качват само промени в криптираните данни в облака, благодарение на което облакът съхранява няколко ревизии на крипто-диска. - Помощната програма Rohos Disk Browser ви позволява да работите с крипто диск, така че други програми (включително вируси) да нямат достъп до този диск.

Крипто контейнер Rohos Disk

Програмата Rohos Disk създава крипто контейнер и буква на устройството за него в системата. Работите с такъв диск както обикновено, всички данни на него се криптират автоматично.

Когато крипто-дискът е деактивиран, той е недостъпен за всички програми, включително вируси за рансъмуер.

Интеграция с облачно хранилище

Програмата Rohos Disk ви позволява да поставите крипто контейнер в папката на услугата за съхранение в облак и периодично да стартирате процеса на синхронизиране на крипто контейнера.

Поддържани услуги: Google Drive, Dropbox, Cloud Mail.ru, Yandex Disk.

Ако крипто-диска е бил включен, възникнала е вирусна инфекция и вирусът започнал да криптира данни на крипто-диска, имате възможност да възстановите образа на крипто-контейнера от облака. За информация - Google Drive и Dropbox са в състояние да проследяват промените във файловете (ревизии), съхраняват само променените части от файла и следователно ви позволяват да възстановите една от версиите на крипто-контейнера от близкото минало (обикновено 30-60 дни в зависимост от свободното място в Google Drive).

Помощна програма за дисков браузър Rohos

Rohos Disk Browser ви позволява да отваряте крипто контейнер в режим на изследовател, без да правите диска достъпен на ниво драйвер за цялата система.

Предимствата на този подход:

- Информацията за диска се показва само в Rohos Disk Browser

- Никое друго приложение няма достъп до данни от диска.

- Потребителят на Rohos Disk Browser може да добавя файл или папка, да отваря файл и да извършва други операции.

Пълна защита на данните срещу злонамерен софтуер:

- Файловете не са достъпни за други програми, включително компоненти на Windows.

Има ли защита срещу ransomware днес? Не. Колкото и тъжно да звучи, това е истина. Реална защита няма и явно няма да има. Но не се разстройвайте, има редица прости правила, чието спазване ще помогне за намаляване на риска от инфекция на вашия компютър. Преди да дам списък с препоръки, искам предварително да кажа, че в тази статия не рекламирам никакви антивирусни програми, а просто описвам собствения си опит, тъй като този зловреден софтуер вече е бил хванат два пъти в офиса. След тези случаи беше получен списък с препоръки.

И така, първото нещо, което трябва да направите, е да се уверите, че имате актуална антивирусна програма с нови бази данни. Моите колеги и аз проведохме експерименти с различни продукти на антивирусни компании, въз основа на получените резултати мога спокойно да кажа, че дистрибуторският комплект от Kaspersky Lab показа най-добрия резултат. Работили сме с Kaspesky Endpoint Security for Business Standard. Броят на посещенията на ransomware е над 40%. Ето защо, не се колебайте да инсталирате антивирусна програма, не пренебрегвайте такива програми.

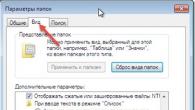

Втората точка е да забраните стартирането на програми от папката% AppData%. Отново не е факт, че ransomware работи от тази папка, но като превантивна мярка се оправдава с намаляване на броя на възможните вектори на атака. Зловредният софтуер може да бъде стартиран и от:

- %TEMP%

- %LOCALAPPDATA%

- %USERPROFILE%

- %WinDir%

- %SystemRoot%

Най-важният момент и червената нишка през цялата статия е това, че е необходимо и изключително важно да се правят резервни копия. Ако у дома можете безопасно да използвате безплатния облак за съхранение на данни, тогава не всеки има такава възможност на работното място. Ако сте системен администратор, измислете и стартирайте архивиране. Ако не сте в ИТ отдела, консултирайте се със системния си администратор за архивиране на критични данни. Можете също да ги дублирате в облака. За щастие има много безплатни опции: Yandex Disk, Mail cloud, DropBox, Google Disk и др.

Почти невъзможно е да се защитите от ransomware с технически средства. Следователно, първата линия на защита в този случай е самият потребител. Само знанието и грижата могат да помогнат да се избегне инфекция. Най-важното е, никога да не кликвате върху връзки или да отваряте прикачени файлове в имейли от неизвестни податели. В противен случай е по-вероятно да загубите данните си.

Много внимателно проверете адреса за връщане в писмото, както и прикачения файл. Ако чакате писмо с прикачен файл от приятел или бизнес партньор, когато получите такова писмо, уверете се, че писмото е точно от този, когото чакате. Нека отнеме известно време, но времето, прекарано в проверка в крайна сметка, може да спести ден за възстановяване на данни.

При най-малкото подозрение за компрометиращ имейл, незабавно се свържете с вашия ИТ отдел. Повярвайте ми, само за това ще бъдете благодарни.

Някои ransomware използва C&C сървъри в мрежата Tor. Преди да започне криптирането, те изтеглят тялото на вируса от тези сървъри. Мрежата Tor има редица изходни възли в "големия" Интернет, които се наричат възли. Има публични възли и има скрити. Като част от превантивните мерки можете да блокирате известни изходни възли на вашия рутер, ако това позволява, за да усложните максимално работата на вируса. Списък с такива адреси може да се намери в интернет, сега има около седем хиляди от тях.

Разбира се, всичко описано по-горе не дава никакви гаранции, че няма да бъдете включени в списъка на жертвите, но тези препоръки ще помогнат за намаляване на риска от инфекция. Докато не бъде разработена реална защита срещу ransomware, нашето основно оръжие е вниманието и предпазливостта.

В продължение на десетилетия киберпрестъпниците успешно използват недостатъците и уязвимостите в световната мрежа. Въпреки това през последните години се наблюдава ясно увеличение на броя на атаките, както и повишаване на тяхното ниво – нападателите стават все по-опасни, а зловредният софтуер се разпространява с невиждана досега скорост.

Въведение

Говорим за ransomware, който направи невероятен скок през 2017 г., причинявайки щети на хиляди организации по целия свят. Например в Австралия атаки на ransomware като WannaCry и NotPetya дори предизвикаха опасения на правителствено ниво.

Обобщавайки „успехите“ на ransomware тази година, ще разгледаме 10-те най-опасни, които нанесоха най-много щети на организациите. Да се надяваме, че догодина ще си вземем поуките и ще предотвратим проникването на този проблем в нашите мрежи.

Не Петя

Атаката на този рансъмуер започна с украинската счетоводна програма M.E.Doc, която замени 1C, която беше забранена в Украйна. Само за няколко дни NotPetya зарази стотици хиляди компютри в над 100 държави. Този зловреден софтуер е вариант на по-стария ransomware Petya, като единствената разлика е, че атаките на NotPetya са използвали същия експлойт като атаките WannaCry.

Докато се разпространява, NotPetya засегна няколко организации в Австралия, като шоколадовата фабрика Cadbury в Тасмания, която трябваше временно да затвори цялата си ИТ система. Рансъмуерът също така успя да проникне в най-големия контейнеровоз в света, собственост на Maersk, който според съобщенията загуби до 300 милиона долара приходи.

WannaCry

Този ransomware, ужасен по своите мащаби, на практика завладя целия свят. Неговите атаки използваха прословутия експлоат EternalBlue, използвайки уязвимост в протокола Microsoft Server Message Block (SMB).

WannaCry зарази жертви в 150 страни и над 200 000 машини само през първия ден. Публикувахме този сензационен зловреден софтуер.

Локи

Locky беше най-популярният ransomware през 2016 г., но не излезе от работа и през 2017 г. Нови варианти на Locky, наречени Diablo и Lukitus, се появиха тази година, използвайки същия вектор на атака (фишинг) за стартиране на експлойти.

Именно Локи стои зад скандала с имейл измама на Australia Post. Според Австралийската комисия по конкуренцията и потребителите гражданите са загубили повече от 80 000 долара поради тази измама.

криза

Този екземпляр беше известен с майсторското си използване на протокола за отдалечен работен плот (RDP). RDP е един от най-популярните методи за разпространение на ransomware, защото може да се използва от киберпрестъпници за компрометиране на машини, които контролират цели организации.

Жертвите на CrySis бяха принудени да платят между $455 и $1022, за да бъдат възстановени файловете им.

Nemucode

Nemucod се разпространява чрез фишинг имейл, който изглежда като фактура за доставка. Този рансъмуер изтегля злонамерени файлове, съхранявани на хакнати уебсайтове.

Когато става въпрос за използване на фишинг имейли, Nemucod е на второ място след Locky.

jaff

Jaff е подобен на Locky и използва подобни методи. Този рансъмуер не е забележителен с оригиналните си методи на разпространение или криптиране на файлове, а напротив, съчетава най-успешните практики.

Нападателите зад него поискаха до 3700 долара за достъп до криптирани файлове.

Спора

За да разпространяват този тип ransomware, киберпрестъпниците проникват в легитимни уебсайтове, като добавят JavaScript код към тях. Потребителите, които се качат на такъв сайт, ще получат изскачащо предупреждение, което ги подканва да актуализират браузъра си Chrome, за да продължат да сърфират в сайта. След изтегляне на така наречения Chrome Font Pack, потребителите се заразиха със Spora.

цербер

Един от многото вектори за атака, които Cerber използва, се нарича RaaS (Ransomware-as-a-Service). По тази схема нападателите предлагат да платят за разпространението на троянца, като обещават процент от получените пари в замяна. Чрез тази „услуга“ киберпрестъпниците изпращат ransomware и след това предоставят на други нападатели инструментите за разпространението му.

Cryptomix

Това е един от малкото ransomware, който няма определен тип портал за плащане, наличен в тъмната мрежа. Засегнатите потребители трябва да изчакат киберпрестъпниците да им изпратят инструкции по имейл.

Жертвите на Cryptomix бяха потребители от 29 страни, те бяха принудени да платят до 3000 долара.

мозайката

Още един зловреден софтуер от списъка, който започна дейността си през 2016 г. Jigsaw вмъква изображение на клоуна от поредицата филми Saw в спам имейли. След като потребителят щракне върху изображението, ransomware не само криптира, но и изтрива файловете, в случай че потребителят закъснее да плати откупа от $150.

заключения

Както виждаме, съвременните заплахи използват все по-сложни експлойти срещу добре защитени мрежи. Докато повишената осведоменост на служителите помага да се управлява въздействието на инфекциите, предприятията трябва да надхвърлят основните стандарти за киберсигурност, за да се защитят. Защитата срещу днешните заплахи изисква проактивни подходи, които използват силата на анализа в реално време, базиран на двигател за обучение, който включва разбиране на поведението и контекста на заплахите.