Знаете ли какво е ransomware вирус? И как може да навреди на вашия бизнес?

Шифраторите са троянски коне, които влизат в компютъра ви, блокират и криптират вашите файлове и след това извличат такса, за да ги декриптират.

Вирусите за рансъмуер се превърнаха в истинските крале на света на кибератаките. Троянците удрят в най-неподходящия момент, когато информацията е необходима толкова спешно, че изглежда по-лесно за плащане. Потребителите и компаниите плащат големи суми пари, за да получат обратно личните си данни.

Сумите за откуп за обикновените потребители могат да достигнат десетки хиляди рубли, а за големи компании - от порядъка на няколко милиона рубли. Но в 9 от 10 случая плащането няма да реши проблема и същият проблем може да се появи отново. И ако цяла корпоративна мрежа е заразена с вирус, тогава вашият бизнес може да не работи дълго време и само един ден престой може да бъде много скъп за компанията.

За да предотвратите бедствие, използвайте цялостно решение за защита на корпоративната мрежа с вградена защита срещу ransomware.

Нека да разгледаме как работи, когато Kaspersky Endpoint Security за Windows е инсталиран на всички компютри във вашата корпоративна мрежа. Kaspersky Security Center.

Отворете сървъра за администриране на Kaspersky Security Center. Отидете на Управлявани компютри.

След това отидете на свойствата на активната политика за Kaspersky Endpoint Security

В тези свойства активирайте системния мониторинг, активирайте използването на BSS и опасни модели на поведение на всички компютри във вашата мрежа.

Това е всичко! Компютрите ви са надеждно защитени от ransomware, просто не забравяйте да настроите автоматично актуализиране на антивирусни бази данни.

Погрижете се за сигурността на вашата корпоративна мрежа с.

В нашия онлайн магазин можете да закупите всичко необходимо, за да защитите себе си и бизнеса си от криптиращи вируси, например.

Този път проверихме как сложните инструменти за антивирусна защита се справят с троянски коне за рансъмуер. За това беше направена селекция от ransomware и дори беше написана отделна програма, която имитира действията на неизвестен троянски коне за рансъмуер. Неговият подпис определено не е в базите данни на нито един участник в днешното тестване. Да видим на какво са способни!

ВНИМАНИЕ

Тази статия е написана с изследователски цели. Цялата информация в него е само за информационни цели. Всички проби са получени от отворени източници и изпратени на вирусни анализатори.

Стари средства за защита на нови заплахи

Класическите антивируси не са от голяма полза за защитата срещу троянски коне, които криптират файлове и изискват откуп за тяхното декриптиране. Технически, такъв рансъмуер се състои изцяло или почти изцяло от легитимни компоненти, всеки от които не извършва никакви злонамерени действия самостоятелно. Зловредният софтуер просто ги комбинира във верига, което води до катастрофален резултат - потребителят е лишен от възможността да работи с файловете си, докато не ги декриптира.

Напоследък се появиха много специализирани помощни програми за защита срещу троянски коне за рансъмуер. Те или се опитват да извършат анализ без подпис (тоест идентифицират нови версии на ransomware чрез тяхното поведение, репутация на файла и други косвени признаци), или просто забраняват на всякакви програми да правят промени, необходими за действията на ransomware.

Видяхме, че подобни помощни програми са практически безполезни. Дори и най-строгите ограничения, посочени в тях (при които вече не е възможно да се работи нормално) не осигуряват надеждна бариера срещу троянски коне за рансъмуер. Тези програми предотвратяват някои инфекции, но това създава само фалшиво чувство за сигурност у потребителя. Той става по-безразсъден и става жертва на ransomware още по-бързо.

Основният проблем в борбата срещу класическите ransomware троянски коне е, че всички техни действия се извършват само с файловете на потребителя и не засягат системните компоненти. Потребителят не може да бъде възпрепятстван да променя и изтрива своите файлове. Висококачествените представители на ransomware имат много малко или никакви очевидни отличителни черти в поведението си. Повечето програми вече изпълняват мрежова връзка (поне за проверка за актуализации), а функциите за криптиране са вградени дори в текстови редактори.

Оказва се, че не са останали очевидни знаци за инструменти за превантивна защита, които да помогнат за разграничаването на друг ransomware троянски кон от легитимна програма. Ако подписът на троянския кон не е в базите данни, шансът антивирусът да го открие е много малък. Евристичният модул реагира само на груби модификации на известен рансъмуер, а поведенческият анализатор обикновено не открива никаква подозрителна активност.

Архивите към архивите са различни!

Днес хиляди компютри се заразяват с ransomware всеки ден и по правило от ръцете на самите потребители. Антивирусните компании приемат заявки за декриптиране на файлове (от клиентите им – безплатно), но и техните анализатори не са всемогъщи. Понякога е възможно да се съберат твърде малко данни за успешно декриптиране или самият алгоритъм на троянския кон съдържа грешки, които правят невъзможно възстановяването на файловете в оригиналния им вид. Сега заявленията за декриптиране се обработват от два дни до шест месеца и през това време много от тях просто губят своята актуалност. Остава да се търсят допълнителни средства за защита, а не да се разчита на антивирусен скенер.

Дълго време архивирането беше универсалната защита срещу всякакви вирусни атаки. В случай на заразяване с нов зловреден софтуер, беше възможно просто да се възстанови всичко от архива, като се презапишат криптираните файлове с оригиналните им версии и се отменят всички нежелани промени. Съвременните троянски коне за рансъмуер обаче са се научили да идентифицират и повредят и архиви. Ако автоматичното им създаване е конфигурирано, тогава архивното съхранение е свързано и достъпно за запис. Разширеният троянец сканира всички локални, външни и мрежови устройства, идентифицира директорията с архиви и ги криптира или изтрива, като презаписва свободното пространство.

Ръчното архивиране е твърде досадно и ненадеждно. Ежедневно е трудно да се извършва такава операция и за по-дълъг период ще се натрупат много релевантни данни, които няма да могат да се възстановят отникъде. Как да бъде?

Днес по-голямата част от разработчиците предлагат, освен класическите антивирусни програми, и цялостни решения за сигурност. Сега, освен защитната стена, IDS и други добре познати компоненти, те съдържат и нов – защитено архивно съхранение. За разлика от обикновената директория с резервни копия, само самата антивирусна програма има достъп до нея и се контролира от нейния драйвер. Външното управление на директория е напълно деактивирано - дори администратор не може да го отвори или изтрие чрез файловия мениджър. Нека видим колко добър е този подход.

Техника на тестване

За нашите експерименти направихме клонинги на виртуална машина с чист Windows 10 и най-новите актуални корекции. Всеки от тях имаше инсталиран собствен антивирус. Веднага след актуализиране на базите данни проверихме антивирусния отговор на тестовия комплект и нашия симулатор. Тестовият комплект включва 15 проби. От тях 14 бяха различни модификации на добре познати троянски коне за рансъмуер, а петнадесетият беше троянец за изтегляне, който изтегли друг рансъмуер от отдалечен сайт.

Всички проби имаха разширение .tst независимо от действителния файлов формат. Програма, специално написана за тези тестове с неусложнено име EncryptFiles, имитира типичното поведение на троянски конец за рансъмуер. Когато се стартира с параметри по подразбиране, той незабавно криптира съдържанието на файлове от директорията "Моите документи" без никакви въпроси. За по-голяма яснота запазихме ехо съобщения в програмата и поставихме няколко текстови файла в кодиране OEM-866 в директорията с документите на текущия потребител, за да покажем незабавно съдържанието им директно в конзолата. Единият файл съдържаше цитати от произведенията на Стругацки (обикновен неформатиран текст), а другият съдържаше параметрите на обектива под формата на таблица (форматиран текст).

След инсталиране и актуализиране на всеки антивирус, пробите за рансъмуер бяха копирани в директорията Downloads от мрежов споделен ресурс, който беше монтиран в режим само за четене. След това копираните файлове бяха допълнително сканирани от антивируса (принудително сканиране при поискване) в настройките по подразбиране. Останалите след проверката проби получиха реалното им разширение, след което бяха пуснати. Ако системата не е била заразена, тогава антивирусният отговор към симулатора е проверен. Ако файловете бяха успешно криптирани, ние се опитахме да възстановим оригиналните им версии с помощта на антивирусни инструменти и регистрирахме резултата.

Kaspersky Total Security

Инсталирахме Kaspersky Total Security в една от тестовите виртуални машини, която обеща „защита срещу програми за криптиране, предотвратяване на повреждане на файлове от злонамерени програми“. KTS вече разпозна почти всички заплахи при опит да копира образци на ransomware от мрежова папка.

Само един файл от петнадесет попадна в директорията за изтегляния - nd75150946.tst - това е точно Trojan.Downloader и е известен от дълго време. Когато беше допълнително проверен по искане на KTS, той отново счита файла за безопасен. Четиридесет и пет антивирусни скенера на VirusTotal не са съгласни с него.

Отворихме тази проба с Hex редактор, за да определим истинското й разширение. Познатата заглавка 50 4B 03 04 и името на друг файл вътре - очевидно, това е ZIP архив. В архива имаше подозрителен файл: иконата му съответстваше на PDF документ, а разширението беше .scr - скрийнсейвър, тоест това е изпълним код.

При опит да стартира файл с разширението .scr от архива, KTS блокира автоматично разопакованото му копие във временната директория на потребителя. Въз основа на резултатите от облачния анализ през мрежата KSN той идентифицира този файл като неизвестен злонамерен обект и предложи да го изтрие с рестартиране. В този случай това беше прекомерна предпазна мярка, тъй като троянецът не получи контрол и можеше да бъде премахнат по всякакъв начин, като обикновен файл.

Прави впечатление, че Kaspersky Total Security не се учи от грешките си. Когато архивът беше сканиран отново, той отново беше разпознат като чист, въпреки че разопакованият файл от него току-що беше задействал тригер според резултатите от анализа в KSN.

В началото на следващия кръг от тестване проверихме първоначалното състояние на директорията My Documents и изхвърлихме съдържанието на няколко текстови файла от нея в конзолата.

След това отворихме модула "Архивиране и възстановяване" и архивирахме тези документи в папката Backup точно в системния дял. В реална ситуация си струва да изберете друго място (например външно устройство), но за нашия тест това няма значение. Достъпът до тази папка във всеки случай се контролира чрез KTS и троянците не могат да взаимодействат с нея чрез стандартния драйвер за файлова система.

Дори администратор може да разглежда свойствата на тази папка само с обикновени средства. Когато се опитате да го въведете, KTS backup мениджърът автоматично стартира и иска парола, ако е била зададена по-рано.

Самият бекъп мениджър е направен от Kaspersky много описателен. Можете да изберете стандартни директории, да посочите свои собствени или да изключите отделни файлове. Броят на файловете от всеки тип веднага се показва в прозореца отляво, а размерът им - в свойствата вдясно.

В допълнение към записването на резервни копия на локални и сменяеми устройства, KTS поддържа изпращането им до Dropbox. Използването на облачно хранилище е особено удобно, ако злонамерен софтуер пречи на компютъра да стартира и да свърже външни носители.

Игнорирах нашия симулатор KTS. Тя тихо криптира файловете, превръщайки съдържанието им в безсмислие. Отказът на достъп до поддиректориите "Моите видеоклипове", "Моите снимки" и "Моята музика" е недостатък в самата програма, който по никакъв начин не засяга способността й да криптира файлове в% USERPROFILE% документи.

Ако в нашата програма функцията за декриптиране се изпълнява просто при стартиране с ключа / decrypt, то в троянски коне тя не винаги стартира дори след като са изпълнени изискванията за откуп. В този случай единствената достатъчно бърза опция за възстановяване на криптирани файлове е да ги презапишете от предварително създадено резервно копие. Само с няколко щраквания ние избирателно възстановихме един от криптираните файлове до първоначалното му местоположение. По същия начин можете да възстановите един или повече цели каталози.

Пространство за сигурност на Dr.Web

Подобно на KTS, Dr.Web SS открива 14 от 15 проби, когато се опитва да ги копира в директорията "Изтегляния".

Въпреки това, за разлика от KTS, той все още открива Trojan.Downloader в останалата извадка, след като промени разширението му на ZIP и стартира принудително сканиране.

Повечето от настройките на Dr.Web SS са заключени по подразбиране. За да го активирате, първо трябва да кликнете върху иконата за заключване и да въведете паролата, ако е зададена.

Резервните копия се създават в Dr.Web SS с помощта на инструмента Data Loss Protection. Настройките са минимални. Можете да изберете стандартни потребителски директории за архивиране или да посочите свои собствени, да зададете едно от избраните ограничения за количеството копия, да посочите местоположението на архивите и да настроите график за архивиране. Качването в облачно хранилище не се поддържа от Dr.Web SS, така че трябва да се ограничите до локални дискове.

Защитата на директорията с резервни копия в Dr.Web SS е по-агресивна от тази на KTS. Администраторът дори не може да види свойствата му през изследователя.

Направихме резервни копия на документите и продължихме към втората част на теста.

Програмата за имитиране на Dr.Web SS не разпознава и не пречи по никакъв начин на нейната работа. За част от секундата всички файлове бяха криптирани.

Като стартирахме Data Loss Protection отново, възстановихме оригиналните файлове. Те обаче изобщо не бяха запазени там, където се очакваше.

Когато посочите целевата папка "Моите документи", в нея автоматично се създава поддиректория с текущата дата и час като име. Запазените файлове от архива вече са разопаковани в него и с възстановяване на всички относителни пътища. Това е изключително неудобен дълъг път, който лесно може да надхвърли общото ограничение от 255 знака.

Norton Security Premium

Спомняйки си Norton Ghost, който се превърна в еталон за архивиране през деветдесетте години, беше лесно да се предвиди появата на такава функционалност в антивирусната програма Symantec. Изненадващо, отне две десетилетия, преди това очевидно решение да стане търсено. Нямаше да има щастие, но нещастието помогна.

Докато се опитва да копира примерната директория на ransomware, NSP идентифицира и поставя под карантина 12 от 15-те заплахи.

И трите останали файла се разпознават като злонамерени, когато се анализират от VirusTotal, включително два от тях от антивирусната програма Symantec. Просто настройките по подразбиране са направени така, че NSP да не проверява някои файлове при копиране. Извършване на принудително сканиране ... и NSP открива още два троянски коне в същата директория.

Подобно на предишни антивирусни програми, NSP оставя троянската програма за изтегляне в преименувания ZIP архив. Когато се опитвате да стартирате .scr файла от архива, NSP блокира стартирането на разопакованото копие на троянския кон от временната директория на текущия потребител. В този случай самият архив не се обработва по никакъв начин.

Архивът се счита за чист, дори ако бъде сканиран повторно веднага след откриване на троянски кон, разопакован от него. Особено забавен е надписът: „Ако според вас все още има заплахи, щракнете тук“. Когато кликнете върху него, базите данни се актуализират (или не, ако вече са нови).

Изненадващо, някои от по-старите образци на ransomware все още се откриват само от NSP чрез евристичен анализатор и облачни скенери. Изглежда вирусолозите на Symantec са твърде мързеливи, за да поддържат базите данни актуални. Техният антивирус просто блокира всичко подозрително и чака реакцията на потребителя.

Вторият етап на тестване се проведе традиционно. Архивирахме файлове от директорията Моите документи и след това се опитахме да ги криптираме.

Резервният мениджър в NSP в началото беше доволен от неговата логика. Той използва класическото „Какво? Където? Кога? ”, Познат от времената на DOS. Въпреки това, в съвременната версия тя е засенчена от прекомерна абстрактност. Вместо директно изброяване на обекти с пълни пътища и файлове по разширение, се използва тяхното виртуално местоположение и условно групиране по тип. Остава да видим кои файлове NSP ще счита за финансова информация и кои просто ще постави в секцията „Други“.

Възможни са допълнителни настройки (например чрез щракване върху връзката „Добавяне или изключване на файлове и папки“), но е много трудно да ги направите. За няколко файла (всеки по-малко от килобайт) все още трябва да архивирате половин дърво на директории и всякакви боклуци като desktop.ini, а съветникът за архивиране предлага да увековечи това на CD-R. Изглежда, че 21-ви век не е за всеки.

От друга страна, потребителите на NSP получават 25 GB резервни копия в облака. За да качите резервните копия там, просто трябва да изберете „Защитено мрежово съхранение“ като целево местоположение.

След като създадохме локално резервно копие, стартирахме програма, която имитира действията на троянски конец за рансъмуер. NSP не направи нищо, за да го предотврати и позволи на файловете да бъдат криптирани.

Възстановяването им от резервно копие беше по-бързо и по-удобно от използването на Dr.Web SS. Достатъчно беше да се потвърди презаписването и файловете в оригиналния си вид веднага се появиха на първоначалните си места.

K7 Ultimate Security

Преди това този продукт на индийската компания K7 Computing се наричаше Antivirus Plus. Този разработчик все още има малко объркване с имената. Например дистрибуцията K7 Total Security няма инструменти за архивиране. Ето защо тествахме версията Ultimate - единствената, която може да прави резервни копия.

За разлика от антивирусите, известни в Русия, тази разработка беше тъмен кон в нашите тестове. Изразът "индийски код" се смята за проклятие от програмистите и не очаквахме много от него. Както показаха тестовете - напразно.

K7 Ultimate Security е първият антивирус, който незабавно открива всичките 15 заплахи в нашата селекция. Той дори не позволи да завърши копирането на проби в директорията „Изтегляния“ и щеше да ги изтрие директно в мрежовата папка, ако не беше свързана в режим „Само за четене“.

Дизайнът на програмата е стоманено-камуфлажен. Очевидно разработчиците обичат да играят на танкове или просто се опитват да предизвикат асоциации с нещо надеждно по този начин. Опциите за архивиране в K7 се задават почти по същия начин, както в NSP. Като цяло обаче интерфейсът на K7 е по-малко претрупан и по-лесно се настройва.

K7 не реагира на стартирането на симулатора и криптирането на файлове. Както винаги, трябваше да възстановя оригиналите от бекъпа.

Удобно е, че при възстановяване можете да изберете отделни файлове и да ги запишете на първоначалното им местоположение. След като отговорихме положително на искането за презаписване на съществуващия файл, възстановихме lenses.txt с няколко щраквания на същото място.

Като част от този тест няма какво повече да се добави за производителността на K7. Успехът е успех.

заключения

Въпреки добрите резултати от теста, общите заключения бяха разочароващи. Дори пълните версии на популярните платени антивируси пропускат някои опции за рансъмуер в техните настройки по подразбиране. Селективното сканиране при поискване също не гарантира сигурността на сканираните файлове. Отдавна известните модификации на троянски коне също могат да бъдат избегнати чрез използване на примитивни трикове (като промяна на разширение). Новият зловреден софтуер почти винаги се проверява за липса на откриване, преди да бъде пуснат в дивата природа.

Не разчитайте на поведенчески анализатор, проверка в облака, характеристики на репутацията на файловете и други инструменти за анализ без подписи. Има някакъв смисъл от тези методи, но много малък. Дори нашият примитивен симулатор с нулева репутация и без цифров подпис не е блокиран от нито един антивирус. Подобно на много троянски коне за рансъмуер, той съдържа много недостатъци, но това не му пречи свободно да криптира файловете веднага след стартирането.

Автоматичното архивиране на потребителски файлове не е следствие от напредъка, а необходима мярка. Може да бъде доста ефективно само при постоянна защита на архивното хранилище чрез самата антивирусна програма. Въпреки това, той ще бъде ефективен точно докато антивирусът не бъде разтоварен от паметта или изобщо не бъде деинсталиран. Ето защо винаги си струва да направите допълнителни копия на някои рядко свързани медии или да ги качите в облака. Разбира се, ако имате достатъчно доверие на доставчика на облак.

Напоследък вирусите за криптиране на ransomware се превърнаха в една от основните заплахи и всеки ден научаваме за нови атаки, нови вируси за рансъмуер или техните версии и, за съжаление, за жертви, от които киберпрестъпниците искат откуп, за да си възвърнат достъпа до криптирани данни. Затова Kaspersky Lab е включила специална подсистема за борба с криптиращия зловреден софтуер, Kaspersky Cryptomalware Countermeasures Subsystem, в компонента System Watcher на най-новите продукти. Благодарение на набор от уникални технологии, в Латвия и в света сред потребителите на най-новите продукти на Kasperskyкойто е използвал правилно възможностите, предоставени от продуктите, практически няма жертви на криптиращи ransomware атаки!И това не е магия и не е конспирация, както понякога казват дори експертите, виждайки как, за разлика от потребителите на други антивирусни програми, феновете на продуктите на Kaspersky остават невредими при атаки чрез криптиране на вируси за рансъмуер. Това са просто технологии, измислени и внедрени от разработчиците на Kaspersky Lab!

Кои продукти включват System Watcher и Kaspersky Cryptomalware Countermeasures Subsystem?

Специфични технологии за борба с криптиращите ransomware вируси са включени в текущите версии на следните продукти за операционната система Windows или компонент за Windows.

Продукти за малкия бизнес:

Продукти за корпоративна сигурност:

* Всички продукти Налична е 30-дневна безплатна пълна функционална пробна версияс местна техническа поддръжка. Да опитам и да инсталирам също.

Как работят System Watcher и Kaspersky Cryptomalware Countermeasures Subsystem?

Kaspersky Lab обработва средно 315 000 нови проби от зловреден софтуер дневно. С толкова голям приток на нов зловреден софтуер, антивирусните компании много често трябва да защитават потребителите от атаки на зловреден софтуер, които все още не познават. По аналогия с реалния свят, това би било същото като идентифицирането на престъпник, преди да бъдат получени неговите пръстови отпечатъци, снимки и други данни. Как да го направим? Наблюдаване и анализиране на поведението. Точно това прави компонентът System Watcher, вграден в най-новите продукти на Kaspersky Lab.

System Watcher следи процесите, протичащи в системата, и открива злонамерени действия, използвайки сигнатурите на поведенческите последователности на Behavior Stream Signatures (BSS), като по този начин позволява да се идентифицира и спре работата на напълно нови и неизвестни злонамерени програми по тяхното поведение. Но това не е всичко. Докато не стане ясно, че някаква програма е злонамерена, може да има време да направи нещо. Следователно, друга характеристика на System Watcher е възможността за връщане на промените в системата, направени от злонамерена програма.

За да върнат промените, направени от новия криптиращ зловреден софтуер, специалистите от Kaspersky Lab добавиха към компонента System Watcher подсистемата Kaspersky Cryptomalware Countermeasures, която създава резервни копия на файлове, ако бъдат отворени от подозрителна програма, и след това, ако е необходимо, ги възстановява.запазени копия. По този начин, дори ако вирусът за криптиране е нов, тоест антивирусът няма своите „пръстови отпечатъци“ и не е идентифициран от други механизми, System Watcher го открива по неговото поведение и, използвайки вече споменатата подсистема, връща компютъра система със състоянието, в което е било преди атаката зловреден софтуер.

Разпознаването на неизвестен зловреден софтуер за криптиране по неговото поведение, спиране на неговата работа и отмяна на направените от него промени (замяна на криптирани файлове с некриптирани копия) може да се види в демонстрационното видео по-долу.

Тук е необходимо да се изясни, че за всеки конкретен потребител ситуации, когато е необходимо да се използва Kaspersky Cryptomalware Countermeasures Subsystem, могат да се случат изключително рядко, тъй като информацията за всеки инцидент с неизвестен зловреден софтуер за броени секунди попада в облака на Kaspersky Security Network и други потребители на решения на Kaspersky от този момент вече са защитени срещу новата заплаха от системата за ранно откриване. Това означава, че всеки следващ опит за заразяване на компютрите на потребителите на Kaspersky ще бъде блокиран от ранен подпис. Именно действието на такива уникални механизми обяснява факта, че в Латвия практически няма жертви сред потребителите на най-новите продукти на Kaspersky, тъй като тя работи като глобална имунна система за всички 400 милиона потребители на Kaspersky по целия свят!

Допълнителна информация за System Watcher и Kaspersky Cryptomalware Countermeasures Subsystem на английски можете да намерите в PDF документите:

Какво още трябва да знаете за System Watcher и Kaspersky Cryptomalware Countermeasures Subsystem?

System Watcher и заедно с него автоматично Kaspersky Cryptomalware Countermeasures Subsystem са активирани по подразбиране в съответствие с първоначалните настройки на производителя. След инсталирането на продуктите потребителят не трябва да предприема никакви допълнителни стъпки, за да използва описаните по-горе технологии.

Трябва специално да се отбележи, че System Watcher не е включен в продукта Kaspersky Anti-Virus за Windows Workstation 6.0 (издаден през 2007 г.), който все още понякога се използва. Потребителите на този продукт се насърчават да използват безплатното надграждане до по-новата Kaspersky Endpoint Security за Windows. Легалните потребители могат да изтеглят и инсталират най-новите версии на продуктите безплатно, например от секцията "" на този сайт.

Първото място в състезанието зае Антон Севостьянов с актуално ръководство за защита срещу ransomware. Антон работи като системен администратор и обучава потребители на информационни технологии. Още видео уроци можете да намерите на неговия уебсайт.

днес се превърнаха в популярен инструмент за киберпрестъпниците. С тяхна помощ киберпрестъпниците изнудват пари от компании и обикновени потребители. За отключване на лични файлове потребителите могат да платят десетки хиляди рубли исобственици на бизнес - милиони (например, ако базата на 1C е блокирана).

В това ръководство предлагам няколко начина за защита срещу ransomware, които ще ви помогнат да запазите данните си възможно най-сигурни.

Антивирусна защита

Сред всички средства за защита антивирусът е на първо място (използвам). Вирусните бази данни се актуализират автоматично няколко пъти на ден без намеса на потребителя, но също така трябва да следите уместността на самата програма. В допълнение към актуализирането на антивирусните бази данни, разработчиците редовно добавят съвременни инструменти за защита от вируси към своите продукти.

Един от тези инструменти е облачната услуга ESET LiveGrid®, която може да блокира вирус, преди да бъде добавен към антивирусната база данни. Системата ESET анализира информация за подозрителна програма в движение и определя нейната репутация. В случай на съмнение за вирус, всички програмни процеси ще бъдат блокирани.

Можете да проверите дали ESET LiveGrid® е активиран, както следва: ESET NOD32 - Разширени настройки - Помощни програми - ESET LiveGrid® - Активиране на системата за репутация на ESET LiveGrid®.

Можете да оцените ефективността на ESET LiveGrid® на уебсайта, предназначен за тестване на работата на всеки антивирусен продукт. Щракнете върху връзката Проверка на функциите за защита – Проверка на настройките на функции за решения за настолни компютри или на настройки на функции Проверка за базирани на Android решения – Тествайте дали защитата ви в облак е активирана (Проверете дали сте активирали защитата в облака). След това от нас се иска да изтеглим тестов файл и ако антивирусът реагира на него, защитата е активна, ако не, трябва да разберем какъв е въпросът.

Актуализиране на операционната система и софтуерните продукти

Нападателите често използват известни уязвимости в софтуера с надеждата, че потребителите все още не са инсталирали най-новите актуализации. На първо място, това се отнася до операционната система Windows, така че трябва да проверите и, ако е необходимо, да активирате автоматичните актуализации на ОС (Старт - Контролен панел - Windows Update - Конфигуриране на настройки - Изберете метода за изтегляне и инсталиране на актуализации).

Деактивирайте услугата за криптиране

Windows има специална услуга за криптиране на данни; ако не го използвате редовно, по-добре е да го деактивирате - някои модификации на ransomware могат да използват тази функция за свои собствени цели. За да деактивирате услугата за криптиране, изпълнете следните стъпки: Старт - Контролен панел - Административни инструменти - Услуги - Файлова система за шифроване (EFS) и рестартирайте системата.

Моля, имайте предвид, че ако сте използвали криптиране за защита на файлове или папки, тогава трябва да премахнете отметките от съответните квадратчета (RMB - Свойства - Атрибути - Разширени - Шифроване на съдържание за защита на данните). В противен случай, след като деактивирате услугата за криптиране, няма да имате достъп до тези файлове. Много лесно е да разберете кои файлове са били криптирани - те ще бъдат маркирани в зелено.

Ограничено използване на програми

За да повишите нивото на сигурност, можете да блокирате стартирането на всякакви програми, които не отговарят на изискванията, които сме посочили. По подразбиране тези настройки са зададени само за папките Windows и Program Files.

Можете да конфигурирате локалната групова политика, както следва: Изпълнение - gpedit - Конфигурация на компютъра - Конфигурация на Windows - Настройки за защита - Политики за ограничаване на софтуера - RMB - Създайте политика за ограничаване на софтуера.

Нека създадем правило, забраняващо стартирането на програми от всякакви места, различни от разрешените (Допълнителни правила - RMB - Създаване на правило за път - Път: *, т.е. всякакъв път - Ниво на сигурност: Забранено).

Прозорецът „Присвоени типове файлове“ показва разширенията, които ще бъдат блокирани при опит за стартиране. Съветвам ви да добавите разширението на .js - java скрипт тук и да премахнете .ink, за да можете да стартирате програми с помощта на преки пътища.

Може да отнеме известно време, за да се настрои ефективно, но резултатът определено си заслужава.

Използване на обикновен потребителски акаунт

Работата с администраторски акаунт не се препоръчва дори за напреднали потребители. Ограничаването на правата за акаунт ще сведе до минимум щетите в случай на случайно заразяване (Активиране на администраторски акаунт - Задаване на парола - Лишаване на текущия потребител от администраторски права - Добавяне на потребители към групата).

За извършване на действия с администраторски права в Windows е предоставен специален инструмент - "Контрол на потребителски акаунт", който ще поиска парола за извършване на определена операция. Можете да проверите настройките тук: Старт - Контролен панел - Потребителски акаунти - Промяна на настройките за контрол на потребителските акаунти - По подразбиране - Уведомяване само когато се опитвате да направите промени в компютъра.

Контролни точки за възстановяване на системата

Понякога вирусите все пак успяват да преодолеят всички нива на защита. В този случай трябва да можете да се върнете към ранно състояние на системата. Можете да конфигурирате автоматичното създаване на контролни точки, както следва: Моят компютър - RMB - Свойства - Защита на системата - Настройки за защита.

По подразбиране, когато инсталирате операционната система, защитата е активирана само за системния диск, но ransomware ще засегне съдържанието на всички дялове на вашия компютър. За да възстановите файлове с помощта на стандартни инструменти или с помощта на Shadow Explorer, трябва да активирате защитата за всички дискове. Контролните точки ще заемат известно количество памет, но могат да запазят данните ви в случай на инфекция.

Архивиране

Силно препоръчвам редовно да правите най-важната информация. Тази мярка не само ще помогне за защита срещу вируси, но и ще служи като застраховка в случай на повреда на твърдия диск. Не забравяйте да архивирате данните си и да ги запишете на външен носител или облачно хранилище.

Надявам се, че това ръководство ще ви бъде полезно и ще ви помогне да защитите личните си данни (и пари!) от натрапници.

Севостьянов Антон

победител в състезанието

Троянските коне за криптиране са специален тип зловреден софтуер, създаден за рансъмуер. Масовата им надпревара е регистрирана за първи път в края на 2006 г. През последните десет години ситуацията почти не се е променила. Днес нови проби от троянски коне продължават да криптират файлове под носа на антивирусите и да изискват плащане за декриптиране. Кой е виновен за това и най-важното какво да правим?

Ако троянският кон криптира файлове, незабавно изключете компютъра си! След това се опитайте да съберете възможно най-много данни. В идеалния случай трябва да направите дисково изображение сектор по сектор и след това спокойно да анализирате ситуацията.

Какво представляват троянски коне за рансъмуер?

Повечето потребители днес имат някакъв популярен антивирус или поне MSRT, вграденият „инструмент за премахване на зловреден софтуер“ в Windows. Въпреки това, ransomware ще стартира тихо, криптира файлове и ще остави съобщение за откуп. Обикновено ключът за декриптиране се обещава да бъде изпратен след плащане по някакъв полуанонимен начин. Например, отидете през Tor на страница с допълнителни инструкции и прехвърлете откупа в портфейл еднократно.

Антивирусите реагират на това толкова рядко, че техните разработчици дори са обвинени в тайно споразумение. Това не е първият път, когато вирусолозите са заподозрени в престъпни намерения, но е технически по-лесно за обяснение. Въпросът е, че ransomware троянецът не извършва никакви действия, които недвусмислено да показват неговата злонамерена дейност. Самата тя е най-простата програма с набор от библиотеки с общо предназначение. Понякога това е просто скрипт или пакетен файл, който стартира други преносими помощни програми. Нека разгледаме по-отблизо общия алгоритъм на действията на ransomware.

Обикновено потребителят сам изтегля и стартира ransomware. Троянският кон се представя на жертвата под прикритието на актуализация, необходима помощна програма, документ с фишинг връзка и други отдавна известни методи на социално инженерство. Антивирусите са безсилни срещу човешката наивност.

Троянски рансъмуер, който е влязъл в системата, може да бъде идентифициран по неговия подпис само ако вече е в базите данни. В тях очевидно липсват нови образци, а модификациите на стари троянци се проверяват допълнително за детектори преди разпространението.

След стартирането на троянския кон, антивирусният поведенчески анализатор е безшумен, тъй като от негова гледна точка не се извършват потенциално опасни действия. Някаква програма търси ли файлове по маска? Да моля! Създава копия на файлове? Няма проблем! Шифрова копия? Също така не е причина за паника. Функциите за криптиране се поддържат от повечето съвременни програми и троянският кон използва същите стандартни криптографски библиотеки. Изтрива ли потребителски файлове? Това също не е забранено – не са системни. Презаписва ли свободното място? Безопасното премахване също е изисквана и законна функция. Добавено ли е към автостарт? И това също е позволено поведение.

За разлика от класическите вируси, ransomware Trojan не се опитва да модифицира файлове, не прониква в активни процеси и като цяло се държи скучно. Той просто създава копия на документи и бази данни, криптира ги и след това изтрива за постоянно оригиналните файлове и ключа за криптиране на потребителя, оставяйки текста за откуп. Във всеки случай троянските автори биха искали да видят това идеално поведение. В действителност тази верига от процеси може да се провали на всеки етап, което прави възможни алтернативни методи за декриптиране.

Конвенционалните антивируси не са в състояние да се борят с новия ransomware, чиито подписи все още не са налични в техните бази данни. Те могат да разпознават само най-грубите модификации на евристично ниво. Комплексните решения (като Dr.Web Security Space и Kaspersky Internet Security / Total Security) вече са в състояние да елиминират разрушителните си последици. Те създават копия на потребителски файлове предварително, скриват ги и блокират достъпа до тях от програми на трети страни. Ако троянецът стигне до снимки и документи от стандартни каталози, винаги ще е възможно да ги възстановите от копия, а криптираните файлове могат просто да бъдат изтрити.

Тъй като антивирусният пакет зарежда своя драйвер и модула за резидентна защита дори преди потребителят да влезе, това е доста надежден метод за съхранение на резервни копия. Те обаче могат да бъдат направени и с помощни програми на трети страни. Основното е, че те се поставят на външен носител, който се деактивира веднага след създаване на резервно копие. В противен случай троянският кон ще открие резервни копия на постоянно свързан твърд диск и също така ще ги криптира или повреди.

От универсалните програми за архивиране, безплатната помощна програма Veeam Endpoint Backup Free има функцията за допълнителна защита срещу злонамерени програми. Той може автоматично да изключи USB устройствата веднага след архивиране и да запази множество версии на файлове.

Допълнителните функции на програмата включват възможността за архивиране на системни дялове, без да ги деактивирате (сенчево копие), почти незабавно възстановяване на отделни файлове и директории (те могат да се отварят директно от изображението с помощта на връзките) и други интересни опции. Тя също така знае как да създаде стартиращ диск със собствена среда за възстановяване, в случай че троянецът блокира нормалната работа на ОС.

В допълнение към универсалните помощни програми за архивиране с допълнителна защита срещу ransomware, има редица специализирани програми за превантивна защита. Някои от тях са достъпни безплатно само на етап бета тестване, а след това се превръщат в нов платен антивирусен модул (например такъв беше случаят с Malwarebytes Anti-Ransomware). Други все още съществуват като отделни безплатни решения.

GridinSoft Anti-Ransomware

Тази украинска програма за предотвратяване на рансъмуер е в бета тестване. Разработчиците го описват като универсален инструмент, който предотвратява всякакви опити за извършване на неоторизирано криптиране на файлове. Те обещават ефективно да блокират атаките на ransomware и да предотвратят загуба на данни, която причиняват. На практика помощната програма се оказа безполезна. Първият троянски рансъмуер от старата колекция тихо стартира, свърши мръсната си работа и окачи искания за откуп на работния плот.

CryptoPrevent Предотвратяване на злонамерен софтуер

Тази помощна програма е оставила най-двусмислено впечатление. CPMP действа проактивно въз основа на голям набор от групови политики и различни поведенчески филтри, контролирайки действията на програмите и състоянието на потребителските директории. В него са налични няколко режима на защита, включително ниво "Максимално", което работи на принципа "включи и забрави".

Интерфейсът на програмата осигурява бърз достъп до десетки настройки, но след промяна на повечето от тях е необходимо рестартиране. Самото CPMP приложение не трябва да работи постоянно. Той трябва да се изпълнява само за целите на наблюдение и поддръжка. Например, за да проверите състоянието, да прочетете регистрационните файлове, да актуализирате или промените параметрите.

В същото време графичната добавка се стартира много дълго време и в нея няма известия в реално време. Също така няма обичайна карантина. В режим "Максимална защита" всички файлове, идентифицирани като опасни, просто се изтриват без никакви въпроси.

За да го тестваме, се опитахме да зададем максимално ниво на защита в CPMP и последователно да пускаме седем различни троянски коне за рансъмуер. Три от тях бяха премахнати от CPMP веднага при опит за стартиране. Не бяха показани съобщения. Други четирима стартираха безопасно, но не стигнаха до финала. CPMP им попречи да създават нови файлове и да криптират потребителски файлове, но също така не ги изтри. Натоварването на процесора беше 100% през цялото време, дискът чуруликаше и беше невъзможно да се направи нещо в тестовата система.

Едва успяхме да стигнем до бутона Kill Apps Now в прозореца на CPMP. След секунда всички програми, работещи от името на потребителя (включително Process Explorer), бяха принудително разтоварени. В RAM остават само системни процеси.

По време на битката някои зловреден софтуер се установи на работния плот и троянската програма Satan.f добави текстово искане за откуп към автоматичното стартиране. Файловете не бяха криптирани, но и зловредният софтуер беше напълно премахнат.

Резултатът беше патова ситуация: дори най-строгите ограничения не осигуриха надеждна защита срещу троянски коне за откуп. В някои случаи активното противопоставяне на тях доведе до факта, че всички системни ресурси бяха напълно заети. В същото време не се показват никакви известия. Можете да разберете какво се случва в системата само като анализирате логовете, но все пак трябва да стигнете до тях.

Cybereason RansomFree

Това е поведенчески анализатор за Windows 7-10, предназначен да предотврати заразяване от известни и нови троянски коне за рансъмуер, включително ransomware и winlockers. Според разработчиците програмата е написана от бивши военни експерти в областта на информационната сигурност, които са получили 90 милиона долара инвестиции от Lockheed Martin и Softbank.

Първият троянски конец за рансъмуер стартира, но веднага излезе с грешка. Вторият се превърна в активен процес в паметта. Cybereason веднага го идентифицира и предложи не просто да се разтовари, но и да изтрие файла, създаден от троянския кон.

Второ откриване

Второ откриване Третият троянец също беше успешно блокиран. Cybereason му попречи да криптира файлове. Процес 58CD2A07 беше разтоварен и еднократно откриване на VirusTotal за Wininit.exe беше фалшиво положително.

Cybereason пропусна следващите два троянски коне. Те бяха активни само за няколко секунди, но това беше достатъчно, за да преодолеят проактивната защита.

Старата приятелка Петя принудително рестартира компютъра, блокира стартирането на Windows и криптира файловете. Жалко, че Cybereason се отказа толкова бързо. Имахме още толкова коне от ветераните от кавалерията!

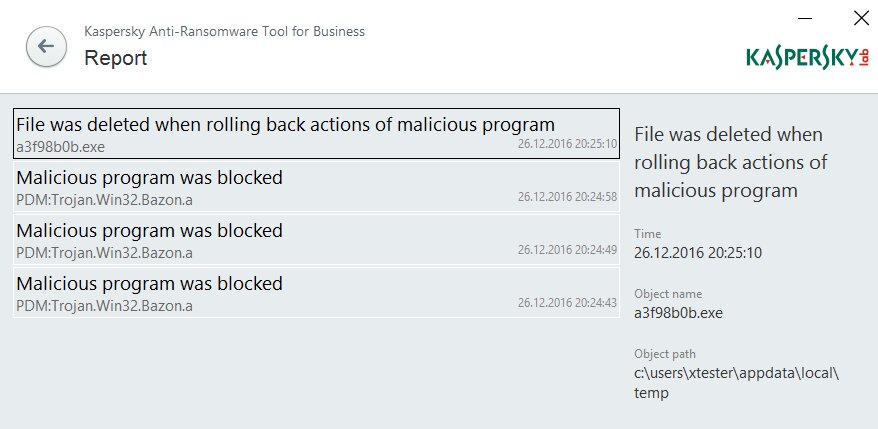

Kaspersky Anti-Ransomware Инструмент за бизнес

Тази безплатна програма е предназначена за защита срещу всички видове ransomware, включително нов ransomware и winlockers. Работи в съвременни версии на Windows (7-10) с всякаква битова дълбочина. Той открива нови версии на ransomware чрез характеристиките на репутацията на файловете в облачната мрежа на Kaspersky Security Network и поведенчески анализ, който се извършва от компонента „мониторинг на дейността“. KART for Business може да се използва с всяка антивирусна програма на трети страни, но това приложение е несъвместимо със собствените решения на Kaspersky Lab, тъй като те вече включват подобна функционалност.

KART работи във фонов режим и не изяжда системните ресурси по никакъв начин забележимо. Настройките за програмата са минимални и не са свързани с действителната проверка. Винаги се извършва чрез облачната мрежа на KSN и потребителят е уведомен само за откритите заплахи.

Ако смятате, че отговорът на дадено приложение е фалшив, тогава можете да го добавите към списъка с изключения, като щракнете върху Управление на приложения... но по-добре помислете два пъти.

Всеки дефект отнема време, така че KART съхранява история на активността на приложението, в случай че троянецът има време да извърши промени в системата, преди да бъде блокиран.

Когато се стартира на вече заразен компютър, Kaspersky Anti-Ransomware Tool for Business автоматично открива файлове, криптирани от троянския кон, и ги поставя в отделно хранилище за по-нататъшно предаване на специалисти за декриптиране.

Инструмент за борба с рансъмуер на Bitdefender

Друга програма с изговорено име от румънската компания Bitdefender. BART може да се използва паралелно с всеки антивирусен софтуер, с изключение на създадените в Bitdefender - те вече имат съответните модули. Външно BART работи по подобен начин на KART. Те имат общи декларирани принципи за откриване на известни и нови троянски коне чрез собствена мрежа за проверка в облак и поведенчески анализатор. Разработчикът посочва, че BART се основава на методи за противодействие на четири основни семейства троянски коне ransomware: CTB-Locker, Locky, Petya и TeslaCrypt.

Може би помощната програма защитава от тях, но дори краткото запознаване с BART остави неприятно впечатление. Той не успя да предотврати стартирането на първия троянски кон и неговият подпис отдавна е в базите данни на Bitdefender. Троянецът се регистрира в autoun без никакви проблеми и започна да хоства системата, докато BART показа зелена светлина.

Разглеждане на подарения кон

Ако все пак троянската програма за рансъмуер стартира в системата и успя да обърка нещата, тогава не се паникьосвайте и не се опитвайте да го премахнете от работещата операционна система. Сега вашият компютър е местопрестъпление, където трябва да запазите всички следи.

Противно на поговорката, в случай на криптографи на надарен кон, трябва да погледнете всичко - с дизассемблер и шестнадесетичен редактор. По-добре е да поверите това на анализаторите от антивирусните лаборатории, тъй като те така или иначе ще проучат новата извадка от зловреден софтуер. Често можем да намерим улики в кода, които да помогнат за разработването на начин за декриптиране на файлове. Затова в никакъв случай не бийте коня, за да завършите декриптирането. Просто го подгответе, като го премахнете от автоматично стартиране и го поставите в архив с парола.

Именно грешките в кода на троянския кон помагат да се намери ключа по-бързо от 100,5 милиона години, както би било, ако беше правилно внедрен от авторите на AES-256. Този стандарт за криптиране често се споменава от създателите на троянски коне в техните заплахи. Смята се, че това ще вдъхнови жертвите с идеята, че е невъзможно да се декриптират файлове без ключа, но в действителност много троянски коне са базирани на по-прости алгоритми.

За същите злонамерени програми, които всъщност се опитаха да използват AES, поради груби недостатъци наборът от вероятни ключове се стеснява до такъв обем, който вече може да бъде подреден на обикновен компютър за няколко дни или дори часове. Сред ransomware има и варианти, които не изискват никаква специална квалификация за декриптиране. Те или съхраняват ключа локално, или цялото "криптиране" се основава на операции, не по-сложни от XOR.

Експертът на Emsisoft Фабиан Возар често се шегува в своя блог, че му е отнело по-малко време да разбие алгоритъма за криптиране на още един Ned-Trojan, отколкото да напише искания за откуп от авторите му. Той пуска помощни програми за декриптиране на файлове на уебсайта на компанията безплатно.

Няма универсална програма за декриптиране, така че трябва да изберете правилната за всеки конкретен случай. Други разработчици на антивирусен софтуер също имат свои собствени каталози с безплатни помощни програми за декриптиране. Например за Kaspersky Lab това са всички приложения, съдържащи Decryptor в името. Също така помощните програми за декриптиране могат да бъдат намерени на сайта на съвместния проект No More Ransom. Той беше стартиран по инициатива на Националното звено за киберпрестъпления на полицията на Холандия, Европейския център за киберпрестъпления Европол и две антивирусни компании - Kaspersky Lab и Intel Security.

Струва си да започнете с търсенето на безплатни помощни програми на тези сайтове, но какво да направите, ако този, от който се нуждаете, не е намерен сред тях? За съжаление, това също е много вероятно. Нови версии на троянски коне за рансъмуер се появяват през цялото време и не всички се счупват веднъж или два пъти. Анализаторите могат да прекарат повече от месец с отделни проби. Понякога се случва и методът за декриптиране изобщо да не бъде открит. Това е или резултат от особено висококачествено криптиране (много рядко), или обратното - кодът на троянския кон е изключително крив, чийто алгоритъм разваля файловете и по принцип не предполага правилно декриптиране.

Ако добре познатите безплатни помощни програми не помогнаха, тогава можете да изпратите писмо до Fabian, да създадете заявка в услугата Crypto Sheriff и в същото време да пишете на техническата поддръжка на Emsisoft и други антивирусни компании.

Във всеки случай новият зловреден софтуер трябва да бъде изпратен на вирусни анализатори. Освен това е по-добре да им изпратите не само файла на самия троянец, но и всички създадени от него временни файлове и три до пет проби от криптирани файлове. Ако имате оригинални (некриптирани) версии на същите файлове някъде във вашите резервни копия, прикачете ги към заявката. Съвпадението на двойки обикновен текст / шифрован текст е един от основните методи на криптоанализа. Колкото повече такива двойки можете да намерите, толкова по-бързо ще намерят метода за декриптиране.

Освен това анализаторите извършват същата атака върху известен текст, използвайки стандартни заглавки на файлове. Например за .doc файлове е D0 CF 11 E0 A1 B1 1A E1, а за.png снимки е 89 50 4E 47 0D 0A 1A 0A. Вижте таблицата с подписите на файла за подробности. Текстовите файлове (TXT) имат напълно произволно съдържание, така че те са най-трудни за дешифриране.

Според моя опит Dr.Web и Kaspersky Lab са най-добрите в декриптирането на файлове. Ако имате валиден лиценз за някой от техните търговски продукти, анализаторите ще декриптират файловете безплатно. Ако не сте техен потребител, тогава за парите. По правило услугата за декриптиране струва няколко пъти повече от годишния лиценз за антивирус, но такава политика е разбираема. Криптоанализът, особено в случая на AES и RSA, отнема много време, което е по-подходящо за специалистите да отделят за поддръжка на редовните си клиенти.

През октомври един от нашите читатели хвана нова модификация на троянски конец за рансъмуер и едновременно с това се свърза с техническата поддръжка на различни компании.

Три дни по-късно Dr.Web му отговори: „Решението е намерено. Възможно е декриптиране. За потребители, които не са Dr.Web, услугата се заплаща. Начинът за получаване на декриптиране на търговска основа: закупуване на Dr.Web Rescue Pack на стойност 5299 рубли без ДДС. Пакетът Dr.Web Rescue Pack включва услуга за декриптиране и лиценз за Dr.Web Security Space за две години за защита на един компютър."

Читателят не беше доволен от цената, така че започна да чака отговор от други компании. Около месец по-късно на уебсайта на Kaspersky Lab се появи нова версия на безплатната програма RannohDecryptor, с която дешифрира своите файлове.

Декриптирането беше извършено локално и, съдейки по дългото 100% натоварване на процесора, чрез груба сила. Пълното декриптиране на 565 файла отне девет часа и половина на настолен Core i5. Само един файл остана некриптиран, който се оказа копие на друг.

заключения

Троянските коне за криптиране създават много проблеми, карайки ги да прекарват много време и/или пари за декриптиране на файловете си. Една проста антивирусна програма не е достатъчна за борба с тях. Рано или късно той ще пропусне нов зловреден софтуер, чийто подпис все още не е в базите данни. Ето защо си струва да се погрижите за допълнителни мерки за защита още сега. Сред тях има много безплатни опции, но тяхната ефективност все още е слаба. Най-малкото има смисъл редовно да правите резервни копия и да ограничавате достъпа до тях, както и да избирате предварително помощни програми за декриптиране.

Последна актуализация от 15 февруари 2017 г.