Според първите съобщения активираният във вторник ransomware вирус от киберпрестъпници е бил причислен към вече известното семейство ransomware Petya, но по-късно се оказа, че това е ново семейство зловреден софтуер със значително различна функционалност. Kaspersky Lab кръсти новия вирус ExPetr.

„Анализът, извършен от нашите експерти, показа, че първоначално жертвите не са имали шанс да си върнат досиетата. Изследователи от Kaspersky Lab анализираха частта от кода на зловреден софтуер, свързан с криптирането на файлове, и откриха, че след като дискът е криптиран, създателите на вируса вече нямат възможност да го декриптират обратно“, съобщават от лабораторията.

Според компанията за декриптиране е необходим уникален идентификатор за конкретна троянска инсталация. В известни по-рано версии на подобен рансъмуер Petya / Mischa / GoldenEye, идентификационният номер на инсталацията съдържаше информация, необходима за декриптиране. В случая на ExPetr този идентификатор не присъства. Това означава, че създателите на зловреден софтуер не могат да получат информацията, която е необходима за декриптиране на файлове. С други думи, жертвите на ransomware нямат възможност да възстановят данните си, обяснява Kaspersky Lab.

Вирусът блокира компютрите и иска 300 долара в биткойни, съобщи Group-IB за РИА Новости. Нападението е започнало във вторник около 11:00 часа. Според съобщения в медиите в 18.00 часа в сряда биткойн портфейлът, който е бил посочен за прехвърляне на средства на изнудвачите, е получил девет превода. Като се вземе предвид комисионната за преводи, жертвите са превели около 2,7 хиляди долара на хакерите.

В сравнение с WannaCry, този вирус е признат за по-разрушителен, тъй като се разпространява чрез няколко метода - с помощта на Windows Management Instrumentation, PsExec и експлойта EternalBlue. В допълнение, безплатната програма Mimikatz е интегрирана в ransomware.

Броят на потребителите, атакувани от новия ransomware вирус "new Petya", достигна 2000, съобщи в сряда Kaspersky Lab, която разследва вълна от компютърни инфекции.

Според антивирусната компания ESET атаката е започнала в Украйна, която пострада от нея повече от други страни. Според рейтинга на компанията по страни, засегнати от вируса, Италия е на второ място след Украйна, а Израел е на трето. В челната десетка са още Сърбия, Унгария, Румъния, Полша, Аржентина, Чехия и Германия. Русия в този списък зае 14-то място.

Освен това Avast разказа кои операционни системи са били най-засегнати от вируса.

На първо място се класира Windows 7 - 78% от всички заразени компютри. Следват Windows XP (18%), Windows 10 (6%) и Windows 8.1 (2%).

Така WannaCry не научи почти нищо на световната общност – компютрите останаха незащитени, системите не бяха актуализирани, а усилията на Microsoft да пусне пачове дори за остарели системи бяха просто пропилени.

15.05.2017 г., понеделник, 13:33 ч., московско време , Текст: Павел Притула

Наскоро една от най-големите и „шумни“ кибератаки, съдейки по пресата, се случи в Русия: мрежите на няколко ведомства и големи организации, включително Министерството на вътрешните работи, бяха атакувани от киберпрестъпници. Вирусът криптира данни на компютрите на служителите и изнудва големи суми пари, за да могат те да продължат работата си. Това е ясен пример за факта, че никой не е имунизиран от ransomware. Въпреки това, тази заплаха може да бъде преодоляна - ще покажем няколко начина, които Microsoft предлага.Какво знаем за ransomware? Изглежда, че това са престъпници, които искат пари или неща от вас под заплахата от неблагоприятни последици. В бизнеса това се случва от време на време, всеки има груба представа как да действа в такива ситуации. Но какво трябва да направите, ако вирус за рансъмуер се е настанил на работните ви компютри, блокира достъпа до вашите данни и изисква от вас да прехвърляте пари на определени лица в замяна на код за отключване? Трябва да се свържете със специалисти по информационна сигурност. И най-добре е да направите това предварително, за да избегнете проблеми.

Броят на киберпрестъпленията нарасна с порядък през последните години. Според проучване на SentinelOne половината от компаниите в големите европейски страни са били атакувани от вируси за рансъмуер, като над 80% от тях са били насочени три или повече пъти. Подобна картина се наблюдава по целия свят. Компанията за информационна сигурност Clearswift назовава един вид "топ" държави, най-засегнати от ransomware - ransomware: САЩ, Русия, Германия, Япония, Великобритания и Италия. Малките и средните предприятия представляват особен интерес за киберпрестъпниците, тъй като разполагат с повече пари и по-чувствителни данни от физическите лица и нямат мощни услуги за сигурност като големите компании.

Какво да направите и, най-важното, как да предотвратите атака на ransomware? Първо, нека оценим самата заплаха. Атаката може да се извърши по няколко начина. Един от най-често срещаните е имейлът. Престъпниците активно използват методи на социално инженерство, чиято ефективност не е намаляла ни най-малко от времето на известния хакер на 20-ти век Кевин Митник. Те могат да се обадят на служител на фирмата жертва от името на реален контрагент и след разговора да изпратят писмо с прикачен файл, съдържащ злонамерен файл. Разбира се, служителят ще го отвори, защото току-що е говорил с подателя по телефона. Или счетоводителят може да получи писмо, за което се твърди, че от службата на съдебния изпълнител или от банката, която обслужва неговата компания. Никой не е застрахован и дори Министерството на вътрешните работи страда не за първи път: преди няколко месеца хакери изпратиха фалшива сметка от Ростелеком до счетоводния отдел на Казанската линейна дирекция на Министерството на вътрешните работи с вирус за рансъмуер, който блокира счетоводната система.

Източникът на заразяване може да бъде фишинг сайт, до който потребителят е осъществил достъп чрез измамна връзка, или флаш устройство, „случайно забравено“ от някой от посетителите на офиса. Все по-често заразяването става чрез незащитени мобилни устройства на служителите, от които те получават достъп до корпоративни ресурси. И антивирусната може да не работи: има стотици зловреден софтуер, за който е известно, че заобикаля антивирусите, да не говорим за атаки с нулев ден, които използват новооткрити дупки в софтуера.

Какво е ransomware?

Програма, известна като ransomware, ransomware, ransomware блокира достъпа на потребителя до операционната система и обикновено криптира всички данни на твърдия диск. На екрана се извежда съобщение, че компютърът е заключен и собственикът е длъжен да преведе голяма сума пари на нападателя, ако иска да си върне контрола върху данните. Най-често на екрана се включва обратно отброяване за 2-3 дни, така че потребителят да бърза, в противен случай съдържанието на диска ще бъде унищожено. В зависимост от апетитите на престъпниците и размера на компанията, размерът на откупа в Русия варира от няколко десетки до няколкостотин хиляди рубли.

Типове Ransomware

Източник: Microsoft, 2017 г

Тези злонамерени програми са познати от много години, но през последните две-три години преживяват истински разцвет. Защо? Първо, защото хората плащат на киберпрестъпниците. Според Kaspersky Lab 15% от руските компании, атакувани по този начин, предпочитат да платят откупа, а 2/3 от компаниите в света, подложени на такава атака, са загубили корпоративните си данни изцяло или частично.

Второ, инструментите на киберпрестъпниците станаха по-сложни и достъпни. И третото - независимите опити на жертвата да "отгатне паролата" не завършват добре и полицията рядко може да намери престъпници, особено по време на обратното броене.

Между другото. Не всички хакери прекарват времето си в опити да предоставят парола на жертва, която им е прехвърлила необходимата сума.

Какъв е проблемът на бизнеса

Основният проблем в областта на информационната сигурност за малкия и среден бизнес в Русия е, че те нямат пари за мощни специализирани инструменти за информационна сигурност и има повече от достатъчно ИТ системи и служители, с които могат да възникнат всякакви инциденти. . За да се борите с ransomware, не е достатъчно да имате само конфигурирани защитни стени, антивирусни и политики за сигурност. Необходимо е да се използват всички налични инструменти, основно предоставени от доставчика на операционна система, тъй като е евтин (или е включен в цената на ОС) и е 100% съвместим със собствен софтуер.

По-голямата част от клиентските компютри и значителна част от сървърите работят под Microsoft Windows. Всички познават вградените инструменти за сигурност, като Windows Defender и Windows Firewall, които заедно с най-новите актуализации на операционната система и ограничените потребителски права осигуряват ниво на сигурност, което е напълно достатъчно за обикновен служител при липса на специализирани инструменти.

Но особеността на отношенията между бизнеса и киберпрестъпниците е, че първите често не осъзнават, че са атакувани от вторите. Те смятат, че са защитени, но всъщност зловредният софтуер вече е проникнал в периметъра на мрежата и тихо си върши работата – в края на краищата не всички се държат нагло като троянските коне за откуп.

Microsoft промени подхода си за гарантиране на сигурността: сега разшири линията си от продукти за информационна сигурност и също така се фокусира не само върху това да направи компанията възможно най-безопасна от съвременни атаки, но и върху това да направи възможно тяхното разследване, ако инфекцията се случи възникне.

Защита на пощата

Пощенската система като основен канал за проникване на заплахи в корпоративната мрежа трябва да бъде допълнително защитена. За да направи това, Microsoft разработи системата Exchange ATP (Advanced Treat Protection), която анализира прикачени файлове към имейл или интернет връзки и реагира своевременно на открити атаки. Това е отделен продукт, интегрира се с Microsoft Exchange и не е необходимо да се разполага на всяка клиентска машина.

Exchange ATP може дори да открие атаки с нулев ден, защото стартира всички прикачени файлове в специална пясъчна кутия, без да ги пуска в операционната система и анализира тяхното поведение. Ако не съдържа признаци на атака, тогава прикаченият файл се счита за безопасен и потребителят може да го отвори. Потенциално злонамерен файл се изпраща в карантина и администраторът е уведомен за него.

Що се отнася до връзките в писмата, те също са проверени. Exchange ATP замества всички междинни връзки. Потребителят щраква върху връзката в писмото, стига до междинната връзка и в този момент системата проверява адреса за безопасност. Проверката е толкова бърза, че потребителят не забелязва забавянето. Ако връзката води до заразен сайт или файл, следното е забранено.

Как работи Exchange ATP

Източник: Microsoft, 2017 г

Защо проверката се извършва в момента на щракване, а не при получаване на писмото - в крайна сметка тогава има повече време за проучване и следователно ще се изисква по-малко изчислителна мощност? Това се прави специално, за да се предпази от трика на киберпрестъпниците за подмяна на съдържанието на връзки. Типичен пример: писмо пристига в пощенската кутия през нощта, системата проверява и не открива нищо, а на сутринта сайтът вече е публикувал тази връзка, например файл с троянски кон, който потребителят изтегля безопасно.

И третата част от услугата Exchange ATP е вградената система за отчитане. Позволява ви да разследвате възникнали инциденти и предоставя данни за отговор на въпроси: кога е възникнала инфекцията, как и къде се е случила. Това ви позволява да намерите източника, да определите щетите и да разберете какво е било: случаен удар или целенасочена, целенасочена атака срещу тази компания.

Тази система е полезна и за превенция. Например, администратор може да събере статистика за това колко кликвания са били върху връзки, маркирани като опасни, и кой от потребителите го е направил. Дори ако инфекцията не е възникнала, все пак е необходимо да се извърши разяснителна работа с тези служители.

Вярно е, че има категории служители, които са принудени поради служебните си задължения да посещават различни сайтове – например маркетолози, които проучват пазара. За тях технологиите на Microsoft ви позволяват да конфигурирате политиката така, че всички изтеглени файлове да бъдат сканирани в „пясочната кутия“, преди да бъдат записани на компютъра. Освен това правилата се задават само с няколко щраквания.

Защита на пълномощията

Една от целите на злонамерените атаки са потребителските идентификационни данни. Има много технологии за кражба на потребителски имена и пароли на потребители и трябва да им се противопоставя със силна защита. За самите служители има малка надежда: те измислят прости пароли, използват една парола за достъп до всички ресурси и ги записват на стикер, който е залепен на монитора. Това може да се пребори с административни мерки и програмно задаване на изисквания за пароли, но пак няма да има гарантиран ефект.

Ако една компания се грижи за сигурността, правата за достъп са разграничени в нея и например инженер или мениджър по продажбите не могат да влизат в счетоводния сървър. Но хакерите имат още един трик в резерв: те могат да изпратят писмо от заловения акаунт на обикновен служител до целевия специалист, който притежава необходимата информация (финансови данни или търговски тайни). След като получи писмо от „колега“, адресатът ще го отвори сто процента и ще стартира прикачения файл. А ransomware ще получи достъп до ценни за компанията данни, за връщането на които компанията може да плати много пари.

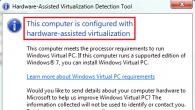

За да попречи на отвлечен акаунт да получи достъп до корпоративна система, Microsoft предлага да го защитите с Azure Multifactor Authentication. Тоест, за да влезете, трябва да въведете не само двойка потребителско име / парола, но и ПИН код, изпратен в SMS, Push-известие, генерирано от мобилно приложение, или да отговорите на телефонно обаждане до робота. Многофакторната автентификация е особено полезна при работа с отдалечени служители, които могат да влизат в корпоративната система от различни части на света.

Azure многофакторно удостоверяване

Атаки на вируси рансъмуер, течове на хакерски инструменти на американските специални служби, тестване на здравината на енергийните съоръжения, атаки срещу ICO и първата успешна кражба на пари от руска банка със системата SWIFT - изтичащата 2017 г. беше пълна с неприятни изненади . Не всички бяха готови за тях. По-скоро е вярно обратното. Киберпрестъпността става все по-бърза и по-голяма. Проправителствените хакери вече не са просто шпиони, те крадат пари и организират кибер саботаж.

Всяко противодействие на кибер заплахите винаги е съревнование между броня и снаряд. И тазгодишните събития показаха, че много компании и дори държави са по-ниски от киберпрестъпниците. Защото не знаят кой е врагът, как действа и къде да чака следващия удар. Повечето атаки трябва да бъдат предотвратени на етапа на тяхната подготовка, като се използват технологии за ранно предупреждение на Threat Intelligence. Да бъдеш няколко крачки пред киберпрестъпниците означава да спестяваш парите, информацията и репутацията си.

Вируси за рансъмуер

Най-разпространени, както по отношение на разпространението, така и по отношение на щетите през 2017 г., бяха кибератаките с използване на вируси за рансъмуер. Зад тях стоят проправителствени хакери. Нека ги запомним поименно.

Последици от атаката на WonnaCry: супермаркет Rost, Харков, Украйна.

Лазар (известен още като Dark Seoul Gang) е името на севернокорейска група хакери, за която се твърди, че стои зад Бюро 121, едно от звената на Дирекция за разузнаване на Генералния щаб на КПА (КНДР), отговорни за провеждането на кибер операции. Дълги години хакери от севернокорейската групировка Лазарус шпионираха идеологическите врагове на режима – държавни агенции и частни корпорации в САЩ и Южна Корея. Сега Лазар атакува банки и финансови институции по целия свят: в тяхната сметка опит да откраднат почти 1 милиард долара от централната банка на Бангладеш през февруари 2016 г., атаки срещу банки в Полша, както и служители на Централната банка на Русия Федерация, Централна банка на Венецуела, Централна банка на Бразилия, Централна банка на Чили и опит за изтегляне от Далекоизточната международна банка 60 милиона долара (вижте раздела „Насочени атаки срещу банки“). В края на 2017 г. севернокорейските хакери бяха забелязани при атаки срещу услуги за криптовалути и атаки с помощта на мобилни троянски коне.

Тенденция на годината

На 24 октомври в Украйна и Русия се проведе мащабна кибератака с използване на криптиращия вирус BadRabbit. Вирусът атакува компютри и сървъри на Киевското метро, Министерството на инфраструктурата и международното летище Одеса. Няколко жертви също се озоваха в Русия - в резултат на атаката бяха ранени редакциите на федералните медии, регистрирани са и факти за опити за заразяване на банкови инфраструктури. Групата Black Energy стои зад атаката, както установи Group-IB.

Целенасочени атаки срещу банки

Престъпни групи, които атакуваха руски банки през пролетта и лятото на 2017 г., насочиха вниманието си към други страни и региони: САЩ, Европа, Латинска Америка, Азия и Близкия изток. В края на годината те отново започнаха работа в Русия.

През 2017 г. проправителствените хакери промениха целите си - започнаха да извършват кибер саботаж върху финансовия сектор. За да шпионират или откраднат пари, кракерите се опитват да получат достъп до SWIFT, обработка на карти. През пролетта на тази година групата BlackEnergy хакна интегратор в Украйна и получи достъп до мрежа от украински банки. Няколко месеца по-късно започна епидемията WannyCry и NotPetya, зад която стоят групите Lazarus и BlackEnergy.

Въпреки това до началото на октомври, когато екипът на Group-IB представи годишния си отчет, бяхме изпълнени със сдържан оптимизъм: целенасочените атаки срещу банки в Русия спаднаха с 33%. Всички престъпни групи, които атакуваха руски банки, постепенно насочиха вниманието си към други страни и региони: САЩ, Европа, Латинска Америка, Азия и Близкия изток. Краят на годината развали статистиката - регистрирахме редица кибератаки срещу банки, през декември имаше първата успешна атака срещу руска банка със SWIFT, извършена от групата Cobalt.

Атаки срещу SWIFT

През октомври тайванската Далекоизточна международна банка беше ограбена. След като стигнаха до системата за международни междубанкови преводи (SWIFT), към която беше свързана банката, хакерите успяха да изтеглят почти 60 милиона долара по сметки в Шри Ланка, Камбоджа и Съединените щати. Групата Лазар стои зад атаката. През ноември най-голямата недържавна банка в Непал, NIC Asia Bank, беше мишена от киберпрестъпници, които получиха достъп до системата SWIFT и изтеглиха 4,4 милиона долара по сметки в САЩ, Великобритания, Япония и Сингапур.

В средата на декември стана известно за успешна атака срещу руска банка с помощта на SWIFT (международна система за трансфер на финансова информация). Припомняме, че по-рано в Русия целеви атаки бяха извършвани с помощта на системи за обработка на карти, банкомати и AWP KBR (автоматизирана работна станция за клиент на Банката на Русия).

Кобалтовата група вероятно е участвала в атаката. Проникването в банката стана чрез зловреден софтуер, изпратен до банките от групата преди няколко седмици - типичен за Cobalt метод за атака. Медиите съобщават, че престъпниците са се опитали да откраднат около 1 милион долара, но са успели да изтеглят около 10%. FinCERT, структурно подразделение на Централната банка за информационна сигурност, в доклада си нарече групата Cobalt основната заплаха за кредитните институции.

Според Group-IB групата има най-малко 50 успешни атаки срещу банки по света: в Русия, Великобритания, Холандия, Испания, Румъния, Беларус, Полша, Естония, България, Грузия, Молдова, Киргизстан, Армения, Тайван и Малайзия... През лятото и есента те атакуваха банки по света, изпробваха нови инструменти и схеми и в края на годината не намалиха оборота си - почти всяка седмица записваме техните пощенски съобщения със зловреден софтуер вътре.

Нечувствителността и злонамерените скриптове са нов (а сега и основен) принцип на атаките. Хакерите се опитват да останат незабелязани и за това използват "безтелесни" програми, които работят само в RAM и се унищожават след рестартиране. В допълнение, скриптовете в PowerShell, VBS, PHP им помагат да осигурят постоянство (закрепване) в системата, както и да автоматизират някои етапи от атаката. Забелязваме също, че хакерите не атакуват банките челно, а чрез доверени партньори – интегратори, контрагенти. Те атакуват служителите, когато са вкъщи, проверяват личната им поща, социалните мрежи

Тенденция на годината

Откритие на годината: MoneyTaker

10 интересни факта за MoneyTaker

- Жертвите им бяха малки банки - в Русия, регионални, в Съединените щати - общностни банки с ниско ниво на защита. Хакери влязоха в една от руските банки през домашния компютър на системния администратор.

- Една от американските банки вече е хакната два пъти.

- След като завършиха успешна атака, те продължиха да шпионират банковите служители, като препращаха входящи писма до Yandex и Mail.ru.

- Тази група винаги е унищожавала следи след нападение.

- Те се опитаха да теглят пари от една руска банка чрез банкомати, но не успяха - малко преди това Централната банка отне лиценза на собственика им. Изтеглени пари чрез AWS KBR.

- Откраднаха не само пари, но и вътрешни документи, инструкции, наредби, дневници за транзакции. Съдейки по откраднатите документи, свързани с работата на SWIFT, хакери подготвят атаки срещу обекти в Латинска Америка.

- В някои случаи хакерите са направили промени в програмния код "в движение" - точно по време на атаката.

- Нападателите използваха файла SLRSideChannelAttack.exe., който беше публично достъпен от изследователите.

- MoneyTaker използваше публично достъпни инструменти, целенасочено скриваше всички елементи на приписване, предпочитайки да остане в сянка. Програмите имат само един автор – това се вижда от типичните грешки, които се лутат от една самописана програма в друга.

Течове на инструменти за хакване на специални услуги

Експлойтите от изтичане на информация от НСА и ЦРУ започнаха активно да се използват за извършване на целенасочени атаки. Те вече са включени в основните инструменти за провеждане на тестове за проникване на финансово мотивирани и някои проправителствени хакери.

WikiLeaks и Vault7

През цялата година WikiLeaks методично разкриваше тайните на ЦРУ, публикувайки информация за хакерските инструменти на специалните служби като част от проекта Vault 7. Един от тях - CherryBlossom („Cherry Blossom“) ви позволява да проследявате местоположението и интернет активността на потребителите, свързани към безжичен Wi-Fi рутер. Тези устройства обикновено се използват в домове, офиси, ресторанти, барове, хотели, летища и държавни агенции. WikiLeaks дори разкри шпионската технология на ЦРУ на колеги от ФБР, BIV, NSA. Службата за технически услуги (OTS) към ЦРУ е разработила шпионски софтуер ExpressLane за тайно извличане на данни от система за събиране на биометрични данни, която ЦРУ разпространява на своите колеги в американската разузнавателна общност. По-рано WikiLeaks разкри информация за зловредния софтуер Pandemic, предназначен да хакне компютри със споделени папки, и програмата ELSA, която също проследява геолокацията на устройства с активиран Wi-Fi и ви позволява да проследявате навиците на потребителите. Wikileaks стартира поредицата Vault-7 през февруари 2017 г. Течовете съдържаха информация, описваща уязвимости в софтуера, образци на зловреден софтуер и техники за компютърна атака.

Инструментите за хакерство от друг също толкова популярен източник - течове на NSA, публикувани от групата Shadow Brokers - не само бяха много търсени, но също бяха подобрени и усъвършенствани. В подземните форуми се появи скрипт за автоматизиране на търсенето на машини с уязвимост в SMB протокола, базиран на помощните програми на американските разузнавателни служби, публикувани от групата Shadow Brokers през април тази година. В резултат на изтичането, помощната програма fuzzbunch и експлойтът ETERNALBLUE се появиха в публичното пространство, но след приключване на ревизията, напълно готовият продукт опростява процеса на атака за киберпрестъпници.

Припомнете си, че именно SMB протоколът беше използван от рансъмуера WannaCry за заразяване на стотици хиляди компютри в 150 страни по света. Преди месец създателят на търсачката Shodan Джон Матерли обяви, че в интернет са открити 2 306 820 устройства с отворени портове за достъп през SMB протокола. 42% (около 970 хиляди) от тях осигуряват достъп като гост, тоест всеки, който иска да използва SMB протокола, може да получи достъп до данни без оторизация.

През лятото групата Shadow Brokers обеща да публикува нови експлойти за своите абонати всеки месец, включително за рутери, браузъри, мобилни устройства, компрометирани данни от банкови мрежи и SWIFT, информация за ядрени и ракетни програми. Вдъхновени от вниманието, Shadow Brokers повишиха първоначалната цена на абонамента от 100 Zcash монети (около $30 000) на 200 Zcash монети (около $60 000). VIP-абонатният статус струва 400 Zcash монети и ви позволява да получавате експлойти по поръчка.

Критичните инфраструктурни атаки

Енергийният сектор се превърна в полигон за изследване на нови кибер оръжия. Престъпната група BlackEnergy продължава да атакува финансови и енергийни компании. Инструментите, с които разполагат, позволяват дистанционно управление на дистанционните терминални устройства (RTU), които отговарят за физическото отваряне/затваряне на електрическата мрежа.

Първият вирус, който действително деактивира хардуера, беше Stuxnet, използван от Equation Group (Five Eyes / Tilded Team). През 2010 г. вирусът навлиза в системата на иранската фабрика за обогатяване на уран в Натан и заразява контролерите SIMATIC S7 Siemens, които въртят центрофуги, пълни с уран с честота от 1000 оборота в секунда. Stuxnet завъртя роторите на центрофугата до 1400 оборота, така че те започнаха да вибрират и да се срутват. От 5000 центрофуги, монтирани в залата, около 1000 бяха изведени от строя. Иранската ядрена програма се върна с няколко години назад.

След тази атака настъпи затишие в продължение на няколко години. Оказа се, че през цялото това време хакерите са търсили възможност да повлияят на ICS и да ги деактивират, когато е необходимо. Групата Black Energy, известна още като Sandworm, е напреднала допълнително в тази посока.

Тестовата им атака срещу украинска подстанция в края на миналата година показа на какво е способен нов набор от инструменти, наречен Industroyer или CRASHOVERRIDE. На конференцията Black Hat софтуерът на Industroyer беше обявен за „най-голямата заплаха за системите за индустриален контрол след Stuxnet“. Например инструментите на BlackEnergy ви позволяват да управлявате дистанционно отдалечените терминални устройства (RTU), които са отговорни за физическото отваряне/затваряне на мрежата. Въоръжени с такива инструменти, хакерите могат да го превърнат в страхотно кибер оръжие, което ще остави цели градове без светлина и вода.

Проблеми могат да възникнат не само в Украйна: нови атаки срещу енергийни системи през юли бяха регистрирани във Великобритания и Ирландия. Не е имало прекъсвания в работата на електропреносните мрежи, но експерти смятат, че хакерите могат да откраднат пароли за системите за сигурност. В Съединените щати, след като изпрати злонамерени имейли до служители на енергийните компании, ФБР предупреди компаниите за възможни кибератаки.

ICO атаки

Дълго време банките и техните клиенти са били основните мишени на киберпрестъпниците. Но сега те имат силни конкуренти в лицето на ICO и блокчейн стартъпи – всичко, свързано с криптовалутите, привлича вниманието на хакерите.

ICO (Initial Coin Offering) е мечтата на всеки хакер. Светкавична, често доста проста атака срещу услуги за криптовалута и стартиращи фирми с блокчейн генерира милиони долари печалба с минимален риск за престъпниците. Според Chainalysis хакерите са успели да откраднат 10% от всички средства, инвестирани в ICO проекти през 2017 г. в Ethereum. Общите щети възлизат на почти 225 милиона долара, 30 000 инвеститори загубиха средно 7 500 долара.

Анализирахме около сто атаки срещу блокчейн проекти (борси, обменници, портфейли, фондове) и стигнахме до заключението, че основната част от проблемите се крият в уязвимостта на самите криптоуслуги, използващи блокчейн технологията. В случая с Ethereum се наблюдаваха проблеми не със самата платформа, а с крипто услугите: те се сблъскаха с уязвимости в собствените си интелигентни договори, дефекти, компрометирани администраторски акаунти (Slack, Telegram), фишинг сайтове, копиращи съдържанието на уебсайтовете на компании влизане в ICO.

Има няколко уязвимости:

- Фишинг сайтовете са клонинги на официалния ресурс

- Уязвимости на сайтове/уеб приложения

- Атаки чрез служители на компанията

- ИТ инфраструктурни атаки

Кражба на пари с помощта на троянски коне за Android

Пазарът на Android банкови троянски коне се оказа най-динамичният и развиващ се. Щетите от банкови троянски коне за Android в Русия се увеличават със 136% - възлизат на 13,7 милиона долара - и покриват щетите от троянци за персонални компютри с 30%.

Прогнозирахме този ръст миналата година, тъй като инфекциите със зловреден софтуер стават по-малко видими и кражбите се автоматизират с помощта на метода за автоматично попълване. Според нашите оценки щетите от този вид атаки в Русия през последната година възлизат на 13,7 милиона долара.

Задържане на членове на престъпната група Cron

Съвременните технологии позволяват на хакерите постоянно да подобряват методите на измама по отношение на обикновените потребители. По правило за тези цели се използва вирусен софтуер, който прониква в компютъра. Вирусите за рансъмуер се считат за особено опасни. Заплахата се крие във факта, че вирусът се разпространява много бързо, криптирайки файлове (потребителят просто не може да отвори нито един документ). И ако е съвсем просто, тогава е много по-трудно да се дешифрират данните.

Какво да направите, ако вирус има криптирани файлове на вашия компютър

Всеки може да бъде атакуван от ransomware, дори потребители, които имат мощен антивирусен софтуер, не са застраховани. Троянските коне за криптиране на файлове са представени от различни кодове, които може да са извън силата на антивирусна програма. Хакерите дори успяват да атакуват по този начин големи компании, които не са се погрижили за необходимата защита на информацията си. Така че, след като „взехте“ програмата за откуп онлайн, е необходимо да предприемете редица мерки.

Основните признаци на инфекция са бавната производителност на компютъра и променящите се имена на документи (можете да го видите на работния плот).

- Рестартирайте компютъра си, за да прекратите криптирането. Когато е активирано, не потвърждавайте стартирането на неизвестни програми.

- Стартирайте антивирусната си програма, ако не е била атакувана от ransomware.

- В някои случаи сенчестите копия ще ви помогнат да възстановите информация. За да ги намерите, отворете "Свойства" на криптирания документ. Този метод работи с криптираните данни на разширението Vault, за което има информация на портала.

- Изтеглете най-новата помощна програма за борба с ransomware вируси. Най-ефективните се предлагат от Kaspersky Lab.

Вируси за рансъмуер през 2016 г.: примери

Когато се борите с всяка вирусна атака, е важно да разберете, че кодът се променя много често, допълнен от нова антивирусна защита. Разбира се, защитните програми се нуждаят от известно време, докато разработчикът актуализира базите данни. Избрахме най-опасните вируси за рансъмуер в последно време.

Ishtar Ransomware

Ishtar е ransomware, който изнудва пари от потребителя. Вирусът беше забелязан през есента на 2016 г., заразявайки огромен брой компютри на потребители от Русия и няколко други страни. Разпространява се с помощта на имейл разпространение с прикачени документи (инсталатори, документи и т.н.). Данните, заразени от Ishtar ransomware, получават префикса „ISHTAR“ в името си. В процеса се създава тестов документ, който показва къде да отидете, за да получите парола. Нападателите искат от 3000 до 15000 рубли за него.

Опасността от вируса Ishtar е, че днес няма декриптор, който да помогне на потребителите. Компаниите за антивирусен софтуер отделят време, за да дешифрират целия код. Сега можете само да изолирате важна информация (ако е от особено значение) на отделен носител, в очакване на пускането на помощна програма, която може да декриптира документи. Препоръчително е да преинсталирате операционната система.

Нейтрино

Рансъмуерът Neitrino се появи в интернет през 2015 г. По принципа на атака е подобен на други вируси от подобна категория. Променя имената на папки и файлове чрез добавяне на "Neitrino" или "Neutrino". Вирусът е труден за дешифриране - не всички представители на антивирусни компании предприемат това, позовавайки се на много сложен код. Някои потребители може да намерят за полезно възстановяването на копие в сянка. За да направите това, щракнете с десния бутон върху криптирания документ, отидете на Свойства, раздела Предишни версии, щракнете върху Възстановяване. Няма да е излишно да използвате безплатна помощна програма от Kaspersky Lab.

Портфейл или .портфейл.

Вирусът Wallet ransomware се появи в края на 2016 г. В процеса на заразяване той променя името на данните на "Име..портфейл" или нещо подобно. Подобно на повечето вируси за рансъмуер, той влиза в системата чрез прикачени имейли, изпратени от киберпрестъпници. Тъй като заплахата се появи съвсем наскоро, антивирусните програми не я забелязват. След криптиране той създава документ, в който измамникът посочва пощата за комуникация. В момента разработчиците на антивирусен софтуер работят върху декриптирането на кода на рансъмуера [защитен с имейл]Атакуваните потребители могат само да чакат. Ако данните са важни, се препоръчва да ги запишете на външно устройство, като почистите системата.

Енигма

Вирусът Enigma ransomware започна да заразява компютрите на руски потребители в края на април 2016 г. Използваният модел на криптиране е AES-RSA, който се намира в повечето вируси за рансъмуер днес. Вирусът влиза в компютър с помощта на скрипт, който самият потребител стартира чрез отваряне на файлове от подозрителен имейл. Все още няма универсален инструмент за борба с ransomware Enigma. Потребителите с антивирусен лиценз могат да поискат помощ на официалния уебсайт на разработчика. Открита е и малка "вратичка" - Windows UAC. Ако потребителят щракне върху „Не“ в прозореца, който се появява по време на заразяването с вирус, той ще може впоследствие да възстанови информацията, използвайки сенчести копия.

Гранит

Новият ransomware вирус на Granit се появи в мрежата през есента на 2016 г. Заразяването става по следния сценарий: потребителят стартира инсталационната програма, която заразява и криптира всички данни на компютъра, както и на свързаните дискове. Борбата с вируса е трудна. За да го премахнете, можете да използвате специални помощни програми от Kaspersky, но кодът все още не е дешифриран. Може би възстановяването на предишни версии на данните ще помогне. Освен това специалист с богат опит може да дешифрира, но услугата е скъпа.

Тайсън

Беше забелязан наскоро. Това е разширение на добре познатия ransomware no_more_ransom, за който можете да научите на нашия уебсайт. Той достига до персонални компютри от електронната поща. Много корпоративни компютри бяха атакувани. Вирусът създава текстов документ с инструкции за отключване, предлагащ плащане на откуп. Откупът на Tyson се появи наскоро, така че все още няма ключ за отключването му. Единственият начин да възстановите информацията е да върнете предишни версии, ако не са били премахнати от вирус. Можете, разбира се, да поемете риска, като прехвърлите пари по сметката, посочена от киберпрестъпниците, но няма гаранция, че ще получите парола.

Спора

В началото на 2017 г. редица потребители станаха жертва на новия ransomware Spora. Според принципа на работа той не се различава много от своите колеги, но може да се похвали с по-професионално представяне: инструкциите за получаване на парола са по-добре съставени, уебсайтът изглежда по-красив. Създаден Spora ransomware вирус на език C, използва комбинация от RSA и AES за криптиране на данните на жертвата. По правило са атакувани компютри, на които активно се използва счетоводен софтуер 1C. Вирусът, криещ се под прикритието на обикновена .pdf фактура, кара служителите на компанията да го пуснат. Все още не е намерен лек.

1C.Drop.1

Този ransomware вирус за 1C се появи през лятото на 2016 г., нарушавайки работата на много счетоводни отдели. Той е разработен специално за компютри, които използват софтуер 1C. Преминавайки през файл в имейл на компютър, той кани собственика да актуализира програмата. Който и бутон да натисне потребителят, вирусът ще започне да криптира файлове. Специалистите на Dr.Web работят върху инструменти за декриптиране, но все още не са намерени решения. Това се дължи на сложния код, който може да бъде в няколко модификации. Защитата срещу 1C.Drop.1 е само бдителността на потребителите и редовното архивиране на важни документи.

da_vinci_code

Нов рансъмуер с необичайно име. Вирусът се появи през пролетта на 2016 г. Той се различава от своите предшественици с подобрен код и силен режим на криптиране. da_vinci_code заразява компютър благодарение на изпълнително приложение (обикновено прикачено към имейл), което потребителят стартира сам. Кодът да Винчи копира тялото в системната директория и регистъра, като гарантира, че се стартира автоматично при стартиране на Windows. На компютъра на всяка жертва се присвоява уникален идентификатор (помага за получаване на парола). Почти невъзможно е да се дешифрират данните. Можете да плащате пари на киберпрестъпници, но никой не гарантира, че ще получите парола.

[защитен с имейл] / [защитен с имейл]

Два имейл адреса, които често се свързваха с вируси за рансъмуер през 2016 г. Именно те служат за свързване на жертвата с нападателя. Прикачени бяха адреси за различни типове вируси: da_vinci_code, no_more_ransom и т.н. Силно не се препоръчва да се свързвате и да превеждате пари на измамници. Потребителите в повечето случаи остават без пароли. По този начин показва, че ransomware на киберпрестъпниците работи за генериране на доходи.

В обувките на Сатаната

Появи се в началото на 2015 г., но се разпространи активно едва година по-късно. Принципът на заразяване е идентичен с другия ransomware: инсталиране на файл от имейл, криптиране на данни. Обикновените антивирусни програми обикновено не забелязват вируса Breaking Bad. Някои кодове не могат да заобиколят Windows UAC, така че потребителят има възможност да възстанови предишни версии на документи. Все още нито една компания за антивирусен софтуер не е предоставила декодер.

XTBL

Много често срещан ransomware, който причинява проблеми на много потребители. Веднъж попаднал на компютър, вирусът променя разширението на файла на .xtbl за броени минути. Създава се документ, в който нападател изнудва пари. Някои разновидности на вируса XTBL не могат да унищожат файловете за възстановяване на системата, което позволява връщането на важни документи. Самият вирус може да бъде премахнат от много програми, но е много трудно да се декриптират документи. Ако сте собственик на лицензиран антивирус, използвайте техническа поддръжка, като прикачите мостри от заразени данни.

Кукарача

Рансъмуерът "Cucaracha" беше забелязан през декември 2016 г. Вирус с интересно име крие потребителски файлове с помощта на алгоритъма RSA-2048, който е много устойчив. Kaspersky Anti-Virus го определи като Trojan-Ransom.Win32.Scatter.lb. Kukaracha може да бъде премахнат от вашия компютър, за да не се заразят други документи. Въпреки това заразените днес са почти невъзможни за дешифриране (много мощен алгоритъм).

Как работи ransomware вирус

Има огромен брой ransomware, но всички те работят на подобен принцип.

- Контакт с персонален компютър. Обикновено благодарение на прикачен имейл. Инсталацията се инициира от самия потребител чрез отваряне на документа.

- Инфекция на файлове. Почти всички типове файлове са криптирани (в зависимост от вируса). Създава се текстов документ, който съдържа контакти за комуникация с нападателите.

- Всичко. Потребителят няма достъп до нито един документ.

Контролни средства от популярни лаборатории

Широкото използване на ransomware, които са признати за най-опасните заплахи за потребителските данни, се превърна в тласък за много антивирусни лаборатории. Всяка популярна компания предоставя на своите потребители програми, които да им помогнат да се борят със софтуера за откуп. Освен това много от тях помагат при декриптирането на документи, като защитават системата.

Касперски и ransomware вируси

Една от най-известните антивирусни лаборатории в Русия и света днес предлага най-ефективните средства за борба с ransomware вируси. Първата пречка за вируса рансъмуер ще бъде Kaspersky Endpoint Security 10 с най-новите актуализации. Антивирусът просто няма да допусне заплахата към компютъра (въпреки че може да не спре новите версии). За да декриптира информация, разработчикът представя няколко безплатни помощни програми наведнъж: XoristDecryptor, RakhniDecryptor и Ransomware Decryptor. Те помагат да се намери вируса и да се отгатне паролата.

д-р Уеб и ransomware

Тази лаборатория препоръчва използването на тяхната антивирусна програма, чиято основна функция е архивирането на файлове. Хранилището с копия на документи също е защитено от неоторизиран достъп на нарушители. Собствениците на лицензирания продукт Dr. Web е налична функцията за свързване с техническа поддръжка. Вярно е, че дори опитни специалисти не винаги са в състояние да издържат на този вид заплаха.

ESET Nod 32 и ransomware

Тази компания също не остана настрана, предоставяйки на своите потребители добра защита срещу вируси, навлизащи в компютъра. Освен това наскоро лабораторията пусна безплатна помощна програма с актуални бази данни - Eset Crysis Decryptor. Разработчиците твърдят, че ще помогне в борбата дори срещу най-новия ransomware.

Това ръководство не е предназначено за техници, следователно:

- някои термини са опростени;

- технически подробности не се вземат предвид;

- методи за защита на системата (инсталиране на актуализации, конфигуриране на системи за сигурност и т.н.) не се разглеждат.

Терминологичен речник

софтуер(наричан по-долу софтуер) е програма или набор от програми, използвани за управление на компютър.криптиранеТова е преобразуване на данни във форма, която не може да бъде прочетена без ключ за криптиране.

Ключ за криптиранеИзползва се тайна информация при криптиране/декриптиране на файлове.

Декодер- програма, която реализира алгоритъма за декриптиране.

Алгоритъм- набор от инструкции, описващи реда на действията на изпълнителя за постигане на определен резултат.

Прикачен файл към пощата- файл, прикачен към имейл.

Удължаване(разширение на името на файла) - поредица от знаци, добавени към името на файла и предназначени да идентифицират типа на файла (например * .doc, * .jpg). В зависимост от вида на файловете, за отварянето им ще се използва конкретна програма. Например, ако разширението на файла е * .doc, тогава MS Word ще започне да го отваря, ако * .jpg, тогава ще стартира визуализаторът на изображения и т.н.

Връзка(или по-точно хипервръзка) - част от уеб страница на документ, която препраща към друг елемент (команда, текст, заглавие, бележка, изображение) в самия документ или към друг обект (файл, директория, приложение), разположен на локален диск или в компютърна мрежа.

Текстов файл- компютърен файл, съдържащ текстови данни.

Архивиране- Това е компресия, тоест намаляване на размера на файла.

Резервно копие- файл или група файлове, създадени в резултат на архивиране на информация.

Архивиране- процесът на създаване на копие на данни на носител (твърд диск, дискета и др.), предназначен за възстановяване на данни в оригинално или ново място за съхранение в случай на повреда или унищожаване.

домейн(име на домейн) е име, което прави възможен достъп до интернет сайтове и мрежовите ресурси, разположени в тях (уебсайтове, имейл сървъри, други услуги) в удобна за човека форма. Например вместо 172.217.18.131 те въвеждат google.com.ua, където ua, com, google са домейни от различни нива.

Какво е ransomware вирус?

Ransomware вирус(по-нататък - ransomware) - злонамерен софтуер, който криптира потребителски файлове и изисква откуп за декриптиране. Най-често популярните типове файлове са криптирани - MS Office документи и таблици ( docx, xlsx), изображения ( jpeg, png, tif), видео файлове ( avi, mpeg, mkvи др.), документи във формат pdfи други, както и файлове с база данни - 1C ( 1 CD, dbf), Акцент ( mdf). Системните файлове и програми обикновено не са криптирани, за да поддържа Windows работещ и да позволи на потребителя да се свърже с ransomware. В редки случаи целият диск е криптиран и Windows не може да се стартира в този случай. Каква е опасността от подобни вируси?

В преобладаващото мнозинство от случаите самостоятелното дешифриране е НЕВЪЗМОЖНО, т.к се използват изключително сложни алгоритми за криптиране. В много редки случаи файловете могат да бъдат декриптирани, ако възникне инфекция с известен тип вирус, за който доставчиците на антивирусни програми са пуснали декриптор, но дори и в този случай възстановяването на информацията не е гарантирано, че ще бъде 100%. Понякога вирусът има грешка в кода си и декриптирането става невъзможно по принцип дори от автора на злонамерената програма.В преобладаващото мнозинство от случаите, след криптиране, ransomware изтрива оригиналните файлове с помощта на специални алгоритми, което изключва възможността за възстановяване.

Друга опасна особеност на вирусите от този вид е, че те често са "невидими" за антивирусите, тъй като често са "невидими". Алгоритмите, използвани за криптиране, се използват и в много легални програми (например клиент-банка), поради което много ransomware не се възприемат от антивирусите като зловреден софтуер.

Пътища на заразяване.

Най-често заразяването става чрез прикачени файлове към имейл. Потребителят получава имейл от адресат, познат му или маскиран като организация (данък, банка). Писмото може да съдържа искане за извършване на счетоводно съгласуване, потвърждаване на плащането на фактура, предложение да се запознаете с дълга по заема в банка или нещо подобно. Тоест информацията ще бъде такава, че със сигурност ще заинтересува или изплаши потребителя и ще го подтикне да отвори прикачен файл с вирус. Най-често ще изглежда като архив, вътре в който има файл с разширението * .js, * .scr, * .exe, * .hta, * .vbs, * .cmd, * .bat. След стартиране на такъв файл, веднага или след известно време, започва процесът на криптиране на файлове на компютъра. Също така, заразен файл може да бъде изпратен до потребителя в една от програмите за незабавни съобщения (Skype, Viber и др.).По-рядко инфекцията се случва след инсталиране на софтуер с джейлбрейк или след щракване върху заразена връзка на уебсайт или в тялото на имейл.

Трябва да се има предвид, че много често, след заразяване на един компютър в мрежата, вирусът може да се разпространи върху други машини, използвайки уязвимости в Windows и/или инсталирани програми.

Признаци на инфекция.

- Много често след стартиране на файл, прикачен към писмо, има висока активност на твърдия диск, процесорът се зарежда до 100%, т.е. компютърът започва да се забавя силно.

- Известно време след старта на вируса компютърът внезапно се рестартира (в повечето случаи).

- След рестартирането се отваря текстов файл, който информира, че файловете на потребителя са криптирани и указва контактите за комуникация (имейл). Понякога, вместо да се отвори файлът, тапетът на работния плот се заменя с текст за откуп.

- Повечето от файловете на потребителя (документи, снимки, бази данни) се оказват с различно разширение (например - * .breaking_bad, * .better_call_soul, * .vault, * .neutrino, * .xtbl и др.) или напълно преименувани и няма програма, дори ако промените разширението. Понякога целият твърд диск е криптиран. В този случай Windows изобщо не се зарежда и съобщението за откуп се показва почти веднага след включване на компютъра.

- Понякога всички потребителски файлове се поставят в един защитен с парола архив. Това се случва, ако нападател проникне в компютър и ръчно архивира и изтрие файлове. Тоест, когато се стартира злонамерен файл от прикачен имейл, файловете на потребителя не се криптират автоматично, а се инсталира софтуер, който позволява на нападателя да се свърже тайно с компютър чрез интернет.

Примерен текст за откуп |

Ами ако инфекцията вече е настъпила?

- Ако процесът на криптиране е започнал във ваше присъствие (компютърът е много бавен; се отваря текстов файл със съобщение за криптиране; файловете започнаха да изчезват и вместо това започнаха да се появяват техните криптирани копия), трябва ВЕДНАГАИзключете компютъра, като изключите захранващия кабел или го задържите за 5 секунди. бутон за включване. Може би това ще спести част от информацията. НЕ РЕСТАРТАЙТЕ ВАШИЯ компютър! САМО ИЗКЛЮЧВАНЕ!

- Ако криптирането вече е извършено, в никакъв случай не трябва да се опитвате сами да излекувате инфекцията или да изтривате или преименувате криптирани файлове или файлове, създадени от ransomware.

И в двата случая трябва незабавно да съобщите за инцидента на системния администратор.

ВАЖНО!!!

Не се опитвайте да преговаряте самостоятелно с нападателя чрез предоставените му контакти! В най-добрия случай това е безполезно, в най-лошия може да увеличи откупа за декриптиране.

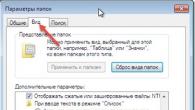

Как да предотвратим инфекцията или да сведем до минимум последствията от нея?

- Не отваряйте подозрителни имейли, особено тези с прикачени файлове (как да разпознаете такива имейли – вижте по-долу).

- Не следвайте подозрителни връзки в уебсайтове и в изпратените имейли.

- Не изтегляйте и не инсталирайте програми от ненадеждни източници (сайтове с джейлбрейкнат софтуер, торент тракери).

- Винаги архивирайте важни файлове. Най-добрият вариант би бил да съхранявате резервни копия на друг носител, който не е свързан към компютър (флашка, външно устройство, DVD устройство) или в облака (например Yandex.Disk). Вирусът често криптира архивни файлове (zip, rar, 7z), така че поддържането на резервни копия на същия компютър, където се съхраняват оригиналните файлове, е безсмислено.

Как да разпознаем злонамерен имейл?

1. Предметът и съдържанието на писмото не са свързани с вашата професионална дейност. Например, офис мениджър получи писмо за данъчна ревизия, фактура или автобиография.2. Писмото съдържа информация, която не е свързана с нашата страна, регион или сферата на дейност на нашата фирма. Например, изискване за изплащане на дълг в банка, регистрирана в Руската федерация.

3. Често злонамерено писмо е замислено като предполагаем отговор на някои от вашите писма. В началото на реда за тема на такъв имейл има комбинация "Re:". Например "Re: Фактура за плащане", въпреки че знаете със сигурност, че не сте изпращали писма на този адрес.

4. Твърди се, че писмото идва от известна компания, но адресът на подателя съдържа безсмислени поредици от букви, думи, цифри, външни домейни, които нямат нищо общо с официалните адреси на компанията, споменати в текста на писмото.

5. Полето „До“ съдържа неизвестно име (не вашата пощенска кутия), набор от непоследователни знаци или името на пощенската кутия на подателя се дублира.

6. В текста на писмото, под различни предлози, от получателя се изисква да предостави или потвърди каквато и да е лична или официална информация, да изтегли файла или да последва връзката, като същевременно информира за спешността или всякакви санкции в случай на неспазване на указания, посочени в писмото.

7. Прикаченият към писмото архив съдържа файлове с разширение * .js, * .scr, * .exe, * .hta, * .vbs, * .cmd, * .bat, * .iso. Маскирането на злонамерено разширение също е много често. Например, в името на файла "Accounts Receivable.doc.js", * .doc е фалшиво разширение, което не носи никаква функционалност, а * .js е истинското разширение на вирусния файл.

8. Ако писмото е дошло от добре познат подател, но стилът на писмото и грамотността са много различни – това също е причина да бъдете предпазливи. Както и нехарактерно съдържание – например дойде заявка от клиент за плащане на фактура. В този случай е по-добре да се свържете с подателя чрез друг канал за комуникация (телефон, Skype), тъй като е много вероятно компютърът му да е хакнат или заразен с вирус.

|

| Пример за злонамерен имейл |