Ransomware-trojaner är en speciell typ av skadlig programvara som skapats för utpressning (ransomware). Deras masslopp registrerades första gången i slutet av 2006. Under de senaste tio åren har situationen knappast förändrats. Idag fortsätter nya exempel på trojaner att kryptera filer under näsan på antivirusprogram och kräver betalning för dekryptering. Vem är skyldig till detta och, viktigast av allt, vad ska man göra?

Om trojanen har krypterat dina filer, stäng av din dator omedelbart! Försök sedan samla in så mycket data som möjligt. Helst måste du göra en skivbild sektor för sektor och sedan lugnt analysera situationen.

Vad är ransomware-trojaner?

Idag har de flesta användare någon form av populärt antivirusprogram eller åtminstone MSRT, det inbyggda Windows-verktyget för borttagning av skadlig programvara. Men ransomware körs tyst, krypterar filer och lämnar ett lösenmeddelande. Vanligtvis lovar de att skicka dekrypteringsnyckeln efter betalning på något semi-anonymt sätt. Gå till exempel igenom Tor till en sida med ytterligare instruktioner och överför lösensumman till engångsplånboksnumret.

Antivirus svarar så sällan på detta att deras utvecklare till och med har anklagats för maskopi. Det är inte första gången som virologer misstänks för kriminella syften, men rent tekniskt förklaras allt enklare här. Faktum är att ransomware-trojanen inte utför några åtgärder som tydligt indikerar dess skadlig aktivitet. Han själv är enklaste programmet med en uppsättning allmänna bibliotek. Ibland är det bara ett skript eller en batchfil som startar andra bärbara verktyg. Låt oss titta på den allmänna algoritmen för ransomwares åtgärder mer detaljerat.

Vanligtvis laddar användaren ner och kör ransomware själv. Trojanen förs till offret under sken av en uppdatering, den nödvändiga nyttan, ett dokument med en nätfiske-länk och andra välkända sociala ingenjörsmetoder. Antivirus är maktlösa mot mänsklig naivitet.

En krypterande trojan som har kommit in i ett system kan endast identifieras med sin signatur om den redan finns i databaserna. Det finns uppenbarligen inga nya prover i dem, och modifieringar av gamla trojaner kontrolleras dessutom för upptäckt innan distribution.

Efter att trojanen har lanserats är antivirus-beteendeanalysatorn tyst, eftersom ur dess synvinkel inga potentiellt farliga åtgärder utförs. Vissa program söker efter filer med mask? Ja tack! Skapar kopior av filer? Inga problem! Krypterar den kopior? Detta är heller ingen anledning till panik. Krypteringsfunktioner som stöds av de flesta moderna program, och trojanen använder samma standard kryptografiska bibliotek. Tar den bort användarfiler? Detta är inte heller förbjudet - de är inte systemiska. Skriver över friplats? Säker radering är också en populär och laglig funktion. Läggs det till i autorun? Detta är också tillåtet beteende.

Till skillnad från klassiska virus försöker en ransomware-trojan inte att modifiera filer, injicerar sig inte i aktiva processer och beter sig i allmänhet tråkigt. Den skapar helt enkelt kopior av dokument och databaser, krypterar dem och raderar dem sedan permanent originalfiler användaren och krypteringsnyckeln, vilket lämnar en lösensumma. I vilket fall som helst skulle författarna till trojaner vilja se exakt detta idealiska beteende. I verkligheten kan denna kedja av processer misslyckas i vilket skede som helst, vilket gör det möjligt alternativa metoder avskrifter.

Konventionella antivirus kan inte bekämpa nya ransomware, vars signaturer ännu inte finns i deras databaser. De kan bara känna igen de grovaste ändringarna på heuristisk nivå. Komplexa lösningar (som Dr.Web Säkerhetsutrymme och Kaspersky internet säkerhet / Total säkerhet) vet redan hur man eliminerar deras destruktiva konsekvenser. De gör kopior i förväg användarfiler, dölj dem och blockera åtkomst till dem av tredjepartsprogram. Om trojanen kommer till foton och dokument från standardkataloger kan du alltid återställa dem från kopior och helt enkelt ta bort krypterade filer.

Eftersom antiviruskomplexet laddar sin drivrutin och inbyggda skyddsmodul redan innan användaren loggar in, är detta en ganska pålitlig metod för att lagra säkerhetskopior. Men de kan också göras tredjepartsverktyg. Huvudsaken är att de placeras på extern media, som stängs av direkt efter att säkerhetskopian skapats. Annars kommer trojanen att upptäcka säkerhetskopior på en permanent ansluten hårddisk och även kryptera dem eller skada dem.

Bland de universella säkerhetskopieringsprogrammen har det kostnadsfria verktyget Veeam Endpoint Backup Free ytterligare skydd mot skadlig programvara. Den kan automatiskt koppla bort USB-enheter direkt efter att säkerhetskopieringar är klara och spara flera versioner av filer.

Ytterligare funktioner i programmet inkluderar möjligheten att säkerhetskopiera systempartitioner utan att inaktivera dem ( skuggkopia), praktiskt taget omedelbar återhämtning enskilda filer och kataloger (de kan öppnas direkt från bilden med länkar) och andra intressanta alternativ. Den kan också skapa en startskiva med sin egen återställningsmiljö ifall trojanen har blockerats normalt arbete OS.

Förutom universella säkerhetskopieringsverktyg med ytterligare ransomware-skyddsfunktioner finns det hela raden specialiserade program förebyggande skydd. Vissa av dem är tillgängliga gratis endast i betatestningsstadiet och blir sedan en ny betald antivirusmodul (det var till exempel fallet med Malwarebytes Anti-Ransomware). Andra finns fortfarande som separata gratislösningar.

GridinSoft Anti-Ransomware

Det här ukrainska verktyget för att förhindra infektioner med ransomware är för närvarande i betatestning. Utvecklarna beskriver det som universellt botemedel, förhindrar alla försök att utföra obehörig filkryptering. De lovar att effektivt blockera ransomware-attacker och förhindra dataförlusten de orsakar. I praktiken visade sig verktyget vara värdelöst. Den första ransomware-trojanen från den gamla samlingen lanserades tyst, gjorde sitt smutsiga arbete och lade ut krav på lösen på skrivbordet.

CryptoPrevent Förebyggande av skadlig programvara

Detta verktyg lämnade det mest blandade intrycket. CPMP agerar proaktivt baserat på en stor uppsättning grupppolicyer och många beteendefilter, övervakning av programåtgärder och användarkatalogernas tillstånd. Den har flera tillgängliga skyddslägen, inklusive "Maximum"-nivån, som fungerar enligt principen "ställ in det och glöm det".

Programgränssnittet tillhandahåller snabb åtkomst till dussintals inställningar, men efter att ha ändrat de flesta av dem krävs en omstart. Själva CPMP-applikationen behöver inte vara igång hela tiden. Den behöver bara köras för övervakning och underhåll. Till exempel för att kontrollera status, läsa loggar, uppdatera eller ändra parametrar.

Samtidigt tar det grafiska tillägget väldigt lång tid att lansera och ger inga realtidsvarningar. Det finns inte heller någon vanlig karantän. I läget "Maximalt skydd" raderas alla filer som identifierats som farliga helt enkelt utan frågor.

För att testa detta försökte vi ställa in CPMP till maximal skyddsnivå och sekventiellt släppa sju olika ransomware-trojaner. Tre av dem togs bort av CPMP omedelbart när de försökte starta. Inga meddelanden visades. Fyra andra startade säkert, men kom inte i mål. CPMP tillät dem inte att skapa nya filer och kryptera användarfiler, men det tog inte bort dem heller. CPU-belastningen var 100% hela tiden, disken gnällde och det var omöjligt att göra något på testsystemet.

Med svårighet lyckades vi komma till knappen Kill Apps Now i CPMP-fönstret. Efter en sekund avlastades alla program som kördes som användaren (inklusive Process Explorer) med våld. I random access minne Endast systemprocesser återstod.

Under striden lade sig en del skadlig programvara på skrivbordet, och Satan.f-trojanen lade till ett lösenbegäran för att automatiskt köra. Inga filer var krypterade, men fullständigt avlägsnande malware också.

Resultatet blev ett dödläge: inte ens de strängaste restriktionerna gav tillförlitligt skydd mot ransomware-trojaner. I vissa fall ledde aktivt motstånd mot dem till att alla systemresurser var helt upptagna. Inga aviseringar visas. Det är möjligt att förstå vad som händer i systemet endast genom att analysera loggarna, men du behöver fortfarande komma till dem.

Cybereason RansomFree

Detta är en beteendeanalysator för Windows 7–10, designad för att förhindra infektion av kända och nya ransomware-trojaner, inklusive ransomware och winlockers. Enligt utvecklarna skrevs programmet av tidigare militära experter på området informationssäkerhet, som fick 90 miljoner dollar i investeringar från Lockheed Martin och Softbank.

Den första ransomware-trojanen lanserades, men kraschade omedelbart med ett fel. Den andra har blivit en aktiv process i minnet. Cybereason identifierade den omedelbart och föreslog att den inte bara skulle laddas ur, utan också att filen som skapats av trojanen skulle tas bort.

Andra detektorn

Andra detektorn Den tredje trojanen blockerades också framgångsrikt. Cybereason tillät honom inte att kryptera filerna. Process 58CD2A07 laddades ur, och en enda upptäckt på VirusTotal för Wininit.exe var en falsk positiv.

Cybereason missade de kommande två trojanerna. De var aktiva i bara några sekunder, men detta räckte för att övervinna det proaktiva försvaret.

En gammal vän Petya tvångsstartade om datorn, blockerade Windows start och krypterade filerna. Det är synd att Cybereason gav upp så snabbt. Vi hade fortfarande så många hästar bland kavalleriveteranerna!

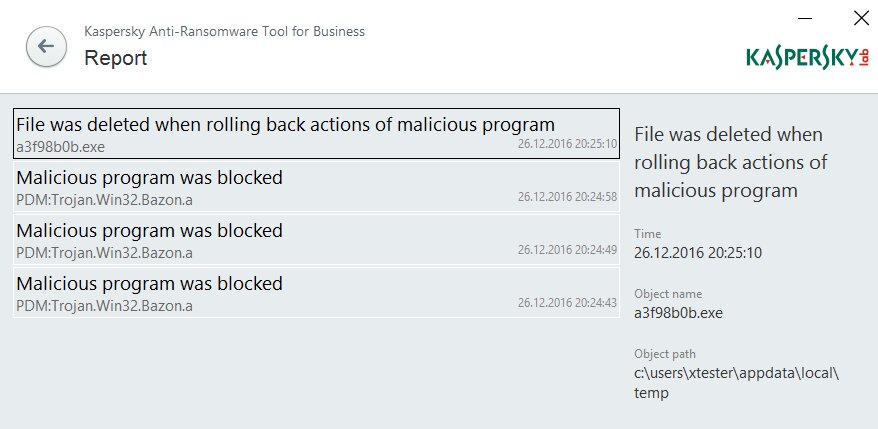

Kaspersky Anti-Ransomware Tool for Business

Detta gratisprogram är designat för att skydda mot alla typer av ransomware, inklusive nya ransomware och winlockers. Fungerar i modern Windows-versioner(7–10) oavsett kapacitet. Den upptäcker nya versioner av ransomware baserat på rykteegenskaperna för filer på molnnätverket Kaspersky Security Nätverk och beteendeanalys, som utför komponenten "aktivitetsövervakning". KART for Business kan användas med alla antivirus från tredje part, men det här programmet är inte kompatibelt med egna beslut Kaspersky Lab, eftersom de redan innehåller liknande funktionalitet.

KART körs i bakgrunden och äter inte upp systemresurser i någon märkbar utsträckning. Programmets inställningar är minimala och påverkar inte själva skanningen. Det utförs alltid genom KSN-molnnätverket, och användaren meddelas endast om upptäckta hot.

Om du anser att utlösaren för en applikation är falsk kan du lägga till den i listan över undantag genom att klicka på Hantera applikationer... men det är bättre att tänka två gånger.

All upptäckt tar tid, så KART lagrar en historik över programaktivitet i fall trojanen lyckas göra några ändringar i systemet innan det blockeras.

När du kör Kaspersky Anti-Ransomware på en redan infekterad dator Verktyg för Business upptäcker automatiskt trojanskrypterade filer och placerar dem i ett separat lager för efterföljande överföring till specialister för dekryptering.

Bitdefender Anti-Ransomware-verktyg

Ett annat program med ett självförklarande namn från det rumänska företaget Bitdefender. BART kan användas parallellt med vilket antivirus som helst, förutom de som skapats av Bitdefender - de har redan motsvarande moduler. Externt fungerar BART på samma sätt som KART. De har gemensamma uttalade principer för att upptäcka kända och nya trojaner genom ett proprietärt molnskanningsnätverk och en beteendeanalysator. Utvecklaren påpekar att BART är baserad på metoder för att motverka de fyra huvudfamiljerna av krypteringstrojaner: CTB-Locker, Locky, Petya och TeslaCrypt.

Kanske är det detta som verktyget skyddar mot, men även en kort bekantskap med BART lämnade ett obehagligt intryck. Han kunde inte förhindra lanseringen av den första trojanen, och dess signatur har länge funnits i Bitdefender-databaserna. Trojanen registrerade sig själv i autostart utan problem och började dominera systemet samtidigt som BART visade grönt ljus.

Inspekterar presenthästen

Om en ransomware-trojan körs på systemet och lyckas göra mycket bus, få inte panik och försök inte ta bort den från operativsystemet som körs. Nu är din dator en brottsplats där alla spår måste bevaras.

I motsats till ordspråket, när det gäller kryptografer med en presenthäst, måste du titta på allt - en demonterare och en hex-redaktör. Det är bättre att anförtro detta till antiviruslaboratorieanalytiker, eftersom de i alla fall kommer att studera ett nytt prov av skadlig programvara. Ofta kan du hitta ledtrådar i koden som hjälper dig att utveckla ett sätt att dekryptera filer. Därför ska du under inga omständigheter slå hästen förrän den är helt dechiffrerad. Säkra det bara genom att ta bort det från autorun och placera det i ett arkiv med ett lösenord.

Det är felen i den trojanska koden som hjälper till att hitta nyckeln snabbare än på 100-500 tusen år, vilket skulle vara fallet om dess författare implementerade AES-256 korrekt. Denna krypteringsstandard nämns ofta av skaparna av trojaner i sina hot. Man tror att detta kommer att övertyga offren om att det är omöjligt att dekryptera filer utan nyckel, men i verkligheten är många trojaner baserade på enklare algoritmer.

För samma skadlig programvara som faktiskt försökte använda AES, på grund av grova brister, är uppsättningen av möjliga nycklar begränsad till en sådan volym att den redan kan sorteras ut på en vanlig persondator på några dagar eller till och med timmar. Bland ransomware finns även varianter som inte kräver några speciella kvalifikationer för att dekryptera. De lagrar antingen nyckeln lokalt eller så är all "kryptering" baserad på en operation som inte är mer komplicerad än XOR.

Emsisoft-experten Fabian Wosar skämtar ofta på sin blogg om att det tog kortare tid för honom att bryta krypteringsalgoritmen för ännu en sub-trojan än att skriva lösenkrav från dess författare. Han lägger upp fildekrypteringsverktyg gratis på företagets webbplats.

Universellt program det finns ingen dekryptering, så du måste välja den lämpliga i varje specifikt fall. Andra antivirusprogramutvecklare har också sina egna kataloger med gratis dekrypteringsverktyg. Till exempel på Kaspersky Lab är dessa alla program som innehåller Decryptor i namnet. Dekrypteringsverktyg kan också hittas på webbplatsen för det gemensamma projektet No More Ransom. Det lanserades på initiativ av den holländska polisens nationella cyberbrottsenhet, European Cybercrime Center Europol och två antivirusföretag - Kaspersky Lab och Intel Security.

Du bör börja med att söka efter gratis verktyg på dessa webbplatser, men vad ska du göra om du inte har hittat den du behöver bland dem? Tyvärr är detta också mycket troligt. Nya versioner av krypteringstrojaner dyker upp hela tiden, och alla går inte sönder en eller två gånger. Analytiker kan behandla enskilda prover i mer än en månad. Det händer ibland att dekrypteringsmetoden inte kan upptäckas alls. Detta är antingen resultatet av särskilt högkvalitativ kryptering (mycket sällsynt), eller tvärtom, den mest krokiga trojanska koden, vars algoritm korrumperar filer och i princip inte innebär korrekt dekryptering.

Om välkända gratisverktyg inte hjälper kan du skicka ett brev till Fabian, skapa en förfrågan på Crypto Sheriff-tjänsten och samtidigt skriva till den tekniska supporten för Emsisoft och andra antivirusföretag.

I vilket fall som helst bör den nya skadliga programvaran skickas till virusanalytiker. Dessutom är det bättre att skicka dem inte bara filen för trojanen själv, utan också alla temporära filer som skapats av den och tre till fem exempel på krypterade filer. Om du har originalversioner (okrypterade) av samma filer någonstans i dina säkerhetskopior, bifoga dem till begäran. Matchande klartext/chiffertext-par är en av de viktigaste metoderna för kryptoanalys. Ju fler sådana par du kan hitta, desto snabbare kommer en dekrypteringsmetod att hittas.

Dessutom utför analytiker samma attack på känd text med hjälp av vanliga filrubriker. Till exempel, för .doc-filer är det D0 CF 11 E0 A1 B1 1A E1, och för pictures.png är det 89 50 4E 47 0D 0A 1A 0A. Se tabellen över filsignaturer för mer information. U textfiler(TXT)-innehåll är helt godtyckligt, vilket gör dem till de svåraste att dekryptera.

Enligt min erfarenhet är Dr.Web och Kaspersky Lab bäst på att dekryptera filer. Om du har en giltig licens för någon av dem kommersiell produkt, sedan kommer analytiker att dekryptera filerna gratis. Om du inte är deras användare, då för pengar. Som regel kostar en dekrypteringstjänst flera gånger mer än en årlig antiviruslicens, men en sådan policy är förståelig. Krypteringsanalys, särskilt i fallet med AES och RSA, tar mycket tid, vilket är bättre spenderat av specialister som stödjer sina vanliga kunder.

I oktober fångade en av våra läsare en ny modifiering av en krypteringstrojan och kontaktade samtidigt teknisk support från olika företag.

Tre dagar senare fick han svar från Dr.Web: ”En lösning har hittats. Dekryptering är möjlig. För icke-Dr.Web-användare är tjänsten betald. Sättet att få dekryptering på kommersiell basis: köp Dr.Web Rescue Pack som kostar 5 299 rubel exklusive moms. Dr.Web Rescue Pack innehåller en dekrypteringstjänst och en licens för Dr.Web Security Space i två år för att skydda en dator.”

Läsaren var inte nöjd med priset, så han började vänta på svar från andra företag. Ungefär en månad senare dök det upp på Kaspersky Labs webbplats en ny version gratis verktyg RannohDecryptor, som han använde för att dekryptera sina filer.

Dekryptering utfördes lokalt och, att döma av den långsiktiga 100% CPU-belastningen, med en brute-force-metod. Fullständig dekryptering av 565 filer tog nio och en halv timme på en Core i5-dator. Endast en fil förblev odekrypterad, som visade sig vara en kopia av en annan.

Slutsatser

Krypteringstrojaner skapar många problem, vilket tvingar dig att spendera mycket tid och/eller pengar på att dekryptera dina filer. Enkelt antivirus inte tillräckligt för att bekämpa dem. Förr eller senare kommer han att missa en ny skadlig programvara vars signatur ännu inte finns i databasen. Därför är det värt att vidta ytterligare skyddsåtgärder just nu. Det finns många gratisalternativ bland dem, men deras effektivitet lämnar fortfarande mycket att önska. Åtminstone är det vettigt att regelbundet göra säkerhetskopior och begränsa åtkomsten till dem, samt göra ett urval av dekrypteringsverktyg i förväg.

Senast uppdaterad av den 15 februari 2017.

Den här gången kollade vi hur de hanterar ransomware-trojaner komplexa medel antivirusskydd. För detta ändamål gjordes ett urval av ransomware och ett separat program skrevs till och med som simulerar handlingar av en okänd krypteringstrojan. Hennes signatur finns definitivt inte i databaserna för någon deltagare i dagens testning. Låt oss se vad de kan göra!

VARNING

Artikeln skrevs i forskningssyfte. All information i den är endast i informationssyfte. Alla prover hämtas från öppna källor och skickas till virusanalytiker.

Gamla botemedel mot nya hot

Klassiska antivirus är till liten hjälp för att skydda mot trojanska program som krypterar filer och kräver lösensumma för att dekryptera dem. Tekniskt sett består sådan ransomware helt eller nästan helt av legitima komponenter, som var och en inte utför någon skadliga handlingar ensam. Skadlig programvara kombinerar dem helt enkelt i en kedja, vilket leder till ett katastrofalt resultat - användaren berövas möjligheten att arbeta med sina filer tills han dekrypterar dem.

I Nyligen mycket dök upp specialiserade verktyg för att skydda mot ransomware-trojaner. De försöker antingen utföra icke-signaturanalys (det vill säga identifiera nya versioner av ransomware genom deras beteende, filrykte och andra indirekta tecken), eller helt enkelt förbjuda några program från att göra ändringar som är nödvändiga för åtgärderna för ransomware.

Vi är övertygade om att sådana verktyg är praktiskt taget värdelösa. Inte ens de strängaste restriktionerna i dem (under vilka det inte längre är möjligt att arbeta normalt) ger inte en tillförlitlig barriär mot ransomware-trojaner. Dessa program förhindrar vissa infektioner, men detta skapar bara en falsk känsla av säkerhet hos användaren. Han blir mer slarvig och blir ännu snabbare offer för ransomware.

Det största problemet när man bekämpar klassiska krypteringstrojaner är att alla deras åtgärder endast utförs på användarens filer och inte påverkar systemkomponenter. Användaren kan inte förbjudas att ändra och radera sina filer. Representanter för ransomware av hög kvalitet har väldigt få eller inga uppenbara beteendeegenskaper. Nätverksanslutning kör nu de flesta program (åtminstone för att leta efter uppdateringar), och krypteringsfunktioner är till och med inbyggda i textredigerare.

Det visar sig att det inte finns några medel kvar för förebyggande skydd. uppenbara tecken, som hjälper till att skilja ännu en ransomware-trojan från ett legitimt program. Om den trojanska signaturen inte finns i databasen är chansen att antivirusprogrammet upptäcker den mycket liten. Den heuristiska modulen reagerar endast på grova modifieringar kända kryptografer, och beteendeanalysatorn bestämmer vanligtvis inga misstänkt aktivitet alls.

Säkerhetskopiering skiljer sig från säkerhetskopior!

Idag infekteras tusentals datorer med ransomware varje dag och som regel av användarna själva. Antivirusföretag accepterar förfrågningar om att dekryptera filer (gratis från sina kunder), men deras analytiker är inte allsmäktig. Ibland är det möjligt att samla in för lite data för framgångsrik dekryptering, eller så innehåller den trojanska algoritmen i sig fel som gör det omöjligt att återställa filer i sin ursprungliga form. Nu behandlas ansökningar om dekryptering från två dagar till sex månader, och under denna tid tappar många av dem helt enkelt sin relevans. Det återstår att leta efter ytterligare skyddsmedel utan att förlita sig på en antivirusskanner.

Under lång tid universellt skydd mot ev virusattacker det fanns säkerhetskopior. I händelse av infektion med ny skadlig programvara kan du helt enkelt återställa allt från säkerhetskopian, skriva över de krypterade filerna med deras ursprungliga versioner och ångra alla oönskade ändringar. Men moderna krypteringstrojaner har också lärt sig att identifiera och korrumpera säkerhetskopior. Om deras automatiska skapande är konfigurerat är backuplagringen ansluten och skrivbar. Den avancerade trojanen skannar alla lokala, externa och nätverksenheter, bestämmer katalogen med säkerhetskopior och krypterar dem eller tar bort dem, vilket raderar ledigt utrymme.

Att göra säkerhetskopior manuellt är för tråkigt och opålitligt. Det är svårt att utföra en sådan operation varje dag, och under en längre tidsperiod kommer en hel del relevant data att samlas, som inte kommer att ha någonstans att återställa. Hur man är?

Idag erbjuder de flesta utvecklare, förutom klassiska antivirus, heltäckande lösningar för säkerhet. Nu innehåller de, förutom brandväggen, IDS och andra välkända komponenter, en ny - säker backuplagring. Till skillnad från en vanlig katalog med säkerhetskopior är det bara antiviruset självt som har tillgång till det och styrs av dess drivrutin. Extern kontroll katalogen är helt inaktiverad - inte ens administratören kan öppna eller ta bort den filhanterare. Låt oss se hur bra detta tillvägagångssätt är.

Testmetodik

För våra experiment gjorde vi kloner virtuell maskin med rent Windows 10 och senaste seten korrigeringar. Var och en av dem hade sitt eget antivirus installerat. Direkt efter uppdatering av databaserna kontrollerade vi antivirussvaret på testvalet och vårt simulatorprogram. Testsetet innehöll 15 prover. Av dessa var 14 olika modifieringar av välkända ransomware-trojaner, och den femtonde var en nedladdartrojan som laddade ner en annan ransomware från en avlägsen webbplats.

Alla prover hade filtillägget .tst, oavsett filformatet. Ett program speciellt skrivet för dessa tester, helt enkelt kallat EncryptFiles, imiterade det typiska beteendet hos en krypterande trojan. När den startas med standardparametrar, krypterade den omedelbart innehållet i filer från katalogen "Mina dokument" utan några frågor. För tydlighetens skull sparade vi ekomeddelanden i programmet och placerade ett par textfiler i OEM-866-kodning i katalogen med den aktuella användarens dokument för att omedelbart visa deras innehåll direkt i konsolen. En fil innehöll citat från Strugatskys verk (enkel oformaterad text), och den andra innehöll linsparametrar i tabellform (formaterad text).

Efter installation och uppdatering av varje antivirus kopierades ransomware-prover till nedladdningskatalogen från en nätverksmapp som var ansluten i skrivskyddat läge. Sedan skannades de kopierade filerna dessutom av antivirusprogrammet (tvångsgenomsökning på begäran) i standardinställningarna. De prover som återstod efter verifiering tilldelades sin riktiga förlängning, varefter de lanserades. Om systemet inte var infekterat kontrollerades antivirussvaret till simulatorprogrammet. Om filerna lyckades krypteras försökte vi återställa deras ursprungliga versioner med antivirusprogram och loggade resultatet.

Kaspersky Total Security

Vi installerade i en av de virtuella testmaskinerna Kaspersky Totalt Säkerhet, som lovade "anti-ransomware-skydd som förhindrar skadlig programvara från att korrumpera dina filer." KTS kände igen nästan alla hot när de försökte kopiera ransomware-prover från en nätverksmapp.

Endast en fil av femton inkluderades i katalogen "Downloads" - nd75150946.tst - det här är Trojan.Downloader, och det har varit känt under lång tid. Med honom ytterligare verifiering på begäran ansåg KTS återigen att filen var säker. Fyrtiofem antivirus skannrar VirusTotal höll inte med honom.

Vi öppnade det här provet med en Hex-redigerare för att bestämma dess verkliga förlängning. Den välbekanta rubriken 50 4B 03 04 och namnet på en annan fil inuti - uppenbarligen är detta ett ZIP-arkiv. Inne i arkivet fanns misstänkt fil: dess ikon matchade PDF-dokument, och tillägget var .scr - en skärmsläckare, det vill säga det är körbar kod.

När man försökte köra en fil med filtillägget .scr från ett arkiv, blockerade KTS dess automatiskt uppackade kopia i användarens tillfälliga katalog. Baserat på resultaten av molnanalys via KSN-nätverket identifierade han den här filen som ett okänt skadligt objekt och föreslog att den skulle raderas med en omstart. I det här fallet var det en överdriven försiktighetsåtgärd, eftersom trojanen inte fick kontroll och kunde raderas på vilket sätt som helst, som en vanlig fil.

Det är anmärkningsvärt att Kaspersky Total Security inte lär sig av sina misstag. När arkivet kontrollerades på nytt befanns det återigen vara rent, även om filen som packats upp från det precis hade orsakat en trigger enligt resultaten av analysen i KSN.

I början av nästa teststeg kontrollerade vi initialtillståndet"Mina dokument"-katalogen och mata ut innehållet i ett par textfiler från den till konsolen.

Därefter öppnade vi modulen "Säkerhetskopiera och återställ" och säkerhetskopierade dessa dokument till mappen Säkerhetskopiering direkt på systempartition. I en verklig situation bör du välja en annan plats (till exempel en extern enhet), men för vårt test spelar det ingen roll. Tillgången till denna mapp styrs i alla fall av KTS och genom standard drivrutin filsystem kan trojaner inte interagera med det.

Med vanliga verktyg kan även en administratör bara se egenskaperna för den här mappen. När du försöker logga in startar KTS backup-hanteraren automatiskt och ber dig ange ett lösenord, om ett sådant tidigare ställts in.

Kasperskys backup-hanterare i sig är väldigt tydlig. Du kan välja standardkataloger, ange dina egna eller utesluta separata filer. Antalet filer av varje typ visas omedelbart i fönstret till vänster, och deras storlek visas i egenskaperna till höger.

Förutom att spela in säkerhetskopior till lokala och flyttbara enheter, stöder KTS att skicka dem till Dropbox. Att använda molnlagring är särskilt bekvämt om skadlig programvara hindrar datorn från att starta och ansluta externa media.

KTS ignorerade vårt simulatorprogram. Hon krypterade lugnt filerna och förvandlade deras innehåll till gobbledygook. Att neka åtkomst till underkatalogerna "Mina videor", "Mina bilder" och "Min musik" är ett fel i själva programmet, som inte på något sätt påverkar dess förmåga att kryptera filer i %USERPROFILE%Documents.

Om i vårt program dekrypteringsfunktionen utförs helt enkelt när den startas med /decrypt-nyckeln, startar den inte alltid i trojaner även efter att krav på lösen har uppfyllts. Det enda snabba nog alternativet för att återställa krypterade filer i det här fallet är att skriva över dem från en tidigare skapad säkerhetskopia. Med bara några klick återställde vi selektivt en av de krypterade filerna till sin ursprungliga plats. På samma sätt kan du återställa en eller flera hela kataloger.

Dr.Web Security Space

Liksom KTS identifierade Dr.Web SS 14 av 15 prover även när de försökte kopiera dem till katalogen "Nedladdningar".

Men till skillnad från KTS, upptäckte den fortfarande Trojan.Downloader i det återstående provet efter att ha ändrat dess tillägg till ZIP och kört en påtvingad skanning.

De flesta Dr.Web SS-inställningar är låsta som standard. För att aktivera det måste du först klicka på låsikonen och ange lösenordet, om ett sådant har ställts in.

Säkerhetskopieringar skapas i Dr.Web SS med hjälp av verktyget "Data Loss Prevention". De tillgängliga inställningarna är minimala. Du kan välja standardanvändarkataloger för säkerhetskopiering eller ange dina egna, ställa in en av de valda begränsningarna för volymen av kopior, ange platsen för säkerhetskopiorna och konfigurera säkerhetskopieringsschemat. Laddar in molnlagring Dr.Web stöder inte SS, så du måste begränsa dig till lokala enheter.

Dr.Web SS:s backupkatalogskydd är mer aggressivt än KTS:s. Administratören kan inte ens se dess egenskaper genom Explorer.

Vi gjorde säkerhetskopior av dokumenten och påbörjade den andra delen av testet.

Dr.Web SS-simulatorn kände inte igen programmet och störde inte dess funktion på något sätt. På en bråkdel av en sekund krypterades alla filer.

Genom att köra "dataförlustskydd" igen återställde vi källfiler. De bevarades dock inte där man förväntade sig.

När du anger målmappen "Mina dokument" skapas automatiskt en underkatalog i den med aktuellt datum och tid som namn. De sparade filerna från säkerhetskopian är redan uppackade i den, och alla relativa sökvägar är återställda. Detta skapar en extremt obekvämt lång väg som lätt kan överskrida den vanliga gränsen på 255 tecken.

Norton Security Premium

Med tanke på Norton Ghost, som blev backup-standarden redan på nittiotalet, var det lätt att förutsäga utseendet på liknande funktionalitet i antiviruset från Symantec. Det är förvånande att två decennier gick innan denna självklara lösning blev populär. Det skulle inte finnas någon lycka, men olyckan skulle hjälpa.

När NSP försökte kopiera en katalog med ransomware-prover identifierade och satte NSP 12 av 15 hot i karantän.

Alla tre återstående filer identifieras som skadliga när de analyseras av VirusTotal, inklusive två av dem av Symantec antivirus. Det är bara det att standardinställningarna är gjorda så att NSP inte kontrollerar vissa filer vid kopiering. Vi utför en påtvingad genomsökning... och NSP upptäcker ytterligare två trojaner i samma katalog.

Liksom tidigare antivirus, lämnar NSP den trojanska nedladdaren i ett omdöpt ZIP-arkiv. När du försöker köra .scr-filen från arkivet blockerar NSP lanseringen av den uppackade kopian av trojanen från den aktuella användarens tillfälliga katalog. I det här fallet behandlas inte själva arkivet på något sätt.

Arkivet anses vara rent även om det skannas om omedelbart efter att trojanen som extraherats från det upptäcktes. Inskriptionen är särskilt rolig: "Om du tror att det fortfarande finns hot, klicka här." När du klickar på den uppdateras databaserna (eller inte om de redan är färska).

Det är förvånande att några av de gamla ransomware-proverna fortfarande bara upptäcks av NSP heuristisk analysator och molnverifieringsverktyg. Det verkar som om Symantecs virologer är för lata för att hålla databaserna uppdaterade. Deras antivirus blockerar helt enkelt allt misstänkt och väntar på användarens reaktion.

Det andra teststeget skedde traditionellt. Vi säkerhetskopierade filer från My Documents-katalogen och försökte sedan kryptera dem.

Säkerhetskopieringschefen i NSP nöjde mig initialt med dess konsekvens. Han använder klassisk princip"Vad? Var? När?”, bekant från pre-sovjettiden. Men i den moderna versionen överskuggas den av överdriven abstraktion. Istället för att direkt lista objekt med fullständiga sökvägar och filer i förlängning, används deras virtuella plats och villkorliga gruppering efter typ. Det är vem som helst kan gissa vilka filer som NSP kommer att anse som relevanta för finansiell information och vilka som helt enkelt kommer att placeras i avsnittet "Övrigt".

Ytterligare inställningar är möjliga (till exempel genom att använda länken "Lägg till eller exkludera filer och mappar"), men de är mycket svåra att göra. För ett par filers skull (var och en mindre än en kilobyte) måste du fortfarande säkerhetskopiera ett halvt katalogträd och alla sorters skräp som desktop.ini, och säkerhetskopieringsguiden erbjuder att föreviga det på en CD-R. Det verkar som att 2000-talet inte har kommit för alla.

Å andra sidan förses NSP-användare med 25 GB säkerhetskopior i molnet. För att ladda upp säkerhetskopior där, välj bara "Säker nätverkslagring" som destinationsplats.

Efter att ha skapat en lokal säkerhetskopia lanserade vi ett program som simulerar handlingar av en ransomware-trojan. NSP hindrade henne inte på något sätt och tillät henne att kryptera filerna.

Att återställa dem från en säkerhetskopia var snabbare och bekvämare än i Dr.Web SS. Det räckte för att bekräfta överskrivningen, och filerna i sin ursprungliga form dök omedelbart upp på sina ursprungliga platser.

K7 Ultimate Security

Tidigare hette denna produkt från det indiska företaget K7 Computing Antivirus Plus. Det finns fortfarande lite förvirring med namnen på denna utvecklare. K7 Total Security-distributionen har till exempel inga verktyg för säkerhetskopiering. Det är därför vi testade Ultimate-versionen – den enda som kan göra säkerhetskopior.

Till skillnad från antivirus som är kända i Ryssland var denna utveckling en mörk häst i våra tester. Frasen "indisk kod" anses vara ett smutsigt ord bland programmerare, och vi förväntade oss inte mycket av det. Som testerna visade var det förgäves.

K7 Ultimate Security är det första antivirusprogrammet som omedelbart upptäckte alla 15 hot från vårt urval. Det skulle inte ens låta mig kopiera prover till nedladdningskatalogen och skulle radera dem direkt i nätverksmappen om den inte var ansluten i skrivskyddat läge.

Utformningen av programmet är kamouflage och stål. Tydligen är utvecklarna angelägna om att spela stridsvagnar eller försöker helt enkelt väcka associationer till något pålitligt på det här sättet. Säkerhetskopieringsparametrar i K7 ställs in på ungefär samma sätt som i NSP. Sammantaget är dock K7:s gränssnitt mindre rörigt och gör finjusteringen lättare att komma åt.

K7 reagerade inte på något sätt på att starta simulatorprogrammet och kryptera filerna. Som alltid var jag tvungen att återställa originalen från en säkerhetskopia.

Det är bekvämt att när du återställer kan du välja enskilda filer och skriva dem till deras ursprungliga plats. Svarar ja på en begäran om omskrivning befintlig fil, återställde vi lenses.txt med ett par klick till sin ursprungliga plats.

Det finns inget mer att tillägga om K7:s prestanda i detta test. Framgång är framgång.

Slutsatser

Trots goda testresultat, allmänna slutsatser visade sig vara en besvikelse. Även fullständiga versioner av populära betalda antivirus hoppa över vissa ransomware-varianter i standardinställningarna. Selektiv skanning på begäran garanterar inte heller säkerheten för skannade filer. Länge kända modifieringar av trojaner undviker också upptäckt med primitiva trick (som att ändra tillägget). Ny skadlig programvara kontrolleras nästan alltid för upptäckt innan den släpps ut i naturen.

Du bör inte lita på en beteendeanalysator, molnkontroll, rykteegenskaper hos filer och andra analysverktyg som inte är signaturer. Det finns en viss fördel med dessa metoder, men mycket liten. Även vårt primitiva simulatorprogram med noll rykte och nr digital signatur Inte blockerad av något antivirus. Liksom många ransomware-trojaner innehåller den många brister, men detta hindrar inte den från att enkelt kryptera filer direkt efter lanseringen.

Automatisk säkerhetskopiering av användarfiler är inte en konsekvens av framsteg, utan en nödvändig åtgärd. Det kan vara ganska effektivt bara med permanent skydd säkerhetskopiering med hjälp av själva antivirusprogrammet. Det kommer dock att vara effektivt tills antiviruset laddas ur minnet eller avinstalleras helt. Därför är det alltid värt att göra ytterligare kopior på vissa sällan anslutna media eller ladda upp dem till molnet. Naturligtvis, om du litar tillräckligt på molnleverantören.

Vet du vad ett ransomware-virus är? Och hur kan det skada ditt företag?

Kryptörer är trojanska hästar som landar på din dator, låser och krypterar dina filer och sedan tvingar ut betalning för att dekryptera dem.

Krypteringsvirus har blivit de verkliga kungarna i världen av cyberbrottslighet. Trojaner slår till i värsta möjliga ögonblick, när information behövs så akut att det verkar lättare att betala. Användare och företag betalar stora mängder pengar för att returnera dina personuppgifter.

Lösenbelopp för vanliga användare kan nå tiotusentals rubel, och för stora företag cirka flera miljoner rubel. Men 9 gånger av 10 kommer betalning inte att lösa problemet, och samma problem kan uppstå igen. Och om ett helt företagsnätverk är infekterat med ett virus, kan ditt företag vara ur funktion under lång tid, och bara en dag av driftstopp kan bli mycket kostsamt för företaget.

För att förhindra en katastrof, använd en lösning för omfattande skydd företagsnätverk med inbyggt skydd mot ransomware.

Låt oss titta på hur detta fungerar när alla datorer i ditt företagsnätverk har Kaspersky Endpoint Säkerhet för Windows, kontrolleras via Kaspersky Security Center.

Öppna Kaspersky Security Centers administrationsserver. Gå till Managed Computers.

Gå sedan till egenskaperna för den aktiva policyn för Kaspersky Endpoint Security

I dessa egenskaper, aktivera systemövervakning, möjliggör användning av BSS och farliga beteendemönster på alla datorer i ditt nätverk.

Det är allt! Dina datorer är tillförlitligt skyddade från ransomware, glöm bara inte att ställa in automatiska uppdateringar av antivirusdatabaserna.

Ta hand om säkerheten för ditt företagsnätverk med .

I vår webbutik kan du köpa allt du behöver för att skydda dig själv och ditt företag mot till exempel krypteringsvirus.

Kaspersky Anti-Ransomware Tool for Businessär ett verktyg utvecklat av Kaspersky Lab för att skydda Windows-datorer från ransomware.

Trojanprogram som utformats för att pressa pengar från offret kallas ransomware. Dessa inkluderar även ransomware, som har blivit utbredd på senare tid.

Den skadliga aktiviteten av dessa hot syftar till att blockera driften av en dator eller kryptera data på en disk och blockera åtkomst till viktiga filer. Som ett resultat kräver angripare en avgift för att ångra ändringarna som gjordes av det trojanska programmet på offrets dator. Detta leder till betydande förluster, särskilt i en företagsmiljö.

Det kostnadsfria Kaspersky Anti-Ransomware Tool for Business är kompatibelt med antivirusprogram från tredje part och kan användas ytterligare skydd mot ransomware-trojaner och krypteringar som använder avancerad teknik.

Viktiga funktioner i Kaspersky Anti-Ransomware Tool for Business

- Gratis och enkel lösning

- Ransomware-detektering för premium affärslösningar (KES för Windows)

- Skyddstekniker: moln Kaspersky nätverk Säkerhetsnätverk + "Aktivitetsövervakning"

- Kompatibel med antiviruslösningar från tredje part

- Stöd populära system: från Windows 7 till 10, inklusive server OS Windows Server

- Detektionsrapporter av e-post för administratör

Skyddstekniker

Kaspersky Anti-Ransomware Tool använder för att skydda Windows-baserade datorer olika metoder hotupptäckt. Verktyget identifierar skadliga program baserat på information som finns i antivirusdatabaser. Verktyget använder två revolutionerande tekniker för att identifiera det karakteristiska beteendet hos ransomware: Kaspersky Security Network och Activity Monitor.

Det molnbaserade Kaspersky Security Network ger snabbare svar på okända hot. Och de unika funktionerna i Activity Monitor inkluderar möjligheten att blockera och återställa farliga förändringar i systemet.

Tack vare användare som deltar i Kaspersky Security Network kan Kaspersky Lab snabbt samla in information om nya typer och källor till hot, samt utveckla lösningar för att neutralisera dem. Deltagande i Kaspersky Security Network innebär att statistik som samlats in av Kaspersky Anti-Ransomware Tool for Business skickas till din dator.

Hur Kaspersky Anti-Ransomware Tool for Business fungerar

När ett hot upptäcks blockerar Kaspersky Anti-Ransomware Tool det automatiskt och lägger till det i listan över blockerade applikationer (blockerade applikationer). Innan du blockerar kan ransomwaren ha tid att köra oönskade handlingar i operativsystemet (till exempel skapa eller ändra filer eller göra ändringar i registret). För att återställa åtgärderna från ett skadligt program lagrar Kaspersky Anti-Ransomware Tool en historik över programaktivitet.

Kaspersky Anti-Ransomware Tool placerar filer som skapats skadlig programvara, i ett särskilt förråd. Filer som placerats i lagring kan återställas av Kaspersky Lab-specialister. Om det finns ett behov av att återställa filer från lagring, rekommenderas det att söka råd på utvecklarforumet.

Innan du kontaktar teknisk support måste du bekanta dig med

Förstaplatsen i tävlingen togs av Anton Sevostyanov med en uppdaterad guide för att skydda mot ransomware. Anton arbetar som systemadministratör och utbildar användare i informationsteknik. Fler videohandledningar finns på hans hemsida.

I dag har blivit ett populärt verktyg för cyberkriminella. Med deras hjälp pressar angripare pengar från företag och vanliga användare. Användare kan betala tiotusentals rubel för att låsa upp personliga filer, ochföretagsägare - miljoner (till exempel om 1C-databasen är blockerad).

I den här guiden erbjuder jag flera sätt att skydda dig mot ransomware som hjälper till att hålla din data så säker som möjligt.

Antivirusskydd

Bland alla skyddsmedel kommer antivirus först (jag använder). Virusdatabaser uppdateras automatiskt flera gånger om dagen utan användarinblandning, men du måste också se till att själva programmet är uppdaterat. Utöver att uppdatera antivirusdatabaser lägger utvecklare regelbundet till moderna medel skydd mot virus.

Ett av dessa medel är molntjänst ESET LiveGrid®, som kan blockera ett virus innan det läggs till i antivirusdatabasen. ESET:s system analyserar information om ett misstänkt program i farten och avgör dess rykte. Om ett virus misstänks kommer alla programprocesser att blockeras.

Du kan kontrollera om ESET LiveGrid® är aktiverat enligt följande: ESET NOD32 - Avancerade inställningar - Verktyg - ESET LiveGrid® - Aktivera ESET LiveGrid® Reputation System.

Du kan utvärdera effektiviteten av ESET LiveGrid® på webbplatsen som är utformad för att testa driften av någon antivirusprodukter. Följ länken Kontrollera säkerhetsfunktioner - Funktionsinställningar Sök efter skrivbordslösningar personliga datorer) eller Funktionsinställningar Sök efter Android-baserade lösningar - Testa om ditt molnskydd är aktiverat molnskydd). Därefter uppmanas vi att ladda ner en testfil, och om antiviruset svarade på det, är skyddet aktivt om inte, måste vi ta reda på vad som händer.

Uppdatering operativ system och mjukvaruprodukter

Angripare utnyttjar ofta kända sårbarheter i programvara i hopp om att användarna ännu inte har installerat de senaste uppdateringarna. Detta gäller framför allt Windows operativsystem, så du bör kontrollera och vid behov aktivera automatiska uppdateringar OS (Start - Kontrollpanelen - Center Windows-uppdateringar- Ställa in parametrar - Välja metod för nedladdning och installation av uppdateringar).

Inaktiverar krypteringstjänsten

Windows tillhandahåller en speciell datakrypteringstjänst; Om du inte använder det regelbundet är det bättre att inaktivera det - vissa ransomware-modifieringar kan använda den här funktionen för sina egna syften. För att inaktivera krypteringstjänsten måste du köra följande åtgärder: Start - Kontrollpanelen - Administration - Tjänster - Krypterad filsystem(EFS) och starta om systemet.

Observera att om du använde kryptering för att skydda filer eller mappar, bör du avmarkera motsvarande kryssrutor (RMB - Egenskaper - Attribut - Avancerat - Kryptera innehåll för att skydda data). Annars, efter att ha inaktiverat krypteringstjänsten, kommer du inte att kunna komma åt dessa filer. Att ta reda på vilka filer som har krypterats är mycket enkelt - de kommer att markeras i grönt.

Begränsad användning av program

För att öka säkerhetsnivån kan du blockera lanseringen av alla program som inte uppfyller de krav vi ställer. Som standard är sådana inställningar endast inställda för mapparna Windows och Program Files.

Ställ in lokalt gruppolicy du kan göra så här: Kör - gpedit - Datorkonfiguration - Windows-konfiguration- Säkerhetsinställningar - Programvarubegränsningspolicyer - RMB - Skapa programbegränsningspolicy.

Låt oss skapa en regel som förbjuder program från att köras från någon annan plats än de tillåtna ( Ytterligare regler- RMB - Skapa en regel för sökvägen - Sökväg: *, dvs. valfri sökväg - Säkerhetsnivå: Förbjuden).

Fönstret Angivna filtyper anger tillägg som kommer att blockeras vid försök att starta. Jag råder dig att lägga till .js - java-skripttillägget här och ta bort .ink så att du kan starta program med genvägar.

På effektiv inställning kan lämna särskild tid, men resultatet är definitivt värt det.

Använda ett standardanvändarkonto

Att arbeta med ett administratörskonto rekommenderas inte ens för avancerade användare. Begränsning av kontorättigheter kommer att minimera skadorna i händelse av oavsiktlig infektion (Aktivera administratörskontot - Ange ett lösenord - Beröva den nuvarande användaren administrativa rättigheter - Lägg till i användargruppen).

För att utföra åtgärder med administratörsrättigheter tillhandahåller Windows ett speciellt verktyg - "Användarkontokontroll", som kommer att be om ett lösenord för att utföra en viss operation. Du kan kontrollera inställningarna här: Start - Kontrollpanelen - konton användare - Ändra inställningar för användarkontokontroll - Standard - Meddela endast när försök görs att göra ändringar i datorn.

Kontrollpunkter systemåterställning

Ibland lyckas virus fortfarande övervinna alla skyddsnivåer. I det här fallet bör du kunna återgå till ett tidigare tillstånd av systemet. Du kan ställa in automatiskt skapande av kontrollpunkter så här: Den här datorn - RMB - Egenskaper - Systemskydd - Skyddsinställningar.

Som standard, när du installerar ett operativsystem, är skydd endast aktiverat för systemdisk, däremot kommer ransomwaren att påverka innehållet i alla partitioner på din PC. För att återställa filer standardmedel eller Shadow Explorer, bör du aktivera skydd för alla diskar. Kontrollpunkter kommer att ta upp en del minne, men de kan spara dina data i händelse av en infektion.

Säkerhetskopiering

Jag rekommenderar starkt att göra det själv regelbundet. viktig information. Denna åtgärd kommer inte bara att hjälpa till att skydda mot virus, utan kommer också att fungera som försäkring i händelse av ett utbrott. hårddisk ur funktion. Var noga med att göra kopior av dina data och spara dem till externa media eller i molnlagringar.

Jag hoppas att guiden kommer att vara användbar för dig och hjälper dig att skydda dina personuppgifter (och pengar!) från inkräktare.

Sevostjanov Anton

vinnare av tävlingen