Hvert av ][-teamet har sine egne preferanser angående programvare og verktøy for

penn test. Etter konsultasjon fant vi ut at valget varierer så mye at du kan

lag et ekte herresett med velprøvde programmer. På det og

besluttet. For ikke å lage en kombinert hodgepodge delte vi inn hele listen i emner - og i

denne gangen skal vi berøre verktøy for sniffing og pakkemanipulering. Bruk på

Helse.

Wireshark

netcat

Hvis vi snakker om dataavlytting, da nettverksgruvearbeider ta det av lufta

(eller fra en forhåndsforberedt dump i PCAP-format) filer, sertifikater,

bilder og andre medier, samt passord og annen informasjon for autorisasjon.

En nyttig funksjon er søket etter de datadelene som inneholder nøkkelord

(f.eks. brukerinnlogging).

Scapy

Nettstedet:

www.secdev.org/projects/scapy

Må-ha for enhver hacker, som er det kraftigste verktøyet for

interaktiv pakkemanipulering. Motta og dekode flest pakker

ulike protokoller, svare på en forespørsel, injisere en modifisert og

håndlaget pakke - alt er enkelt! Med den kan du utføre en helhet

en rekke klassiske oppgaver som skanning, tracorute, angrep og deteksjon

nettverksinfrastruktur. I én flaske får vi en erstatning for slike populære verktøy,

som: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f osv. På det

samme tid Scapy lar deg utføre hvilken som helst, selv den mest spesifikke

en oppgave som aldri vil kunne gjøres allerede opprettet av en annen utvikler

midler. I stedet for å skrive et helt fjell med linjer i C, slik at f.eks.

generere feil pakke og fuzz noen daemon, det er nok

kaste et par linjer med kode ved å bruke Scapy! Programmet har nr

grafisk grensesnitt, og interaktivitet oppnås gjennom tolken

Python. Bli vant til det litt, og det vil ikke koste deg noe å lage feil

pakker, injiser de nødvendige 802.11-rammer, kombinerer ulike tilnærminger i angrep

(for eksempel ARP-cache-forgiftning og VLAN-hopping), etc. Utviklerne insisterer

på det faktum at egenskapene til Scapy brukes i andre prosjekter. Forbinder henne

som en modul er det enkelt å lage et verktøy for ulike typer lokal forskning,

søk etter sårbarheter, Wi-Fi-injeksjon, automatisk utførelse av spesifikke

oppgaver osv.

pakker

Nettstedet:

Plattform: *nix, det er en port for Windows

En interessant utvikling som gjør det mulig på den ene siden å generere evt

ethernet-pakke, og på den annen side sende sekvenser av pakker til

gjennomstrømningskontroller. I motsetning til andre lignende verktøy, pakker

har et grafisk grensesnitt, slik at du kan lage pakker på den enkleste måten

form. Dessuten. Spesielt utarbeidet opprettelsen og sendingen

pakkesekvenser. Du kan angi forsinkelser mellom sending,

sende pakker med maksimal hastighet for å teste gjennomstrømningen

delen av nettverket (ja, det er her de vil gjøre det) og det som er enda mer interessant -

endre dynamisk parametere i pakker (for eksempel IP- eller MAC-adresse).

Sniffer(Sniffers) er programmer som er i stand til å fange opp og deretter analysere nettverkstrafikk. Sniffere er nyttige i tilfeller der du trenger å fange opp passord eller utføre nettverksdiagnostikk. Programmet kan installeres på én enhet som du har tilgang til og innen kort tid motta alle overførte data fra subnettet.

Prinsippet for drift av sniffere

Du kan fange opp trafikk gjennom en sniffer på følgende måter:

- Ved å lytte i normal modus for nettverksgrensesnittet har denne metoden kun effekt når huber, ikke brytere, brukes i et bestemt felt.

- Hvis du kobler en sniffer (sniffer) til stedet for kanalbruddet, kan du avskjære trafikken.

- Adapteren eller programmet endrer trafikkbanen og sender en kopi til snifferen.

- Falske elektromagnetiske utslipp analyserer og gjenoppretter trafikk for å lytte.

- Angrip koblingen og nettverkslaget, som vil omdirigere trafikk til snifferen for å motta data, hvoretter trafikken sendes langs forrige rute.

Trafikken fanget opp av snifferen analyseres, noe som gjør det mulig å identifisere:

Konvensjonelle sniffere analyserer trafikk veldig enkelt, ved hjelp av de mest automatiserte verktøyene som er tilgjengelige, og er bare i stand til å analysere svært små volumer.

Eksempler på de mest kjente sniffere:

- WinSniffer 1.3 er den beste snifferen, har mange forskjellige tilpassbare moduser, er i stand til å fange opp passord til forskjellige tjenester;

- CommViev 5.0 fanger opp og analyserer Internett-trafikk så vel som det lokale nettverket. Samler informasjonsdata knyttet til modemet og nettverkskortet og dekoder det. Dette gjør det mulig å se en komplett liste over tilkoblinger på nettverket, IP-statistikk. Den avlyttede informasjonen lagres i en egen fil for videre analyse, i tillegg lar et praktisk filtreringssystem deg ignorere unødvendige pakker og lar bare de som angriperen trenger;

- ZxSniffer 4.3 er en liten 333 kb sniffer som kan plasseres på alle moderne medier og kan brukes med;

- SpyNet er en ganske kjent og populær sniffer. Hovedfunksjonaliteten inkluderer avlytting av trafikk og dekoding av datapakker;

- IRIS- har et bredt utvalg av filtreringsalternativer. I stand til å fange pakker med spesifiserte grenser.

Klassifisering av sniffere (Sniffers)

Sniffere deles etter bruksmåten i lovlig og ulovlig. Samtidig brukes selve begrepet sniffere nettopp i forhold til ulovlig bruk, og lovlige kalles «Traffic Analyzer».

For å motta fullstendig informasjon om tilstanden til nettverket og forstå hva ansatte gjør på arbeidsplassene sine, brukes lovlige sniffere (trafikkanalysatorer). Det er umulig å overvurdere hjelpen fra sniffere når det er nødvendig å "lytte" på portene til programmer der de kan sende konfidensiell informasjon til eierne sine. For programmerere hjelper de med å feilsøke og samhandle med programmer. Ved å bruke trafikkanalysatorer kan du i tide oppdage uautorisert tilgang til data eller et DoS-angrep.

Ulovlig bruk innebærer å spionere på nettverksbrukere, en angriper vil kunne få informasjon om hvilke sider brukeren bruker, sender data, lærer om programmene som brukes til kommunikasjon. Hovedformålet med å "lytte" til trafikk er å få pålogginger og passord overført i ukryptert form.

Trafikkanalysatorer er forskjellige i følgende funksjoner:

- Støtte for koblingslagsprotokoller så vel som fysiske grensesnitt.

- Protokolldekodingskvalitet.

- brukergrensesnitt.

- Gi tilgang til statistikk, se trafikk i sanntid osv.

Trusselkilde

Sniffere kan jobbe med:

- Ruter - all trafikk som passerer gjennom enheten kan analyseres.

- På slutten av nettverket - alle data som overføres over nettverket er tilgjengelige for alle nettverkskort, men i standarddriftsmodus legger nettverkskort som dataene ikke er ment for, dem ganske enkelt ikke. I dette tilfellet, hvis nettverkskortet er byttet til promiskuøs modus, vil det være mulig å motta alle dataene som overføres på nettverket. Og selvfølgelig lar sniffere deg bytte til denne modusen.

Risikoanalyse

Enhver organisasjon kan risikere å snuse. Samtidig er det flere alternativer for hvordan man kan beskytte organisasjonen mot datalekkasjer. Først må du bruke kryptering. For det andre kan du bruke anti-sniffere.

En antisniffer er et programvare- eller maskinvareverktøy som fungerer på et nettverk og lar deg finne sniffere.

Ved å kun bruke kryptering under dataoverføring, vil det ikke være mulig å skjule selve overføringen. Derfor kan du bruke kryptering sammen med en anti-sniffer.

En sniffer kalles også en trafikkanalysator – det er et program eller annen maskinvareenhet som fanger opp og deretter analyserer nettverkstrafikk. For øyeblikket har disse programmene en helt juridisk begrunnelse, derfor er de mye brukt på nettverket, men de kan brukes både til godt og for skade.

Historien om deres opprinnelse går tilbake til 90-tallet, da hackere som brukte slik programvare enkelt kunne fange opp brukerens innlogging og passord, som på den tiden var svært svakt kryptert.

Ordet sniffer kommer fra engelsk. å snuse - snuse, handlingsprinsippet er at dette programmet registrere og analysere programmer som er installert på maskiner som overfører informasjonspakker. For at avlesningsoperasjonen skal være effektiv, må den være nær verts-PC-en.

Programmerere bruker denne applikasjonen for trafikkanalyse, andre mål forfølges av hackere på nettverket, de sporer bare opp passord eller annen informasjon de trenger.

Typer trafikkanalysatorer

Sniffere er forskjellige i typer, de kan være nettbaserte appleter eller applikasjoner installert direkte på en datamaskin, som igjen er delt inn i maskinvare og programvare og maskinvare.

Oftest brukes de å fange opp passord, mens applikasjonen får tilgang til kodene for kryptert informasjon. Dette kan medføre store ulemper for brukeren, siden det ikke er uvanlig at flere programmer eller nettsteder har samme passord satt, noe som til slutt fører til tap av tilgang til de nødvendige ressursene.

Det er en type sniffing som brukes til å ta et øyeblikksbilde av RAM-en, siden det er vanskelig å lese informasjonen hele tiden uten å bruke prosessorkraften. Oppdag spion Det er mulig ved å spore den maksimale filbelastningen på PC-en under drift.

En annen type program fungerer med en stor dataoverføringskanal, mens skadedyret kan generere opptil 10 megabyte protokoller hver dag.

Hvordan det fungerer

Analysatorer fungerer bare med TCP / IP-protokoller, slike programmer trenger en kablet tilkobling, for eksempel rutere som distribuerer Internett. Dataoverføring utføres ved hjelp av separate pakker, som, når det endelige målet er nådd, igjen blir en helhet. De er også i stand til å avskjære pakker når som helst i overføringen og komme sammen med verdifull informasjon i form av usikre passord. I alle fall, ved hjelp av dekrypteringsprogrammer, er det mulig å få en nøkkel selv til et sikkert passord.

Den enkleste måten å bruke WiFi-sniffer på er i nettverk med svak beskyttelse - på kafeer, offentlige steder, etc.

Tilbydere gjennom disse programmene kan spore uautorisert tilgang til eksterne systemadresser.

Hvordan beskytte deg mot sniffere

For å forstå at noen har penetrert det lokale nettverket, bør du først og fremst være oppmerksom på pakkens nedlastingshastighet, hvis den er vesentlig lavere enn oppgitt, bør denne varsle. Ytelsen til datamaskinen din kan overvåkes ved hjelp av Task Manager. Du kan bruke spesielle verktøy, men de er oftest i konflikt med Windows-brannmuren, så det er best å slå den av en stund.

For systemadministratorer er det en nødvendig forpliktelse å sjekke og søke etter trafikkanalysatorer på det lokale nettverket. For å oppdage skadelige applikasjoner kan du bruke kjente nettverksantivirus, som Doctor Web eller Kaspersky Anti-Virus, som lar deg oppdage skadedyr både på eksterne verter og direkte inne i det lokale nettverket.

I tillegg til spesielle applikasjoner som ganske enkelt installeres på en datamaskin, kan du bruke mer komplekse passord og kryptografiske systemer. Kryptografiske systemer arbeider direkte med informasjon og krypterer den ved hjelp av en elektronisk signatur.

Søknadsoversikt og hovedfunksjoner

commview

CommView dekoder pakkene med overført informasjon, viser statistikken over protokollene som brukes, i form av diagrammer. Trafikksnifferen lar deg analysere IP-pakker, og de som trengs. Sniffer for Windows fungerer med kjente protokoller: HTTP, HTTPS, DHCP, DDNH, DIAG, POP3, TCP, WAP med mer CommView fungerer med Ethernet-modemer, wi-fi og mer. Pakker fanges opp gjennom en etablert forbindelse ved å bruke " StrømIP- forbindelser”, hvor du kan opprette adressealiaser.

Tab « Pakker” viser informasjon om dem, mens de kan kopieres til utklippstavlen.

« LOGG-filer” lar deg se pakker i NFC-format.

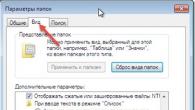

Tab « Regler". Her kan du angi betingelsene for å fange pakker. Seksjonene på denne fanen er IP-adresser, MAC-adresser, porter, prosess, formler og egendefinerte innstillinger.

« Advarsel”: gir mulighet for å sette opp varsler på det lokale nettverket, funksjoner ved å bruke “Legg til”-knappen. Her kan du stille inn betingelser, type hendelser:

- "Pakker per sekund" - når nettverksbelastningsnivået overskrides.

- "Byte per sekund" - når frekvensen for dataoverføring overskrides.

- "Ukjent adresse", dvs. oppdagelse av uautoriserte tilkoblinger.

Tab « Utsikt» - trafikkstatistikk vises her.

CommView er kompatibel med Windows 98, 2000, XP, 2003. En Ethernet-adapter kreves for å kjøre programmet.

Fordeler: brukervennlig grensesnitt på russisk, støtter vanlige typer nettverkskort, statistikk blir visualisert. Den eneste ulempen er den høye prisen.

Spynet

Spynet utfører funksjonene med å dekode pakker og avskjære dem. Med den kan du gjenskape sidene brukeren besøker. Består av 2 programmer CaptureNet og PipeNet. Det er praktisk å bruke i det lokale nettverket. CaptureNet skanner datapakker, det andre programmet styrer prosessen.

Grensesnittet er ganske enkelt:

- Knapp Endre filter- innstilling av filtre.

- Knapp lag 2,3 – installerer Flame-IP-protokoller; Lag 3 - TCP.

- Knapp mønster Matchende søker etter pakker med de gitte parameterne.

- Knapp IP— Adresser lar deg skanne de nødvendige IP-adressene som overfører informasjon av interesse. (Alternativer 1-2, 2-1, 2=1). I sistnevnte tilfelle all trafikk.

- Knapp Havner, dvs. valg av porter.

For å fange opp data, er det nødvendig å kjøre Capture Start-programmet (oppstart), det vil si at prosessen med å fange data startes. Filen med den lagrede informasjonen kopieres bare etter Stopp-kommandoen, dvs. avslutning av fangsthandlingen.

Fordelen med Spynet er muligheten til å dekode nettsidene som brukeren har besøkt. Programmet kan også lastes ned gratis, selv om det er ganske vanskelig å finne. Ulempene inkluderer et lite sett med funksjoner i Windows. Fungerer i Windows XP, Vista.

BUTTSniffer

BUTTSniffer analyserer nettverkspakker direkte. Operasjonsprinsippet er avskjæring av overførte data, samt muligheten til å lagre dem automatisk på media, noe som er veldig praktisk. Dette programmet er lansert via kommandolinjen. Det finnes også filteralternativer. Programmet består av BUTTSniff.exe og BUTTSniff. dll.

Betydelige ulemper med BUTTSniffer inkluderer ustabil drift, hyppige krasj opp til riving av OS (blåskjerm).

I tillegg til disse snifferprogrammene er det mange andre like kjente: WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorter, Ne Analyzer.

Det finnes også nettsniffer (online sniffer) som, i tillegg til å skaffe IP-adressen til offeret, endrer IP-adressen til angriperen direkte. De. Hackeren registrerer seg først under en eller annen IP-adresse, sender et bilde til offerets datamaskin som må lastes ned eller en e-post som du bare trenger å åpne. Etter det får hackeren alle nødvendige data.

Det er verdt å huske at forstyrrelse av dataene til andres datamaskin er en straffbar handling.

Et program eller programvare- og maskinvareenhet designet for å fange opp og deretter analysere, eller bare analysere, nettverkstrafikk som er bestemt til andre noder.

Under driften av snifferen bytter nettverksgrensesnittet til den såkalte. "lyttemodus" (Promiskuøs modus), som lar den motta pakker adressert til andre grensesnitt på nettverket.

Trafikkavlytting kan utføres:

- den vanlige "lyttingen" til nettverksgrensesnittet (metoden er effektiv når den brukes i segmentet huber (huber) i stedet for brytere (svitsjer), ellers er metoden ineffektiv, siden bare individuelle rammer kommer til snifferen);

- koble en sniffer til et kanalgap;

- forgrening (programvare eller maskinvare) trafikk og sende en kopi av den til snifferen;

- gjennom analysen av falsk elektromagnetisk stråling og restaurering av trafikken som ble lyttet til på denne måten;

- gjennom et angrep på kanal (2) (MAC-spoofing) eller nettverks- (3) nivå (IP-spoofing), som fører til omdirigering av offerets trafikk eller all segmenttrafikk til snifferen og deretter returnere trafikken til riktig adresse.

På begynnelsen av 1990-tallet ble det mye brukt av hackere for å fange opp brukerpålogginger og passord, som i en rekke nettverksprotokoller overføres i klar eller svakt kryptert form. Den brede distribusjonen av huber gjorde det mulig å fange opp trafikk uten stor innsats i store nettverkssegmenter med liten eller ingen risiko for å bli oppdaget.

Siden den "klassiske" snifferen analyserer trafikk manuelt, ved hjelp av bare de enkleste automatiseringsverktøyene (analyse av protokoller, gjenoppretting av en TCP-strøm), er den egnet for å analysere bare små volumer av den.

se også

Lenker

Wikimedia Foundation. 2010 .

Se hva "Sniffer" er i andre ordbøker:

Sniffer- , ein Programm zum unberechtigten Ausspionieren sensibler Daten. Der Sniffer wird i et nettverk installert og zeichnet wahllos vorüberkommende Datenpakete auf. Bei einer etterfolgenden Analyse können auf diese Weise Daten … Universal-Lexikon

Sniffer- Ein Sniffer (engl. to sniff‚ riechen, schnüffeln) ist eine Software, die den Datenverkehr eines Netzwerks empfangen, aufzeichnen, darstellen und ggf. auswerten cann. Es handelt sich også um ein Werkzeug der Netzwerkanalyse. Inhaltsverzeichnis 1… … Tysk Wikipedia

sniffer- snifer ou sniffer [snife] v. tr. konjug. : 1v. 1978; del engl. å snuse «renifler» ♦ Anglic. (arg. de la drogue) Prizer (un stupéfiant). ⇒ reniferer. Snifer de la kokain. N. SNIF(F)EUR, EUSE . Les sniffers de colle. ● sniffer ... ... Encyclopedie Universelle

Sniffer- Packet sniffer Les packet sniffers (littéralement "renifleurs de paquets", aussi connus sous le nom de renifleurs eller sniffeurs) sont des logiciels qui peuvent récupérer les données transitant par le biais d un réseau local. Ils ... ... Wikipedia en Francais

Ideen om å skrive dette materialet ble født, som det skjedde i de fleste tilfeller, takket være spørsmål fra lesere og andre bekjente angående teknologier for å avskjære og analysere nettverkstrafikk. Disse spørsmålene er betinget delt inn i 3 kategorier: er det i prinsippet mulig å fange opp og dekode data som beveger seg over nettverket, hvordan og med hvilken programvare dette kan gjøres. Den tredje gruppen av spørsmål gjenspeiler en viss forvirring i terminologien, spesielt følgende alternativer er mulige: en person kjenner essensen av teknologien, men vet ikke hva den heter. Derfor, når det gjelder for eksempel en sniffer, svarer han, ser ned, at han ikke vet hva det er. Er det ikke på tide å prikke i-ene i denne ekstremt viktige utgaven for både nybegynnere og avanserte nettverkere? La oss komme i gang...

La oss starte med litt terminologi.

Ordet sniffer (bokstavelig talt fra engelsk kan det oversettes som "sniffer" eller "sniffer") i den mest generelle forstanden er en slags lytteenhet innebygd i nettverket for å fange opp data som overføres over det. I en snevrere forstand er en sniffer programvare som samhandler med (ofte sagt at "sit down" kom fra er et registrert varemerke for Network Associates, og refererer til produktet "Sniffer (r) Network Analyzer", men etterpå led ordet samme skjebne som PC , xerox, kleenex - snifferen er i ferd med å bli et husholdningsbegrep, og betegner hele klassen av lignende produkter.

I noe litteratur og dokumentasjon, så vel som i elektroniske ordbøker som Lingvo, er begrepet sniffer (nettverkssniffer) identifisert med slike konsepter som "nettverkstrafikkanalysator", "pakkeanalysator", "protokollanalysator", "nettverksanalysator". La meg imidlertid være litt uenig i denne tilnærmingen.

Likevel vil det være mer logisk å si at snusing er et sett med tiltak for å avskjære trafikk. Innenfor rammen av et bestemt produkt kan følgende ting implementeres: pakkefangst. På dette stadiet får vi en slags rå (maskinlesbar) datadump, vanligvis delt inn i stykker langs ramme(pakke)grenser. Og hva vi skal gjøre med ham er vårt problem. Men vanligvis, siden vi startet snifferen av en eller annen grunn, er vi interessert i å få et resultat i et menneskelig lesbart format, som pakkedekoding eller protokollanalyse brukes til;

Egentlig er dette prosessen med å "rake" dumpen vår. Her hadde vi for eksempel slikt råstoff.

Som du kan se, består denne filen av tre kolonner: forskyvningen av hver linje, dataene i heksadesimalt format og dens ASCII-ekvivalent. Denne pakken inneholder en 14-byte Ethernet-header, en 20-byte IP-header, en 20-byte TCP-header, en HTTP-header som ender på to påfølgende CRLF (0D 0A 0D 0A), og deretter de faktiske applikasjonslagsdataene, i vårt tilfelle , nettrafikken.

Noen ganger er en slik representasjon tilstrekkelig for å få den nødvendige informasjonen, men det er likevel mer praktisk for pakken å dekodes og analyseres på alle nivåer av protokollstakken. Tross alt, er det egentlig mer behagelig å få et slikt bilde?

ETHER: Destinasjonsadresse: 0000BA5EBA11 ETHER: Kildeadresse: 00A0C9B05EBD ETHER: Rammelengde: 1514 (0x05EA) ETHER: Ethernet Type: 0x0800 (IP) IP: Versjon = 4 (0x4) IP: Header Lengde = 20 (0x14) IP: Tjenestetype = 0 (0x0) IP: Precedens = Rutine-IP:...0.... = Normal forsinkelse IP:.... 0... = Normal gjennomstrømnings-IP:.....0.. = Normal pålitelighet IP: Total lengde = 1500 (0x5DC) IP: Identifikasjon = 7652 (0x1DE4) IP: Flaggsammendrag = 2 (0x2) IP:.. .....0 = Siste fragment i datagram IP:......1. = Kan ikke fragmentere datagram IP: Fragment Offset = 0 (0x0) byte IP: Time to Live = 127 (0x7F) IP: Protokoll = TCP - Overføringskontroll IP: Sjekksum = 0xC26D IP: Kildeadresse = 10.0.0.2 IP: Destinasjonsadresse = 10.0.1.201 TCP: Kildeport = Hypertekstoverføringsprotokoll TCP: Destinasjonsport = 0x0775 TCP: Sekvensnummer = 97517760 (0x5D000C0) TCP: Bekreftelsesnummer = 78544373 (0x4AE7DF5) TCP: Dataforskyvning = 20CP (TC0x) (TCP0x) : Flagg = 0x10:.A.... TCP:..0..... = Ingen hastende data TCP:...1.... = Bekreftelsesfelt signifikant TCP:....0... = Ingen Push-funksjon TCP:.....0.. = Ingen Tilbakestill TCP:......0. = Nei Synkroniser TCP:.......0 = Ingen Fin TCP: Vindu = 28793 (0x7079) TCP: Sjekksum = 0x8F27 TCP: Haster peker = 0 (0x0) HTTP: Svar (til klient som bruker port 1909) HTTP: Protokollversjon = HTTP/1.1 HTTP: Statuskode = OK HTTP: Årsak = OK....

I tillegg til ovennevnte kan andre «funksjoner» implementeres, som å se løpende pakker i sanntid, filtrering etter et gitt scenario, ulike typer trafikkstatistikk – antall feil, intensitet, og så videre.

typer sniffere og snusing

Alt som vil bli beskrevet i dette avsnittet, har selvfølgelig en viss nyanse av konvensjonalitet, siden ingen ennå fullt ut har beskrevet den offisielle "Theory of Sniffing". Vi må komme med en klassifisering "på farten";)

Så, i henhold til "stedet" (hvis dette begrepet er aktuelt her), kan snifferen fungere:

På ruteren (gateway)

I dette scenariet kan du avskjære trafikk som passerer gjennom grensesnittene til denne gatewayen. For eksempel fra ditt lokale nettverk til et annet nettverk og omvendt. Følgelig, hvis vi installerer en sniffer på en Internett-leverandørs ruter, kan vi spore trafikken til brukerne, og så videre...

På slutten av nettverket

Når det gjelder Ethernet, vil vi ha to hoved mulige alternativer for avlytting. Klassisk, uswitched Ethernet forutsetter at hvert nettverksgrensesnitt i prinsippet "hører" all trafikken til sitt segment. Men ved normal drift av nettverkskortet, etter å ha lest de første 48 bitene av rammeoverskriften, sammenligner stasjonen sin MAC-adresse med destinasjonsadressen spesifisert i rammen. Hvis adressen er noen andres, "lukker stasjonen skammelig ørene", det vil si at den slutter å lese andres ramme. Dermed kan du i normal modus kun fange opp og analysere din egen trafikk. For å avskjære pakkene til alle stasjonene i segmentet, må du sette nettverkskortet ditt i en modus som kalles promiskuøs modus slik at det "skamløst" fortsetter å lese pakker som ikke er beregnet for det. Nesten alle sniffer-implementeringer lar kortet bytte til promiskuøs modus.

Merk: bruk av switched Ethernet skaper en situasjon der selv å bytte kortet til promiskuøs modus gjør det nesten umulig å lytte til trafikk som ikke er beregnet på stasjonen din. Det finnes imidlertid en teknologi for å organisere slik lytting gjennom såkalt ARP-spoofing. Poenget er dette: svitsjen oppretter et såkalt "broadcast-domene", og en vert med installert sniffer kan utgi seg for å være for eksempel en grenseruter som bruker ARP-meldingsforfalskning (sender ARP-meldinger konstant, hvor nettverksadressen på ruteren tilsvarer MAC-adressen til lyttestasjonen). Dermed vil nabotrafikken tvangssvinge i retning «spionen».

Ellers kan sniffere avvike fra hverandre hovedsakelig i funksjonalitet, for eksempel:

Støttede fysiske grensesnitt og koblingslagsprotokoller;

Kvaliteten på dekodingen og antall "gjenkjennelige" protokoller;

Brukergrensesnitt og visningskomfort;

Ytterligere funksjoner: statistikk, sanntidsvisning, generering eller endring av pakker og mer...

Når du velger en sniffer (så vel som annen programvare, forresten), er det fornuftig å bli veiledet av følgende hensyn: fra det som eksisterer under operativsystemet ditt, velger vi enten det som samsvarer nøyaktig med oppgavene dine (det er fornuftig hvis du er planlegger enten en engangshendelse, eller konstant gjennomføring av samme operasjon) eller den mest sofistikerte løsningen, i tilfelle du føler at snifferen vil være nyttig for deg, men fortsatt ikke vet i hvilken situasjon :) Men situasjoner er forskjellig ...

hvorfor trenger vi en sniffer?

Tradisjonelt levde ideen om å snuse som i to former: lovlig og ulovlig bruk. Talende nok brukes ordet "sniffer" oftere i den ulovlige sfæren, og "nettverksanalysator" - i den lovlige. La oss starte med den juridiske søknaden;)

Feilsøking (deteksjon av problemer og nettverksflaskehalser). I avansert modus, når snifferen opererer i et ikke-svitsjet segment eller på en gateway, kan vi få et nesten fullstendig bilde av hendelsene som finner sted i nettverket vårt: trafikkintensitet over tid, etter arbeidsstasjoner, etter protokoller, antall feil av ulike typer. I tillegg, i begge modusene, kan vi "rake" mer spesifikke problemer, når for eksempel en bestemt stasjon ikke klarer å organisere noen form for interaksjon over nettverket, og dette til tross for at nettverket ser ganske funksjonelt ut fra utsiden. En sniffer er spesielt nyttig i tilfeller der nettverksprogramvare er dårlig dokumentert eller bruker sine egne lukkede (udokumenterte), ofte mistenkelige teknologier (protokoller).

For eksempel: ICQ, Europe Online. Mistenkelig teknologi/programvare skal forstås som situasjoner der du mistenker at et program inneholder en fane eller annen udokumentert funksjonalitet. For eksempel gikk det rykter om at klientdelen av den berømte cDc Back Orifice også er en trojansk hest og sender litt informasjon til eierne - forfatterne av programvaren. Å sette BO-klienten "til å lytte" viste at ryktene ikke var sanne.

Ikke mindre nyttig er en sniffer for å feilsøke din egen programvare. Jeg vil aldri glemme øyeblikket da proxy-serveren nektet å opprette en forbindelse hvis GET-forespørselen endte med \n\n i stedet for den nødvendige \r\n\r\n. Bare det å undersøke pakkene sendt av den "legitime" nettleseren og sammenligne dem med pakkene sendt av "oppkomlingen"-skriptet mitt viste meg til en uheldig feil. Veldig, veldig ofte i min daglige administrasjonspraksis, må jeg også forholde meg til analyse på TCP / UDP-nivå.

Utdanning. Du kan bli svimmel ved å huske forskjellige protokollpakkehodeformater og interaksjonsmetoder (for eksempel 3-veis TCP-håndtrykk, DNS, traceroute-planapplikasjonsmetoder), men denne kunnskapen er død før du prøver å "ta på den med hendene" - etter å ha skrevet en gang program eller ... ser inn i snifferen! Etter å ha lest dokumentasjonen for en ukjent eller dårlig forstått protokoll, prøv å simulere interaksjon, avskjære pakker og analysere dem - jeg forsikrer deg om at alt vil bli ekstremt klart og dessuten er denne kunnskapen mer realistisk og vil bli deponert i hodet ditt lenge tid. Når det gjelder lukkede teknologier, kan en sniffer være nesten det eneste middelet for å studere dem.

Nettverkstrafikklogging. Det kan være mye diskusjon om lovligheten og etikken ved å logge brukertrafikk av en administrator for videre gjennomgang, men faktum gjenstår at mange organisasjoner inkluderer denne teknologien i sin sikkerhetspolicy. Min personlige mening er at mesteren er mesteren, det vil si at hvis et selskap gir sine ansatte utstyr, tilkoblinger til lokale og globale nettverk, har den rett til å kreve riktig bruk av disse ressursene. Den andre viktige grunnen til å logge trafikk er å oppdage uautoriserte tilgangsforsøk og andre ondsinnede aktiviteter - DoS-angrep for eksempel. Ved å ha slike logger kan administratoren vite med 100 % nøyaktighet hva som skjer i nettverksbesittelsene hans.

La oss nå snakke om den ulovlige siden av snusing. Vel, for det første er det banalt.

Tjuvlytte. Etter å ha installert en sniffer riktig, kan du spionere på dine naboer og fjerne - fiender, venner, ektefeller;) Du kan være interessert i slike spørsmål: hvorfor bruker en person nettverket, hvilke nettressurser besøker han, hvilke data bruker han overføre, med hvem og hva kommuniserer han om? Måtte de statlige sikkerhetsmyndighetene tilgi meg, men den beryktede SORM, hvis legitimitet i form av total trafikklogging er et stort spørsmål, refererer jeg fortsatt til denne delen, selv om det også kan være i siste avsnitt av "lovlig sniffing" ;)

Mer merkantil avlytting. En betydelig del av «hacker»-miljøet bytter imidlertid ikke ut sine talenter for å spionere på utro ektefeller og annen hverdag. Oftest er en angriper interessert i noe materiale som du kan gå videre med i den vanskelige oppgaven med å bryte deg inn i andres systemer og nettverk. Som du kanskje har gjettet, handler dette hovedsakelig om å avskjære brukernavn og passord som passerer over nettverket i ukryptert (ren tekst) form. Spesielt gjelder dette passord for telnet, POP, IMAP, NNTP, IRC, nettapplikasjoner som ikke bruker kryptering, SNMP v1 community-strenger, etc.

gjennomføring

Nå, etter å ha behandlet den teoretiske delen mer eller mindre, la oss gå tilbake til den syndige jorden - la oss snakke om spesifikke implementeringer av sniffere for ulike plattformer. Faktisk er det mye slik programvare, forskjellen i funksjonalitet og prislapp (spesielt i sistnevnte) er kolossal. Kompilatoren av "Sniffing (nettverksavlytting, sniffer) FAQ" Robert Graham anbefaler å prøve følgende produkter:

Network Associates Sniffer (for Windows)

http://www.nai.com/mktg/survey.asp?type=d&code=2483

WinNT Server

Microsofts WinNT Server kommer med et innebygd program kalt "Network Monitor" Gå til nettverkskontrollpanelet, velg "Tjenester", klikk "Legg til..." og velg "Network Monitor Tools and Agent" Etter installasjonen, programmet vil være tilgjengelig i startmenyen i delen "Administrative verktøy".

BlackICE er egentlig et Intrusion Detection System (IDS), men en av funksjonene er å skrive råpakkedumper i en form som er akseptabel for dekryptering av protokollanalysatorer. En ting: programmet ser bare på trafikk som går gjennom de lokale grensesnittene til verten som det fungerer på, det vil si at det ikke er promiskuøst.

Dette programmet, tvert imot, kan bare analysere pakker registrert av en sniffer som BlackICE Pro.

Gratis protokollanalysator.

Naturligvis er denne listen langt fra komplett, du kan gå til hvilken som helst søkemotor eller laste ned programvaresamling og finne noe annet. Dessuten nevner ikke anmeldelsen det mest, etter min mening, det mest fremragende produktet av denne typen for Win32 - NetXRay, nå omdøpt til Sniffer Basic. Vi vil snakke om det litt senere.

fnyse

En sniffer basert på libpcap med avanserte filtreringsmuligheter.

Igjen, listen er langt fra perfekt, du kan se etter noe annet. En annen ting er at i *NIX-fellesskapet er det ikke spesielt vanlig å "spre seg" - det finnes tidstestede, stadig forbedrende ledende produkter, og flertallet foretrekker akkurat dem, uten engang å prøve å se etter et alternativ. De absolutte lederne her er tcpdump og sniffit.

tcpdump og winddump

(av Ghost//Necrosoft)

Som nevnt ovenfor er TcpDump den mest brukte snifferen under *nix-systemer. Du kan finne den i alle de nyeste distribusjonene av operativsystemet du bruker. Den beste måten å beskrive tcpdump på er å bare liste opp alle kommandolinjealternativene - på den måten får du en liste over funksjonene og en direkte veiledning til handling - "i én flaske".

WinDump er en port av TcpDump fra *nix-systemer, utfører de samme funksjonene og har samme syntaks som TcpDump, men har et par ekstra kommandolinjealternativer, som vil bli diskutert nedenfor.

En liten merknad for bruk av TcpDump under forskjellige systemer. På SunOS som bruker nit- eller bpf-enheter: For å kjøre tcpdump må du ha lesetilgang til /dev/nit eller /dev/bpf*. Under Solaris med dlpi bør du kunne få tilgang til pseudonettverkskort som /dev/le. Under HP-UX med dlpi: du må være root eller tcpdump må ha uid satt til root. Under IRIX med snoop og Linux: krav som ligner på HP-UX. Under Ultrix og Digital UNIX: bare superbruker kan få tilgang til promiskuøse modusoperasjoner ved å bruke pfconfig (8) du kan få tillatelse til å kjøre tcpdump Under BSD: du må ha tilgang til /dev/bpf* Under Win32: du må installere NDIS-pakkefangstdriveren.

La oss nå se nærmere på kommandolinjealternativene.

La oss nå se nærmere på kommandolinjealternativene.

TcpDump[ -adeflnNOpqStvx] [-ctelle] [-Ffil] [-Jeggrensesnitt] [-rfil] [-sSnaplen] [-Ttype] [-wfil] [uttrykk]. Winddump-spesifikke alternativer [- D] [ -Bstørrelse].

Lar deg konvertere nettverks- og kringkastingsadresser til navn.

Utgang etter behandling telle pakker.

D skriver ut innholdet i pakken i lesbar form.

Dd gir ut innholdet i pakken som et fragment av et C-program.

Ddd viser innholdet i pakken i desimalform.

Skriver ut koblingslagsoverskriftene på hver nye linje.

F skriver ut adressene til eksterne og lokale verter uten konvertering til navn.

Bruk fil med en beskrivelse av filtreringsparametrene (ytterligere uttrykk på kommandolinjen ignoreres).

Jeg bruker grensesnittet grensesnitt for sporing. Hvis ikke definert, tcpdump finner det aktive nettverksgrensesnittet med lavest nummer (unntatt loopback). På Windows grensesnitt- nettverkskortnavn eller nummer (kan bli funnet ved å kjøre WinDump -D).

L bruker bufret utgang til stdout. En konstruksjon som "tcpdump -l | tee dat"" eller "tcpdump -l > dat & tail -f dat"" kan være nyttig.

N oversetter ikke adresser (dvs. vertsadresse, portnummer osv.) til navn.

Ikke skriv ut domenenavnet i vertsnavnet. De. hvis dette flagget brukes, tcpdump vil skrive ut "nic"" i stedet for "nic.ddn.mil"".

Ikke kjør pakkeoptimereren. Dette alternativet er nyttig hvis du håndterer pakker selv.

Ikke sett nettverksgrensesnittet til "promiskuøs modus".

Qforkortet utgang. Viser informasjon i forkortet form.

Les pakker fra en fil på nytt fil(som er opprettet med -w-alternativet). Hvis du vil bruke konsollen som input, da fil det "-"".

Sissues Snaplen byte per pakke (i SunOS's NIT er minimum 96) 68 byte er tilstrekkelig for IP-, ICMP-, TCP- og UDP-protokoller, men trunkerer informasjon fra høyere nivåer, som DNS- og NFS-pakker.

Tving tolkning av pakker etter type type tilsvarende masken " uttrykk". Følgende typer er for øyeblikket kjent: rpc(Ekstern prosedyreanrop), rtp(Sanntidsapplikasjonsprotokoll), rtcp(kontrollprotokoll for applikasjoner i sanntid), mva(Visuelt lydverktøy), og wb(utdelt White Board).

S viser det absolutte TCP-pakkenummeret.

Skriver ikke ut tiden på hver linje.

Tt skriver ut den uformaterte tiden på hver linje.

Detaljert utgang. For eksempel pakkelevetid og tjenestetype.

Vv mer detaljert utgang. For eksempel vise tilleggsfelt NFS-svarpakker.

Skriver råpakker til fil, som du senere kan dekryptere ved å bruke -r-alternativet. Hvis du vil bruke konsollen som utgang, da fil det "-"".

X skriver ut hver pakke i heksadesimal (ingen overskrift). Utgangen vil bli sendt Snaplen byte.

Ytterligere WinDump-alternativer:

Bstiller inn bufferstørrelsen til driveren størrelse i kilobyte. Standard bufferstørrelse er 1 megabyte. Hvis noen pakker ikke vises under drift, prøv å øke bufferstørrelsen. Hvis du har en PPP-tilkobling eller 10 Mbit Ethernet, kan bufferstørrelsen halveres eller tredobles.

-D viser en liste over nettverksenheter som finnes på systemet ditt. Listen ser slik ut: Nummer- nettverksenhetsnummer i systemet, Navn- navnet, etterfulgt av en beskrivelse av enheten. Senere vil du kunne bruke disse dataene for å jobbe med alle tilgjengelige nettverksgrensesnitt på systemet ditt som er tilgjengelig for øyeblikket. Og du kan velge en enhet ved å bruke alternativet -I - "WinDump -i Navn" eller "WinDump -i Nummer".

uttrykk - faktisk et uttrykk som spesifiserer pakkefiltreringskriteriet. Hvis feltet uttrykk mangler vises alle pakker. Ellers sendes bare de pakkene som samsvarer med masken ut. uttrykk.

uttrykk kan bestå av en eller flere primitiver. Primitiver består ofte av id(navn eller nummer) til kvalifiseringen. Det er tre hovedtyper av kvalifiseringer:

type kvalifikator som spesifiserer den generelle retningslinjen. Mulige typer - vert,nett og havn. De. "host foo", "net 128.3", "port 20". Hvis type ikke spesifisert, standard er vert.

dir-kvalifikator som angir retningen som pakker sendes i. Mulige alternativer src,dst,src eller dst og src ogdst. Dvs "src foo", "dst net 128.3", "src eller dst port ftp-data". Hvis dir ikke spesifisert, standard er src eller dst. For "null"-tilkoblinger (som er ppp eller slip) bruk inngående og utgående kvalifisering for å angi ønsket retning.

Proto-kvalifiseringen lar deg filtrere pakker basert på en spesifikk protokoll. Mulige protokoller: eter,fddi,ip,arp,rarp,decnet,lat,sca,moprc,mopdl,tcp og utp. De. "ether src foo", "arp net 128.3", "tcp port 21". Hvis kvalifiseringen er fraværende, blir ingen pakker filtrert. ("fddi" er faktisk et alias for "ether", fordi FDDI-pakker inneholder i de fleste tilfeller Ethernet-adressen til kilden og destinasjonen, og inneholder ofte Ethernet-typene til pakkene. FDDI-overskrifter inneholder også andre felt som ikke er i filterliste.)

I tillegg til det ovennevnte har noen spesielle primitiver ikke maler, disse er: inngangsport,kringkaste,mindre,større og aritmetiske uttrykk. Om dette litt videre.

Mange sammensatte filteruttrykk bruker ord og,eller og ikkeå kombinere primitiver. For eksempel "host foo og ikke port ftp og ikke port ftp-data". Noen kvalifiseringer kan utelates for å forenkle påmelding. For eksempel, "tcp dst port ftp eller ftp-data or domain" er det samme som "tcp dst port ftp eller tcp dst port ftp-data eller tcp dst port domain".

Følgende uttrykk er tillatt:

dst vert vert sant hvis pakkens IP-destinasjonsfelt er vert, kan være en adresse eller et vertsnavn.

src vert vert sant hvis IP-kildefeltet til pakken er vert.

vert vert sant hvis kilden eller destinasjonen til pakken er vert. Prefikser kan også brukes: ip,arp, eller rarp hvordan: ip vertvert som tilsvarer eterproto\ipog vertvert. Hvis vert- et navn med flere IP-adresser, hver adresse sjekkes for samsvar.

eter dst ehost Sant hvis destinasjons-Ethernet-adressen er ehost.vert- noen av navnene i /etc/ethers eller et tall (se etere(3N).

eter src ehost sant hvis avsenderens Ethernet-adresse er ehost.

eter vert ehost sant hvis destinasjons- eller kilde-Ethernet-adressene er ehost.

inngangsport vert sant hvis vert- gateway. De. Ethernet-adresse til avsender eller mottaker - vert, men verken avsender-IP eller mottaker-IP er det vert.Vert kan være et navn, og kan også være i /etc/hosts og /etc/ethers. (Som tilsvarer eter vertehostog ikke vertvert, som kan brukes med hvilket som helst navn eller nummer til vert/ehost.)

dst nett nett sant hvis mottakerens IP-adresse er - nett.Nett- enhver oppføring fra /etc/networks eller nettverksadresse.

src nett nett sant hvis avsenderens IP-adresse er - nett.

nett nett Sant hvis mottakerens eller avsenderens IP har en nettverksadresse - nett.

nett nettmaskemaske Sant hvis IP-adressen samsvarer nett med tilhørende nettmaske. Kan defineres med src eller dst.

nett nett/len sant hvis IP er nett, en subnettmaske - len bitvis (CIDR-format). Kan defineres med src eller dst.

dst port havn sant hvis pakken er ip/tcp eller ip/udp og har en destinasjonsport - havn.havn kan være et tall eller tilstede i /etc/services (se tcp(4P) og utp(4P)). Hvis navnet brukes for to eller flere porter, kontrolleres både portnumre og protokoller. Hvis et ugyldig portnummer eller navn brukes, er det kun portnumre som kontrolleres (dvs. dst port 513 utganger tcp/login og udp/who trafikk, og portdomene gir ut tcp/domene og udp/domene).

src-port havn sant hvis senderporten er havn.

havn havn sant hvis kilde- eller målporten er havn. Noen uttrykk kan kombineres, for eksempel: tcp src-porthavn- bare tcp-pakker som har en port - havn.

mindre lengde sant hvis pakkelengden er mindre enn eller lik lengde, som tilsvarer len<= lengde.

større lengde sant hvis pakkelengden er større enn eller lik lengde, som tilsvarer len >=lengde.

ipproto protokoll sant hvis pakken er en IP-pakke med protokoll protokoll.Protokoll kan ha et nummer eller ett av navnene icmp,igrp,utp,nd, eller tcp.

eterkringkasting er sant hvis pakken er en Ethernet-kringkastingspakke. Uttrykk eter er valgfritt.

ip-kringkasting er sant hvis pakken er en IP-kringkastingspakke.

ether multicast er sant hvis pakken er en Ethernet multicast-pakke. Uttrykk eter er valgfritt. Dette er en forkortelse for " eter&1!=0".

ip multicast er sant hvis pakken er en IP multicast-pakke.

eterproto protokoll sant hvis pakken er av typen Ethernet. Protokoll kan være et tall eller et navn: ip,arp, eller rarp.

decnet src vert sant hvis mottakerens DECNET-adresse er vert, som kan være en adresse som "10.123"", eller et DECNET-vertsnavn. (DECNET-vertsnavn støttes kun på Ultrix-systemer).

decnet dst vert Sant hvis mottakerens DECNET-adresse er vert.

decnet vert vert Sann hvis DECNET-adressen til mottakeren eller avsenderen er vert.

proto [ uttr: størrelse]

Proto en av følgende protokoller eter, fddi, ip, arp, rarp, tcp, udp ellericmp, og viser protokollnivået for denne operasjonen. Byteforskyvningen for et gitt protokollnivå tas fra uttr.størrelse- valgfritt, viser ønsket antall byte ved gitt offset, kan være 1,2 eller 4, standard 1.

Eksempler på bruk av tcpdump

Utsteder alle innkommende og utgående pakker fra solnedgang:tcpdump vert solnedgang

Utsteder trafikk mellom helios og en av to varmt eller ess:tcpdump vert helios og \(hot eller ess \)

Utstedelse av alle prakets mellom ess og andre verter, unntatt helios:tcpdump ip vert ess og ikke helios

Utstedelse av trafikk mellom den lokale maskinen og maskinen i Berkeley: tcpdump nett ucb-ether

Utsteder ftp-trafikk gjennom gatewayen snup:tcpdump "gateway snup og (port ftp eller ftp-data)"

Skrive ut trafikk som ikke tilhører maskiner på det lokale nettverket (hvis maskinen din er en gateway til et annet nettverk, vil ikke tcpdump kunne dumpe trafikk på ditt lokale nettverk). tcpdump ip og ikke netlokalt nett

Utstedelse av gamle og stopppakker (SYN- og FIN-pakker) som ikke tilhører det lokale nettverket. tcpdump "tcp & 3!= 0 og ikke src og dst netlokalt nett"

Utstedelse av IP-pakker lengre enn 576 byte sendt gjennom gatewayen snup:tcpdump "gateway snup og ip > 576"

Utstedelse av IP-kringkasting eller multicast-pakker som ikke sendes via Ethernet-kringkasting eller multicast: tcpdump "eter & 1 = 0 og ip >= 224"

Returner alle ICMP-pakker som ikke er ekkoforespørsel/svar (dvs. ikke ping-pakker): tcpdump "icmp!=8 og icmp!=0"

av Alice D. Saemon

Den jeg elsker...

For lenge siden... NetXRay var den første snifferen som kom til meg. Så, i 1997, gjorde dette engelske programmet et sprut i kretsene til Windows-orienterte nettverkere. År har gått, men den gamle versjonen av NetXRay (3.0.1) er fortsatt i drift, i det daglige arbeidet på min arbeidsstasjon. Til dags dato har produktet blitt omdøpt til Sniffer Basic, noen nye funksjoner er lagt til, men fra et større synspunkt har hovedfunksjonaliteten vært uendret siden 3.0.1. Dette er den første grunnen til at NetXRay 3.0.1 vil bli beskrevet i artikkelen. Den andre grunnen ... (ser rundt på anti-piratpolitiet) er at produktet er veldig dyrt (1643 pund, som er sterling), og prøvebegrensningene er svært alvorlige. Så la oss komme i gang.

Pakken består av et sett med forskjellige funksjoner og kan egentlig kalles en nettverksanalysator i stedet for en sniffer. Alle funksjoner (moduler) er gruppert i «Verktøy»-menyen, og ulike innstillinger er også plassert der. La oss begynne med dem. Du kan velge adapteren som den aktuelle testen skal utføres for (sonde). Adapteren må støtte NDIS 3.0/3.1-standarden.

OBS, feil! Hvis du "sett" NetXRay på "feil" adapter etter dens mening eller fanger opp pakker som den ikke kan dekode på koblingsnettverksnivå (for eksempel utnytte trafikk som sender skjevt fragmenterte pakker) - på dekodingsstadiet (protokollanalyse), programmet fryser tett.

Samtidig kan du teste på flere grensesnitt, for hvilke flere programinkarnasjoner (prober) opprettes. I en ny probe kan du kopiere alle innstillingene til hvilken som helst av de eksisterende.

I alternativene kan du konfigurere følgende ting: skrivebordsutseende, standard portnumre for forskjellige protokoller (3 alternativer - veldig nyttig i tilfeller der nettverksapplikasjoner fungerer på ikke-standardporter), reaksjon på forekomsten av en hendelse, terskler for forskjellige typer av statistikk og andre

Vel, la oss nå gå ned til funksjonsmodulene til pakken.

fangst (pakkefangst)

fangst (pakkefangst)

Hjertet til NetXRay er faktisk at i den populære forståelsen er det en sniffer. La meg derfor beskrive det så detaljert som mulig.

Når denne modulen er aktivert dukker det opp et lite vindu foran oss med et «dashboard» og et par knapper. Alle handlinger vi kan utføre i dette vinduet dupliseres i Capture-menyen. Og vi kan gjøre dette: begynne å fange pakker, stopp, stopp + se innholdet i bufferen og bare se innholdet i bufferen, forutsatt at fangsten ble stoppet. På samme sted kan vi finjustere filtrene:

Adressen til avsender og mottaker. For å lette denne oppgaven er det en adressebok og et sett med forhåndsinnstilte adresser, for eksempel "Alle".

Etter maler. Hvis du trenger å fange opp pakker som inneholder noen spesifikke data hvor som helst i pakken, kan du skrive et fancy mønster. Dessuten, som er spesielt hyggelig, kan du designe maler i hvilken som helst representasjon som er praktisk for deg: binær, heksadesimal, ASCII og EBCDIC.

I henhold til protokoller kjent for programmet. Dette:

nettverk: AppleTalk, AppleTalk ARP, APOLLO, DECNET, IP, IP ARP, IPX, LAT, NetBEUI, OSI, SNA, VINES, VINES Loopback, VINES Echo, XNS

høyere i IP-stakken: transport, service og ruting - ICMP, IGMP, GGP, EGP, IGP, ISO-TP4, HELLO, IP-VINES, IGRP, OSPF, TCP, UDP; applikasjonslag - FTP, REXEC, RLOGIN, RSH, PRINTER, SMTP, TELNET, DNS(TCP), GOPHER, HTTP, POP, SUNRPC(TCP), NNTP, NETBIOS, X-WINDOW, DNS(UDP), BOOTP, TFTP, SUNRPC(UDP), SNMP, SNMPTRAP, BIFF, WHO, SYSLOG, RIP, GDP, NFS.

høyere i IPX-stakken: NCP, SAP, NRIP, NBIOS, DIAGNOSTIC, SERIALISATION, NMPI, NLSP, NSNMP, NSNMPTRAP, SPX.

Som du kan se, ikke så lite, vil jeg si - til og med overflødig for det virkelige liv.

Merk følgende! Protokollfilteret har et litt merkelig grensesnitt: det antas at hvis alle avmerkingsbokser innenfor grensene til ett nivå ikke er merket, blir alle protokollpakker på dette nivået og alt over (lavere når man ser på brukergrensesnittet ;) fanget opp. Dermed, hvis du ikke har satt en eneste "fugl" - er absolutt alt fanget. Naturligvis blir ukjente applikasjonslagsprotokoller også fanget opp i dette tilfellet, men ikke dekodet til en menneskelig lesbar form, noe som er naturlig, siden de er ukjente :))

I tillegg kan du justere bufferstørrelsen eller spesifisere filen hvor pakkefangstresultatet skal slippes.

Filterinnstillinger kan skrives til en såkalt profil, gis et navn og deretter velges fra listen.

Etter å ha utarbeidet fangsten av det nødvendige antallet pakker, når visningen er aktivert, faller vi ut i det såkalte "resultatvinduet", som som standard har navnene XRay1, XRay2 og så videre i henhold til antall nåværende buffere. Du kan se et slikt vindu på skjermbildet: over - en liste over pakker med en kort "merknad", i midten - dekodede data (vel, jeg kunne dekode;) og under - en råpakke. Det er merkelig at når du klikker på interessefeltet i den dekodede delen, er det tilsvarende stedet i råpakken uthevet - du kan sjekke kvaliteten på protokollanalysatoren;)

Brukergrensesnittet til "resultatvinduet" har sammen med fordeler (muligheten til å bruke hvilket som helst av filtrene diskutert ovenfor på den viste bufferen, muligheten til å sende hvilken som helst pakke eller buffer til nettverket med ett museklikk eller kopiere et antall pakker til en separat buffer, en veldig vakker visning av dekodede data, selv med noe nesting for felt av liten interesse for den gjennomsnittlige brukeren) samt åpenbare ulemper (du kan ikke slette et par pakker fra bufferen, det er ingen utklippstavle-operabilitet , det vil si at resultatene for eksempel ikke kan kopieres og lagres i tekstformat).

I tillegg til å samle pakker i en buffer eller fil for påfølgende dekoding, er det også mulighet for å se trafikk i sanntid.

Sant a) visuelt ser det forferdelig ut b) dette alternativet er aktivert på et så ulogisk sted at selv en så gammel NetXRay-bruker som meg glemmer hvor denne "fuglen" er. Fuglen er installert i menyen Verktøy | Alternativer... Generelt-fanen, sanntidsvisning avkrysningsboks, og ikke i Capture-innstillingene, der det ville være logisk å se etter det;-/

I tillegg inneholder «resultatvinduet» bokmerker for statistiske data om fangstøkten, men vi vil ikke dvele ved dem.

pakkegenerator

pakkegenerator

Dette er virkelig en fantastisk ting: du kan "skisse" fra bunnen av og sende absolutt hvilken som helst pakke til nettverket. Grensesnittet består av hovedvinduet og den såkalte pakkedesigneren, delt inn i to seksjoner - Konfigurer og Dekod.

I den første har vi et portrett av en standard dump (se den teoretiske delen av artikkelen), fylt med nuller. Vi begynner å legge inn heksadesimale tall der - i dekodingsdelen, som ser ut akkurat som den dekrypterte pakken i "resultatvinduet" til Capture, vises en analyse av pakken vår.

Men i dette tilfellet kan vi ikke bare se på den dekodede pakken, men også gjøre endringer ved å klikke på ønsket felt med musen. Sant, i alle fall, endring av verdiene utføres bare i heksadesimal form, og inndatafeltene forbløffer med deres ulempe: (Det er flere alternativer for å generere og sende pakker: send gjeldende pakke, send gjeldende buffer, skriv en pakke fra bunnen av, eller send en redigert pakke fra det du har samlet inn.

Merknad om grensesnittet: hvis alternativet "send gjeldende pakke" kalles fra "resultatvinduet" til Capture, sendes pakken umiddelbart uten å ringe pakkekonstruktøren, men den forblir i gjeldende "sendbuffer" og kan korrigeres der senere.

Hvis "send gjeldende pakke" kalles fra pakkegeneratorvinduet, kalles pakkekonstruktøren automatisk opp. Vær forsiktig!

I pakkekonstruktøren, i Decode-delen, vil programmet gi deg noen hint, spesielt vil det beregne en ny kontrollsum når du endrer pakken (det vil fortsatt gjøre de riktige endringene selv, lat opprettelse;). Imidlertid skiller AI seg fra menneskesinnet ved at det ikke vet hvordan det skal tenke riktig. Så når du for eksempel endrer mottakerens IP-adresse, vurder om du bør endre MAC-adressen samtidig?;)

Pakker kan sendes i forskjellige moduser: ett klikk - en pakke, et spesifisert antall pakker, eller i en løkke. På denne måten kan du generere trafikk. Generelt kan du finne mange applikasjoner for pakkegeneratoren, det er opp til fantasien og oppfinnsomheten din.

alle mulige ting

I tillegg til det ovennevnte inneholder programmet mye annet nyttig og lite (som noen;) bjeller og fløyter. Kort om dem:

Dashbord. Nettverksbelastningsstatistikk, nærmere bestemt den delen av den du kan se. Antall pakker, byte, feil av alle typer, utnyttelsesberegning. Jeg har alltid vært forvirret av denne funksjonen, fordi jeg aldri har sett feilmeldinger i hele mitt liv - vel, det kan ikke være at det ikke er noen!;)

vertsbord. Fanger forskjellig informasjon om vertene som er synlige for snifferen og deres aktiviteter (uten full fangst og analyse av pakker)

matrise. Nesten det samme som Host Table, men presentert i et litt annet format.

historie. Tegner grafer og diagrammer over oppførselen til nettverket i en viss tidsperiode.

protokolldistribusjon. Som navnet antyder, fører den statistikk over bruken av ulike protokoller.

statistikk. Statistikk over utnyttelse og størrelse på personell.

Alarmlogg. En logg over hendelser definert av deg.

Vel, det er alt i et nøtteskall. (wow, "visste det seg kort % -()) Last ned og test for helse - for din egen glede og til tross for dine fiender :)

konklusjon

Vel, historien om sniffere er over for i dag. Hvem lyttet (les til slutten) - godt gjort, håper du fikk svar på de fleste spørsmålene dine. For rettferdighets skyld, bemerker jeg: ikke ALLE problemer ble vurdert innenfor rammen av denne artikkelen. Minst to store emner ble utelatt: den interne strukturen til sniffere, inkludert metoder og tilnærminger for å skrive slik programvare, samt måter å motvirke sniffering.

Når det gjelder det første, her er hva jeg synes: emnet er interessant, krever separat materiale, men det vil hovedsakelig være beregnet på programmerere. La oss finne ut av noe om dette. Når det gjelder det andre spørsmålet, er svaret på det stort sett det samme: kryptering, kryptering og igjen kryptering, som er åpenbart. Det er selvfølgelig metoder for å gjenkjenne tilstedeværelsen av en sniffer på nettverket og til og med motstå det, men de er ganske private og ikke smertefullt effektive.