Moderne technologieën stellen hackers in staat hun fraudemethoden tegen gewone gebruikers voortdurend te verbeteren. Voor deze doeleinden wordt in de regel gebruik gemaakt van virussoftware die de computer binnendringt. Encryptievirussen worden als bijzonder gevaarlijk beschouwd. De dreiging is dat het virus zich zeer snel verspreidt en bestanden versleutelt (de gebruiker kan eenvoudigweg geen enkel document openen). En als het vrij eenvoudig is, is het veel moeilijker om de gegevens te decoderen.

Wat moet u doen als een virus gecodeerde bestanden op uw computer heeft?

Iedereen kan worden aangevallen door ransomware; zelfs gebruikers met krachtige antivirussoftware zijn niet immuun. Bestandsversleutelende Trojaanse paarden zijn verkrijgbaar in een verscheidenheid aan codes die mogelijk buiten de mogelijkheden van een antivirusprogramma vallen. Hackers slagen er zelfs in om op een vergelijkbare manier grote bedrijven aan te vallen die niet voor de noodzakelijke bescherming van hun informatie hebben gezorgd. Nadat u online een ransomwareprogramma heeft opgepikt, moet u dus een aantal maatregelen nemen.

De belangrijkste tekenen van infectie zijn een trage werking van de computer en veranderingen in documentnamen (te zien op het bureaublad).

- Start uw computer opnieuw op om de codering te stoppen. Bevestig bij het inschakelen niet het starten van onbekende programma's.

- Voer uw antivirusprogramma uit als deze niet is aangevallen door ransomware.

- In sommige gevallen kunnen schaduwkopieën helpen om informatie te herstellen. Om ze te vinden, opent u de “Eigenschappen” van het gecodeerde document. Deze methode werkt met gecodeerde gegevens uit de Vault-extensie, waarover informatie op de portal staat.

- Download de nieuwste versie van het hulpprogramma om ransomware-virussen te bestrijden. De meest effectieve worden aangeboden door Kaspersky Lab.

Ransomwarevirussen in 2016: voorbeelden

Bij het bestrijden van een virusaanval is het belangrijk om te begrijpen dat de code heel vaak verandert, aangevuld met nieuwe antivirusbescherming. Natuurlijk hebben beveiligingsprogramma's enige tijd nodig voordat de ontwikkelaar de databases bijwerkt. We hebben de gevaarlijkste encryptievirussen van de afgelopen tijd geselecteerd.

Ishtar-ransomware

Ishtar is een ransomware die geld van de gebruiker afperst. Het virus werd in de herfst van 2016 opgemerkt en infecteerde een groot aantal computers van gebruikers uit Rusland en een aantal andere landen. Verdeeld via e-mail, die bijgevoegde documenten bevat (installatieprogramma's, documenten, enz.). Gegevens die zijn geïnfecteerd door de Ishtar-encryptor krijgen het voorvoegsel “ISHTAR” in de naam. Tijdens het proces wordt een testdocument gemaakt dat aangeeft waar u het wachtwoord kunt verkrijgen. De aanvallers eisen er 3.000 tot 15.000 roebel voor.

Het gevaar van het Ishtar-virus is dat er tegenwoordig geen decryptor is die gebruikers zou kunnen helpen. Antivirussoftwarebedrijven hebben tijd nodig om alle code te ontcijferen. Nu kunt u belangrijke informatie (als deze van bijzonder belang is) alleen op een afzonderlijk medium isoleren, in afwachting van de release van een hulpprogramma dat documenten kan ontsleutelen. Het wordt aanbevolen om het besturingssysteem opnieuw te installeren.

Neitrino

De Neitrino-encryptor verscheen in 2015 op internet. Het aanvalsprincipe is vergelijkbaar met andere virussen van een vergelijkbare categorie. Verandert de namen van mappen en bestanden door "Neitrino" of "Neutrino" toe te voegen. Het virus is moeilijk te ontsleutelen; niet alle vertegenwoordigers van antivirusbedrijven ondernemen dit, daarbij verwijzend naar een zeer complexe code. Sommige gebruikers kunnen baat hebben bij het herstellen van een schaduwkopie. Om dit te doen, klikt u met de rechtermuisknop op het gecodeerde document, gaat u naar het tabblad “Eigenschappen”, het tabblad “Vorige versies” en klikt u op “Herstellen”. Het zou een goed idee zijn om een gratis hulpprogramma van Kaspersky Lab te gebruiken.

Portemonnee of .wallet.

Eind 2016 verscheen het Wallet-encryptievirus. Tijdens het infectieproces verandert het de naam van de gegevens in “Naam..wallet” of iets dergelijks. Zoals de meeste ransomware-virussen komt het het systeem binnen via bijlagen in e-mails die door aanvallers worden verzonden. Omdat de dreiging zeer recentelijk is verschenen, merken antivirusprogramma's deze niet op. Na versleuteling maakt hij een document waarin de fraudeur de e-mail aangeeft voor communicatie. Momenteel werken ontwikkelaars van antivirussoftware aan het ontcijferen van de code van het ransomware-virus. [e-mailadres beveiligd]. Gebruikers die zijn aangevallen, kunnen alleen maar wachten. Als de gegevens belangrijk zijn, wordt aanbevolen deze op een externe schijf op te slaan door het systeem te wissen.

Raadsel

Het Enigma-ransomwarevirus begon eind april 2016 de computers van Russische gebruikers te infecteren. Er wordt gebruik gemaakt van het AES-RSA-coderingsmodel, dat tegenwoordig in de meeste ransomware-virussen wordt aangetroffen. Het virus dringt de computer binnen met behulp van een script dat de gebruiker uitvoert door bestanden uit een verdachte e-mail te openen. Er bestaat nog steeds geen universeel middel om de Enigma-ransomware te bestrijden. Gebruikers met een antiviruslicentie kunnen om hulp vragen op de officiële website van de ontwikkelaar. Er werd ook een kleine “maas in de wet” gevonden: Windows UAC. Als de gebruiker op “Nee” klikt in het venster dat verschijnt tijdens het virusinfectieproces, kan hij vervolgens informatie herstellen met behulp van schaduwkopieën.

Graniet

In de herfst van 2016 verscheen een nieuw ransomware-virus, Granit, op internet. Infectie vindt plaats in het volgende scenario: de gebruiker start het installatieprogramma, dat alle gegevens op de pc en aangesloten schijven infecteert en codeert. Het bestrijden van het virus is moeilijk. Om het te verwijderen, kun je speciale hulpprogramma's van Kaspersky gebruiken, maar we hebben de code nog niet kunnen ontcijferen. Misschien helpt het herstellen van eerdere versies van de gegevens. Bovendien kan een specialist met ruime ervaring ontsleutelen, maar de service is duur.

Tyson

Onlangs gespot. Het is een uitbreiding van de reeds bekende ransomware no_more_ransom, waarover u meer kunt lezen op onze website. Het bereikt personal computers via e-mail. Veel bedrijfs-pc's werden aangevallen. Het virus maakt een tekstdocument aan met ontgrendelingsinstructies en biedt aan om ‘losgeld’ te betalen. De Tyson-ransomware verscheen onlangs, dus er is nog geen ontgrendelingssleutel. De enige manier om informatie te herstellen is door eerdere versies terug te sturen als deze niet door een virus zijn verwijderd. Je kunt uiteraard een risico nemen door geld over te maken naar de door de aanvallers opgegeven rekening, maar er is geen garantie dat je het wachtwoord ontvangt.

Spora

Begin 2017 werd een aantal gebruikers slachtoffer van de nieuwe Spora-ransomware. Qua werkingsprincipe verschilt het niet veel van zijn tegenhangers, maar het heeft een professioneler ontwerp: de instructies voor het verkrijgen van een wachtwoord zijn beter geschreven en de website ziet er mooier uit. Het Spora ransomware-virus is gemaakt in C-taal en gebruikt een combinatie van RSA en AES om de gegevens van het slachtoffer te versleutelen. In de regel werden computers aangevallen waarop het boekhoudprogramma 1C actief werd gebruikt. Het virus, dat zich verbergt onder het mom van een eenvoudige factuur in .pdf-formaat, dwingt werknemers van het bedrijf om het te lanceren. Er is nog geen behandeling gevonden.

1C.Daal.1

Dit 1C-encryptievirus verscheen in de zomer van 2016 en verstoorde het werk van veel boekhoudafdelingen. Het is speciaal ontwikkeld voor computers die 1C-software gebruiken. Eenmaal op de pc via een bestand in een e-mail, wordt de eigenaar gevraagd het programma bij te werken. Op welke knop de gebruiker ook drukt, het virus begint met het coderen van bestanden. Dr.Web-specialisten werken aan decoderingstools, maar er is nog geen oplossing gevonden. Dit komt door de complexe code, die verschillende wijzigingen kan hebben. De enige bescherming tegen 1C.Drop.1 is waakzaamheid van de gebruiker en het regelmatig archiveren van belangrijke documenten.

da_vinci_code

Een nieuwe ransomware met een ongebruikelijke naam. Het virus verscheen in het voorjaar van 2016. Het verschilt van zijn voorgangers door de verbeterde code en de sterke encryptiemodus. da_vinci_code infecteert de computer dankzij een uitvoeringstoepassing (meestal gekoppeld aan een e-mail), die de gebruiker onafhankelijk start. De da Vinci-coderingstool kopieert de hoofdtekst naar de systeemmap en het register, waardoor automatisch opstarten wordt gegarandeerd wanneer Windows wordt ingeschakeld. Aan de computer van elk slachtoffer wordt een unieke ID toegewezen (helpt bij het verkrijgen van een wachtwoord). Het is vrijwel onmogelijk om de gegevens te decoderen. Je kunt geld betalen aan aanvallers, maar niemand garandeert dat je het wachtwoord ontvangt.

[e-mailadres beveiligd] / [e-mailadres beveiligd]

Twee e-mailadressen die in 2016 vaak gepaard gingen met ransomware-virussen. Ze dienen om het slachtoffer met de aanvaller te verbinden. Bijgevoegd waren adressen voor verschillende soorten virussen: da_vinci_code, no_more_ransom, enzovoort. Het wordt ten zeerste aanbevolen om geen contact op te nemen met of geld over te maken naar oplichters. Gebruikers blijven in de meeste gevallen zonder wachtwoord. Dit toont aan dat de ransomware van de aanvallers werkt en inkomsten genereert.

Slecht breken

Het verscheen begin 2015, maar verspreidde zich pas een jaar later actief. Het infectieprincipe is identiek aan dat van andere ransomware: een bestand uit een e-mail installeren, gegevens versleutelen. Conventionele antivirusprogramma's merken het Breaking Bad-virus in de regel niet op. Sommige code kan Windows UAC niet omzeilen, waardoor de gebruiker de mogelijkheid heeft om eerdere versies van documenten te herstellen. Geen enkel bedrijf dat antivirussoftware ontwikkelt, heeft tot nu toe een decryptor gepresenteerd.

XTBL

Een veel voorkomende ransomware die voor veel gebruikers problemen heeft veroorzaakt. Eenmaal op de pc verandert het virus de bestandsextensie binnen enkele minuten in .xtbl. Er wordt een document aangemaakt waarin de aanvaller geld afperst. Sommige varianten van het XTBL-virus kunnen geen bestanden vernietigen voor systeemherstel, waardoor u belangrijke documenten terug kunt krijgen. Het virus zelf kan door veel programma's worden verwijderd, maar het decoderen van documenten is erg moeilijk. Als u de eigenaar bent van een gelicentieerd antivirusprogramma, maak dan gebruik van technische ondersteuning door voorbeelden van geïnfecteerde gegevens bij te voegen.

Kukaracha

De Cucaracha-ransomware werd in december 2016 ontdekt. Het virus met een interessante naam verbergt gebruikersbestanden met behulp van het RSA-2048-algoritme, dat zeer resistent is. Kaspersky-antivirus noemde het Trojan-Ransom.Win32.Scatter.lb. Kukaracha kan van de computer worden verwijderd, zodat andere documenten niet worden geïnfecteerd. Geïnfecteerde bestanden zijn momenteel echter bijna onmogelijk te decoderen (een zeer krachtig algoritme).

Hoe werkt een ransomware-virus?

Er bestaat een groot aantal ransomware, maar ze werken allemaal volgens hetzelfde principe.

- Toegang tot een pc. Meestal dankzij een bijgevoegd bestand bij een e-mail. De installatie wordt door de gebruiker zelf gestart door het document te openen.

- Bestandsinfectie. Bijna alle soorten bestanden zijn gecodeerd (afhankelijk van het virus). Er wordt een tekstdocument gemaakt dat contacten bevat voor communicatie met de aanvallers.

- Alle. De gebruiker heeft geen toegang tot enig document.

Controlemiddelen uit populaire laboratoria

Het wijdverbreide gebruik van ransomware, dat wordt erkend als de gevaarlijkste bedreiging voor gebruikersgegevens, is een impuls geworden voor veel antiviruslaboratoria. Elk populair bedrijf biedt zijn gebruikers programma's waarmee ze ransomware kunnen bestrijden. Bovendien helpen veel van hen bij het decoderen van documenten en systeembescherming.

Kaspersky- en ransomware-virussen

Een van de beroemdste antiviruslaboratoria in Rusland en de wereld biedt vandaag de dag de meest effectieve tools voor het bestrijden van ransomware-virussen. De eerste barrière tegen het ransomware-virus zal Kaspersky Endpoint Security 10 zijn met de nieuwste updates. De antivirus laat eenvoudigweg niet toe dat de dreiging uw computer binnendringt (hoewel nieuwe versies mogelijk niet worden tegengehouden). Om informatie te decoderen presenteert de ontwikkelaar verschillende gratis hulpprogramma's: XoristDecryptor, RakhniDecryptor en Ransomware Decryptor. Ze helpen het virus te vinden en het wachtwoord te selecteren.

dr. Web en ransomware

Dit laboratorium raadt het gebruik van hun antivirusprogramma aan, waarvan het belangrijkste kenmerk een bestandsback-up is. De opslag met kopieën van documenten is ook beschermd tegen ongeoorloofde toegang door indringers. Eigenaars van het gelicentieerde product Dr. Er is een webfunctie beschikbaar om hulp te vragen aan de technische ondersteuning. Het is waar dat zelfs ervaren specialisten dit soort bedreigingen niet altijd kunnen weerstaan.

ESET Nod 32 en ransomware

Ook dit bedrijf stond niet opzij en bood zijn gebruikers een goede bescherming tegen virussen die hun computer binnendringen. Bovendien heeft het laboratorium onlangs een gratis hulpprogramma uitgebracht met up-to-date databases: Eset Crysis Decryptor. De ontwikkelaars zeggen dat het zal helpen in de strijd tegen zelfs de nieuwste ransomware.

Gecodeerde bestanden herstellen- dit is een probleem waarmee een groot aantal pc-gebruikers te maken heeft die het slachtoffer zijn geworden van verschillende encryptievirussen. Het aantal malware in deze groep is zeer groot en neemt elke dag toe. Pas onlangs zijn we tientallen varianten van ransomware tegengekomen: CryptoLocker, Crypt0l0cker, Alpha Crypt, TeslaCrypt, CoinVault, Bit Crypt, CTB-Locker, TorrentLocker, HydraCrypt, better_call_saul, crittt, enz.

Uiteraard kunt u versleutelde bestanden herstellen door eenvoudigweg de instructies te volgen die de makers van het virus op de geïnfecteerde computer achterlaten. Maar meestal zijn de kosten voor het decoderen zeer aanzienlijk, en u moet ook weten dat sommige ransomware-virussen bestanden op een zodanige manier coderen dat het simpelweg onmogelijk is om ze later te decoderen. En natuurlijk is het gewoon vervelend om te betalen om je eigen bestanden te herstellen.

Manieren om gecodeerde bestanden gratis te herstellen

Er zijn verschillende manieren om gecodeerde bestanden te herstellen met behulp van absoluut gratis en bewezen programma's zoals ShadowExplorer en PhotoRec. Probeer voor en tijdens het herstel de geïnfecteerde computer zo min mogelijk te gebruiken, op deze manier vergroot u uw kansen op succesvol bestandsherstel.

De hieronder beschreven instructies moeten stap voor stap worden gevolgd. Als iets niet lukt, STOP dan, vraag om hulp door een reactie op dit artikel te schrijven of een nieuw onderwerp over het onze aan te maken.

1. Verwijder het ransomware-virus

Kaspersky Virus Removal Tool en Malwarebytes Anti-malware kunnen verschillende soorten actieve ransomware-virussen detecteren en deze gemakkelijk van uw computer verwijderen, MAAR ze kunnen geen gecodeerde bestanden herstellen.

1.1. Verwijder de ransomware met de Kaspersky Virus Removal Tool

Klik op de knop Scannen om een scan van uw computer uit te voeren op de aanwezigheid van een ransomware-virus.

Wacht tot dit proces is voltooid en verwijder eventuele gevonden malware.

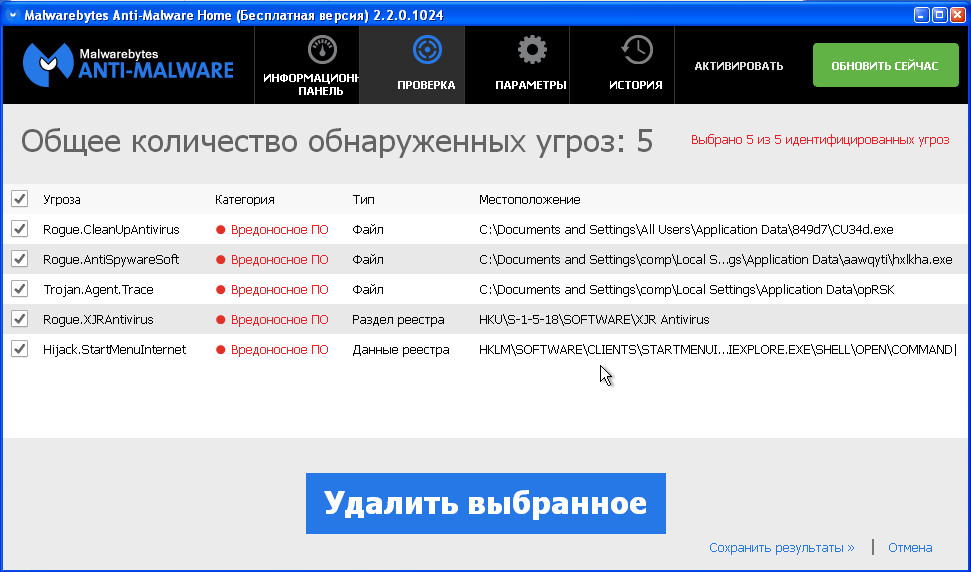

1.2. Verwijder ransomware met Malwarebytes Anti-malware

Download het programma. Nadat het downloaden is voltooid, voert u het gedownloade bestand uit.

De programma-updateprocedure start automatisch. Wanneer het eindigt, drukt u op de knop Voer een scan uit. Malwarebytes Anti-malware begint uw computer te scannen.

Onmiddellijk na het scannen van uw computer opent Malwarebytes Anti-malware een lijst met gevonden componenten van het ransomware-virus.

Klik op de knop Verwijder geselecteerde om uw computer schoon te maken. Terwijl de malware wordt verwijderd, kan het zijn dat Malwarebytes Anti-malware vereist dat u uw computer opnieuw opstart om het proces voort te zetten. Bevestig dit door Ja te selecteren.

Nadat de computer opnieuw is opgestart, zal Malwarebytes Anti-malware het opschoonproces automatisch voortzetten.

2. Herstel gecodeerde bestanden met ShadowExplorer

ShadowExplorer is een klein hulpprogramma waarmee u schaduwkopieën kunt herstellen van bestanden die automatisch door het Windows-besturingssysteem zijn gemaakt (7-10). Hierdoor kunt u uw gecodeerde bestanden in hun oorspronkelijke staat herstellen.

Download het programma. Het programma bevindt zich in een zip-archief. Klik daarom met de rechtermuisknop op het gedownloade bestand en selecteer Alles uitpakken. Open vervolgens de map ShadowExplorerPortable.

Start Schaduwverkenner. Selecteer de schijf die u nodig hebt en de datum waarop de schaduwkopieën zijn gemaakt, respectievelijk nummer 1 en 2 in de onderstaande afbeelding.

Klik met de rechtermuisknop op de map of het bestand waarvan u een kopie wilt herstellen. Selecteer Exporteren in het menu dat verschijnt.

En ten slotte selecteert u de map waarnaar het herstelde bestand zal worden gekopieerd.

3. Herstel gecodeerde bestanden met PhotoRec

PhotoRec is een gratis programma dat is ontworpen om verwijderde en verloren bestanden te herstellen. Hiermee kunt u originele bestanden herstellen die ransomware-virussen hebben verwijderd nadat ze hun gecodeerde kopieën hadden gemaakt.

Download het programma. Het programma bevindt zich in het archief. Klik daarom met de rechtermuisknop op het gedownloade bestand en selecteer Alles uitpakken. Open vervolgens de map testdisk.

Zoek QPhotoRec_Win in de lijst met bestanden en voer het uit. Er wordt een programmavenster geopend met alle partities van de beschikbare schijven.

Selecteer in de lijst met partities degene waarop de gecodeerde bestanden zich bevinden. Klik vervolgens op de knop Bestandsformaten.

Standaard is het programma geconfigureerd om alle bestandstypen te herstellen, maar om het werk te versnellen, wordt aanbevolen om alleen de bestandstypen te laten die u nodig heeft om te herstellen. Wanneer u uw selectie hebt voltooid, klikt u op OK.

Zoek onder aan het QPhotoRec-programmavenster de knop Bladeren en klik erop. U moet de map selecteren waar de herstelde bestanden zullen worden opgeslagen. Het is raadzaam om een schijf te gebruiken die geen gecodeerde bestanden bevat die moeten worden hersteld (u kunt een flashdrive of een externe schijf gebruiken).

Om de procedure voor het zoeken en herstellen van originele kopieën van gecodeerde bestanden te starten, klikt u op de knop Zoeken. Dit proces duurt behoorlijk lang, dus wees geduldig.

Wanneer het zoeken is voltooid, klikt u op de knop Afsluiten. Open nu de map die u hebt gekozen om de herstelde bestanden op te slaan.

De map zal mappen bevatten met de namen recup_dir.1, recup_dir.2, recup_dir.3, etc. Hoe meer bestanden het programma vindt, hoe meer mappen er zullen zijn. Om de bestanden te vinden die u nodig heeft, controleert u alle mappen één voor één. Om het gemakkelijker te maken om het bestand dat u nodig heeft te vinden tussen een groot aantal herstelde bestanden, gebruikt u het ingebouwde Windows-zoeksysteem (op bestandsinhoud) en vergeet ook de functie van het sorteren van bestanden in mappen niet. U kunt de datum waarop het bestand is gewijzigd als sorteeroptie selecteren, aangezien QPhotoRec deze eigenschap probeert te herstellen bij het herstellen van een bestand.

Malware is doorgaans gericht op het verkrijgen van controle over een computer, het verbinden ervan met een zombienetwerk of het stelen van persoonlijke gegevens. Een onoplettende gebruiker merkt mogelijk lange tijd niet dat het systeem is geïnfecteerd. Maar encryptievirussen, in het bijzonder xtbl, werken heel anders. Ze maken gebruikersbestanden onbruikbaar door ze te versleutelen met een complex algoritme en een groot bedrag van de eigenaar te eisen voor de mogelijkheid om de informatie te herstellen.

Oorzaak van het probleem: xtbl-virus

Het xtbl ransomware-virus dankt zijn naam aan het feit dat gebruikersdocumenten die ermee zijn gecodeerd de extensie .xtbl krijgen. Normaal gesproken laten encoders een sleutel achter in de hoofdtekst van het bestand, zodat een universeel decoderprogramma de informatie in de oorspronkelijke vorm kan herstellen. Het virus is echter voor andere doeleinden bedoeld, dus in plaats van een sleutel verschijnt er een aanbod om met behulp van anonieme gegevens een bepaald bedrag te betalen op het scherm.

Hoe het xtbl-virus werkt

Het virus komt op de computer terecht via e-mails die worden verzonden met geïnfecteerde bijlagen, dit zijn kantoortoepassingsbestanden. Nadat de gebruiker de inhoud van het bericht heeft geopend, begint de malware te zoeken naar foto's, sleutels, video's, documenten, enz., en zet deze vervolgens, met behulp van een origineel complex algoritme (hybride codering), om in xtbl-opslag.

Het virus gebruikt systeemmappen om zijn bestanden op te slaan.

Het virus voegt zichzelf toe aan de opstartlijst. Om dit te doen, voegt hij vermeldingen in het Windows-register toe in de secties:

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce;

- HKCU\Software\Microsoft\Windows\CurrentVersion\Run;

- HKCU\Software\Microsoft\Windows\CurrentVersion\RunOnce.

De geïnfecteerde computer werkt stabiel, het systeem crasht niet, maar er is altijd een kleine applicatie (of twee) met een onduidelijke naam in het RAM-geheugen. En de mappen met de werkbestanden van de gebruiker zien er vreemd uit.

Er verschijnt een bericht op het bureaublad in plaats van de schermbeveiliging:

Uw bestanden zijn gecodeerd. Om ze te decoderen, moet u de code naar het e-mailadres sturen: [e-mailadres beveiligd](code volgt). U ontvangt dan verdere instructies. Onafhankelijke pogingen om bestanden te decoderen zullen leiden tot hun volledige vernietiging.

Dezelfde tekst staat in het gegenereerde bestand. Hoe uw files.txt te decoderen. E-mailadres, code, aangevraagd bedrag kan veranderen.

Heel vaak verdienen sommige oplichters geld aan anderen: het e-walletnummer van de ransomware wordt in de kern van het virus ingebracht en ze kunnen de bestanden niet ontsleutelen. Dus een goedgelovige gebruiker die geld heeft gestuurd, ontvangt er niets voor terug.

Waarom je afpersers niet moet betalen

Het is onmogelijk om in te stemmen met samenwerking met afpersers, niet alleen vanwege morele principes. Ook vanuit praktisch oogpunt is dit onredelijk.

Hoe u uw systeem tegen een virus kunt beschermen

Universele regels voor bescherming tegen malware en het minimaliseren van schade zullen ook in dit geval helpen.

Is het mogelijk om versleutelde informatie te herstellen?

Het goede nieuws is dat gegevensherstel mogelijk is. Het slechte: je kunt het niet zelf doen. De reden hiervoor is de eigenaardigheid van het coderingsalgoritme, waarbij de selectie van een sleutel veel meer middelen en verzamelde kennis vereist dan de gemiddelde gebruiker. Gelukkig maken antivirusontwikkelaars er een erezaak van om met elk stukje malware om te gaan, dus zelfs als ze uw ransomware momenteel niet aankunnen, zullen ze binnen een maand of twee zeker een oplossing vinden. Je zult geduld moeten hebben.

Vanwege de noodzaak om contact op te nemen met specialisten, verandert het algoritme voor het werken met een geïnfecteerde computer. De algemene regel is: hoe minder veranderingen, hoe beter. Antivirussen bepalen de behandelmethode op basis van de ‘generieke kenmerken’ van de malware, waardoor geïnfecteerde bestanden voor hen een bron van belangrijke informatie zijn. Ze mogen pas worden verwijderd nadat het hoofdprobleem is opgelost.

Tweede regel: onderbreek het virus koste wat het kost. Misschien heeft hij nog niet alle informatie beschadigd en zijn er ook sporen van de encryptor in het RAM-geheugen achtergebleven, met behulp waarvan je deze kunt identificeren. Daarom moet u de computer onmiddellijk van het netwerk uitschakelen en de laptop uitschakelen door lang op de netwerkknop te drukken. Deze keer zal de standaard “zachte” afsluitprocedure, die ervoor zorgt dat alle processen correct eindigen, niet werken, aangezien een daarvan de codering van uw informatie is.

Gecodeerde bestanden herstellen

Als het u is gelukt uw computer uit te zetten

Als het u is gelukt uw computer uit te schakelen voordat het coderingsproces is voltooid, hoeft u deze niet zelf in te schakelen. Breng de “patiënt” rechtstreeks naar de specialisten; onderbroken codering vergroot de kans op het opslaan van persoonlijke bestanden aanzienlijk. Hier kunt u veilig uw opslagmedia controleren en back-ups maken. Het is zeer waarschijnlijk dat het virus zelf bekend zal worden, zodat de behandeling ervan succesvol zal zijn.

Als de codering is voltooid

Helaas is de kans dat het encryptieproces met succes wordt onderbroken zeer klein. Meestal slaagt het virus erin bestanden te coderen en onnodige sporen van de computer te verwijderen. En nu heb je twee problemen: Windows is nog steeds geïnfecteerd en je persoonlijke bestanden zijn in een heleboel tekens veranderd. Om het tweede probleem op te lossen, moet u de hulp inroepen van fabrikanten van antivirussoftware.

Dr.Web

Het Dr.Web-laboratorium biedt zijn decoderingsdiensten alleen gratis aan commerciële licentiehouders. Met andere woorden: als u nog geen klant van hen bent, maar uw bestanden wilt herstellen, zult u het programma moeten kopen. Gezien de huidige situatie is dit een noodzakelijke investering.

De volgende stap is om naar de website van de fabrikant te gaan en het invoerformulier in te vullen.

Als er onder de gecodeerde bestanden enkele zijn waarvan kopieën op externe media zijn opgeslagen, zal de overdracht ervan het werk van de decoders aanzienlijk vergemakkelijken.

Kaspersky

Kaspersky Lab heeft zijn eigen decoderingshulpprogramma RectorDecryptor ontwikkeld, dat vanaf de officiële website van het bedrijf naar uw computer kan worden gedownload.

Elke versie van het besturingssysteem, inclusief Windows 7, heeft zijn eigen hulpprogramma. Nadat u het hebt gedownload, klikt u op de knop 'Scan starten' op het scherm.

De werking van services kan enige tijd duren als het virus relatief nieuw is. In dit geval stuurt het bedrijf doorgaans een overeenkomstige kennisgeving. Soms kan het decoderen enkele maanden duren.

Andere diensten

Er zijn steeds meer diensten met vergelijkbare functies, wat wijst op de vraag naar decoderingsdiensten. Het algoritme van acties is hetzelfde: ga naar de site (bijvoorbeeld https://decryptcryptolocker.com/), registreer en verzend het gecodeerde bestand.

Decoderingsprogramma's

Er zijn veel aanbiedingen van “universele decryptors” (uiteraard betaald) op internet, maar hun nut is twijfelachtig. Als de virusfabrikanten zelf een decryptor schrijven, zal deze uiteraard met succes werken, maar hetzelfde programma zal nutteloos zijn voor een andere kwaadaardige toepassing. Bovendien beschikken specialisten die regelmatig met virussen te maken hebben meestal over een volledig pakket aan noodzakelijke hulpprogramma's, zodat ze waarschijnlijk over alle werkende programma's beschikken. Het kopen van een dergelijke decryptor zal hoogstwaarschijnlijk geldverspilling zijn.

Bestanden decoderen met Kaspersky Lab - video

Zelfherstel van informatie

Als u om welke reden dan ook geen contact kunt opnemen met externe specialisten, kunt u proberen de informatie zelf te herstellen. Laten we er rekening mee houden dat in geval van een storing de bestanden permanent verloren kunnen gaan.

Herstellen van verwijderde bestanden

Na versleuteling verwijdert het virus de originele bestanden. Windows 7 bewaart echter alle verwijderde informatie enige tijd in de vorm van een zogenaamde schaduwkopie.

Schaduwverkenner

ShadowExplorer is een hulpprogramma dat is ontworpen om bestanden van hun schaduwkopieën te herstellen.

Foto-opname

Het gratis hulpprogramma PhotoRec werkt volgens hetzelfde principe, maar dan in batchmodus.

Voor opslag is het beter om externe media te gebruiken, bijvoorbeeld een USB-flashstation, omdat elk schrijven naar de schijf gevaarlijk is omdat schaduwkopieën worden gewist.

Virusverwijdering

Sinds het virus op de computer terechtkwam, konden de geïnstalleerde beveiligingsprogramma's hun taak niet aan. Je kunt proberen hulp van buitenaf in te schakelen.

Belangrijk! Als u het virus verwijdert, wordt de computer gedesinfecteerd, maar worden de versleutelde bestanden niet hersteld. Bovendien kan het installeren van nieuwe software sommige schaduwkopieën van bestanden die nodig zijn om ze te herstellen, beschadigen of wissen. Daarom is het beter om applicaties op andere schijven te installeren.

Kaspersky-virusverwijderingstool

Een gratis programma van een bekende ontwikkelaar van antivirussoftware, dat kan worden gedownload van de website van Kaspersky Lab. Nadat u Kaspersky Virus Removal Tool hebt gestart, wordt u onmiddellijk gevraagd om te beginnen met scannen.

Nadat u op de grote knop “Scan starten” op het scherm hebt geklikt, begint het programma met het scannen van de computer.

Het enige dat overblijft is wachten tot het scannen is voltooid en de gevonden ongenode gasten verwijderen.

Malwarebytes Anti-Malware

Een andere ontwikkelaar van antivirussoftware die een gratis versie van de scanner aanbiedt. Het algoritme van acties is hetzelfde:

Om bepaalde kwaadaardige applicaties correct te verwijderen, zal Malwarebytes Anti-malware voorstellen om het systeem opnieuw op te starten; u moet hiermee akkoord gaan. Nadat Windows is hervat, gaat de antivirus verder met opschonen.

Wat je niet moet doen

Het XTBL-virus veroorzaakt, net als andere encryptievirussen, schade aan zowel het systeem als de gebruikersinformatie. Om mogelijke schade te beperken, moeten daarom enkele voorzorgsmaatregelen worden genomen:

- Wacht niet tot de codering is voltooid. Als de bestandsversleuteling voor uw ogen is begonnen, moet u niet wachten tot deze is beëindigd en ook niet proberen het proces met behulp van software te onderbreken. Schakel de computer onmiddellijk uit en bel een specialist.

- Probeer het virus niet zelf te verwijderen als u professionals kunt vertrouwen.

- Installeer het systeem pas opnieuw als de behandeling is voltooid. Het virus zal het nieuwe systeem veilig infecteren.

- Hernoem versleutelde bestanden niet. Dit zal het werk van de decoder alleen maar ingewikkelder maken.

- Probeer geen geïnfecteerde bestanden op een andere computer te lezen totdat het virus is verwijderd. Dit kan leiden tot de verspreiding van infecties.

- Betaal geen afpersers. Dit is nutteloos en moedigt virusmakers en oplichters aan.

- Vergeet preventie niet. Het installeren van een antivirusprogramma, regelmatige back-ups en het maken van herstelpunten zullen de mogelijke schade door malware aanzienlijk verminderen.

Het behandelen van een computer die is geïnfecteerd met een encryptievirus is een lange en niet altijd succesvolle procedure. Daarom is het zo belangrijk om voorzorgsmaatregelen te nemen bij het verkrijgen van informatie van het netwerk en het werken met niet-geverifieerde externe media.

Het aantal virussen in de gebruikelijke zin wordt steeds minder, en de reden hiervoor zijn gratis antivirussen die goed werken en de computers van gebruikers beschermen. Tegelijkertijd geeft niet iedereen om de veiligheid van hun gegevens en lopen ze het risico niet alleen besmet te raken met malware, maar ook met standaardvirussen, waarvan de meest voorkomende nog steeds de Trojan is. Het kan zich op veel manieren manifesteren, maar een van de gevaarlijkste is bestandsversleuteling. Als een virus gecodeerde bestanden op uw computer heeft, is het niet gegarandeerd dat u de gegevens terug kunt krijgen, maar er zijn enkele effectieve methoden, die hieronder worden besproken.

Encryptievirus: wat het is en hoe het werkt

Op internet kunt u honderden soorten virussen vinden die bestanden versleutelen. Hun acties leiden tot één gevolg: de gegevens van de gebruiker op de computer krijgen een onbekend formaat dat niet met standaardprogramma's kan worden geopend. Hier zijn slechts enkele van de formaten waarin gegevens op een computer kunnen worden gecodeerd als gevolg van virussen: .locked, .xtbl, .kraken, .cbf, .oshit en vele andere. In sommige gevallen wordt het e-mailadres van de makers van het virus rechtstreeks in de bestandsextensie geschreven.

Op internet kunt u honderden soorten virussen vinden die bestanden versleutelen. Hun acties leiden tot één gevolg: de gegevens van de gebruiker op de computer krijgen een onbekend formaat dat niet met standaardprogramma's kan worden geopend. Hier zijn slechts enkele van de formaten waarin gegevens op een computer kunnen worden gecodeerd als gevolg van virussen: .locked, .xtbl, .kraken, .cbf, .oshit en vele andere. In sommige gevallen wordt het e-mailadres van de makers van het virus rechtstreeks in de bestandsextensie geschreven.

Een van de meest voorkomende virussen die bestanden versleutelen zijn Trojan-Ransom.Win32.Aura En Trojan-Ransom.Win32.Rakhni. Ze zijn er in vele vormen en het virus heet misschien niet eens Trojan (bijvoorbeeld CryptoLocker), maar hun acties zijn vrijwel hetzelfde. Er worden regelmatig nieuwe versies van encryptievirussen uitgebracht om het voor de makers van antivirusapplicaties moeilijker te maken om met nieuwe formaten om te gaan.

Als een versleutelend virus een computer is binnengedrongen, zal dit zich zeker niet alleen manifesteren door bestanden te blokkeren, maar ook door de gebruiker aan te bieden deze tegen een geldelijke vergoeding te ontgrendelen. Er kan een banner op het scherm verschijnen die u vertelt waar u geld moet overmaken om de bestanden te ontgrendelen. Als zo'n banner niet verschijnt, moet je op je bureaublad zoeken naar een 'brief' van de virusontwikkelaars; in de meeste gevallen heet zo'n bestand ReadMe.txt.

Afhankelijk van de ontwikkelaars van het virus kunnen de prijzen voor het decoderen van bestanden variëren. Tegelijkertijd is het verre van een feit dat wanneer je geld naar de makers van het virus stuurt, zij een ontgrendelingsmethode terugsturen. In de meeste gevallen gaat het geld “nergens” heen en ontvangt de computergebruiker geen decoderingsmethode.

Zodra er een virus op uw computer is verschenen en u een code op het scherm ziet die naar een specifiek adres moet worden verzonden om een decryptor te ontvangen, mag u dit niet doen. Kopieer deze code eerst op een stuk papier, aangezien het nieuw aangemaakte bestand mogelijk ook gecodeerd is. Hierna kunt u informatie verbergen voor de ontwikkelaars van het virus en proberen op internet een manier te vinden om in uw specifieke geval van de bestandsversleutelaar af te komen. Hieronder presenteren we de belangrijkste programma's waarmee u een virus kunt verwijderen en bestanden kunt decoderen, maar ze kunnen niet universeel worden genoemd, en de makers van antivirussoftware breiden de lijst met oplossingen regelmatig uit.

Het verwijderen van een bestand dat een virus versleutelt, is vrij eenvoudig met behulp van gratis versies van antivirusprogramma's. 3 gratis programma's kunnen goed omgaan met bestandsversleutelende virussen:

Het verwijderen van een bestand dat een virus versleutelt, is vrij eenvoudig met behulp van gratis versies van antivirusprogramma's. 3 gratis programma's kunnen goed omgaan met bestandsversleutelende virussen:

- Malwarebytes Anti-Malware;

- Dr.Web Genees het;

- Kaspersky Internet Security.

De hierboven genoemde apps zijn volledig gratis of hebben proefversies. We raden u aan een oplossing van Dr.Web of Kespersky te gebruiken nadat u uw systeem hebt gescand met Malwarebytes Antimalware. Laten we u er nogmaals aan herinneren dat het niet aanbevolen is om tegelijkertijd twee of meer antivirusprogramma's op uw computer te installeren. Voordat u elke nieuwe oplossing installeert, moet u dus de vorige verwijderen.

Zoals we hierboven hebben opgemerkt, zou de ideale oplossing voor het probleem in deze situatie het selecteren van instructies zijn waarmee u specifiek met uw probleem kunt omgaan. Dergelijke instructies worden meestal op de websites van antivirusontwikkelaars geplaatst. Hieronder presenteren we verschillende huidige antivirusprogramma's die overweg kunnen met verschillende soorten Trojaanse paarden en andere soorten encryptors.

Het bovenstaande is slechts een klein deel van de antivirusprogramma's waarmee u geïnfecteerde bestanden kunt decoderen. Het is de moeite waard om op te merken dat als u eenvoudigweg probeert de gegevens terug te krijgen, deze integendeel voor altijd verloren zullen gaan - u moet dit niet doen.