Het internet is stevig in ons leven gekomen, en als je eerder, in de jaren van de dominantie van analoge modems, rekening moest houden met zowel het verkeersvolume als de verbindingstijd om toegang te krijgen tot internet, is een onbeperkte internetverbinding tegenwoordig de norm geworden . Dat wil zeggen, als internet op geen enkel moment en in een "volume" beschikbaar is, dan is dit al iets ongewoons. Bovendien, als vroeger de beschikbaarheid van onbeperkt internet als de facto standaard voor bedrijfsnetwerken werd beschouwd, is het vandaag de dag al de norm geworden voor eindgebruikers. Samen met de ontwikkeling van internet verandert ook het conceptuele model van het gebruik ervan. Er komen steeds meer nieuwe diensten bij, zoals video on demand en VoIP, peer-to-peer file-sharing netwerken (BitTorrent), etc. Sinds kort is de organisatie van virtual private networks (VPN) via internet met de mogelijkheid het organiseren van externe toegang tot elke computer in dit netwerk is erg populair geworden. Hoe dit kan, is het onderwerp van dit artikel.

Waarom is het nodig?

De organisatie van VPN-netwerken via internet of binnen een lokaal netwerk kent veel gebruiksscenario's: online games op internet waarbij gameservers worden omzeild (net als games via een lokaal netwerk), een netwerk creëren dat is afgesloten van buitenstaanders voor het overbrengen van vertrouwelijke informatie, de mogelijkheid van externe en beveiligde beheercomputers (volledige controle over een externe pc), organisatie van beveiligde toegang voor werknemers op zakenreis tot bedrijfsnetwerkbronnen, communicatie via een virtueel netwerk van individuele kantoren (lokale netwerken).

De traditionele benadering voor het implementeren van een dergelijk virtueel particulier netwerk is het opzetten en configureren van een VPN-server (meestal gebaseerd op Linux) op het bedrijfsnetwerk en externe gebruikers krijgen toegang tot het bedrijfsnetwerk via VPN-verbindingen.

Deze benadering is echter niet van toepassing wanneer een gebruiker op afstand toegang moet krijgen tot zijn thuiscomputer. Het is onwaarschijnlijk dat de situatie waarin een aparte VPN-server thuis opkomt als normaal kan worden beschouwd. Wanhoop echter niet. De taak van het maken van een VPN-netwerk is oplosbaar en zelfs een beginnende gebruiker kan het. Hiervoor is er een speciaal programma Hamachi, dat gratis van internet kan worden gedownload (http://www.hamachi.cc/download/list.php). Wat vooral aangenaam is, is de aanwezigheid van de Russified-versie, zodat elke gebruiker het programma onder de knie kan krijgen.

Hamachi 1.0.2.2

Hamachi (huidige versie - 1.0.2.2) is dus een programma waarmee u een virtueel particulier netwerk (VPN) via internet kunt maken en er meerdere computers in kunt combineren. Nadat een dergelijk netwerk is gemaakt, kunnen gebruikers onderling VPN-sessies opzetten en in dit netwerk op dezelfde manier werken als in een regulier lokaal (LAN) netwerk met de mogelijkheid om bestanden uit te wisselen, computers op afstand te beheren, enz. Het voordeel van een VPN-netwerk is dat het volledig fraudebestendig is en onzichtbaar vanaf internet, hoewel het erop bestaat.

Hamachi moet worden geïnstalleerd op alle computers die worden aangesloten op een virtueel particulier netwerk.

Het virtuele netwerk wordt gemaakt met behulp van een gespecialiseerde Hamachi-server op internet. De poorten 12975 en 32976 worden gebruikt om verbinding te maken met deze server. De eerste poort (12975) wordt alleen gebruikt om een verbinding tot stand te brengen en de tweede - tijdens bedrijf. Het is echter onwaarschijnlijk dat gewone gebruikers dergelijke gedetailleerde informatie nodig hebben.

Nadat een virtueel netwerk is gemaakt tussen de geselecteerde computers met behulp van de Hamachi-server, vindt de uitwisseling van informatie tussen VPN-netwerkclients direct plaats, dat wil zeggen zonder de deelname van de Hamachi-server. Het UDP-protocol wordt gebruikt om te communiceren tussen VPN-clients.

Programma installatie

Hamachi wordt geïnstalleerd op computers met Windows 2000/XP/2003/Vista. Er zijn ook consoleversies van het programma voor Linux en Mac OS X. Vervolgens gaan we het programma installeren en configureren met als voorbeeld het besturingssysteem Windows XP.

Het installeren van het Hamachi-programma is vrij eenvoudig en veroorzaakt geen problemen (vooral gezien het feit dat de interface van de installatiewizard die wordt gestart Russisch is). Nadat de installatie van het programma op de computer is gestart, start de installatiewizard, die u vraagt om akkoord te gaan met de licentieovereenkomst, een map te selecteren om het programma te installeren (Fig. 1), een pictogram op het bureaublad te maken, enz.

Onder de handige optionele functies die kunnen worden geactiveerd tijdens de installatie van het programma zijn de automatische lancering van Hamachi wanneer de computer opstart en het blokkeren van kwetsbare diensten voor Hamachi-verbindingen (Fig. 2). In het laatste geval wordt de Windows File Sharing-service voor de Hamachi virtuele netwerkadapter geblokkeerd. Als gevolg hiervan hebben andere VPN-gebruikers geen toegang tot de gedeelde bestanden en mappen op uw computer. Tegelijkertijd blijven deze bestanden en mappen beschikbaar voor gewone gebruikers van het lokale netwerk, waarvoor geen VPN-verbinding wordt gebruikt.

Rijst. 1. Met de Hamachi-installatiewizard kunt u een map specificeren

om het programma te plaatsen, maak een pictogram op het bureaublad

en selecteer de optie om het programma automatisch te starten

bij het opstarten van de computer

Naast het blokkeren van de Windows File Sharing-service, resulteert het blokkeren van kwetsbare services voor Hamachi-verbindingen ook in het blokkeren van externe toegang tot bepaalde Windows-services die vaak worden aangevallen. Dienovereenkomstig, als u het Hamachi-programma gebruikt om verbinding te maken met betrouwbare clients die u vertrouwt, is het beter om de optie om kwetsbare services te blokkeren uit te schakelen.

Rijst. 2. Met de Hamachi-installatiewizard kunt u blokkeren

kwetsbare services voor Hamachi-verbindingen

In de laatste fase zal de installatiewizard u vragen om te kiezen welke versie van het programma u wilt installeren: de basisversie of de Premium-versie. Het Hamachi-programma bestaat in twee versies. De basisversie is gratis, terwijl de Premium-versie, die meer functies heeft, wordt betaald. Merk op dat voor de meeste gebruikers de gratis basisversie van het programma voldoende is (we zullen later praten over de gedetailleerde verschillen tussen de basisversie en de Premium-versie), maar de standaardbenadering is als volgt: eerst de Premium-versie wordt 45 dagen (gratis) geïnstalleerd en gaat na deze periode automatisch over naar de basisversie.

Nadat u Hamachi op uw computer hebt geïnstalleerd en uitgevoerd, en als dit de eerste keer is dat u het programma installeert, zal een korte handleiding voor Hamachi starten, waarin wordt beschreven hoe u met het programma kunt werken.

Eerste uitvoering van het programma

Wanneer u het programma voor het eerst start, wordt uw account aangemaakt. In dit stadium moet u de naam van de computer opgeven waaronder deze zichtbaar zal zijn voor andere gebruikers van het VPN-netwerk (Fig. 3).

Rijst. 3. Instellen van de naam van de computer waaronder:

het zal zichtbaar zijn voor andere VPN-gebruikers

Nadat de computernaam is ingesteld, brengt het programma een verbinding tot stand met de Hamachi-databaseserver en vraagt het om een IP-adres, dat wordt toegewezen aan de Hamachi virtuele netwerkadapter en later wordt gebruikt om de VPN-verbinding tot stand te brengen. Elke Hamachi-client krijgt een IP-adres toegewezen in het bereik 5.0.0.0/8 (subnetmasker 255.0.0.0), dat in principe niet tot de gereserveerde adresbereiken voor gebruik op internet behoort. Deze gereserveerde bereiken voor privégebruik op lokale netwerken zijn: 10.0.0.0/8 (bereik 10.0.0.0 tot 10.255.255.254), 172.16.0.0/12 (bereik 172.16.0.0 tot 172.31.255.254) en 192.168.0.0 /16 (bereik 192.168.0.0 tot 192.168.255.254). De 5.0.0.0/8-reeks is echter al meer dan 10 jaar gereserveerd door de IANA (Internet Assigned Numbers Authority) en wordt niet gebruikt als openbare (externe) internetadressen. Zo verwijst het bereik 5.0.0.0/8 enerzijds naar het bereik van externe (openbare) internetadressen, dat wil zeggen dat er geen mogelijkheid is dat het aan u toegewezen IP-adres al in uw lokale netwerk (lokale netwerken gebruiken alleen diegene die gereserveerd zijn voor privégebruik van het IP-adres), en aan de andere kant zijn deze adressen nog door niemand bezet.

Nadat u een IP-adres uit het 5.0.0.0/8-bereik hebt toegewezen, wordt het een soort identificatie voor uw computer in een virtueel particulier netwerk. Dit IP-adres wordt toegewezen aan de virtuele netwerkadapter van Hamachi. Dus als u de opdracht ipconfig / all typt op de opdrachtregel, kunt u naast de netwerkinterface-instellingen van een echte netwerkadapter (die fysiek aanwezig is op uw pc), zien dat er een andere virtuele Hamachi Ethernet-adapter is verschenen met een MAC-adres, een eraan toegewezen IP-adres, subnetmasker, IP-adres van de gateway, enz. (Afb. 4).

Rijst. 4. Na de eerste lancering van het programma, de virtuele netwerkadapter

Hamachi krijgt een IP-adres uit het 5.0.0.0/8-bereik toegewezen en geconfigureerd

netwerkinterface

Dus nadat het Hamachi-programma de virtuele netwerkadapter heeft geconfigureerd, kunt u met het programma aan de slag.

Op dit moment is uw computer nog geen lid van een VPN, dus de eerste stap is om verbinding te maken met een bestaande VPN of een nieuwe VPN te maken.

Werken met het programma

De programma-interface is heel eenvoudig (Fig. 5). Er zijn slechts drie functieknoppen: "aan/uit", de netwerkmenuknop en de systeemmenuknop.

Rijst. 5. Programma-interface:

Hamachi is heel eenvoudig -

slechts drie functieknoppen

Om een nieuw VPN-netwerk te maken of een computer met een bestaand netwerk te verbinden, klikt u op de netwerkmenuknop en selecteert u het juiste item (Fig. 6).

Rijst. 6. Met de netwerkmenuknop kunt u:

maak een nieuw VPN-netwerk of doe mee

computer naar een bestaande

Een pc verbinden met en uit een bestaand virtueel netwerk

Als u een computer wilt verbinden met een bestaand virtueel netwerk en u weet de naam en het wachtwoord (als er een wordt gebruikt), selecteer dan in het netwerkmenu Log in op een bestaand netwerk... Vervolgens wordt een venster geopend waarin u de netwerknaam en het wachtwoord moet instellen (Fig. 7).

Rijst. 7. Een computer toevoegen

naar een bestaand virtueel netwerk

Daarna verschijnt de naam van het netwerk en de lijst met computers die erop zijn aangesloten (behalve de uwe) in het programmavenster - fig. acht.

Rijst. 8. Na het aansluiten van de computer

naar het virtuele netwerk in het programmavenster

een lijst van bijgevoegde

naar haar computers

Als er een groene stip of een sterretje naast de computernaam staat, betekent dit dat de verbinding met de computer tot stand is gebracht. Een knipperende groene stip geeft aan dat de verbinding tot stand wordt gebracht. Een lichtcirkel rond een groene stip geeft aan dat er informatie wordt uitgewisseld met deze computer.

Het ergste is dat als er een gele stip naast de computernaam staat, dit betekent dat er om de een of andere reden geen directe verbinding mee tot stand kon worden gebracht. Als de naam van de computer geel wordt weergegeven, betekent dit dat de communicatie ermee is verbroken.

Het verschijnen van een blauwe stip geeft aan dat er geen directe verbinding met de computer tot stand kon worden gebracht en dat de verbinding tot stand is gebracht via de Hamachi-server. Het probleem is dat in dit geval het communicatiekanaal met de computer een zeer lage bandbreedte en hoge vertragingen heeft.

Als de computernaam en de stip naast de naam grijs worden weergegeven, betekent dit dat de computer, hoewel verbonden met dit virtuele netwerk, niet beschikbaar is (de pc is bijvoorbeeld uitgeschakeld, er is geen internetverbinding of Hamachi is niet aan het rennen).

Om uit te loggen bij het netwerk, klikt u met de rechtermuisknop op de naam en selecteert u het item in de vervolgkeuzelijst. loskoppelen of Verlaat het netwerk. In het eerste geval verlaat u het netwerk slechts tijdelijk en blijft de lijst met computers die erop zijn aangesloten voor u zichtbaar. In het tweede geval, om toegang te krijgen tot het netwerk, moet u de hele procedure herhalen om een computer op een bestaand netwerk aan te sluiten.

Een nieuw netwerk maken en een bestaand netwerk verwijderen

Als u een nieuw virtueel netwerk wilt maken, selecteert u het item in het netwerkmenu Een nieuw netwerk maken... Er wordt een venster geopend waarin u de naam van het aan te maken netwerk moet opgeven en het wachtwoord dat andere gebruikers zullen gebruiken om zich bij dit netwerk aan te sluiten (Fig. 9).

Rijst. 9. Maak een nieuw VPN-netwerk

Nadat een nieuw netwerk is gemaakt, kunnen gebruikerscomputers hierop worden aangesloten. Als het netwerk door u is gemaakt, bent u de beheerder en krijgt u er volledige controle over, wat andere gebruikers niet hebben. Het is belangrijk om te onthouden dat u het gemaakte netwerk alleen kunt beheren vanaf de computer waarop het is gemaakt. Om preciezer te zijn, u kunt het netwerk alleen beheren vanaf een computer waaraan exact hetzelfde virtuele IP-adres is toegewezen als het adres dat is gebruikt bij het maken van het virtuele netwerk. Waarom is deze opmerking zo belangrijk? Stel je de situatie voor: je hebt het Hamachi-programma geïnstalleerd en een nieuw VPN-netwerk gemaakt. Vervolgens heb je het Hamachi-programma volledig verwijderd (inclusief alle configuratiebestanden) en na een tijdje opnieuw geïnstalleerd. U krijgt een nieuw virtueel IP-adres toegewezen, maar als u dit gebruikt, kunt u het eerder gemaakte VPN-netwerk niet meer beheren.

Als u een netwerkbeheerder bent, kunt u deze verwijderen. Klik hiervoor met de rechtermuisknop op de netwerknaam en selecteer het item in de vervolgkeuzelijst. Verwijderen. Merk op dat wanneer een netwerk wordt verwijderd, alle verbindingen tussen de andere gebruikers volledig worden vernietigd.

Andere acties met netwerkcomputers

Als u zich bij het netwerk hebt aangesloten, kunt u de volgende acties uitvoeren op de computers die erop zijn aangesloten:

- beschikbaarheidscontrole;

- bladeren door mappen;

- het verzenden van een bericht;

- het adres kopiëren;

- blokkeren;

- label instelling.

Om een ervan uit te voeren, klikt u met de rechtermuisknop op de computernaam en selecteert u het juiste item in het vervolgkeuzemenu (Fig. 10).

Rijst. 10. Lijst met mogelijke acties

met de geselecteerde netwerkcomputer

Bij het kiezen van een item Beschikbaarheid controleren het gebruikelijke ping-commando wordt uitgevoerd naar het adres van de corresponderende computer.

Paragraaf Blader door mappen geeft u toegang tot gedeelde mappen op uw computer.

Paragraaf stuur een bericht maakt het mogelijk om berichten uit te wisselen tussen individuele computers op het netwerk, vergelijkbaar met hoe het in ICQ wordt gedaan.

Paragraaf Kopieer adres plakt het IP-adres van de geselecteerde computer in het klembord, wat handig is als u dit adres in andere programma's wilt gebruiken (bijvoorbeeld extern beheer).

Paragraaf Blok stelt u in staat om de geselecteerde computer tijdelijk te blokkeren, dat wil zeggen dat uw VPN-kanaal ermee wordt geblokkeerd en de uitwisseling van informatie onmogelijk is.

Paragraaf Label instellen stelt u in staat het formaat te selecteren voor het weergeven van computerkenmerken op het netwerk. Standaard worden het IP-adres en de naam van de computer weergegeven. U kunt ervoor kiezen om alleen de computernaam of alleen het IP-adres weer te geven.

Programma instellingen

Om toegang te krijgen tot de programma-instellingen, moet u op de systeemmenuknop drukken en het item selecteren Instellingen…(Afb. 11).

Rijst. 11. Toegang krijgen tot instellingen

programma's

Daarna wordt een venster geopend Status en configuratie, zodat u gedetailleerde instellingen van het programma kunt maken (Fig. 12).

Rijst. 12. Gedetailleerd programmaconfiguratievenster

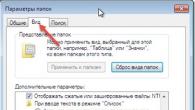

Eigenlijk is alles hier vrij eenvoudig, en gedetailleerde opmerkingen zijn nauwelijks nodig, dus we zullen gewoon de functies opsommen die kunnen worden geïmplementeerd in het configuratievenster. In dit venster kunt u dus de computernaam wijzigen, de verbinding in detail configureren, het type programma-opstart instellen, kwetsbare Windows-services blokkeren of deblokkeren, nieuwe netwerkleden blokkeren en andere, minder belangrijke opties implementeren. Een van de belangrijke functies is het uitschakelen van codering bij het overbrengen van gegevens tussen afzonderlijke computers op het netwerk. Klik hiervoor op het icoon Venster en in de groep Verschijning markeer het item Toon "Geavanceerd..." per menu-item(Afb. 13).

Rijst. 13. Geavanceerd toevoegen...

naar drop-down menu

Als u daarna met de rechtermuisknop op de naam van een op het netwerk aangesloten computer klikt, verschijnt het item in het vervolgkeuzemenu. Geavanceerd... Als je het selecteert, wordt er een venster geopend Tunnelconfiguratie, waarmee u de VPN-tunnelinstellingen kunt wijzigen. Versleuteling in paragraaf uitschakelen Encryptie je moet een waarde selecteren Uit. In dit geval worden gegevens van uw computer in niet-versleutelde vorm naar de geselecteerde pc overgebracht. In de tegenovergestelde richting worden de gegevens echter versleuteld verzonden. Om de codering voor een VPN-tunnel tussen twee computers volledig uit te schakelen, moet deze op beide computers worden uitgeschakeld.

Houd er rekening mee dat codering alleen in uitzonderlijke gevallen moet worden uitgeschakeld, omdat het onwaarschijnlijk is dat de coderingsprocedure zelf het verkeer beïnvloedt. Het is een feit dat het verkeer wordt bepaald door de bandbreedte van uw internetkanaal, en zeker niet door het gebruik of gebrek aan encryptie. Alleen als er een VPN-tunnel wordt gevormd tussen computers binnen hetzelfde lokale netwerk en de bandbreedte ervan ongeveer 100 Mbps is, kan het gebruik van codering de maximale overdrachtssnelheid enigszins verlagen (tot 70-80 Mbps).

Gevolgtrekking

Hamachi is een krachtige tool waarmee je heel snel VPN-netwerken kunt maken. Merk op dat het oorspronkelijk is gemaakt om gebruikers in staat te stellen netwerkspellen te spelen zonder spelservers. De mogelijke scenario's voor het gebruik van dit programma zijn echter veel breder. Dus nadat u een virtueel netwerk hebt gemaakt en computers ermee hebt verbonden, kunt u standaardprogramma's voor extern beheer gebruiken om externe toegang te krijgen tot elke computer in het virtuele netwerk, aangezien elke computer in een dergelijk netwerk zijn eigen toegewezen IP-adres heeft.

Tegelijkertijd moet worden opgemerkt dat het lang niet altijd mogelijk is om een directe verbinding tussen afzonderlijke computers tot stand te brengen. En ondanks het feit dat de website van de fabrikant beweert dat het programma gemakkelijk routers en NAT-apparaten "doorboort", is in feite alles niet zo optimistisch. De documentatie bij het programma beweert dat in 5% van de gevallen geen directe verbinding tussen individuele computers tot stand kan worden gebracht, maar naar onze mening wordt dit cijfer duidelijk onderschat. De echte situatie is deze: als we het hebben over het verbinden van twee computers waaraan een dynamisch of statisch openbaar IP-adres is toegewezen, dan zijn er geen problemen. Dat wil zeggen, als u slechts één computer met internettoegang thuis hebt en u moet verbinding maken met een gebruiker die ook één computer met internettoegang heeft, dan zijn er geen problemen. Zoals de praktijk laat zien, zijn er geen problemen om een verbinding tot stand te brengen tussen de computer van een gebruiker waaraan een dynamisch of statisch openbaar IP-adres is toegewezen en een computer in een lokaal netwerk dat wordt beschermd door een router. Als er echter communicatie tot stand wordt gebracht tussen twee computers die behoren tot verschillende lokale netwerken die worden beschermd door routers, zijn er problemen mogelijk en is het niet zeker dat er een directe verbinding tot stand zal worden gebracht. Dat wil zeggen, de verbinding kan tot stand worden gebracht, maar met een grote waarschijnlijkheid zal deze niet direct zijn, maar via de Hamachi-server. Dienovereenkomstig zal de snelheid van een dergelijk communicatiekanaal zeer laag zijn en zal een dergelijke verbinding weinig nut hebben. In uw huis wordt internettoegang bijvoorbeeld geïmplementeerd met behulp van een draadloze router, dat wil zeggen dat uw computer deel uitmaakt van uw lokale thuisnetwerk en een IP-adres krijgt toegewezen uit het bereik van adressen dat is gereserveerd voor privégebruik, en het openbare adres wordt toegewezen naar de WAN-poort van de router waarmee u online gaat. Als u verbinding probeert te maken met een andere computer die ook deel uitmaakt van het lokale netwerk (bijvoorbeeld met een werkcomputer op kantoor of met een computer van een gebruiker die thuis een lokaal netwerk heeft en een router gebruikt), dan treden er in de meeste gevallen problemen op.

De Hamachi Gebruikershandleiding beschrijft hoe u dergelijke problemen kunt vermijden. Om dit te doen, wordt voorgesteld om een vaste (in plaats van dynamische) UDP-poort te gebruiken en de port forwarding-functie op de router te implementeren. Echter, zoals de praktijk laat zien, helpt port forwarding of het gebruik van een DMZ in de router niet altijd.

Het tot stand brengen van kanalen tussen externe netwerken via een VPN-verbinding is een van de meest populaire onderwerpen op onze site. Tegelijkertijd, zoals de reactie van de lezer laat zien, is de grootste moeilijkheid de juiste routeringsconfiguratie, hoewel we hier specifiek aandacht aan hebben besteed. Na analyse van de meest gestelde vragen, hebben we besloten om een apart artikel te wijden aan het onderwerp routering. Vragen hebben? We hopen dat er na het lezen van dit materiaal minder zullen zijn.

Laten we eerst eens begrijpen wat is routering. Routing is het proces van het bepalen van de route van informatie in communicatienetwerken. Laten we eerlijk zijn, dit onderwerp is erg diep en vereist een solide achtergrond van theoretische kennis, dus in dit artikel zullen we het beeld opzettelijk vereenvoudigen en de theorie precies in die mate aanraken dat voldoende is om de lopende processen te begrijpen en praktische resultaten te verkrijgen .

Laten we een willekeurig werkstation nemen dat op het netwerk is aangesloten, hoe bepaalt het waar dit of dat pakket naartoe moet worden gestuurd? Voor dit doel is het bedoeld routeringstabel, die een lijst met regels bevat voor alle mogelijke bestemmingen. Op basis van deze tabel beslist de host (of router) op welke interface en bestemmingsadres een pakket moet worden verzonden dat is geadresseerd aan een bepaalde ontvanger.

route afdrukken

Als resultaat zien we de volgende tabel:

Alles is heel eenvoudig, we zijn geïnteresseerd in de sectie IPv4-routetabel, bevatten de eerste twee kolommen het bestemmingsadres en het netmasker, gevolgd door de gateway - de host waarnaar pakketten moeten worden doorgestuurd voor de opgegeven bestemming, interface en metriek. Als in een kolom poort aangeduid Op-link, dit betekent dat het bestemmingsadres zich op hetzelfde netwerk als de host bevindt en toegankelijk is zonder routering. Statistieken bepaalt de prioriteit van routeringsregels, als het bestemmingsadres meerdere regels in de routetabel heeft, wordt degene met de lagere metriek gebruikt.

Alles is heel eenvoudig, we zijn geïnteresseerd in de sectie IPv4-routetabel, bevatten de eerste twee kolommen het bestemmingsadres en het netmasker, gevolgd door de gateway - de host waarnaar pakketten moeten worden doorgestuurd voor de opgegeven bestemming, interface en metriek. Als in een kolom poort aangeduid Op-link, dit betekent dat het bestemmingsadres zich op hetzelfde netwerk als de host bevindt en toegankelijk is zonder routering. Statistieken bepaalt de prioriteit van routeringsregels, als het bestemmingsadres meerdere regels in de routetabel heeft, wordt degene met de lagere metriek gebruikt.

Ons werkstation behoort tot het netwerk 192.168.31.0 en stuurt, volgens de routetabel, alle verzoeken naar dit netwerk naar de interface 192.168.31.175, die overeenkomt met het netwerkadres van dit station. Als het bestemmingsadres zich in hetzelfde netwerk bevindt als het bronadres, wordt informatie geleverd zonder gebruik te maken van IP-routering (netwerklaag L3 van het OSI-model), op de datalinklaag (L2). Anders wordt het pakket verzonden naar het knooppunt dat is gespecificeerd in de overeenkomstige routetabelregel in het bestemmingsnetwerk.

Als zo'n regel niet bestaat, wordt het pakket verzonden door: nul route, die het adres van de standaardgateway van het netwerk bevat. In ons geval is dit het routeradres 192.168.31.100. Deze route wordt null genoemd omdat het bestemmingsadres ervoor 0.0.0.0 is. Dit punt is erg belangrijk voor een beter begrip van het routeringsproces: alle pakketten niet behorend tot dit netwerk en geen aparte routes hebben, altijd zijn verzonden hoofdgateway netwerken.

Wat doet de router als hij zo'n pakket ontvangt? Laten we eerst eens kijken hoe een router verschilt van een gewoon netwerkstation. In uiterst vereenvoudigde bewoordingen is een router (router) een netwerkapparaat dat is geconfigureerd om pakketten tussen netwerkinterfaces te verzenden. Op Windows wordt dit bereikt door de service in te schakelen Routering en toegang op afstand, op Linux door de optie in te stellen ip_forward.

De beslissing om pakketten over te dragen in dit geval wordt ook gemaakt op basis van de routeringstabel. Laten we eens kijken wat deze tabel bevat op de meest voorkomende router, bijvoorbeeld degene die we in het artikel hebben beschreven:. Op Linux-systemen kun je de routetabel krijgen met het commando:

Route-n

Zoals je kunt zien, bevat onze router routes naar de netwerken 192.168.31.0 en 192.168.3.0 die hem bekend zijn, evenals een nulroute naar de upstream-gateway 192.168.3.1.

Het adres 0.0.0.0 in de kolom Gateway geeft aan dat het bestemmingsadres bereikbaar is zonder routering. Alle pakketten met bestemmingsadressen in netwerken 192.168.31.0 en 192.168.3.0 worden dus naar de overeenkomstige interface gestuurd en alle andere pakketten worden langs de nulroute doorgestuurd.

Het adres 0.0.0.0 in de kolom Gateway geeft aan dat het bestemmingsadres bereikbaar is zonder routering. Alle pakketten met bestemmingsadressen in netwerken 192.168.31.0 en 192.168.3.0 worden dus naar de overeenkomstige interface gestuurd en alle andere pakketten worden langs de nulroute doorgestuurd.

Het volgende belangrijke punt zijn de adressen van privé (privé) netwerken, ze zijn ook "grijs", ze bevatten drie bereiken:

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

Deze adressen kunnen door iedereen vrij worden gebruikt en daarom zijn ze niet gerouteerd. Wat betekent het? Elk pakket met een bestemmingsadres dat bij een van deze netwerken hoort, wordt door de router verwijderd, tenzij er een aparte vermelding voor is in de routeringstabel. Simpel gezegd, de standaardroute (null) voor dergelijke pakketten wordt niet door de router toegepast. Het moet ook duidelijk zijn dat deze regel alleen van toepassing is op routering, d.w.z. bij het verzenden van pakketten tussen interfaces, zal een uitgaand pakket met een "grijs" adres langs de nulroute worden verzonden, zelfs als dit knooppunt zelf een router is.

Als onze router bijvoorbeeld een inkomend pakket ontvangt met een bestemming, laten we zeggen 10.8.0.1, dan wordt het weggegooid, aangezien een dergelijk netwerk hem niet kent en adressen in dit bereik niet routeerbaar zijn. Maar als we rechtstreeks vanaf de router contact opnemen met hetzelfde knooppunt, wordt het pakket langs de nulroute naar de gateway 192.168.3.1 gestuurd en wordt het erdoor verwijderd.

Het is tijd om te controleren hoe het allemaal werkt. Laten we proberen vanaf ons knooppunt 192.168.31.175 het knooppunt 192.168.3.106 te pingen, dat zich op het netwerk achter de router bevindt. Zoals je kunt zien, zijn we daarin geslaagd, hoewel de routetabel van het knooppunt geen informatie bevat over het 192.168.3.0-netwerk.

Hoe is dit mogelijk geworden? Aangezien het bronknooppunt niets weet over het bestemmingsnetwerk, zal het het pakket naar het gateway-adres sturen. De gateway controleert zijn routetabel, vindt daar een vermelding voor het 192.168.3.0-netwerk en stuurt het pakket naar de juiste interface. Dit is eenvoudig te verifiëren door het trace-commando uit te voeren, dat het volledige pad van ons pakket laat zien:

Hoe is dit mogelijk geworden? Aangezien het bronknooppunt niets weet over het bestemmingsnetwerk, zal het het pakket naar het gateway-adres sturen. De gateway controleert zijn routetabel, vindt daar een vermelding voor het 192.168.3.0-netwerk en stuurt het pakket naar de juiste interface. Dit is eenvoudig te verifiëren door het trace-commando uit te voeren, dat het volledige pad van ons pakket laat zien:

Tracert 192.168.3.106

Laten we nu proberen host 192.168.31.175 te pingen vanaf host 192.168.3.106, d.w.z. in tegengestelde richting. We hebben niets gekregen. Waarom?

Laten we nu proberen host 192.168.31.175 te pingen vanaf host 192.168.3.106, d.w.z. in tegengestelde richting. We hebben niets gekregen. Waarom?

Laten we de routeringstabel eens nader bekijken. Het bevat geen vermeldingen voor het 192.168.31.0-netwerk, dus het pakket zal naar de router 192.168.3.1 worden verzonden als de belangrijkste netwerkgateway, die dit pakket zal negeren, omdat het geen gegevens over het bestemmingsnetwerk heeft. Hoe te zijn? Uiteraard moet je het pakket naar het knooppunt sturen dat de nodige informatie bevat en het pakket naar zijn bestemming kan sturen, in ons geval is het de router 192.168.31.100, die het adres 192.168.3.108 in dit netwerk heeft.

Laten we de routeringstabel eens nader bekijken. Het bevat geen vermeldingen voor het 192.168.31.0-netwerk, dus het pakket zal naar de router 192.168.3.1 worden verzonden als de belangrijkste netwerkgateway, die dit pakket zal negeren, omdat het geen gegevens over het bestemmingsnetwerk heeft. Hoe te zijn? Uiteraard moet je het pakket naar het knooppunt sturen dat de nodige informatie bevat en het pakket naar zijn bestemming kan sturen, in ons geval is het de router 192.168.31.100, die het adres 192.168.3.108 in dit netwerk heeft.

Om pakketten voor het 192.168.31.0-netwerk ernaar toe te sturen, moeten we een aparte route maken.

192.168.31.0 masker 255.255.255.0 192.168.3.108

In de toekomst zullen we ons houden aan zo'n record van routes, wat betekent dit? Het is eenvoudig, pakketten voor het netwerk 192.168.31.0 met een masker van 255.255.255.0 moeten naar de host 192.168.3.108 worden verzonden. Op Windows kan een route worden toegevoegd met het commando:

Route toevoegen 192.168.31.0 masker 255.255.255.0 192.168.3.108

Route toevoegen -net 192.168.31.0 netmasker 255.255.255.0 gw 192.168.3.108

Laten we proberen.

Laten we het resultaat analyseren, er is een route verschenen in de routeringstabel en alle pakketten naar het netwerk 192.168.31.0 worden nu verzonden naar de router van dit netwerk, zoals te zien is aan de reactie van het ping-commando, maar ze bereiken de bestemming. Wat scheelt er? Het is tijd om te onthouden dat een van de hoofdtaken van de router niet alleen routering is, maar ook de functie van de firewall, die expliciet toegang van het externe netwerk binnenin verbiedt. Als we deze regel tijdelijk vervangen door een permissieve regel, dan werkt alles.

Laten we het resultaat analyseren, er is een route verschenen in de routeringstabel en alle pakketten naar het netwerk 192.168.31.0 worden nu verzonden naar de router van dit netwerk, zoals te zien is aan de reactie van het ping-commando, maar ze bereiken de bestemming. Wat scheelt er? Het is tijd om te onthouden dat een van de hoofdtaken van de router niet alleen routering is, maar ook de functie van de firewall, die expliciet toegang van het externe netwerk binnenin verbiedt. Als we deze regel tijdelijk vervangen door een permissieve regel, dan werkt alles.

De routes die door de bovenstaande opdrachten zijn toegevoegd, worden opgeslagen totdat het knooppunt opnieuw wordt opgestart, wat handig is, zelfs als je veel hebt verknoeid, gewoon opnieuw opstarten om de wijzigingen ongedaan te maken. Voer de volgende opdracht uit om een permanente route in Windows toe te voegen:

De routes die door de bovenstaande opdrachten zijn toegevoegd, worden opgeslagen totdat het knooppunt opnieuw wordt opgestart, wat handig is, zelfs als je veel hebt verknoeid, gewoon opnieuw opstarten om de wijzigingen ongedaan te maken. Voer de volgende opdracht uit om een permanente route in Windows toe te voegen:

Route toevoegen 192.168.31.0 masker 255.255.255.0 192.168.3.108 -p

op Linux in /etc/netwerk/interfaces, voeg na de beschrijving van de interface toe:

Post-up route toevoegen -net 192.168.31.0 netmask 255.255.255.0 gw 192.168.3.108

Dit is trouwens niet de enige manier om de toegang van het 192.168.3.0-netwerk tot het 192.168.31.0-netwerk te configureren, in plaats van een route toe te voegen voor elk knooppunt, kunt u de router "leren" om pakketten correct te verzenden.

In dit geval heeft het bronknooppunt geen records van het bestemmingsnetwerk en zal het pakket naar de gateway sturen, de laatste keer dat de gateway zo'n pakket liet vallen, maar nu hebben we de benodigde route toegevoegd aan de routeringstabel en het zal verzenden het pakket naar het knooppunt 192.168.3.108, dat het op de bestemming zal bezorgen.

In dit geval heeft het bronknooppunt geen records van het bestemmingsnetwerk en zal het pakket naar de gateway sturen, de laatste keer dat de gateway zo'n pakket liet vallen, maar nu hebben we de benodigde route toegevoegd aan de routeringstabel en het zal verzenden het pakket naar het knooppunt 192.168.3.108, dat het op de bestemming zal bezorgen.

We raden je ten zeerste aan om zelf op soortgelijke voorbeelden te oefenen, zodat routering niet langer een zwarte doos voor je is en routes geen Chinese letter meer zijn. Nadat er begrip is ontstaan, kunt u doorgaan naar het tweede deel van dit artikel.

Laten we nu eens kijken naar echte voorbeelden van het combineren van kantoornetwerken via een VPN-verbinding. Ondanks het feit dat OpenVPN het meest voor deze doeleinden wordt gebruikt, en in onze voorbeelden bedoelen we ook oplossingen die daarop gebaseerd zijn, geldt alles wat gezegd wordt voor elk type VPN-verbinding.

Het eenvoudigste geval is wanneer de VPN-server (client) en de netwerkrouter zich op dezelfde host bevinden. Beschouw het onderstaande schema:

Aangezien we hopen dat je de theorie hebt geleerd en het in de praktijk hebt geconsolideerd, laten we de route van pakketten analyseren van het kantoornetwerk 192.168.31.0 naar het filiaalnetwerk 192.168.44.0, zo'n pakket wordt naar de standaardgateway gestuurd, wat ook een VPN-server. Dit knooppunt weet echter niets van het bestemmingsnetwerk en zal dit pakket moeten weggooien. Tegelijkertijd hebben we al toegang tot de filiaalrouter op zijn adres in het VPN-netwerk 10.8.0.2, omdat dit netwerk toegankelijk is vanaf de kantoorrouter.

Aangezien we hopen dat je de theorie hebt geleerd en het in de praktijk hebt geconsolideerd, laten we de route van pakketten analyseren van het kantoornetwerk 192.168.31.0 naar het filiaalnetwerk 192.168.44.0, zo'n pakket wordt naar de standaardgateway gestuurd, wat ook een VPN-server. Dit knooppunt weet echter niets van het bestemmingsnetwerk en zal dit pakket moeten weggooien. Tegelijkertijd hebben we al toegang tot de filiaalrouter op zijn adres in het VPN-netwerk 10.8.0.2, omdat dit netwerk toegankelijk is vanaf de kantoorrouter.

Om toegang te krijgen tot een filiaalnetwerk, moeten we pakketten voor dit netwerk verzenden naar een knooppunt dat deel uitmaakt van dit netwerk of een route ernaartoe heeft. In ons geval is dit de filiaalrouter. Voeg daarom op de kantoorrouter de route toe:

Nu zal de kantoorgateway, die een pakket voor het filiaalnetwerk heeft ontvangen, het via het VPN-kanaal naar de filiaalrouter sturen, die, als knooppunt in het 192.168.44.0-netwerk, het pakket op zijn bestemming zal afleveren. Om toegang te krijgen van het filiaalnetwerk naar het kantoornetwerk, moet u een vergelijkbare route registreren op de filiaalrouter.

Laten we een ingewikkelder schema nemen, wanneer de router en de VPN-server (client) verschillende netwerkknooppunten zijn. Er zijn hier twee opties, om het gewenste pakket rechtstreeks naar de VPN-server (client) te sturen of om de gateway daartoe te dwingen.

Laten we eerst naar de eerste optie kijken.

Om ervoor te zorgen dat de pakketten voor het filiaalnetwerk in het VPN-netwerk komen, moeten we een route toevoegen aan de VPN-server (client) op elke client van het netwerk, anders worden ze naar de gateway gestuurd, die ze zal weigeren:

Om ervoor te zorgen dat de pakketten voor het filiaalnetwerk in het VPN-netwerk komen, moeten we een route toevoegen aan de VPN-server (client) op elke client van het netwerk, anders worden ze naar de gateway gestuurd, die ze zal weigeren:

De VPN-server weet echter niets over het filiaalnetwerk, maar kan pakketten verzenden binnen het VPN-netwerk waar er een knooppunt van het filiaalnetwerk is dat voor ons van belang is, dus we zullen het pakket daarheen leiden door een route toe te voegen aan de VPN-server (klant):

192.168.44.0 masker 255.255.255.0 10.8.0.2

Het nadeel van dit schema is de noodzaak om routes op elk netwerkknooppunt te registreren, wat niet altijd handig is. Het kan worden gebruikt als er weinig apparaten op het netwerk zijn of als selectieve toegang vereist is. In andere gevallen zou het juister zijn om de routeringstaak naar de hoofdnetwerkrouter te verplaatsen.

In dit geval weten de kantoornetwerkapparaten niets van het filiaalnetwerk en sturen ze er pakketten voor langs de nulroute, de netwerkgateway. Nu is de taak van de gateway om dit pakket om te leiden naar de VPN-server (client), dit is eenvoudig te doen door de gewenste route toe te voegen aan de routeringstabel:

In dit geval weten de kantoornetwerkapparaten niets van het filiaalnetwerk en sturen ze er pakketten voor langs de nulroute, de netwerkgateway. Nu is de taak van de gateway om dit pakket om te leiden naar de VPN-server (client), dit is eenvoudig te doen door de gewenste route toe te voegen aan de routeringstabel:

192.168.44.0 masker 255.255.255.0 192.168.31.101

We noemden hierboven de taak van de VPN-server (client), deze moet pakketten leveren aan dat knooppunt van het VPN-netwerk dat deel uitmaakt van het bestemmingsnetwerk of een route ernaartoe heeft.

192.168.44.0 masker 255.255.255.0 10.8.0.2

Voor toegang van het filiaalnetwerk tot het kantoornetwerk moet u de juiste routes naar de netwerkknooppunten van het filiaal toevoegen. Dit kan op elke handige manier, niet per se hetzelfde als op kantoor. Een eenvoudig praktijkvoorbeeld: alle computers in een filiaal moeten toegang hebben tot het kantoornetwerk, maar niet alle computers op kantoor moeten toegang hebben tot het filiaal. In dit geval voegen we in het filiaal de route toe aan de VPN-server (client) op de router en op kantoor voegen we deze alleen toe aan de benodigde computers.

In het algemeen, als je begrijpt hoe routering werkt en hoe beslissingen worden genomen over het doorsturen van pakketten, en als je de routeringstabel kunt lezen, dan zou het opzetten van de juiste routes niet moeilijk moeten zijn. We hopen dat u ze na het lezen van dit artikel ook niet zult hebben.

Trefwoorden:

Hoewel het onderwerp wordt geslagen, ervaren velen toch vaak problemen - of het nu een beginnende systeembeheerder is of gewoon een geavanceerde gebruiker die door zijn superieuren werd gedwongen om de functies van een enikey uit te voeren. Paradoxaal genoeg, ondanks de overvloed aan informatie over VPN, is het vinden van een duidelijke optie een heel probleem. Bovendien krijgt men zelfs de indruk dat men schreef - terwijl anderen de tekst schaamteloos kopieerden. Als gevolg hiervan zijn zoekresultaten letterlijk bezaaid met een overvloed aan onnodige informatie, waarvan de waardevolle zelden kan worden geïsoleerd. Daarom besloot ik alle nuances op mijn eigen manier te kauwen (misschien komt het van pas voor iemand).

Dus wat is een VPN? VPN (virtueelPrivaatnetwerk- virtueel particulier netwerk) - een algemene naam voor technologieën waarmee een of meer netwerkverbindingen (logisch netwerk) via een ander netwerk (inclusief internet) kunnen worden gerealiseerd. Afhankelijk van de gebruikte protocollen en doeleinden kan een VPN drie soorten verbindingen bieden: knooppunt-knooppunt, node-netwerk en netwerk-netwerk. Zoals ze zeggen, geen commentaar.

Stereotype VPN-schema

Een VPN maakt het gemakkelijk om een externe host te combineren met het lokale netwerk van een bedrijf of een andere host, en om netwerken in één te combineren. Het voordeel ligt voor de hand: we krijgen gemakkelijk toegang tot het bedrijfsnetwerk via de VPN-client. Daarnaast beschermt een VPN ook je gegevens door middel van encryptie.

Ik pretendeer niet om u alle principes van VPN-werking te beschrijven, aangezien er veel gespecialiseerde literatuur is, en om eerlijk te zijn, weet ik zelf niet veel dingen. Als je echter een "Doe het!"-taak hebt, moet je je dringend bij het onderwerp aansluiten.

Laten we eens kijken naar een taak uit mijn persoonlijke praktijk, toen het nodig was om twee kantoren via VPN te combineren - het hoofdkantoor en het bijkantoor. De situatie werd verder bemoeilijkt door het feit dat er op het hoofdkantoor een videoserver stond die video moest ontvangen van de IP-camera van het filiaal. Dit is uw taak in een notendop.

Er zijn veel manieren om op te lossen. Het hangt allemaal af van wat je bij de hand hebt. Over het algemeen is VPN eenvoudig te bouwen met behulp van een hardware-oplossing op basis van verschillende Zyxel-routers. Idealiter kan het ook gebeuren dat het internet door één provider naar beide vestigingen wordt gedistribueerd en dan heb je helemaal geen problemen (je kunt je wenden tot Provo). Als het bedrijf rijk is, kan CISCO het zich ook veroorloven. Maar meestal wordt alles softwarematig opgelost.

En hier is de keuze geweldig - Open VPN, WinRoute (merk op dat het wordt betaald), hulpprogramma's voor besturingssystemen, programma's zoals Hamanchi (om eerlijk te zijn, in zeldzame gevallen kan het helpen, maar ik raad het niet aan om erop te vertrouwen - de gratis versie heeft een limiet van 5 hosts en een ander belangrijk nadeel is dat je hele verbinding afhankelijk is van de Hamanchi-host, wat niet altijd goed is). In mijn geval zou het ideaal zijn om OpenVPN te gebruiken, een gratis programma dat gemakkelijk een betrouwbare VPN-verbinding kan maken. Maar we zullen, zoals altijd, de weg van de minste weerstand kiezen.

In mijn branche distribueert internet een gateway op basis van client Windows. Ik ben het ermee eens, niet de beste oplossing, maar genoeg voor een drietal clientcomputers. Ik moet van deze gateway een VPN-server maken. Aangezien u dit artikel leest, weet u waarschijnlijk zeker dat VPN nieuw voor u is. Daarom geef ik voor jou het eenvoudigste voorbeeld, dat in principe bij mij past.

Windows van de NT-familie hebben al rudimentaire servermogelijkheden ingebouwd. Het opzetten van een VPN-server op een van de machines is niet moeilijk. Als server zal ik voorbeelden geven van screenshots van Windows 7, maar de algemene principes zullen hetzelfde zijn als voor oude XP.

Houd er rekening mee dat om twee netwerken te verbinden, u: ze hadden een ander bereik! Op het hoofdkantoor kan het bereik bijvoorbeeld 192.168.0.x zijn en in het filiaal kan het 192.168.20.x zijn (of een willekeurig grijs ip-bereik). Dit is erg belangrijk, dus wees voorzichtig. Nu kunt u beginnen met instellen.

Ga op de VPN-server naar Configuratiescherm -> Netwerkcentrum -> adapterinstellingen wijzigen.

Druk nu op de Alt-toets om het menu te openen. Daar selecteert u in het item Bestand de optie "Nieuwe inkomende verbinding".

Vink de vakjes aan voor gebruikers die kunnen inloggen via VPN. Ik raad ten zeerste aan om een nieuwe gebruiker toe te voegen, deze een vriendelijke naam te geven en een wachtwoord toe te wijzen.

Nadat u dit hebt gedaan, moet u in het volgende venster selecteren hoe gebruikers verbinding zullen maken. Vink het vakje "Via internet" aan. Nu hoeft u alleen nog maar een adresbereik van een virtueel netwerk toe te wijzen. Bovendien kunt u kiezen hoeveel computers kunnen deelnemen aan de gegevensuitwisseling. Selecteer in het volgende venster het TCP/IP versie 4 protocol, klik op "Eigenschappen":

In de screenshot zie je wat ik heb. Als u wilt dat de client toegang krijgt tot het lokale netwerk waar de server zich bevindt, vinkt u eenvoudig het selectievakje "Bellers toegang geven tot het lokale netwerk" aan. In de paragraaf "Toewijzing van IP-adressen" raad ik aan om de adressen handmatig op te geven volgens het principe dat ik hierboven heb beschreven. In mijn voorbeeld gaf ik het bereik slechts vijfentwintig adressen, hoewel ik er net twee en 255 had kunnen geven.

Klik daarna op de knop "Toegang toestaan".

Het systeem zal automatisch een VPN-server maken die wees zal wachten tot iemand zich erbij aansluit.

Nu hoeft u alleen nog de VPN-client te configureren. Ga op de clientcomputer ook naar het Netwerkcentrum en selecteer Een nieuwe connectie of netwerk opzetten. Nu moet je een item selecteren "Aansluiten op een werkplek"

Klik op "Gebruik mijn internetverbinding" en nu wordt u in een venster gegooid waar u het adres van onze internetgateway in het filiaal moet invoeren. Voor mij lijkt het op 95.2.x.x

Nu kunt u de verbinding bellen, de gebruikersnaam en het wachtwoord invoeren die u op de server hebt ingevoerd en proberen verbinding te maken. Als alles klopt, ben je verbonden. In mijn geval kan ik al elke computer in het filiaal pingen en de camera opvragen. Nu is zijn mono gemakkelijk vast te klampen aan de videoserver. Misschien heb je nog iets anders.

Als alternatief kan er tijdens het verbinden fout 800 verschijnen, wat aangeeft dat er iets mis is met de verbinding. Dit is een firewallprobleem op de client of de server. Concreet kan ik je niet vertellen - alles wordt experimenteel bepaald.

Zo pretentieloos hebben we een VPN tussen twee kantoren gemaakt. Spelers kunnen op dezelfde manier worden gecombineerd. Vergeet echter niet dat dit nog steeds geen volwaardige server zal zijn en dat het beter is om meer geavanceerde tools te gebruiken, die ik in de volgende delen zal bespreken.

In deel 2 zullen we in het bijzonder kijken naar het configureren van OPenVPN voor Windows en Linux.

Elk jaar wordt de elektronische communicatie beter en worden er steeds hogere eisen gesteld aan informatie-uitwisseling voor de snelheid, veiligheid en kwaliteit van de gegevensverwerking.

En hier gaan we dieper in op een vpn-verbinding: wat het is, waar een vpn-tunnel voor dient en hoe je een vpn-verbinding gebruikt.

Dit materiaal is een soort inleidend woord voor een reeks artikelen waarin we u zullen vertellen hoe u een vpn op verschillende besturingssystemen kunt maken.

vpn-verbinding wat is het?

Een virtueel particulier netwerk vpn is dus een technologie die zorgt voor een veilige (afgesloten van externe toegang) verbinding van een logisch netwerk via een privé of openbaar netwerk in aanwezigheid van snel internet.

Een dergelijke netwerkverbinding van computers (geografisch op grote afstand van elkaar verwijderd) maakt gebruik van een point-to-point-verbinding (oftewel "computer-to-computer").

Wetenschappelijk wordt deze verbindingsmethode een vpn-tunnel (of tunnelprotocol) genoemd. U kunt verbinding maken met een dergelijke tunnel als u een computer heeft met een willekeurig besturingssysteem met een geïntegreerde VPN-client die virtuele poorten kan "doorsturen" met behulp van het TCP / IP-protocol naar een ander netwerk.

Waar is VPN voor?

Het belangrijkste voordeel van vpn is dat onderhandelaars een connectiviteitsplatform nodig hebben dat niet alleen snel schaalt, maar ook (voornamelijk) gegevensvertrouwelijkheid, gegevensintegriteit en authenticatie biedt.

Het diagram laat duidelijk het gebruik van vpn-netwerken zien.

Vooraf moeten de regels voor verbindingen over een beveiligd kanaal op de server en router worden geschreven.

hoe vpn werkt

Wanneer een vpn-verbinding tot stand komt, wordt informatie over het IP-adres van de VPN-server en de externe route verzonden in de berichtkop.

Ingekapselde gegevens die over een openbaar of openbaar netwerk gaan, kunnen niet worden onderschept omdat alle informatie versleuteld is.

De VPN-coderingsfase wordt geïmplementeerd aan de kant van de afzender en de gegevens van de ontvanger worden gedecodeerd door de berichtkop (als er een gemeenschappelijke coderingssleutel is).

Nadat het bericht correct is ontsleuteld, wordt er een vpn-verbinding tot stand gebracht tussen de twee netwerken, waardoor u ook in een openbaar netwerk kunt werken (bijvoorbeeld gegevens uitwisselen met een client 93.88.190.5).

Wat betreft informatiebeveiliging, internet is een extreem onveilig netwerk en een VPN-netwerk met OpenVPN-, L2TP / IPSec-, PPTP-, PPPoE-protocollen is een volledig veilige en veilige manier om gegevens over te dragen.

Waar is een vpn-kanaal voor?

VPN-tunneling wordt gebruikt:

Binnen het bedrijfsnetwerk;

Om externe kantoren, evenals kleine filialen te verenigen;

Digitale telefonie bedienen met een breed scala aan telecommunicatiediensten;

Om toegang te krijgen tot externe IT-bronnen;

Het bouwen en implementeren van videoconferencing.

Waarom heb je een VPN nodig?

vpn-verbinding is vereist voor:

Anoniem werken op internet;

Applicatiedownloads, in het geval dat het ip-adres zich in een andere regionale zone van het land bevindt;

Veilig werken in een zakelijke omgeving met behulp van communicatie;

Eenvoud en gemak van verbindingsconfiguratie;

Het bieden van een snelle verbinding zonder onderbrekingen;

Creëren van een veilig kanaal zonder aanvallen van hackers.

Hoe vpn te gebruiken?

Voorbeelden van hoe VPN werkt zijn eindeloos. Dus op elke computer in het bedrijfsnetwerk kunt u bij het opzetten van een beveiligde VPN-verbinding e-mail gebruiken om berichten te controleren, materiaal van overal in het land te publiceren of bestanden te downloaden van torrent-netwerken.

VPN: wat zit er in de telefoon?

Toegang via vpn op uw telefoon (iPhone of een ander Android-apparaat) stelt u in staat om anoniem te blijven wanneer u internet op openbare plaatsen gebruikt, en om onderschepping van verkeer en apparaathacking te voorkomen.

Met een VPN-client die op elk besturingssysteem is geïnstalleerd, kunt u veel instellingen en regels van de provider omzeilen (als hij beperkingen heeft ingesteld).

Welke vpn voor de telefoon kiezen?

Android-mobiele telefoons en smartphones kunnen applicaties uit de Google Play-markt gebruiken:

- - vpnRoot, droidVPN,

- - tor-browser voor surfnetwerken, ook bekend als orbot

- - InBrowser, orfox (firefox+tor),

- - SuperVPN gratis VPN-client

- - Open VPN-verbinding

- - Tunnelbeer VPN

- - Hideman VPN

De meeste van deze programma's dienen voor het gemak van "hot" systeemconfiguratie, plaatsing van snelkoppelingen voor starten, anoniem surfen op internet en selectie van het type verbindingscodering.

Maar de belangrijkste taken van het gebruik van een VPN aan de telefoon zijn het controleren van zakelijke e-mail, het maken van videoconferenties met meerdere deelnemers en het houden van vergaderingen buiten de organisatie (bijvoorbeeld wanneer een medewerker op zakenreis is).

Wat is VPN op de iPhone?

Overweeg welke vpn u moet kiezen en hoe u deze in meer detail op een iPhone kunt aansluiten.

Afhankelijk van het type netwerk dat wordt ondersteund, kunt u bij het starten van de VPN-configuratie op de iphone de volgende protocollen selecteren: L2TP, PPTP en Cisco IPSec (bovendien kunt u een VPN-verbinding "maken" met toepassingen van derden) .

Al deze protocollen ondersteunen encryptiesleutels, gebruikersidentificatie met een wachtwoord en certificering.

Onder de extra functies bij het instellen van een VPN-profiel op een iPhone, kan men het volgende opmerken: RSA-beveiliging, coderingsniveau en autorisatieregels voor verbinding met de server.

Voor de iphone telefoon uit de appstore store kies je:

- - gratis applicatie Tunnelbear, waarmee u verbinding kunt maken met VPN-servers van elk land.

- - OpenVPN connect is een van de beste VPN-clients. Hier, om de toepassing uit te voeren, moet u eerst rsa-sleutels via itunes naar uw telefoon importeren.

- - Cloak is een shareware-toepassing, omdat het product enige tijd gratis kan worden "gebruikt", maar om het programma te gebruiken nadat de demoperiode is verstreken, moet u het kopen.

Een VPN maken: apparatuur kiezen en configureren

Voor bedrijfscommunicatie in grote organisaties of de consolidatie van kantoren op afstand van elkaar, gebruiken ze hardwareapparatuur die ononderbroken, veilige netwerken kan ondersteunen.

Om vpn-technologieën te implementeren, kunnen de volgende als netwerkgateway fungeren: Unix-servers, Windows-servers, een netwerkrouter en een netwerkgateway waarop VPN wordt verhoogd.

De server of het apparaat dat wordt gebruikt om een vpn-netwerk van een onderneming of een vpn-kanaal tussen externe kantoren te creëren, moet complexe technische taken uitvoeren en gebruikers een volledig scala aan diensten bieden, zowel op werkstations als op mobiele apparaten.

Elke router of VPN-router moet een betrouwbare netwerkwerking bieden zonder "bevriezingen". En met de ingebouwde vpn-functie kunt u de netwerkconfiguratie wijzigen voor thuiswerken, in een organisatie of een extern kantoor.

vpn-configuratie op router

In het algemeen wordt de VPN-configuratie op de router uitgevoerd met behulp van de webinterface van de router. Op "klassieke" apparaten voor het organiseren van vpn, moet u naar het gedeelte "instellingen" of "netwerkinstellingen" gaan, waar u het VPN-gedeelte selecteert, het protocoltype opgeeft, uw subnetadresinstellingen invoert, maskers en het bereik van ip specificeert adressen voor gebruikers.

Om de verbinding te beveiligen, moet u bovendien coderingsalgoritmen en verificatiemethoden opgeven, onderhandelingssleutels genereren en DNS WINS-servers specificeren. In de parameters "Gateway" moet u het ip-adres van de gateway (uw ip) specificeren en de gegevens op alle netwerkadapters invullen.

Als er meerdere routers in het netwerk zijn, is het noodzakelijk om de vpn-routeringstabel in te vullen voor alle apparaten in de VPN-tunnel.

Hier is een lijst met hardwareapparatuur die wordt gebruikt bij het bouwen van VPN-netwerken:

Dlink routers: DIR-320, DIR-620, DSR-1000 met nieuwe firmware of D-Link DI808HV router.

Routers Cisco PIX 501, Cisco 871-SEC-K9

Linksys Rv082-router die ongeveer 50 VPN-tunnels ondersteunt

Netgear-router DG834G en routermodellen FVS318G, FVS318N, FVS336G, SRX5308

Mikrotik-router met OpenVPN-functie. Voorbeeld RouterBoard RB/2011L-IN Mikrotik

VPN-apparatuur RVPN S-Terra of VPN Gate

ASUS RT-N66U-, RT-N16- en RT N-10-routers

ZyXel-routers ZyWALL 5, ZyWALL P1, ZyWALL USG

De laatste tijd is er in de wereld van de telecommunicatie een toegenomen belangstelling voor virtuele privénetwerken (Virtual Private Network - VPN). Dit komt door de noodzaak om de kosten voor het onderhoud van bedrijfsnetwerken te verlagen vanwege een goedkopere verbinding van externe kantoren en externe gebruikers via internet. Bij het vergelijken van de kosten van diensten voor het verbinden van verschillende netwerken via internet, bijvoorbeeld met Frame Relay-netwerken, kan men inderdaad een aanzienlijk verschil in kosten opmerken. Er moet echter worden opgemerkt dat wanneer netwerken via internet zijn verbonden, de kwestie van de beveiliging van gegevensoverdracht onmiddellijk rijst, dus het werd noodzakelijk om mechanismen te creëren om de vertrouwelijkheid en integriteit van de verzonden informatie te waarborgen. Netwerken die op basis van dergelijke mechanismen zijn gebouwd, worden VPN's genoemd.

Bovendien moet een modern persoon, die zijn bedrijf ontwikkelt, vaak veel reizen. Het kunnen uitstapjes zijn naar verre uithoeken van ons land of naar het buitenland. Het is niet ongebruikelijk dat mensen toegang nodig hebben tot hun informatie die is opgeslagen op hun thuis- of bedrijfscomputer. Dit probleem kan worden opgelost door toegang op afstand te regelen met een modem en een lijn. Het gebruik van een telefoonlijn heeft zijn eigen kenmerken. Het nadeel van deze oplossing is dat bellen vanuit een ander land veel geld kost. Er is een andere oplossing genaamd VPN. De voordelen van VPN-technologie is dat de organisatie van toegang op afstand niet via een telefoonlijn gebeurt, maar via internet, wat veel goedkoper en beter is. Volgens mij techniek. VPN heeft het vooruitzicht dat het overal ter wereld breed wordt toegepast.

1. Het concept en de classificatie van VPN-netwerken, hun constructie

1.1 Wat is VPN

VPN(Eng. Virtual Private Network - virtueel particulier netwerk) - een logisch netwerk dat bovenop een ander netwerk is gemaakt, zoals internet. Ondanks het feit dat communicatie plaatsvindt via openbare netwerken met behulp van onveilige protocollen, creëert codering informatie-uitwisselingskanalen die voor buitenstaanders zijn afgesloten. Met VPN kunt u bijvoorbeeld meerdere kantoren van een organisatie combineren tot één netwerk met behulp van ongecontroleerde kanalen voor onderlinge communicatie.

In de kern heeft een VPN veel van de eigenschappen van een huurlijn, maar wordt ingezet binnen een openbaar netwerk, zoals . Bij de tunneltechniek worden datapakketten over het openbare netwerk uitgezonden als over een normale point-to-point-verbinding. Tussen elk paar "gegevens zender-ontvanger" wordt een soort tunnel tot stand gebracht - een veilige logische verbinding waarmee u de gegevens van het ene protocol kunt inkapselen in pakketten van een ander. De belangrijkste onderdelen van de tunnel zijn:

- initiatiefnemer;

- gerouteerd netwerk;

- tunnel-schakelaar;

- een of meer tunnelafsluitingen.

Op zichzelf is het principe van VPN-werking niet in tegenspraak met de belangrijkste netwerktechnologieën en -protocollen. Bij het tot stand brengen van een inbelverbinding stuurt de client bijvoorbeeld een stroom standaard PPP-pakketten naar de server. In het geval van het organiseren van virtuele huurlijnen tussen lokale netwerken, wisselen hun routers ook PPP-pakketten uit. Een fundamenteel nieuw punt is echter het doorsturen van pakketten via een beveiligde tunnel die is georganiseerd binnen het openbare netwerk.

Met tunneling kunt u de verzending van pakketten van één organiseren protocol in een logische omgeving die een ander protocol gebruikt. Als resultaat wordt het mogelijk om de interactieproblemen tussen verschillende heterogene netwerken op te lossen, van de noodzaak om de integriteit en vertrouwelijkheid van verzonden gegevens te waarborgen tot het overwinnen van inconsistenties in externe protocollen of adresseringsschema's.

De bestaande netwerkinfrastructuur van een bedrijf kan worden ingericht voor VPN-gebruik via software of hardware. De organisatie van een virtueel particulier netwerk kan worden vergeleken met het leggen van een kabel via een wereldwijd netwerk. Gewoonlijk wordt een directe verbinding tussen een gebruiker op afstand en een tunneleindapparaat tot stand gebracht met behulp van het PPP-protocol.

De meest gebruikelijke methode voor het maken van VPN-tunnels is om netwerkprotocollen (IP, IPX, AppleTalk, enz.) in PPP in te kapselen en de resulterende pakketten vervolgens in een tunnelingprotocol in te kapselen. Meestal is dat laatste IP of (veel minder vaak) ATM en Frame Relay. Deze benadering wordt laag 2-tunneling genoemd, omdat de "passagier" hier het laag 2-protocol is.

Een alternatieve benadering - het rechtstreeks inkapselen van netwerkprotocolpakketten in een tunnelingprotocol (bijv. VTP) wordt laag 3-tunneling genoemd.

Het maakt niet uit welke protocollen worden gebruikt of welke doelen vervolgd in de organisatie van de tunnel, de basistechniek blijftpraktisch onveranderd. Gewoonlijk wordt één protocol gebruikt om een verbinding tot stand te brengen met een externe host, en het andere wordt gebruikt om gegevens en service-informatie in te kapselen voor verzending door een tunnel.

1.2 Classificatie van VPN-netwerken

VPN-oplossingen kunnen worden geclassificeerd op basis van verschillende hoofdparameters:

1. Per type medium dat wordt gebruikt:

- Beveiligde VPN-netwerken. De meest voorkomende variant van particuliere particuliere netwerken. Met zijn hulp is het mogelijk om een betrouwbaar en veilig subnet te creëren op basis van een onbetrouwbaar netwerk, meestal internet. Voorbeelden van veilige VPN's zijn: IPSec, OpenVPN en PPTP.

- Vertrouwde VPN-netwerken. Ze worden gebruikt in gevallen waarin het transmissiemedium als betrouwbaar kan worden beschouwd en het alleen nodig is om het probleem van het creëren van een virtueel subnet binnen een groter netwerk op te lossen. Beveiligingsproblemen worden irrelevant. Voorbeelden van dergelijke VPN-oplossingen zijn: MPLS en L2TP. Het is juister om te zeggen dat deze protocollen de taak van het bieden van beveiliging naar anderen verschuiven, bijvoorbeeld L2TP wordt in de regel samen met IPSec gebruikt.

2. Volgens de implementatiemethode:

- VPN-netwerken in de vorm van speciale software en hardware. Implementatie van het VPN-netwerk wordt uitgevoerd met behulp van een speciale set software en hardware. Deze implementatie biedt hoge prestaties en in de regel een hoge mate van veiligheid.

- VPN-netwerken als softwareoplossing. Ze gebruiken een pc met speciale software die VPN-functionaliteit biedt.

- VPN-netwerken met een geïntegreerde oplossing. VPN-functionaliteit wordt geleverd door een complex dat ook de problemen oplost van het filteren van netwerkverkeer, het organiseren van een firewall en het waarborgen van de kwaliteit van de dienstverlening.

3. Op afspraak:

- Intranet-VPN. Ze worden gebruikt om verschillende gedistribueerde vestigingen van één organisatie te combineren tot één beveiligd netwerk, waarbij gegevens worden uitgewisseld via open communicatiekanalen.

- Toegang op afstand VPN. Ze worden gebruikt om een veilig kanaal te creëren tussen een bedrijfsnetwerksegment (centrale kantoor of filiaal) en een enkele gebruiker die, terwijl hij thuis werkt, verbinding maakt met bedrijfsbronnen vanaf een thuiscomputer of, tijdens een zakenreis, verbinding maakt met middelen met behulp van een laptop.

- Extranet-VPN. Gebruikt voor netwerken waarmee "externe" gebruikers (bijvoorbeeld klanten of clients) verbinding maken. Het vertrouwen in hen is veel lager dan in werknemers van het bedrijf, daarom is het noodzakelijk om speciale "grenzen" van bescherming te bieden die de toegang van laatstgenoemden tot bijzonder waardevolle, vertrouwelijke informatie voorkomen of beperken.

4. Op type protocol:

- Er zijn implementaties van virtuele privénetwerken onder TCP/IP, IPX en AppleTalk. Maar tegenwoordig is er een trend naar een algemene overgang naar het TCP/IP-protocol, en de overgrote meerderheid van VPN-oplossingen ondersteunt dit.

5. Op netwerkprotocolniveau:

- Per netwerkprotocollaag, gebaseerd op een mapping naar de lagen van het ISO/OSI-netwerkreferentiemodel.

1.3. Een VPN bouwen

Er zijn verschillende mogelijkheden om een VPN te bouwen. Bij het kiezen van een oplossing moet u rekening houden met de prestatiefactoren van VPN-bouwers. Als een router bijvoorbeeld al op de limiet van zijn vermogen werkt, kan het toevoegen van VPN-tunnels en het toepassen van codering / decodering van informatie ervoor zorgen dat het hele netwerk niet meer werkt omdat deze router eenvoudig verkeer niet aankan , om nog maar te zwijgen van VPN. De ervaring leert dat je het beste gespecialiseerde hardware kunt gebruiken om een VPN te bouwen, maar als er een beperking is in geld, dan kun je letten op een puur softwarematige oplossing. Overweeg enkele opties voor het bouwen van een VPN.

- Firewall-gebaseerde VPN. De meeste firewallfabrikanten ondersteunen tunneling en gegevensversleuteling. Al dergelijke producten zijn gebaseerd op het feit dat het verkeer dat door de firewall gaat, versleuteld is. Aan de firewallsoftware zelf wordt een encryptiemodule toegevoegd. Het nadeel van deze methode is dat de prestaties afhankelijk zijn van de hardware waarop de firewall draait. Houd er bij het gebruik van pc-gebaseerde firewalls rekening mee dat een dergelijke oplossing alleen kan worden gebruikt voor kleine netwerken met een kleine hoeveelheid verzonden informatie.

- Op router gebaseerde VPN. Een andere manier om een VPN te bouwen, is door routers te gebruiken om veilige kanalen te creëren. Aangezien alle informatie die van het lokale netwerk komt door de router gaat, is het raadzaam om ook aan deze router encryptietaken toe te wijzen.Een voorbeeld van apparatuur voor het bouwen van VPN op routers is apparatuur van Cisco Systems. Vanaf IOS-softwareversie 11.3 ondersteunen Cisco-routers zowel L2TP- als IPSec-protocollen. Naast het eenvoudig coderen van verkeer dat onderweg is, ondersteunt Cisco andere VPN-functies, zoals authenticatie bij het opzetten van een tunnel en het uitwisselen van sleutels.Een optionele ESA-coderingsmodule kan worden gebruikt om de routerprestaties te verbeteren. Daarnaast heeft Cisco System een speciaal VPN-apparaat uitgebracht, de Cisco 1720 VPN Access Router, voor installatie in kleine tot middelgrote bedrijven en grote filialen.

- Softwaregebaseerd VPN. De volgende benadering voor het bouwen van een VPN is puur op software gebaseerd. Bij het implementeren van een dergelijke oplossing wordt gespecialiseerde software gebruikt die op een speciale computer draait en in de meeste gevallen als proxyserver fungeert. De computer waarop deze software wordt uitgevoerd, bevindt zich mogelijk achter een firewall.

- Op VPN gebaseerd netwerk-besturingssysteem.We zullen oplossingen overwegen op basis van het netwerk-besturingssysteem aan de hand van het voorbeeld van het Windows-besturingssysteem van Microsoft. Om een VPN te maken, gebruikt Microsoft het PPTP-protocol, dat is geïntegreerd in het Windows-systeem. Deze oplossing is zeer aantrekkelijk voor organisaties die Windows als hun bedrijfsbesturingssysteem gebruiken. Opgemerkt moet worden dat de kosten van een dergelijke oplossing veel lager zijn dan de kosten van andere oplossingen. De op Windows gebaseerde VPN maakt gebruik van een gebruikersbestand dat is opgeslagen op de Primary Domain Controller (PDC). Wanneer verbinding wordt gemaakt met een PPTP-server, wordt de gebruiker geverifieerd met behulp van de PAP-, CHAP- of MS-CHAP-protocollen. De verzonden pakketten zijn ingekapseld in GRE/PPTP-pakketten. Om pakketten te versleutelen, wordt een niet-standaard protocol van Microsoft Point-to-Point Encryption gebruikt met een 40 of 128 bits sleutel die is verkregen op het moment van het tot stand brengen van de verbinding. De nadelen van dit systeem zijn het ontbreken van data-integriteitscontroles en de onmogelijkheid om sleutels te veranderen tijdens de verbinding. De positieve aspecten zijn het gemak van integratie met Windows en lage kosten.

- Op hardware gebaseerde VPN. De mogelijkheid om een VPN op speciale apparaten te bouwen, kan worden gebruikt in netwerken die hoge prestaties vereisen. Een voorbeeld van een dergelijke oplossing is het IPro-VPN-product van Radguard. Dit product maakt gebruik van op hardware gebaseerde codering van verzonden informatie, die een stroom van 100 Mbps kan doorgeven. IPro-VPN ondersteunt het IPSec-protocol en het ISAKMP/Oakley-sleutelbeheermechanisme. Dit apparaat ondersteunt onder andere netwerkadresvertaling en kan worden aangevuld met een speciaal bord dat firewallfuncties toevoegt

2. Protocollen van VPN-netwerken

VPN-netwerken worden gebouwd met behulp van datatunnelingprotocollen via het openbare internetcommunicatienetwerk, met tunnelingprotocollen die gegevens versleutelen en end-to-end tussen gebruikers verzenden. In de regel worden tegenwoordig de volgende protocollen gebruikt om VPN-netwerken te bouwen:

- Link laag

- netwerklaag

- transport laag.

2.1 Linklaag

Op de datalinklaag kunnen de L2TP- en PPTP-datatunnelingprotocollen worden gebruikt, die gebruikmaken van autorisatie en authenticatie.

PPTP.

Momenteel is het meest voorkomende VPN-protocol Point-to-Point Tunneling Protocol - PPTP. Het is ontwikkeld door 3Com en Microsoft om veilige externe toegang tot bedrijfsnetwerken via internet te bieden. PPTP maakt gebruik van bestaande open TCP/IP-standaarden en is sterk afhankelijk van het legacy point-to-point PPP-protocol. In de praktijk blijft PPP het communicatieprotocol van een PPP-verbindingssessie. PPTP creëert een tunnel door het netwerk naar de NT-server van de ontvanger en stuurt de PPP-pakketten van de externe gebruiker er doorheen. De server en het werkstation gebruiken een virtueel particulier netwerk en het maakt niet uit hoe veilig of toegankelijk het wereldwijde netwerk ertussen is. Door de server geïnitieerde beëindiging van een verbindingssessie, in tegenstelling tot gespecialiseerde servers voor externe toegang, kunnen lokale netwerkbeheerders externe gebruikers niet door het Windows Server-beveiligingssysteem laten.

Hoewel PPTP beperkt is tot apparaten met Windows, biedt het bedrijven de mogelijkheid om samen te werken met bestaande netwerkinfrastructuren zonder hun eigen veiligheid in gevaar te brengen. Een externe gebruiker kan dus verbinding maken met internet via een lokale ISP via een analoge telefoonlijn of ISDN-kanaal en een verbinding tot stand brengen met de NT-server. Tegelijkertijd hoeft het bedrijf geen grote bedragen uit te geven aan de organisatie en het onderhoud van een modempool die remote access-diensten levert.

Het werk van de RRTR wordt hierna besproken. PPTP kapselt IP-pakketten in voor verzending via een IP-netwerk. PPTP-clients gebruiken de doelpoort om een tunnelbesturingsverbinding te maken. Dit proces vindt plaats op de transportlaag van het OSI-model. Nadat de tunnel is gemaakt, beginnen de clientcomputer en de server met het uitwisselen van servicepakketten. Naast de PPTP-besturingsverbinding die de link levend houdt, wordt er een verbinding gemaakt om de datatunnel door te sturen. Gegevens worden ingekapseld voordat ze door de tunnel worden verzonden op een iets andere manier dan tijdens normale verzending. Het inkapselen van gegevens voordat ze naar de tunnel worden verzonden, omvat twee stappen:

- Eerst wordt het PPP-informatiedeel gemaakt. Gegevens stromen van boven naar beneden, van de OSI-applicatielaag naar de linklaag.

- De ontvangen gegevens worden vervolgens naar het OSI-model verzonden en ingekapseld door protocollen van de bovenste laag.

Tijdens de tweede doorgang bereiken de gegevens dus de transportlaag. De informatie kan echter niet naar de bestemming worden gestuurd, aangezien de OSI-linklaag hiervoor verantwoordelijk is. Daarom versleutelt PPTP het payload-veld van het pakket en neemt het de functies van de tweede laag over die normaal geassocieerd zijn met PPP, d.w.z. voegt een PPP-header en -einde toe aan een PPTP-pakket. Dit voltooit het maken van het linklaagframe.

Vervolgens kapselt PPTP het PPP-frame in in een Generic Routing Encapsulation (GRE)-pakket dat bij de netwerklaag hoort. GRE kapselt netwerklaagprotocollen in zoals IPX, AppleTalk, DECnet om ze over IP-netwerken te kunnen transporteren. GRE heeft echter niet de mogelijkheid om sessies tot stand te brengen en gegevensbescherming tegen indringers te bieden. Dit maakt gebruik van de mogelijkheid van PPTP om een tunnelbesturingsverbinding te maken. Het gebruik van GRE als inkapselingsmethode beperkt de reikwijdte van PPTP tot alleen IP-netwerken.

Nadat het PPP-frame is ingekapseld in een frame met een GRE-header, wordt het ingekapseld in een frame met een IP-header. De IP-header bevat de afzender- en ontvangeradressen van het pakket. Ten slotte voegt PPTP een PPP-header en -einde toe.

Het verzendende systeem stuurt gegevens door de tunnel. Het ontvangende systeem verwijdert alle serviceheaders en laat alleen de PPP-gegevens achter.

L2TP

In de nabije toekomst wordt een toename verwacht van het aantal VPN's dat wordt ingezet op basis van het nieuwe Layer 2 Tunneling Protocol - L2TP.

L2TP is ontstaan als gevolg van de fusie van de PPTP- en L2F-protocollen (Layer 2 Forwarding). Met PPTP kunnen PPP-pakketten door de tunnel worden verzonden, en SLIP- en PPP L2F-pakketten. Om verwarring en interoperabiliteitsproblemen op de telecommunicatiemarkt te voorkomen, heeft de commissie Internet Engineering Task Force (IETF) Cisco Systems aanbevolen PPTP en L2F te combineren. In alle opzichten heeft het L2TP-protocol de beste eigenschappen van PPTP en L2F opgenomen. Het belangrijkste voordeel van L2TP is dat je met dit protocol niet alleen een tunnel kunt maken in IP-netwerken, maar ook in netwerken zoals ATM, X.25 en Frame Relay. Helaas ondersteunt de Windows 2000-implementatie van L2TP alleen IP.

L2TP gebruikt UDP als transportmiddel en gebruikt hetzelfde berichtformaat voor zowel tunnelbeheer als voor het doorsturen van gegevens. Microsoft's implementatie van L2TP gebruikt UDP-pakketten die versleutelde PPP-pakketten bevatten als controleberichten. Betrouwbaarheid van levering wordt gegarandeerd door de controle van de volgorde van pakketten.

De functionaliteit van PPTP en L2TP is anders. L2TP kan niet alleen worden gebruikt in IP-netwerken, serviceberichten voor het maken van een tunnel en het verzenden van gegevens erdoor gebruiken hetzelfde formaat en dezelfde protocollen. PPTP kan alleen worden gebruikt via IP-netwerken en heeft een aparte TCP-verbinding nodig om de tunnel te maken en te gebruiken. L2TP over IPSec biedt meer beveiligingslagen dan PPTP en kan bijna 100% beveiliging van bedrijfskritieke gegevens garanderen. Kenmerken van L2TP maken het een veelbelovend protocol voor het bouwen van virtuele netwerken.

De L2TP- en PPTP-protocollen verschillen op een aantal manieren van de laag 3 tunnelingprotocollen:

- Bedrijven de mogelijkheid geven om te kiezen hoe gebruikers hun inloggegevens verifiëren en verifiëren - op hun eigen "territorium" of bij een internetprovider. Door getunnelde PPP-pakketten te verwerken, verkrijgen bedrijfsnetwerkservers alle informatie die ze nodig hebben om gebruikers te identificeren.

- Ondersteuning voor tunnelomschakeling - het beëindigen van een tunnel en het initiëren van een andere naar een van de vele potentiële terminators. Door tunnels te switchen kan de PPP-verbinding als het ware worden doorgetrokken naar het gewenste eindpunt.

- Systeembeheerders van bedrijfsnetwerken in staat stellen om strategieën te implementeren voor het rechtstreeks toewijzen van toegangsrechten aan gebruikers op de firewall en interne servers. Omdat tunnelterminators PPP-pakketten met gebruikersinformatie ontvangen, kunnen ze door de beheerder gedefinieerd beveiligingsbeleid toepassen op individueel gebruikersverkeer. (Laag 3-tunneling maakt het niet mogelijk om onderscheid te maken tussen pakketten die van de provider komen, dus beveiligingsbeleidsfilters moeten worden toegepast op eindwerkstations en netwerkapparaten.) Bovendien, als een tunnelswitch wordt gebruikt, wordt het mogelijk om een " voortzetting" van de tunnel het tweede niveau voor directe vertaling van het verkeer van individuelegebruikers naar de bijbehorende interne servers. Dergelijke servers kunnen worden belast met extra pakketfiltering.

MPLS

Ook op de linklaag kan MPLS-technologie worden gebruikt om tunnels te organiseren ( Uit het Engels Multiprotocol Label Switching - multiprotocol label switching - een mechanisme voor gegevensoverdracht dat verschillende eigenschappen van circuitgeschakelde netwerken emuleert via pakketgeschakelde netwerken). MPLS werkt op een laag die tussen de datalinklaag en de derde netwerklaag van het OSI-model kan worden geplaatst en wordt daarom gewoonlijk een netwerklinklaagprotocol genoemd. Het is ontworpen om een veelzijdige dataservice te bieden voor zowel circuitgeschakelde als pakketgeschakelde netwerkklanten. Met MPLS kunt u een grote verscheidenheid aan verkeer vervoeren, zoals IP-pakketten, ATM, SONET en Ethernet-frames.

VPN-oplossingen op linkniveau hebben een vrij beperkte reikwijdte, meestal binnen het domein van de provider.

2.2 Netwerklaag

Netwerklaag (IP-laag). Het IPSec-protocol wordt gebruikt, dat gegevenscodering en vertrouwelijkheid implementeert, evenals abonneeauthenticatie. Het gebruik van het IPSec-protocol stelt u in staat volledige toegang te implementeren die gelijk staat aan een fysieke verbinding met een bedrijfsnetwerk. Om een VPN tot stand te brengen, moet elke deelnemer bepaalde IPSec-parameters configureren, d.w.z. elke klant moet software hebben die IPSec implementeert.

IPSec

Natuurlijk zou geen enkel bedrijf openlijk willen overdragen Financiële of andere vertrouwelijke informatie op internet. VPN-kanalen worden beschermd door krachtige coderingsalgoritmen die zijn ingebed in de IPsec-beveiligingsprotocolstandaarden. IPSec of Internet Protocol Security - een standaard gekozen door de internationale gemeenschap, de IETF - Internet Engineering Task Force, vormt de beveiligingsbasis voor het internetprotocol (IP / IPSec-protocol biedt bescherming op netwerkniveau en vereist ondersteuning voor de IPSec-standaard alleen van apparaten die op beide apparaten met elkaar communiceren, leveren gewoon IP-pakketverkeer.