Inbraakdetectoren zijn software- of hardwaretools voor het detecteren van aanvallen en kwaadaardige activiteiten. Ze helpen netwerken en computersystemen om goed terug te vechten. Om dit doel te bereiken, verzamelt IDS informatie uit meerdere systemen of netwerkbronnen... De IDS analyseert het vervolgens op aanvallen. Dit artikel probeert de vraag te beantwoorden: "IDS - wat is het en waarvoor dient het?"

Waar zijn inbraakdetectiesystemen (IDS) voor?

Informatiesystemen en netwerken worden voortdurend blootgesteld aan cyberaanvallen. Firewalls en antivirusprogramma's zijn duidelijk niet voldoende om al deze aanvallen af te weren, aangezien ze alleen de "voordeur" van computersystemen en netwerken kunnen beschermen. Verschillende tieners die zichzelf als hackers beschouwen, speuren constant het internet af op zoek naar gaten in beveiligingssystemen.

Dankzij World Wide Web ze hebben veel volledig gratis kwaadaardige software tot hun beschikking - allerlei soorten slammers, blindpersons en soortgelijke kwaadaardige programma's. De diensten van professionele hackers worden door concurrerende bedrijven gebruikt om elkaar te neutraliseren. Inbraakdetectiesystemen zijn dus een must. Het is niet verwonderlijk dat ze elke dag meer en meer worden gebruikt.

IDS-elementen

IDS-elementen zijn onder meer:

- detectorsubsysteem, met als doel de accumulatie van netwerk- of computersysteemgebeurtenissen;

- een analysesubsysteem dat cyberaanvallen en twijfelachtige activiteiten detecteert;

- opslag voor het verzamelen van informatie over gebeurtenissen, evenals de resultaten van de analyse van cyberaanvallen en ongeautoriseerde acties;

- een beheerconsole waarmee u IDS-parameters kunt instellen, de status van het netwerk (of computersysteem) kunt bewaken, toegang kunt krijgen tot informatie over aanvallen en illegale acties die zijn gedetecteerd door het analysesubsysteem.

Trouwens, velen zullen zich afvragen: "Hoe wordt IDS vertaald?" De vertaling uit het Engels klinkt als "een systeem dat ongenode gasten warm maakt".

De belangrijkste taken die worden opgelost door inbraakdetectiesystemen

Een inbraakdetectiesysteem heeft twee hoofdtaken: analyse en een adequate reactie op basis van de resultaten van deze analyse. Om deze taken uit te voeren, voert het IDS-systeem de volgende acties uit:

- bewaakt en analyseert gebruikersactiviteit;

- controleert de systeemconfiguratie en zijn zwakke punten;

- controleert de integriteit van kritieke systeembestanden en gegevensbestanden;

- voert een statistische analyse uit van systeemtoestanden op basis van vergelijking met de toestanden die zich hebben voorgedaan tijdens reeds bekende aanvallen;

- audits besturingssysteem.

Wat een inbraakdetectiesysteem wel en niet kan doen?

Met zijn hulp kunt u het volgende bereiken:

- integriteitsparameters verbeteren;

- de activiteit van de gebruiker traceren vanaf het moment dat hij inlogt op het systeem tot het moment van schade aan het systeem of het uitvoeren van ongeoorloofde acties;

- herkennen en informeren over wijzigingen of verwijderingen van gegevens;

- automatisering van internetbewakingstaken om de meest recente aanvallen te vinden;

- fouten in de systeemconfiguratie identificeren;

- het begin van een aanval detecteren en hiervan op de hoogte stellen.

IDS kan dit niet:

- compenseren voor tekortkomingen in netwerkprotocollen;

- een compenserende rol spelen bij de aanwezigheid van zwakke identificatie- en authenticatiemechanismen in de netwerken of computersystemen die het controleert;

- Er moet ook worden opgemerkt dat IDS niet altijd de problemen aanpakt die gepaard gaan met aanvallen op pakketniveau.

IPS (inbraakpreventiesysteem) - voortzetting van IDS

IPS staat voor "Intrusion Prevention". Dit zijn geavanceerde, meer functionele smaken van IDS. IPS IDS-systemen reactief (in tegenstelling tot normaal). Dit betekent dat ze niet alleen een aanval kunnen detecteren, registreren en waarschuwen, maar ook beschermende functies kunnen uitvoeren. Deze functies omvatten het verbreken van verbindingen en het blokkeren van inkomende verkeerspakketten. Een ander onderscheidend kenmerk van IPS is dat ze online werken en aanvallen automatisch kunnen blokkeren.

IDS-subtypen per bewakingsmethode

NIDS (dat wil zeggen de IDS die het hele netwerk bewaken) analyseren het verkeer van het hele subnet en worden centraal beheerd. Juiste locatie meerdere NIDS kunnen monitoring van een vrij groot netwerk bereiken.

Ze werken in promiscue modus (dat wil zeggen, inspecteren alle inkomende pakketten in plaats van selectief), waarbij ze het subnetverkeer vergelijken met bekende aanvallen uit hun bibliotheek. Wanneer een aanval wordt geïdentificeerd of ongeoorloofde activiteit wordt gedetecteerd, wordt een alarm verzonden naar de beheerder. Er moet echter worden vermeld dat in groot netwerk met veel verkeer controleert NIDS soms niet iedereen informatiepakketten... Daardoor bestaat de kans dat ze tijdens de spits de aanval niet kunnen herkennen.

NIDS (network-based IDS) zijn die systemen die gemakkelijk te integreren zijn in nieuwe netwerktopologieën, omdat ze geen speciaal effect hebben op hun functioneren, omdat ze passief zijn. Ze vangen, registreren en notificeren alleen, in tegenstelling tot het reactieve type IPS-systemen, dat hierboven werd besproken. Over netwerkgebaseerde IDS moet echter ook worden gezegd dat dit systemen zijn die versleutelde informatie niet kunnen analyseren. Dit is een belangrijk nadeel, aangezien, met de toenemende acceptatie van virtuele privénetwerken (VPN's), versleutelde informatie steeds vaker door cybercriminelen wordt gebruikt voor aanvallen.

Ook kan NIDS niet bepalen wat er is gebeurd als gevolg van de aanval, of deze schade heeft veroorzaakt of niet. Het enige wat ze kunnen doen is het begin ervan herstellen. Daarom is de beheerder gedwongen om elk geval van een aanval onafhankelijk te controleren om er zeker van te zijn dat de aanvallers hun doel hebben bereikt. Een ander belangrijk probleem is dat NIDS moeite heeft met het detecteren van gefragmenteerde pakketaanvallen. Ze zijn vooral gevaarlijk omdat ze de normale werking van NIDS kunnen verstoren. Wat dit voor een heel netwerk of computersysteem kan betekenen, hoeft niet te worden uitgelegd.

HIDS (host inbraakdetectiesysteem)

HIDS (IDS, monitoring van de host (host)) dient alleen voor een specifieke computer. Dit levert natuurlijk veel meer op hoge efficiëntie... HIDS analyseert twee soorten informatie: systeemlogboeken en auditresultaten van het besturingssysteem. Ze nemen een momentopname van de systeembestanden en vergelijken deze met een eerdere momentopname. Als kritieke bestanden voor het systeem zijn gewijzigd of verwijderd, wordt er een alarm gestuurd naar de beheerder.

Een belangrijk voordeel van HIDS is de mogelijkheid om zijn werk te doen in een situatie waarin netwerkverkeer versleuteld kan worden. Dit is mogelijk omdat op de host gebaseerde informatiebronnen kunnen worden gecreëerd voordat de gegevens kunnen worden versleuteld, of nadat deze zijn ontsleuteld op de doelhost.

De nadelen van dit systeem zijn onder meer de mogelijkheid om het te blokkeren of zelfs te verbieden met behulp van bepaalde soorten DoS-aanvallen. Het probleem hier is dat de sensoren en sommige HIDS-analysetools zich op de host bevinden die wordt aangevallen, dat wil zeggen dat ze ook worden aangevallen. Het feit dat HIDS de middelen gebruikt van de hosts, wiens werk ze monitoren, kan nauwelijks een pluspunt worden genoemd, aangezien dit natuurlijk hun prestaties vermindert.

IDS-subtypen per aanvalsdetectiemethode

De anomaliemethode, de handtekeninganalysemethode en de beleidsmethode - dit zijn de subtypen van het IDS-systeem in termen van de methoden voor het detecteren van aanvallen.

Handtekening analyse methode

In dit geval worden de datapakketten gecontroleerd op aanvalssignaturen. Een aanvalshandtekening is een gebeurtenis die overeenkomt met een van de patronen die beschrijven: beroemde aanval... Deze methode is behoorlijk effectief omdat het zelden valse aanvallen meldt.

anomalie methode:

Het detecteert illegale acties op het netwerk en op hosts. Gebaseerd op geschiedenis normaal werk host en netwerk, worden speciale profielen gemaakt met gegevens erover. Dan komen speciale detectoren in het spel die gebeurtenissen analyseren. Met behulp van verschillende algoritmen analyseren ze deze gebeurtenissen en vergelijken ze met de "norm" in de profielen. Het ontbreken van de noodzaak om een enorm aantal aanvalssignaturen te verzamelen is een onbetwistbaar voordeel van deze methode. Een aanzienlijk aantal valse signalen over aanvallen tijdens atypische, maar volledig legitieme gebeurtenissen op het netwerk is echter het onbetwistbare nadeel.

Beleidsmethode:

Een andere methode om aanvallen te detecteren is de beleidsmethode. De essentie ervan ligt in het creëren van regels. netwerk veiligheid, waarin bijvoorbeeld het principe van interactie van netwerken met elkaar en de daarbij gebruikte protocollen kan worden aangegeven. Deze methode is veelbelovend, maar de moeilijkheid ligt in het nogal gecompliceerde proces van het creëren van een beleidsbasis.

ID Systems biedt betrouwbare bescherming voor uw netwerken en computersystemen

De ID Systems-bedrijvengroep is tegenwoordig een van de marktleiders op het gebied van het creëren van beveiligingssystemen voor computernetwerken. Ze zal je voorzien betrouwbare bescherming van cyberschurken. Met ID Systems beveiligingssystemen hoeft u zich geen zorgen te maken over de gegevens die voor u belangrijk zijn. Hierdoor kun je meer van het leven genieten, omdat je minder angst in je ziel hebt.

ID Systems - beoordelingen van medewerkers

Een uitstekend team, en het belangrijkste is natuurlijk de juiste houding van het management van het bedrijf ten opzichte van zijn medewerkers. Iedereen (zelfs beginnende beginners) heeft de mogelijkheid om professioneel te groeien. Toegegeven, hiervoor moet je jezelf natuurlijk bewijzen, en dan komt alles goed.

Het team heeft een gezonde sfeer. Beginners zullen altijd alles leren en alles laten zien. Er wordt geen ongezonde concurrentie gevoeld. Medewerkers die al jaren bij het bedrijf werken, delen graag alles technische subtiliteiten... Ze beantwoorden vriendelijk, zelfs zonder een zweem van neerbuigendheid, de domste vragen van onervaren arbeiders. Over het algemeen zijn er alleen prettige emoties bij het werken bij ID Systems.

De houding van het management is aangenaam. Het is ook verheugend dat ze hier natuurlijk weten hoe ze met personeel moeten werken, want het team is echt zeer professioneel. De mening van medewerkers is bijna eenduidig: zij voelen zich thuis op het werk.

Dmitry Volkov

Hoofd IT-incidentonderzoek, Group-IB

Moderne IPS-ontwikkeling

Networked Intrusion Prevention Systems (IPS) kunnen beide worden: effectief hulpmiddel voor mensen die betrokken zijn bij de beveiliging, en een duur stuk ijzer dat stof verzamelt. Om ervoor te zorgen dat een IPS-systeem geen teleurstelling wordt, moet het minimaal voldoen aan de volgende eisen waarmee rekening moet worden gehouden bij de keuze.

Het systeem moet:

- een breed scala aan modellen hebben die voldoen aan de eisen van zowel kleine regionale kantoren als de belangrijkste onderneming met multi-gigabit-netwerken;

- ondersteunt niet alleen handtekeninganalyse, maar ook analyse van afwijkende protocollen en natuurlijk gedragsanalyse;

- een duidelijk beeld geven van het netwerk en de daarop aangesloten apparaten;

- werk leveren in de IDS-modus, gedragsanalyse uitvoeren, tools hebben voor het uitvoeren van onderzoeken;

- hebben gecentraliseerd beheer van geïnstalleerde IPS / IDS-systemen;

- hebben goede middelen analyse voor een effectieve verbetering van het beveiligingsbeleid.

IDS / IPS-systemen worden meestal aangesloten op kritieke bronnen. Maar naast het feit dat het noodzakelijk is om aanvallen op deze bronnen te blokkeren, moet je ze constant in de gaten houden, namelijk: om te weten welke van deze bronnen kwetsbaar zijn, hoe hun gedrag in het netwerk verandert. Daarom is het noodzakelijk om extra functionaliteit toe te voegen aan IDS / IPS-systemen, zodat ze de benodigde bronnen betrouwbaarder kunnen beschermen en tegelijkertijd de eigendomskosten kunnen verlagen. De bescherming kan dus in drie fasen worden uitgevoerd: IPS, Adaptive IPS, Enterprise Threat Management. De functionaliteit van elke volgende fase omvat alle functies uit de vorige fase en wordt opgebouwd met nieuwere.

Fase 1. U kunt aanvallen controleren en/of blokkeren die gebruikmaken van duizenden kwetsbaarheden, dat wil zeggen, dit zijn standaard IPS-sensoren en hun controlecentra.

Fase 2. Het wordt mogelijk om het netwerk te verkennen, gebeurtenissen te prioriteren en de IPS-configuratie te automatiseren.

Fase 3. Volledig mogelijke functionaliteit om het bedrijfsnetwerk te beschermen voor, tijdens en na de aanval.

ETM is de eerste belichaming van het besef dat beschermen informatiebronnen, je moet slimmer werken, niet harder. Technologisch gezien is ETM een combinatie van vier technologieën voor dreigings- en kwetsbaarheidsbeheer, gecombineerd in één centraal beheerde oplossing. Als gevolg hiervan biedt deze oplossing meer mogelijkheden dan elk product afzonderlijk. Zoals getoond in afb. 3, ETM bestaat uit een Intrusion Prevention System (IPS), gedragsanalyse netwerken (NBA), netwerktoegangscontrole (NAC), kwetsbaarheidsanalyse (VA), communicatiesubsysteem en gecentraliseerd beheer.

Vergelijking van IPS-fabrikanten

In afb. 4 laat zien welke van de fabrikanten van IPS-systemen voorop loopt. Maar laten we, zonder aan Gartner gebonden te zijn, eens kijken naar welke functionaliteit elke fabrikant heeft.

Zoals u kunt zien, missen sommige belangrijke functies, zoals onderzoek op batchniveau en het bekijken en maken van regels. Zonder dergelijke mogelijkheden is het soms volkomen onbegrijpelijk waarom het systeem waarschuwingen geeft, en het zal lang duren om de oorzaak van deze waarschuwingen te achterhalen.

Het ontbreken van een mechanisme voor het creëren van nalevingsbeleid legt ook bepaalde beperkingen op. Bijvoorbeeld voor externe audit het is nuttig om aan te tonen hoe uw beleid daadwerkelijk wordt uitgevoerd. Nadere opmerkingen zijn overbodig, aangezien de werkelijke stand van zaken pas duidelijk zal worden na de daadwerkelijke implementatie in de industriële omgeving.

Er moet aan worden herinnerd dat het waarborgen van netwerkbeveiliging een complexe taak is en dat ongelijksoortige oplossingen niet altijd de integriteit van perceptie waarborgen en tot extra kosten leiden.

Korte beoordeling

Cisco-systemen

Betrouwbare oplossingen, hebben uitstekende ondersteuning, maar zijn moeilijk te configureren, handtekeninganalyse geeft veel valse positieven, laat de besturingsinterface voor een groot aantal gebeurtenissen het niet toe om de geregistreerde gebeurtenissen adequaat te ontleden. Om volledig te kunnen functioneren, zijn extra investeringen in Cisco Security Monitoring, Analysis and Response System (CS-MARS) nodig.

TippingPoint

Systemen van deze fabrikant zijn eenvoudig te configureren en te installeren. Ze hebben een goede besturingsinterface, maar ze kunnen alleen in een opening worden aangesloten, dat wil zeggen zonder passieve detectie. Ze laten geen uitbreiding van de functionaliteit toe en zijn slechts een IDS / IPS-systeem.

Systemen van deze fabrikant zijn eenvoudig te configureren en te installeren. Ze hebben een goede besturingsinterface, maar ze kunnen alleen in een opening worden aangesloten, dat wil zeggen zonder passieve detectie. Ze laten geen uitbreiding van de functionaliteit toe en zijn slechts een IDS / IPS-systeem.

Tijdens een telefonische vergadering zei een woordvoerder van TippingPoint dat hun hardware kon worden geïnstalleerd en vergeten - en dat was hun verdedigingsstrategie.

Misschien deelt iemand haar, maar ik kan het moeilijk met haar eens zijn. Elk beveiligingsapparaat moet worden gecontroleerd, anders krijg je er nooit het juiste rendement uit. Als iemand bijvoorbeeld volhardt in het hacken van uw partnerportal en dat de eerste twee keer niet is gelukt dankzij het IPS-systeem, dan zal hij de derde keer wel slagen, en zonder controle over het IPS-systeem zult u dit niet herkennen en verdere pogingen te voorkomen, je zult niet slagen.

Juniper-netwerkenWat analisten van Gartner of andere publicaties ook schrijven, het is moeilijk om iets goeds over hun producten te zeggen. Het systeem is verschrikkelijk ingewikkeld om op te zetten. De NSM Management Console is zeer beperkt. De resultaten worden zo weergegeven dat het lijkt alsof de ontwikkelaars hebben geprobeerd ervoor te zorgen dat ze er zo min mogelijk naar kijken en hopen dat de aanvallen echt worden afgeslagen.

Bronvuur

Misschien wel het beste systeem. Alles is handig. De functionaliteit is ongelooflijk breed. Bovendien heeft het systeem al ingebouwde mogelijkheden voor gedetailleerde verzameling van gegevens over aanvallende en aangevallen knooppunten, en niet alleen over IP- en MAC-adressen, waardoor de tijd voor het analyseren en parseren van gebeurtenissen aanzienlijk wordt verkort. Deze informatie omvat de geschiedenis van verbindingen, geopend en vervolgens

gesloten poorten, typen van het verzonden adres, gebruikersnamen, als er bijvoorbeeld een overdracht via FTP of e-mail heeft plaatsgevonden, en natuurlijk het e-mailadres zelf. In grote netwerken kan het een onmisbaar beschermingsmiddel zijn. Ze brengen hun oplossingen al sinds 2001 uit, maar zijn onlangs op de Russische markt gekomen.

Gevolgtrekking

Niet de moeite waard om te implementeren hele regel nieuwe producten die slechts één probleem oplossen. Statische beveiligingsmaatregelen kunnen een dynamische omgeving niet beschermen. U moet de tijd en moeite van uw medewerkers besparen. Laat ze beter werken, niet harder. Verlaag de kosten van het onderhouden van een heterogene omgeving. Verminder de tijd die u besteedt aan het analyseren van gegevens van meerdere consoles en rapporten. Besteed uw geld verstandig voordat beveiligingssystemen u meer kosten dan de risico's waartegen u zich beschermt.

In dit artikel leert u enkele van de algemeen bekende en weinig bekende kenmerken van aanvalspreventiesystemen.

Wat is een aanvalspreventiesysteem?

Intrusion Prevention Systems (IPS) zijn een evolutie van Intrusion Detection Systems (IDS). IDS detecteerde aanvankelijk alleen bedreigingen door te luisteren naar verkeer op het netwerk en op hosts, en stuurde vervolgens waarschuwingen naar de beheerder verschillende manieren... IPS blokkeert nu aanvallen zodra ze worden gedetecteerd, hoewel ze alleen in IDS-modus kunnen werken door op de hoogte te stellen van problemen.Soms wordt de IPS-functionaliteit opgevat als de gezamenlijke werking van IDS en firewall in één apparaat. Dit is vaak te wijten aan het feit dat sommige IPS's ingebouwde regels hebben voor het blokkeren van pakketten op basis van bron- en bestemmingsadressen. Dit is echter geen firewall. In een firewall hangt het blokkeren van verkeer volledig af van uw vermogen om regels in te stellen, en in IPS van het vermogen van de programmeurs van de fabrikant om foutloze algoritmen te schrijven voor het opsporen van aanvallen in verkeer dat door het netwerk gaat. Er is nog een overeenkomst: de firewalltechnologie, ook wel statefull inspection genoemd, lijkt erg op een van de technologieën die in IPS worden gebruikt om eigendom te identificeren. verschillende verbindingenéén netwerkprotocol, en hier wordt het poortvolgend genoemd. Er zijn veel meer verschillen, Firewall kan bijvoorbeeld geen tunneling van het ene protocol naar het andere detecteren, maar IPS wel.

Nog een verschil in theorie IPS-gebouw en de firewall betekent dat wanneer het apparaat faalt, de IPS het verkeer moet doorlaten en de firewall het verkeer moet BLOKKEREN. Om in de juiste modus te kunnen werken, is in de IPS een zogenaamde bypass-module ingebouwd. Dankzij dit, zelfs als u per ongeluk de IPS-stroom uitschakelt, stroomt het verkeer vrij door het apparaat. Soms is IPS ook geconfigureerd om verkeer te blokkeren in geval van storing - maar dit zijn speciale gevallen, die meestal worden gebruikt wanneer twee apparaten worden gebruikt in de modus Hoge beschikbaarheid.

IPS is een veel complexer apparaat dan een firewall. IPS wordt gebruikt voor bedreigingen die deze laatste niet heeft kunnen opvangen. IPS bevat de geconcentreerde kennis van een groot aantal beveiligingsexperts die patronen hebben geïdentificeerd, gevonden en vervolgens code hebben geprogrammeerd om problemen op te sporen in de vorm van regels voor het analyseren van inhoud die over het netwerk reist.

IPS in bedrijfsnetwerken maken deel uit van meerlaagse bescherming omdat ze integreren met andere verdedigingen: firewalls, beveiligingsscanners, incidentbeheersystemen en zelfs antivirussoftware. Als gevolg hiervan is er nu voor elke aanval een mogelijkheid om deze niet alleen te identificeren en vervolgens de beheerder op de hoogte te stellen of te blokkeren, maar ook om een volledige analyse van het incident uit te voeren: verzamel pakketten die afkomstig zijn van de aanvaller, start een onderzoek en elimineer de kwetsbaarheid door het pakket aan te passen.

In combinatie met het juiste systeem beveiligingsbeheer wordt het mogelijk om de acties van de netwerkbeheerder zelf te controleren, die niet alleen de kwetsbaarheid moet elimineren, bijvoorbeeld door een patch te installeren, maar ook aan het systeem moet rapporteren over het uitgevoerde werk. Dat gaf in het algemeen tastbare betekenis aan het werk van dergelijke systemen. Wat heeft het voor zin om over netwerkproblemen te praten als niemand op deze problemen reageert en er niet verantwoordelijk voor is? Iedereen weet dit eeuwig probleem: degene die verliezen lijdt door de storing van het computersysteem en degene die dit systeem beveiligt zijn verschillende mensen. Als u geen extreem geval overweegt, bijvoorbeeld een thuiscomputer die is aangesloten op internet.

Verkeersvertragingen

Enerzijds is het goed dat het mogelijk is geworden om niet alleen informatie over de lopende aanval te krijgen, maar ook om deze met het apparaat zelf te blokkeren. Maar aan de andere kant moet het aanvalspreventiesysteem niet op de SPAN-switchpoort worden geïnstalleerd, maar om al het netwerkverkeer rechtstreeks door zichzelf te leiden beschermend apparaat, wat onvermijdelijk vertragingen veroorzaakt bij de doorgang van pakketten over het netwerk. En in het geval van VoIP is dit van cruciaal belang, hoewel als je je gaat verdedigen tegen aanvallen op VoIP, er geen andere manier is om je tegen dergelijke aanvallen te verdedigen.Een van de kenmerken aan de hand waarvan u een aankoopaanvalpreventiesysteem moet evalueren, is dus de hoeveelheid netwerklatentie die dergelijke systemen onvermijdelijk introduceren. In de regel kunt u deze informatie bij de fabrikant zelf opvragen, maar u kunt onderzoeken lezen van onafhankelijke testlaboratoria, bijvoorbeeld NSS. Vertrouwen op de fabrikant is één ding, maar jezelf controleren is een tweede.

Aantal valse positieven

Het tweede kenmerk om naar te kijken is het aantal valse positieven. Net zoals we geïrriteerd raken door spam, geven valse positieven exact dezelfde indruk aan beveiligingsbeheerders. Uiteindelijk stoppen beheerders, om hun psyche te beschermen, gewoonweg niet meer op alle berichten van het systeem te reageren en wordt de aankoop ervan weggegooid geld. SNORT is een typisch voorbeeld van een systeem met een groot aantal valse positieven. Om dit systeem min of meer specifiek af te stemmen op de dreigingen in uw netwerk, moet u veel tijd besteden.Sommige systemen voor inbraakdetectie en -preventie hebben ingebouwde correlatiemethoden die aanvallen rangschikken op ernst op basis van informatie uit andere bronnen, zoals een beveiligingsscanner. Als de beveiligingsscanner bijvoorbeeld zag dat de computer SUN Solaris en Oracle draait, dan kunnen we met honderd procent zekerheid zeggen dat de Slammer-wormaanval (die gericht is op MS SQL) niet zal werken op deze server. Zo markeren dergelijke correlatiesystemen sommige aanvallen als mislukt, wat het werk van de beheerder aanzienlijk vergemakkelijkt.

Moderniteit van beschermende technologieën

Het derde kenmerk zijn de methoden om aanvallen te detecteren (en tegelijkertijd te blokkeren) en de mogelijkheid om ze af te stemmen op de vereisten van uw netwerk. In eerste instantie zijn er twee verschillende benaderingen: op handtekeningen gebaseerde IPS'en zoeken naar aanvallen op basis van eerder gevonden exploits, terwijl IPS met protocolanalyse aanvallen zoeken op basis van kennis van eerder gevonden kwetsbaarheden. Als je een nieuwe exploit schrijft voor dezelfde kwetsbaarheid, dan zal IPS van de eerste klasse deze niet detecteren en blokkeren, maar de tweede klasse zal deze zowel detecteren als blokkeren. Klasse II IPS's zijn veel effectiever omdat ze hele klassen van aanvallen blokkeren. Als gevolg hiervan heeft de ene leverancier 100 handtekeningen nodig om alle varianten van dezelfde aanval te detecteren, terwijl een andere leverancier slechts één regel nodig heeft die de kwetsbaarheid van het protocol of het gegevensformaat dat door al deze soorten aanvallen wordt gebruikt, analyseert. Onlangs is de term preventieve bescherming verschenen. Het bevat ook de mogelijkheid om te beschermen tegen aanvallen die nog niet bekend zijn en bescherming tegen aanvallen die al bekend zijn, maar de fabrikant heeft nog geen patch uitgebracht. Over het algemeen is het woord 'preventief' gewoon een ander Amerikanisme. Er is een meer Russische term: "tijdig" - die bescherming die werkt voordat we werden gehackt of geïnfecteerd, en niet daarna. Dergelijke technologieën bestaan al en moeten worden gebruikt. Vraag de fabrikant bij het kopen: welke preventieve beschermingstechnologieën ze gebruiken en u zult alles begrijpen.Helaas zijn er nog steeds geen systemen die tegelijkertijd twee bekende aanvalsanalysemethoden zouden gebruiken: protocol- (of handtekening) analyse en gedragsanalyse. Daarom moet u voor volledige bescherming ten minste twee apparaten op het netwerk installeren. Eén apparaat zal algoritmen gebruiken om te zoeken naar kwetsbaarheden met behulp van handtekeningen en protocolanalyse. Anderen zullen statistische en analytische methoden gebruiken om afwijkingen in het gedrag van netwerkstromen te analyseren. In veel systemen worden nog steeds handtekeningmethoden gebruikt voor het detecteren en voorkomen van aanvallen, maar deze rechtvaardigen zichzelf helaas niet. Ze bieden geen proactieve bescherming omdat er een exploit nodig is om de handtekening vrij te geven. Waarom heb je nu een handtekening nodig als je al bent aangevallen en het net is verbroken? Signature antivirussen zijn nu niet in staat om om te gaan met nieuwe virussen om dezelfde reden - de reactiviteit van bescherming. Daarom is de meest geavanceerde aanvalsanalysemethode tegenwoordig volledige protocolanalyse. Het idee achter deze methode is dat niet een specifieke aanval wordt geanalyseerd, maar dat in het protocol zelf wordt gezocht naar een teken van misbruik door de aanvaller van de kwetsbaarheid. Het systeem kan bijvoorbeeld volgen of voordat u begint: TCP-pakket met aanval drie-pakket uitwisseling voor het tot stand brengen van een TCP-verbinding (pakketten met de vlaggen SYN, SYN + ACK, ACK). Als het vóór het uitvoeren van een aanval nodig is om een verbinding tot stand te brengen, dan zal het protocolanalysesysteem controleren of die er was, en als een pakket met een verbindingsloze aanval gaat, zal het ontdekken dat een dergelijke aanval niet succesvol was, omdat er geen verbinding. En het handtekeningsysteem zal een vals positief geven, omdat het dergelijke functionaliteit niet heeft.

Gedragssystemen werken op een heel andere manier. Ze analyseren netwerkverkeer (bijvoorbeeld ongeveer een week) en onthouden welke netwerkstreams meestal lopen. Zodra er verkeer ontstaat dat niet overeenkomt met het onthouden gedrag, is het duidelijk dat er iets nieuws aan de hand is op het netwerk: bijvoorbeeld de verspreiding van een nieuwe worm. Bovendien zijn dergelijke systemen verbonden met het updatecentrum en ontvangen eenmaal per uur of vaker nieuwe gedragsregels voor wormen en andere updates, bijvoorbeeld lijsten met phishing-sites, waardoor ze onmiddellijk kunnen worden geblokkeerd, of lijsten met hosts voor het beheren van botnetwerken, waardoor een infectie onmiddellijk kan worden gedetecteerd, een host zodra deze verbinding probeert te maken met het botnetcontrolecentrum, enz.

Zelfs het verschijnen van een nieuwe host op het netwerk is een belangrijke gebeurtenis voor het gedragssysteem: je moet uitzoeken wat voor soort host is, wat erop is geïnstalleerd, of deze kwetsbaarheden heeft, of misschien is de nieuwe host zelf een aanvaller. Voor providers zijn dergelijke gedragssystemen belangrijk omdat ze veranderingen in het "vrachtverkeer" kunnen volgen, omdat het belangrijk is voor de provider om de snelheid en betrouwbaarheid van pakketbezorging te garanderen, en als plotseling in de ochtend blijkt dat alle verkeer gaat via het ene kanaal en past daar niet in, en de rest. Omdat er geen gebruik wordt gemaakt van meerdere kanalen naar internet via andere providers, betekent dit dat de instellingen ergens fout zijn gegaan en het nodig is om te beginnen met balanceren en herverdelen van de belasting.

Voor de eigenaar klein netwerk het is belangrijk dat aanvallers niet binnen belanden, zodat het netwerk niet als spammers op de zwarte lijst komt te staan, zodat de aanvallers niet het hele internetkanaal met rommel verstoppen. Maar voor het internetkanaal en verkeer moet je wel geld betalen aan de provider. Elke directeur van een bedrijf zou graag op tijd geld aan verkeer dat nutteloos is voor het bedrijfsleven willen detecteren en stoppen.

Geanalyseerde protocollen en gegevensformaten

Als we het over hebben technici die beslissen over de keuze van een aanvalspreventiesysteem, moeten vragen stellen over de specifieke protocollen die het systeem analyseert. Misschien ben je geïnteresseerd in iets specifieks: bijvoorbeeld het analyseren van aanvallen in javascript, of het reflecteren van pogingen SQL injectie, of DDoS-aanvallen, of u heeft over het algemeen SCADA (een systeem voor het bewaken en beheren van sensoren) en u moet de protocollen van uw gespecialiseerde systeem analyseren, of het is van cruciaal belang voor u om VoIP-protocollen te beschermen, die al kwetsbaarheden hebben bij de implementatie vanwege hun complexiteit.Bovendien weet niet iedereen dat IPS-evenementen niet alleen van het type "aanval" zijn, er zijn ook soorten "audit" en "status". IPS kan bijvoorbeeld verbindingen opvangen en dat is alles. ICQ-berichten... Als ICQ verboden is in uw beveiligingsbeleid, is het gebruik ervan een aanval. Zo niet, dan kunt u eenvoudig alle verbindingen volgen en met wie communiceren. Of schakel deze handtekening gewoon uit als u denkt dat het onpraktisch is.

Specialisten

De vraag rijst: waar vind je zulke specialisten die begrijpen wat ze moeten kopen, en die dan weten hoe ze op elk bericht van het aanvalspreventiesysteem moeten reageren en het zelfs kunnen aanpassen. Het is duidelijk dat je trainingen kunt volgen om zo'n systeem te beheren, maar in feite moet een persoon eerst netwerkprotocollen begrijpen en vervolgens netwerk aanvallen, en vervolgens in responsmethoden. En zulke cursussen zijn er niet. Ervaring is hier vereist. Er zijn bedrijven die outsourcing aanbieden voor het beheer en de analyse van berichten van beveiligingsconsoles. Al vele jaren hebben ze specialisten in dienst die de veiligheid van internet begrijpen en diep begrijpen en ze bieden effectieve bescherming, en u op uw beurt verlost van de hoofdpijn van het vinden van personeel dat vertrouwd is met alle verschillende beschikbare beveiligingshulpmiddelen, van VPN tot antivirus. Daarnaast omvat outsourcing 24/7 monitoring, dus de bescherming is compleet. En meestal kun je alleen een specialist inhuren om van maandag tot en met vrijdag van 9 tot 18 uur te werken, en soms wordt hij ziek, studeert, gaat naar conferenties, gaat op zakenreis en soms stopt hij onverwachts.Product ondersteuning

Het is belangrijk om een dergelijk punt in IPS als de ondersteuning van hun producten door de fabrikant te benadrukken. Helaas zijn updates van algoritmen, handtekeningen en regels nog steeds nodig omdat technologieën en aanvallers niet stil staan en nieuwe klassen van kwetsbaarheden in nieuwe technologieën voortdurend moeten worden gesloten. Jaarlijks worden enkele duizenden kwetsbaarheden gevonden. Uw software en hardware bevat er vast meerdere. Hoe kwam je achter de kwetsbaarheden daarin en hoe verdedigde je jezelf later? Maar u moet voortdurend de relevantie van bescherming in de gaten houden. Dus een belangrijk onderdeel is constante ondersteuning beschermende uitrusting aan wie je de beveiliging van je bedrijf hebt toevertrouwd: een professioneel team hebben dat voortdurend nieuwe kwetsbaarheden monitort en tijdig nieuwe checks schrijft, dat zelf kwetsbaarheden zoekt om aanvallers voor te blijven. Dus kijk bij het kopen van een systeem dat zo complex is als IPS welke ondersteuning de fabrikant biedt. Het is niet misplaatst om erachter te komen hoe goed en op tijd hij omging met de aanvallen die al in het verleden waren.Bescherming tegen IPS-bypassmethoden

De IPS zelf is erg moeilijk aan te vallen omdat deze geen IP-adres heeft. (IPS wordt beheerd via aparte poort controle.) Er zijn echter methoden om de IPS te omzeilen, waardoor deze kan "misleiden" en een aanval kan uitvoeren op de netwerken die ze beschermen. De populaire literatuur beschrijft deze methoden in detail. Zo maakt het NSS-testlab uitgebreid gebruik van workarounds om IPS te valideren. Het is moeilijk voor IPS-fabrikanten om weerstand te bieden aan deze methoden. En hoe de fabrikant omgaat met tijdelijke oplossingen is een andere interessante eigenschap aanvalspreventiesystemen.Het belang van het gebruik van IPS in bedrijfsnetwerken is al lang rijp, nieuw preventieve technologieën die organisaties beschermen tegen nieuwe aanvallen zijn al ontwikkeld, dus het enige dat overblijft is om ze correct te installeren en te bedienen. Om het overzicht van IPS-eigenschappen zo onbevooroordeeld mogelijk te maken, zijn de namen van fabrikanten niet specifiek genoemd in het artikel.

op de website van het ESG Bureau en in het CAD en Graphics magazine. I. Fertman - Voorzitter van de Raad van Bestuur van het ESG Bureau,

A. Tuchkov - Technisch directeur van het ESG Bureau, Ph.D.,

A. Ryndin - Adjunct-commercieel directeur van het ESG-bureau.

De huidige staat van automatisering van ontwerpactiviteiten, productie en informatieondersteuning van volgende stadia van de levenscyclus van producten

ESG Bureau heeft uitgebreide ervaring in het implementeren van elektronische archiefsystemen, PDM, PLM, engineering data management systemen in verschillende industrieën: scheepsbouw (Baltiysky Zavod OJSC - Rosoboronexport, Sevmash OJSC, TsNII Ship Mechanical Engineering CJSC), machinebouw (JSC SPb "Red October" ), industriële en civiele bouw (PF "Soyuzproektverf", JSC "Giprospetsgaz"), de nucleaire industrie (JSC "Atomproekt", JSC "Roszheldorproekt") en bij vele andere ondernemingen en organisaties, waarvan de lijst niet is opgenomen in de doelen en doelstellingen van het artikel.We benadrukken dat de implementaties zijn uitgevoerd op basis van het gebruik van verschillende software systemen: TDMS, Search, SmartPlant Fondation, Autodesk Vault en anderen, inclusief onze eigen ontwikkeling. Het gebruik van een bepaalde softwareomgeving wordt bepaald door de branche, de uitdagingen die voor ons liggen en andere factoren. Het is de uitgebreide ervaring die het ESG-bureau op bovengenoemde gebieden heeft opgebouwd, die ons in staat stelt een algemeen beeld te schetsen van de implementatie van elektronische archiveringssystemen, PDM- en PLM-documentbeheersystemen bij Russische ondernemingen.

Modern ontwerp, productieactiviteiten, ondersteuning van de werking, modernisering en verwijdering van producten zijn niet denkbaar zonder het gebruik van verschillende soorten geautomatiseerde systemen: CAD (CAD), CAM, PDM, systemen voor technologische voorbereiding van productie, PLM-systemen. Het algemene beeld wordt geïllustreerd in Fig. een.

Rijst. 1. Algemeen beeld van automatisering

In de regel zijn alle vermelde en niet vermelde automatiseringstools slechts tot op zekere hoogte aanwezig, vaker op beginfases Levenscyclus van producten - ontwerp en productie. In de volgende fasen van de levenscyclus is de mate van informatieondersteuning voor de processen soms extreem laag. Hier zijn slechts enkele voorbeelden die typerend zijn voor de meest geautomatiseerde stadia van de levenscyclus, ter illustratie van het echte plaatje.

Uitspraken over "de introductie van PDM- of PLM-technologieën" blijken in de praktijk vaak slechts de introductie te zijn van een elektronisch archief- en documentbeheersysteem voor CD en TD, TDM en meer niet. Oorzaken:

- "Woorden spelen" is wanneer een duur PDM-systeem wordt gebruikt om de functionaliteit van een elektronisch archief en documentenstroom van CD en TD te creëren (wat vaak wordt geïnterpreteerd als "de introductie van PDM-technologie", hoewel zoiets niet bestaat, is er is alleen de invoering van een elektronisch archief en/of TDM met behulp van software - PDM -systemen);

- vervanging van concepten - wanneer in de naam softwaretool er is een afkorting "PDM" of "PLM", maar het systeem is niet hetzelfde door de aard van de taken die worden opgelost en, nogmaals, het lost in het gunstigste geval twee problemen op, maar vaker een van de twee:

- het werk van ontwerpers op documentniveau beheren, en soms 3D-modellen,

- beheer van het elektronisch archief van CD en TD.

We proberen objectief te zijn in onze beoordelingen, we zullen niet verder overdrijven, maar let op:

- moderne automatisering van ontwerpactiviteiten, productie, ondersteuning voor volgende fasen van de levenscyclus van producten omvat vaak alleen PDM- en PLM-elementen;

- vaak is de introductie van PDM en PLM niets meer dan het creëren van een elektronisch archief en workflow van CD en TD;

- Het is voorbarig om te spreken over de volledige implementatie van PLM-technologie voor alle stadia van de productlevenscyclus.

Redenen om naar een nieuw platform te verhuizen

Ondanks de conclusies van het vorige gedeelte van het artikel, merken we op dat in een onderneming waar een elektronisch archief, ontwerpworkflow, een geautomatiseerd systeem voor technologische voorbereiding van productie, PDM / PLM-elementen zijn geïmplementeerd, werken zonder de geïmplementeerde tools niet langer mogelijk. Dit is de belangrijkste indicator van de uitvoering. In het werk van ons bedrijf was er een geval waarin, in het geval van storingen in het LAN van de klant buiten onze schuld, de server van het elektronische archief van een machinebouwonderneming niet beschikbaar was. De tijd vanaf de eerste storing tot het eerste telefoontje van de onderneming naar ons kantoor naar de technische ondersteuningsspecialisten was minder dan een minuut. Tegelijkertijd waren alle emotionele uitspraken verenigd door één ding: "zonder toegang tot de database kan de onderneming niet werken." Naar onze mening is dit de belangrijkste praktische indicator die alle theoretische berekeningen overtreft.De redenen voor de overgang naar nieuwe technologieën en platforms, evenals de uitbreiding van de geïmplementeerde functionaliteit, kunnen worden toegeschreven aan verschillende groepen.

Ontwikkeling van technologieën en ontwerptools

Een van de belangrijke factoren bij de overgang naar nieuwe technologieën, softwareoplossingen en de uitbreiding van de geïmplementeerde functionaliteit van het ontwerpdocumentbeheersysteem, geautomatiseerd systeem technologische voorbereiding van productie, PDM / PLM-elementen in de stadia van het werk van ontwerpers en productie - de opkomst van driedimensionale ontwerptools en wetgevingskader, die het werk met elektronische modellen definieert.Zoals gezegd, in de meeste gevallen van "PDM- en PLM-implementaties" het komt over TDM, elektronisch archief en documentcirculatie van CD en TD. Dergelijke oplossingen (ongeacht de omgeving waarin ze zijn gebouwd) werken in de praktijk in de regel met tweedimensionale CD en TD. Historisch gezien zijn bij de meeste ondernemingen waar dergelijke implementaties zijn geïmplementeerd, de principes en benaderingen van het werken met tweedimensionaal ontwerp en technologische documentatie vaak "gemigreerd" naar nieuwe systemen, met enkele "upgrades" voor elektronische tweedimensionale documenten. Volgens GOST 2.501-2006 worden bijvoorbeeld wijzigingen in elektronische documenten in de nieuwe versie geïntroduceerd. GOST 2.503-90, die de introductie van wijzigingen "op papier" beschrijft, stelt u in staat om rechtstreeks wijzigingen in de tekening aan te brengen (doorhalen, wissen (uitwassen), schilderen met wit, nieuwe gegevens invoeren) of nieuwe documenten maken, hun vellen met de vervanging van het origineel, in feite een versie maken. Het voorbeeld illustreert dat "upgrades" niet zo belangrijk zijn, en de procedure voor het werken met een tweedimensionaal elektronisch document is praktisch hetzelfde als het werken met papier.

Ja, en juist de middelen voor elektronisch archief- en documentbeheer van CD en TD, met succes geïntroduceerd in hun tijd, ondersteunen vaak eenvoudigweg geen benaderingen om met een 3D-model te werken, en het eerder geïntroduceerde informatiesysteem is in de regel verouderd en bevat geen moderne integratiemechanismen die effectieve nabewerking mogelijk maken.

Integratie en optimalisatie van productieprocessen

De volgende factor is de integratie en optimalisatie van productieprocessen. Heel vaak hebben onze klanten een legitieme wens om de hele productieketen zoveel mogelijk te automatiseren. Het is bijvoorbeeld heel logisch dat het voor het schrijven van technische processen handig is voor een technoloog om toegang te hebben tot de resultaten van het werk van de ontwerper. Ik zou ongetwijfeld een soort van één geïntegreerde omgeving willen hebben, en het maakt helemaal niet uit hoe zo'n omgeving is gebouwd - binnen het raamwerk van een of meerdere systemen. Het belangrijkste is de end-to-end overdracht van gegevens tussen deelnemers aan productieprocessen, het gebruik en de ondersteuning van up-to-date informatie.Creëren van geïntegreerde geografisch verspreide omgevingen

Heel vaak bevatten eerder geïmplementeerde systemen niet de benodigde functionaliteit, en de ingebouwde middelen van de uitbreiding maken het niet mogelijk om het gewenste te bereiken - de functionaliteit uitbreiden of de noodzakelijke integratie-interactie met andere systemen organiseren. Ontwerpbureaus en productiefaciliteiten zijn vaak geografisch gescheiden. Soms komen bestaande tools niet overeen met moderne ideeën over effectieve automatisering. Voor het uitwisselen van informatie tussen systemen in de scheepsbouw wordt bijvoorbeeld gebruik gemaakt van uitwisselingsbestanden (transportarrays). Vaak is alleen COM-technologie een middel om integratie-interactie te organiseren. Waarin moderne systemen stelt u in staat om geografisch verspreide databases effectief te organiseren, met technische gegevens te werken en deze uit te wisselen tussen externe ontwerpbureaus, ontwerpbureaus en productie.Economische redenen

Ongetwijfeld is de economische component van de overgang naar het gebruik van nieuwe platforms onder alle omstandigheden niet nieuw, maar vandaag heeft het twee hoofdcomponenten:- investeringen in een nieuw platform moeten economische voordelen opleveren;

- klanten spreken de wens uit om investeringen te verminderen en niet afhankelijk te zijn van buitenlandse fabrikanten in een aantal industrieën.

IPS-systeem

Om een aantal redenen zullen we het niet hebben over bekende westerse automatiseringstools. In deze sectie zullen we proberen de oplossingen op te sommen: systemen van elektronisch ontwerparchief, documentbeheer, PDM, PLM, echt aangepast aan binnenlandse processen, het huidige regelgevende kader van de Russische Federatie voor ontwerpbureaus en productie, aan de ene kant, en anderzijds rekening houdend met de huidige staat en beschikbaarheid van ontwerpautomatiseringssystemen, DBMS, netwerkapparatuur en interoperabiliteit. Met het bovenstaande voorbehoud is de keuze helaas niet zo groot - misschien zal iemand redelijkerwijs bezwaar maken (waarvoor we bij voorbaat dankbaar zijn), maar binnenlandse markt er zijn slechts drie oplossingen zichtbaar:- systeem IPS-productie het bedrijf "Intermech";

- LOTSMAN-systeem: PLM vervaardigd door Ascon;

- T¬Flex systeem vervaardigd door Top Systems.

Algemene functionaliteit

Het systeem is een modulaire oplossing die ontwerp en productie taken -groepswerk ontwerpers, ontwerpworkflow, implementatie van een elektronisch archiefsysteem, technologische voorbereiding van productie, organisatie van integratie-interactie met andere systemen van de onderneming.Algemene structuur het IPS-systeem wordt getoond in Fig. 2.

Rijst. 2. Algemene structuur van IPS

Heterogeniteit van de IPS-omgeving

Het is geen geheim dat de overgrote meerderheid van dergelijke tools wordt ontwikkeld door fabrikanten van CAD-systemen. Tegelijkertijd loste elke fabrikant aanvankelijk het marketingprobleem op om klanten aan te trekken om met een reeks "vrienden" te werken softwareproducten... Trouwens, dit concept is inherent aan softwareoplossingen, niet alleen op het gebied van automatisering van ontwerpactiviteiten en productie en niet alleen in ons land, maar drukt een wereldwijde trend uit. Enige tijd geleden heeft deze aanpak veranderingen ondergaan en tegenwoordig zal in de regel elke fabrikant van PDM / PLM-systemen een bevestigend antwoord geven op de vraag of er software-interactie is met CAD-systemen die er niet standaard in zijn.Er moet worden opgemerkt dat het IPS-systeem niet oorspronkelijk is gemaakt op basis van een "native" CAD-systeem ervoor. Het concept van IPS kan worden gekarakteriseerd door het jargonisme "omnivoor", dat de relatie met de ontwerptools die in KB worden gebruikt het nauwkeurigst typeert. Tegelijkertijd weerspiegelt de implementatie van IPS de heersende tendens van ondernemingen om een verscheidenheid aan CAD-systemen te hebben. Tegelijkertijd merken we op dat een dergelijke "overvloed aan ontwerptools" in sommige gevallen slechts een "echo is van het tijdperk van spontane automatisering", en in sommige gevallen - het resultaat van een economisch verantwoord beleid, dat op zijn beurt , tot de complexiteit en het aanbod van ontworpen producten. IPS werkt even goed met de volgende CAD-systemen:

- AutoCAD;

- Autodesk-uitvinder;

- BricsCAD;

- Catia;

- Pro / INGENIEUR / PTC Creo Parametrisch;

- Vaste rand;

- SolidWorks;

- KOMPAS-3D;

- KOMPAS-Grafiek.

Aanpassingsopties voor functionaliteit

Met het IPS-platform kunt u de functionaliteit flexibel aanpassen. De ingebouwde tools kunnen gebruikt worden voor instellingen (geen programmering). Om dezelfde unieke functionaliteit te implementeren, externe omgevingen programmeren voor het schrijven van plug-in-programma's.Een belangrijk aspect van ontwerpautomatisering, productie activiteiten, de introductie van een elektronisch archief, PDM / PLM-technologieën in een moderne onderneming is dat je niet moet beginnen "met schone lei". Bovendien is de opslag van informatie in elektronische vorm (elektronisch archief) in de regel al tot op zekere hoogte georganiseerd en zijn er vaak succesvolle implementaties van ontwerpworkflow, PDM- en PLM-elementen. In meer "geavanceerde" gevallen is er een enkele informatieruimte, wordt een intersysteeminteractie georganiseerd. Tegelijkertijd vereisen enerzijds de geïmplementeerde en succesvol gebruikte middelen modernisering in verband met de overgang naar nieuwe technologieën (bijvoorbeeld bij de introductie van driedimensionale CAD-systemen). Aan de andere kant moeten en kunnen eerder opgebouwde databases, technische en organisatorische benaderingen worden toegepast bij de introductie van nieuwe technologieën. Zo verliest een database met "tweedimensionale" documentatie voor eerder vervaardigde producten zijn relevantie niet bij het overschakelen naar het gebruik van 3D-CAD-systemen (producten worden bediend, gemoderniseerd, opnieuw geproduceerd, ongeacht hoe ze zijn ontworpen - "in een vliegtuig" of "op papier").

Organisatie van geografisch verspreid werk

We voegen eraan toe dat je met het IPS-systeem geografisch verspreide oplossingen kunt implementeren, zowel binnen één fase van de productlevenscyclus, bijvoorbeeld bij het ontwerpen met een of meerdere ontwerpbureaus, als binnen verschillende fasen. In dit geval is het bijvoorbeeld mogelijk om een product te ontwerpen met één of meerdere ontwerpbureaus en toegang op afstand technologen van een of meer uit elkaar liggende industrieën naar de resultaten van het werk van ontwerpers, automatisering van technologische voorbereiding van productie met behulp van de juiste IPS-modules. Dankzij het mechanisme voor het publiceren van documenten en modellen kan een onderneming op afstand van het ontwerpbureau aantekeningen maken, wijzigingen initiëren en werken in een enkele geografisch verspreide omgeving.De algemene structuur van de organisatie van gedistribueerd IPS-werk wordt getoond in Fig. 3.

Rijst. 3. Organisatie van geografisch verspreid IPS-werk

Voorbeeld van KB-overgang naar het gebruik van IPS

Laten we een echt voorbeeld geven van vertaling uit een eerder geïmplementeerd elektronisch archiefsysteem, documentstroom met PDM- en PLM-elementen in een van de grote ontwerpbureaus. De belangrijkste redenen voor het werk:- overgang van ontwerpafdelingen naar driedimensionaal ontwerp;

- afwezigheid technische bekwaamheid: ondersteuning van het werken met 3D-CAD-systemen in het bestaande systeem van elektronische archief- en documentcirculatie van CD met PDM- en PLM-elementen;

- verouderde architectuur van het bestaande systeem en de onmogelijkheid van verdere schaalvergroting;

- vereisten voor geografisch verspreide interactie van ontwerpbureaus met andere ontwerpbureaus en productie.

- het uitwerken van de problematiek van datamigratie van het bestaande systeem naar IPS;

- studie van kwesties van migratie van processen van het bestaande systeem naar IPS;

- softwareoplossing - een subsysteem van interface-interactie tussen het bestaande systeem en IPS om de integratie van systeeminteroperabiliteit te waarborgen, waardoor een "soepele overgang" mogelijk wordt;

- de organisatorische component van de overgang naar het gebruik van het nieuwe systeem wordt geformuleerd, rekening houdend met de optimalisatie van tijd- en resourcekosten.

Momenteel voeren de specialisten van ons bedrijf volgens het werkschema de volgende fase van het werk uit, op basis van de eerder verkregen resultaten: ondersteuning voor het ontwerp van twee echte producten van 3D-CAD-systemen en een IPS-systeem.

Gevolgtrekking

- Vaak vertegenwoordigen de stadia van automatisering van ontwerpbureaus en ondernemingen, gepositioneerd als echte implementaties van PDM / PLM-technologieën, het creëren van elektronische archieven, documentbeheersystemen voor CD en TD, TDM (vaker voor tweedimensionale documenten). In de meeste gevallen kunnen we alleen praten over de echte implementatie van PDM- en PLM-elementen;

- met de overgang naar driedimensionaal ontwerp voldoen de eerder geïmplementeerde systemen van elektronische archivering en documentbeheer van CD en TD, de geïntroduceerde elementen van PDM en PLM niet altijd aan nieuwe eisen;

- overdracht naar nieuwe platforms van elektronische archief- en documentbeheersystemen van CD- en TD-, PDM- en PLM-elementen is geen gemakkelijke, maar volledig oplosbare taak waarvoor het ESG-bureau, ontwikkeld door systeem benadering, slechts gedeeltelijk behandeld in het artikel.

Bibliografie

- Turetsky O., Tuchkov A., Chikovskaya I., Ryndin A. Nieuwe ontwikkeling bedrijf InterCAD -systeem voor het opslaan van documenten en 3D-modellen // REM. 2014. Nr. 1.

- Tuchkov A., Ryndin A. Over de manieren om technische gegevensbeheersystemen te maken // REM. 2014. Nr. 1.

- Kazantseva I., Ryndin A., Reznik B. Informatie en regelgevende ondersteuning voor de volledige levenscyclus van een schip. ESG Bureau Ervaring // Korabel.ru. 2013. Nr. 3 (21).

- Tuchkov A., Ryndin A. Ontwerp gegevensbeheersystemen op het gebied van industriële en civiele constructie: onze ervaring en begrip // CAD en grafische afbeeldingen. 2013. Nr. 2.

- Galkina O., Korago N., Tuchkov A., Ryndin A. Het elektronische archiefsysteem D'AR is de eerste stap op weg naar het bouwen van een ontwerpgegevensbeheersysteem // CAD en grafische afbeeldingen. 2013. nr. 9.

- Ryndin A., Turetskiy O., Tuchkov A., Chikovskaya I. Creatie van opslag van 3D-modellen en documenten bij het werken met 3D CAD-systemen // CAD en Graphics. 2013. Nr. 10.

- Ryndin A., Galkina O., Blagodyr A., Korago N. Automatisering van documentstromen is een belangrijke stap op weg naar het creëren van een uniforme informatieruimte voor een onderneming // REM. 2012. nr. 4.

- Petrov V. Ervaring met het creëren van een uniforme informatieruimte in St. Petersburg OJSC "Krasny Oktyabr" // CAD en afbeeldingen. 2012. nr. 11.

- Malashkin Yu., Shatskikh T., Yukhov A., Galkina O., Karago N., Ryndin A., Fertman I. Ervaring met het ontwikkelen van een elektronisch documentbeheersysteem bij Giprospetsgaz // CAD en grafische afbeeldingen. 2011. Nr. 12.

- Sanev V., Suslov D., Smirnov S. Gebruik van informatietechnologieën in JSC "Central Research Institute of Ship Engineering // CADmaster. 2010. nr. 3.

- Vorobiev A., Danilova L., Ignatov B., Ryndin A., Tuchkov A., Utkin A., Fertman I., Scheglov D. Scenario en mechanismen voor het creëren van een enkele informatieruimte // CADmaster. 2010. nr. 5.

- Danilova L., Shcheglov D. Methodologie voor het creëren van een uniforme informatieruimte voor de raket- en ruimtevaartindustrie // REM. 2010. nr. 6.

- Galkina OM, Ryndin AA, Ryaben'kiy LM, Tuchkov AA, Fertman I.B. Elektronisch informatiemodel van scheepsbouwproducten in verschillende stadia van de levenscyclus // CADmaster. 2007. nr. 37a.

- Ryndin AA, Ryaben'kiy L.M., Tuchkov AA, Fertman I.B. Technologieën om de levenscyclus van producten te verzekeren // Computer-INFORM. 2005. nr. 11.

- Ryndin AA, Ryaben'kiy L.M., Tuchkov AA, Fertman I.B. Stadia van implementatie van IPI-technologieën // Scheepsbouw. 2005. nr. 4.

Inbraakdetectie- en preventiesysteem

Inbraakpreventiesysteem(IDS / IPS, Intrusion detection system / Intrusion Prevention System) is ontworpen om kwaadaardige aanvallen op de server, geïntegreerde services (mail, website, enz.) en het lokale netwerk dat wordt beschermd door de internetgateway, te detecteren, te loggen en te voorkomen.

Regels voor het blokkeren van verkeer omvatten het blokkeren van de activiteit van Trojaanse paarden, spyware, botnets, p2p-clients en torrent-trackers, virussen, netwerken TOR(gebruikt om filterregels te omzeilen), anonimizers en nog veel meer.

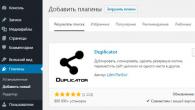

U kunt de service configureren op het tabblad Regels - Inbraakpreventie:

Door aan of uit te vinken " IDS / IPS inschakelen"u kunt de inbraakpreventieservice dienovereenkomstig in-/uitschakelen.

in veld " Lijst lokale subnetten "voeg lokale netwerken toe die door UTM worden bediend. Meestal zijn dit netwerken lokale interfaces UTM, en kan ook worden gerouteerd op netwerken van afgelegen segmenten van het lokale netwerk van uw onderneming. Specificeer in geen geval netwerken die behoren tot externe UTM-netwerkinterfaces en externe netwerken. De hier gespecificeerde netwerken nemen deel aan de regels van de Intrusion Prevention Service als lokaal, kenmerkend voor verkeer van / naar lokale netwerken... Lokaal cross-segment verkeer wordt niet uitgesloten van systeemcontroles.

Optie " Journaalposten bewaren"Hiermee kunt u de opslagtijd voor de systeemlogboeken selecteren: 1, 2 of 3 maanden.

Bij gebruik van een inbraakpreventiesysteem wordt het gebruik van interne DNS-servers voor computers in het netwerk niet aanbevolen. het systeem analyseert DNS-verzoeken die er doorheen gaan en identificeert geïnfecteerde apparaten die ze gebruiken. In het geval van gebruik van een intern AD-domein, wordt aanbevolen om de Ideco UTM DNS-server als de enige DNS-server op de computers te specificeren en de Forward-zone voor het lokale domein op te geven in de DNS-serverinstellingen voor UTM.

Tijdschrift

U kunt de laatste 100 regels van de waarschuwingslogboeken van het Intrusion Prevention System in het logboek bekijken.

Volledige systeemlogboeken bevinden zich op de server in de map: / var / log / suricata

drop.log - Informatie over gedropte pakketten.

fast.log - waarschuwingslogboeken.

suricata.log - servicelogboeken.

De waarschuwingslogboeken geven de groep (Classificatie) aan waartoe de geactiveerde regel behoort, de regel-ID en aanvullende informatie.

Reglement

Op het tabblad Reglement zijn beschikbaar voor het bekijken en in-/uitschakelen van een groep Intrusion Prevention System-regels.

Wanneer u een groep regels in- of uitschakelt, worden de instellingen onmiddellijk toegepast, zonder dat u de service opnieuw hoeft te starten.

Uitzonderingen

Het is mogelijk om bepaalde systeemregels voor inbraakpreventie uit te schakelen in het geval van valse positieven of andere redenen.

Op het tabblad "Uitzonderingen" kunt u een regel-ID toevoegen (het nummer ervan, zie een voorbeeld van het analyseren van logboeken hieronder).

Aandacht! Regel-ID's kunnen in de loop van de tijd veranderen wanneer databases worden bijgewerkt.

Een voorbeeld van loganalyse

voorbeeld 1

04/04 / 2017-19: 31: 14.341627 [**] ET P2P BitTorrent DHT-pingverzoek [**] (UDP) 10.130.0.11:20417 -> 88.81.59.137:61024

Decodering van velden:

04/04 / 2017-19: 31: 14.341627 - datum en tijd van het evenement.

Systeemactie, Drop - het pakket is geblokkeerd, alle andere informatie in dit veld betekent Alert, informeren.

[1: 2008581: 3] - ID van de regel in de groep (de ID staat tussen de ":"-tekens). Als de regel moet worden toegevoegd aan de uitzonderingen, voegt u daar het nummer 2008581 toe.

[**] ET CINS Actieve bedreigingsinformatie Slechte reputatie IP-groep 3 [**] (UDP) 24.43.1.206:10980 -> 192.168.10.14:32346

Voor meer gedetailleerde analyse logs van de computer IP 192.168.10.14 in de serverconsole, voer de opdracht uit:

grep "10.80.1.13:" /var/log/suricata/fast.log

We krijgen een vrij groot aantal lijnen met blokkerende verbindingen naar IP-adressen, ingedeeld naar verschillende gevarencategorieën.

Als resultaat van software-analyse werd een adware-programma gedetecteerd en verwijderd op de computer, waarop de lokaal geïnstalleerde antivirus niet reageerde.

Technische benodigdheden

Inbraakpreventiesystemen vereisen aanzienlijke computerbronnen om te kunnen werken. Multi-core (4 of meer cores) processors hebben de voorkeur. De minimale hoeveelheid RAM om het systeem te gebruiken: 8 GB.

Na het inschakelen van het systeem is het raadzaam om te controleren of uw processor voldoende stroom heeft om het volgende verkeer door de gateway te controleren.

In hoofdstuk Monitoring - Systeembronnen... De belastingsgemiddelde parameter (gemiddelde belasting voor 1, 5 en 15 minuten) mag niet meer zijn dan het aantal fysieke kernen van de geïnstalleerde processor.