Първо, искам да отбележа, че тази тема е много обширна и без значение как се опитвам да предам всичко възможно най-кратко, но в същото време без да пропускам необходимите подробности и в същото време да обясня възможно най-ясно за обикновения потребител, тази статия все още ще бъде пълна с различни технически подробности и условия, поради които ще трябва да отидете в Google. Предполага се също, че читателят е запознат поне с основните точки от функционирането на повечето популярни услуги и самата глобална мрежа.

Какво е анонимизация като цяло?

В допълнение към популярното мнение за укриване във всички краища на Интернет IP адресиима много други подробности. Като цяло всички методи и средства за анонимност преследват целта да скрият доставчика. Чрез които вече е възможно да се получи физически точното местоположение на потребителя, като има допълнителна информация за него (IP, „отпечатъци от пръсти“ на браузъра, регистрационни файлове на неговата активност в определен сегмент на мрежата и т.н.). И също така повечето от методите и средствата са насочени към максимално укриване / неразкриване на тази непряка информация, според която по-късно ще бъде възможно да поискате от доставчика желания потребител.

Какви са начините за анонимизиране на вашето онлайн преживяване?

Ако говорим за отделни единици за анонимизация (в края на краищата има и схеми под формата на комбинация от едно или друго средство за анонимност), тогава могат да се разграничат следното:

1) Прокси сървъри- са различни видове, със свои собствени характеристики. Има отделен ЧЗВ за тях и други теми във форума;

2) VPN услуги- те също работят според различни протоколи, предлагани от доставчиците за избор, вижте по-долу за техните разлики и характеристики;

3) SSH тунели, първоначално са създадени (и функционират и до днес) за други цели, но се използват и за анонимизиране. По принцип на действие те са доста подобни на VPN, следователно в тази тема всички разговори за VPN също ще означават тях, но тяхното сравнение все пак ще бъде по-късно;

4) Специализирани сървъри- основното предимство е, че проблемът с разкриването на историята на заявките на хоста, от който са извършени действията, изчезва (какъвто може да бъде случаят с VPN / SSH или прокси сървъри);

5) Страхотно и ужасно Tor;

6) - анонимна, децентрализирана мрежа, която работи върху Интернет, не използва IP адресиране(вижте по-долу за подробности);

7) Други средства - анонимни мрежи, анонимизатории др. Поради липсата на популярност те все още не са проучени (и следователно нямат относителна гаранция за надеждност) от общността, но са доста обещаващи, вижте също по-долу за тях;

Какво си струва да се скрие или какви са деанонимизиращите данни и методите за получаването им?

Веднага отбелязвам, че всички (поне основни) средства и методи за скриване на данни в списъка по-долу ще бъдат разгледани в други въпроси на този ЧЗВ. Искам също да насоча вниманието ви към един интересен ресурс, който е посветен на въпросите каква информация оставяме за себе си в мрежата, влизайки в различни устройства;

1)IP адрес, или най-популярният идентификатор в Интернет. Позволява да се намери доставчика на потребителя и да се разбере точният адрес от него чрез същия IP;

2)IP DNS доставчиккойто може да бъде "загубен" чрез метод, наречен ( DNS течове). Важно е да се отбележи, че този теч може да възникне при пакетиране HTTP / SOCKS4(5 в някои случаи) + Tor! Ето защо тук трябва да бъдете особено внимателни;

3) Ако по-голямата част от трафика отива онлайн за дълго време през един възел, например същия Tor, тогава можете да извършите така нареченото профилиране - препратете определена дейност към определен псевдоним, който може да бъде деанонизиран чрез други канали ;

4) Слушане на трафика на изходния възел или (човек в средата);

5) Едновременното свързване към анонимни и отворени канали може да създаде проблеми в някои ситуации, например, ако връзката на клиента е прекъсната, и двата канала ще спрат да функционират и ще бъде възможно да се определи желания адрес на сървъра чрез сравняване на времето на прекъсване на потребителската връзка (въпреки че това е доста скъпоценен и далеч неточен начин за деанонимизиране);

6) Деанонимизираща дейност в анонимна сесия - използване на обществени услуги, особено тези, които вече имат информация за този потребител;

7)Мак адрескоято WiFi точка получава, когато е свързана с нея (или може да бъде подкрепена от комутатори на една от локалните мрежи, през които е свързан интернет);

8) Информация от браузърите:

- Бисквитки- това са текстови файлове с всякакви данни (обикновено уникални за всеки потребител), съхранявани от приложението (често от браузъра) за различни задачи, например удостоверяване. Често се случва клиент първо да посети ресурс от отворена сесия, браузърът да запази бисквитките и след това клиентът да се свърже от анонимна сесия, след което сървърът може да съпостави бисквитките и да разбере клиента;

- Flash, Java, Adobe Reader- първите три плъгина обикновено могат да бъдат разграничени като отделни браузър-базирани приложения. Те могат да заобикалят прокси сървърите ( DNS течове), изложете IP ( IP течове), създават свои собствени подобия на дълготрайни бисквитки и т.н. Също така и трите (по-специално Flash греши с това) често служат като инструмент за използване на някои 0-дневни или 1-дневни уязвимости, които понякога ви позволяват да проникнете самата система;

- JavaScript- изпълнява се от страна на клиента, няма толкова широк спектър от възможности по отношение на deanon, въпреки че може да предостави точна информация за операционната система, типа и версията на браузъра, а също така има достъп до някои браузър технологии, които могат също, например, източване на IP адреса;

- Пръстов отпечатък на браузъраили пръстов отпечатък на браузъра- набор от данни, които браузърът постоянно предоставя на сървъра при работа с него, които могат да образуват доста уникален "цифров пръстов отпечатък", чрез който ще бъде възможно да се намери потребителят дори в анонимна сесия или по-късно, при излизане от нея;

Как се различава VPN от прокси?

1) Трафикът между клиента и проксито се предава в чист текст; при използване на VPN криптирането вече е в ход;

2) Стабилност - при създаване на VPN връзка, като правило, тя е постоянна, прекъсвания се създават рядко, те се случват относително по-често за прокси сървъри. Но всичко зависи от доставчика;

3) В допълнение към криптирането на връзката, VPN предоставя по-анонимна услуга в смисъл, че се използват DNS сървърите на VPN услугата и не могат да възникнат лични данни като изтичане на DNS, което не е по-лошо от разкриването на IP адреса Вярно е, че прокси сървърите SOCKS5 и SOCKS4a имат същата възможност да прехвърлят DNS услугата към прокси сървър;

4) VPN услугите не водят регистрационни файлове или са много кратки и неадекватни (поне така казват), повечето прокси сървъри не дават такива обещания;

Колко ефективна е веригата от прокси сървъри?

По-скоро е неефективно, ако се фокусирате върху съотношението на увеличаването на времето за деанонимизация, за да намалите скоростта на връзката от крайния ресурс до клиента. Освен това почти всички недостатъци на деанонимизацията, присъщи на прокси сървърите, не изчезват при изграждането на такива вериги от тях. Следователно можем да заключим, че е по-добре да не използвате този метод при постигане на анонимност.

Често задаваните въпроси за прокси сървърите не казват за SOCKS4a, защо е необходим?

Това е междинна версия между 4 и 5 SOCKS, в която всичко функционира подобно на 4, с изключение на това, че SOCKS4a приема само името на домейна вместо IP адреса на ресурса и го разрешава сам.

Можете ли да ни кажете повече за характеристиките, плюсовете и минусите на наемането на специализирани сървъри?

Специализираният сървър не е предназначен за анонимизиране, а за хостване на приложения, услуги и всичко останало, което клиентът прецени за добре. Важно е да се отбележи, че на наемателя е предоставена отделна физическа машина, което му дава известен гарант за пълен контрол върху този възел и създава важно предимство за анонимност - увереността, че историята на заявките няма да изтече никъде.

Като се имат предвид горните и други точки, могат да се разграничат редица предимства на този инструмент по отношение на анонимизация:

1) Конфигуриране на HTTP / SOCKS прокси или SSH / VPN връзка, от която да избирате;

2) Контрол на историята на заявките;

3) Спасява при атака през Flash, Java, JavaScript, ако използвате отдалечен браузър;

Е, има и недостатъци:

1) Много скъп метод;

2) В някои държави априори не може да осигури анонимност, тъй като наемателят е длъжен да предостави данни за себе си: паспорт, кредитна карта и др.

3) Всички връзки към специалния сървър се регистрират от неговия доставчик, така че тук се появява малко по-различно пълномощно;

Чрез какви протоколи работи VPN и какви функции имат?

По-добре е незабавно да разгледаме съществуващите в момента VPN опции, тоест какви пакети и технологии се предлагат от доставчиците, освен ако разбира се не целим да подобрим познанията за теорията на мрежовите протоколи (въпреки че има опции, използващи един единствен протокол, който ние също ще разгледа).

SSL (Сигурен слой гнездо) Secure Sockets Layer – използва защита на данните с публичен ключ за удостоверяване на автентичността на подателя и получателя. Поддържа надеждно предаване на данни чрез използване на коригиращи кодове и защитени хеш функции. Един от най-простите и "ниско анонимни" VPN протоколи, използван предимно от VPN клиентски приложения. Най-често е част от някаква връзка при създаване на VPN връзка.

PPTP (Протокол за тунелиране от точка до точка) - използва се най-често, доста бърз, лесно конфигурируем, но се счита за най-малко сигурен в сравнение с другите си събратя.

L2TP (Протокол за тунелиране на слой 2) + IPSec(IPSec често се пропуска в името си като допълнителен протокол). L2TP осигурява транспорт, а IPSec отговаря за криптирането. Този пакет има по-силно криптиране от PPTP, устойчив е на уязвимости в PPTP и също така гарантира целостта на съобщението и удостоверяване на страна. Има VPN базирани само на протокола IPSec или само на L2TP, но очевидно L2TP + IPSec предоставят повече възможности за защита и анонимизация, отколкото отделно.

OpenVPN- безопасен, отворен и следователно широко разпространен, ви позволява да заобиколите много ключалки, но изисква отделен софтуерен клиент. Технически това не е протокол, а реализация на VPN технология. извършва всички мрежови операции чрез TCPили UDPтранспорт. Също така е възможно да се работи през повечето прокси сървъри, включително HTTP, SOCKS NATи предпазители от пренапрежение. За да гарантира сигурността на контролния канал и потока от данни, OpenVPN използва SSLv3 / TLSv1.

SSTP- толкова сигурен като OpenVPN, не изисква отделен клиент, но е много ограничен в платформи: Vista SP1, Win7, Win8. Капсулира PPP рамки v IP дейтаграмиза мрежово предаване. За да контролира тунела и да предава PPP кадри с данни, SSTP използва TCP връзка(порт 443). SSTP съобщението е криптирано от канала на SSL протокола HTTPS.

Отделно, заслужава да се отбележат услуги, които предоставят услуги като "DoubleVPN", когато, преди да достигне до желания възел, трафикът преминава през 2 различни VPN сървъра в различни региони. Или има още по-трудно решение - "QuadVPN", когато се използват 4 сървъра, които потребителят може сам да избере и подреди в реда, от който се нуждае.

Какви са недостатъците на VPN?

Разбира се, не същата анонимност като някои други услуги като Tor’a, и не само защото алгоритъмът и схемата са различни. Също така, когато използвате VPN, в критични ситуации ще трябва да разчитате повече на добросъвестното изпълнение на задълженията на тази услуга (минимално регистриране, работа без архивиране на трафик и т.н.).

Следващият момент е, че въпреки че VPN крие IP в повечето случаи, той също предотвратява Изтичане на DNS, но има ситуации, в които този метод за анонимизиране няма да успее. а именно:

1) IP теч чрез WebRTC - работи гарантирано на chrome и mozilla и се изпълнява чрез обикновен JavaScript;

2) изтичане на IP през Flash, иницииране на връзка със сървъра и прехвърляне на IP на клиента към него, заобикаляйки VPN (въпреки че не винаги работи);

Въпреки че тези случаи могат да бъдат предотвратени чрез изключване на JS, Flash и Java във вашия браузър;

3) При използване на настройките по подразбиране на клиента, когато връзката е прекъсната, за разлика от прокси сървърите, сърфирането в мрежата ще продължи директно, вече не през виртуалния канал, тоест ще бъде напълно бледо;

Но това може да се избегне чрез коригиране на таблицата за маршрутизиране, където само шлюзът на VPN сървъра е посочен като шлюз по подразбиране, или чрез преконфигуриране на защитната стена.

Каква е разликата между SSH тунелите и VPN?

SSH тунелът не е нищо повече от SSH-криптирана връзка, при която данните се криптират от страна на клиента и се декриптират при получателя ( SSH сървъри). Той е създаден за дистанционно сигурно управление на операционната система, но както вече беше написано по-горе, се използва и за анонимизиране. Поддържа 2 опции за работа: чрез внедряване на HTTP / SOCKS прокси от приложението за насочване на трафик през локален прокси сървър към SSH тунел. Или се създава почти пълноценна VPN връзка (можете да кажете същото, ако вземете най-новите версии на SSH и OpenSSH).

VPN, от друга страна, е разработен с цел да осигури сигурен отдалечен достъп до ресурсите на корпоративните мрежи и следователно компютър, свързан към VPN сървъра, става част от локалната мрежа и може да използва нейните услуги.

Тоест, освен технически второстепенни аспекти, принципите на работа са сходни. И основната разлика е това SSH тунелът е връзка от точка до точка, а VPN връзката е връзка от устройство към мрежа(въпреки че специалистите могат и да преконфигурират по свое усмотрение).

Как работи Tor от страна на клиента?

В интернет има много вариации на отговорите на този въпрос, но искам да се опитам да очертая основите възможно най-просто и сбито, като спестявам читателя от ровене в планините от аналитична и сложна информация.

Tor е система от рутери, достъпни само за клиентите на Tor, чрез верига от които клиентът се свързва с ресурса, от който се нуждае. При настройките по подразбиране броят на възлите е три. използва многостепенно криптиране. Въз основа на тези характеристики можем накратко да опишем общата схема за доставка на пакет данни от клиента до заявения ресурс през 3 възела (тоест с настройките по подразбиране): пакетът е предварително криптиран с три ключа: първи за третия възел, след това за втория и накрая за първия. Когато първият възел получи пакета, той декриптира "горния" слой на шифъра (както при белене на лук) и знае къде да изпрати пакета след това. Вторият и третият сървър правят същото. А прехвърлянето на криптирани данни между междинните рутери се извършва чрез SOCKS-интерфейси, което осигурява анонимност, съчетана с динамично преконфигуриране на маршрутите. И за разлика от статичните прокси вериги, конфигурацията рутери за лукможе да се промени почти при всяка нова заявка, което само усложнява деанона.

Какви са предимствата и недостатъците на Tor?

От предимствата си струва да се подчертае:

1) Едно от най-високите нива на анонимност (с правилна конфигурация), особено в комбинация с други методи като VPN;

2) Лесна употреба - изтегляне, използване (можете дори без специални настройки);

недостатъци:

1) Сравнително ниска скорост, тъй като трафикът преминава през верига от възли, всеки път, когато се случва декриптиране и може да премине през друг континент като цяло;

2) Изходящият трафик може да се наблюдава и ако не се използва HTTPSтогава е добре да се филтрира за анализ;

3) Може да не се записва, когато плъгините са активирани - Flash, Javaи дори от JavaScript'a, но създателите на проекта препоръчват деактивирането на тези случаи;

4) Наличие на сървъри за управление;

Ако сайтът открие Tor, тогава не мога да отида на този сайт анонимно, като го използвам?

Има два начина да стигнете до такъв сайт. Използване на по-сложна схема, която прави това посещение де факто още по-анонимно: куп от Tor ⇢ VPN, мога Tor ⇢ Прокси, ако не е необходима допълнителна анонимност, а само фактът на скриване на използването на Tor за сървъра на сайта, но е необходимо да се използва в тази последователност. Случва се така, че първо заявката минава през хостовете на лука, след това през VPN / прокси, а на изхода изглежда просто VPN / прокси(или обикновено нормална връзка).

Но си струва да се отбележи, че взаимодействието на тези пакети предизвиква разгорещени дискусии във форумите, тук е разделът за Tor и VPN на уебсайта на проекта onion.

Или можете да използвате т.нар мостове (мостове) - това са възли, които не са включени в централната директория Tor’a, можете да видите как да ги конфигурирате.

Възможно ли е по някакъв начин да се скрие фактът за използване на Tor'a от доставчика?

Да, решението ще бъде почти напълно подобно на предишното, само че схемата ще върви в обратен ред и VPN връзката е „заклещена“ между клиентите на Tor и мрежата от рутери за лук. Обсъждане на прилагането на подобна схема на практика може да се намери на една от страниците с проектна документация.

Какво трябва да знаете за I2P и как работи тази мрежа?

I2P- разпределена, самоорганизираща се мрежа, основана на равенството на нейните участници, характеризираща се с криптиране (на какви етапи се случва и по какви начини), променливи посредници (хопове), не се използват никъде IP адреси... Разполага със собствени сайтове, форуми и други услуги.

Общо при изпращане на съобщение се използват четири нива на криптиране ( през, чесън, тунел, и криптиране на транспортния слой), преди криптирането, към всеки мрежов пакет автоматично се добавя малък произволен брой произволни байтове, за да се анонимизира допълнително предаваната информация и да се усложнят опитите за анализ на съдържанието и блокиране на предадените мрежови пакети.

Целият трафик преминава през тунели - временни, еднопосочни пътища, които преминават през серия от възли, които са или входящи, или изходящи. Адресирането се основава на данни от така наречената мрежова база данни NetDb, която се разпределя в една или друга степен между всички клиенти I2P. NetDbсъдържа:

- RouterInfos- данни за контакт на рутери (клиенти) се използват за изграждане на тунели (за опростяване те са криптографски идентификатори на всеки възел);

- Наемни комплекти- данни за контакт на адресатите, използвани за свързване на изходящи и входящи тунели.

Принципът на взаимодействие между възлите на тази мрежа.

Етап 1. Възел "Кейт" изгражда изходящи тунели. Обръща се към NetDb за данни за рутери и изгражда тунел с тяхно участие.

Етап 2. Борис изгражда входния тунел по същия начин като изграждащия тунел. След това публикува своите координати или така наречения "LeaseSet" в NetDb (забележете тук, че LeaseSet се изпраща през изходящия тунел).

Етап 3. Когато "Кейт" изпраща съобщение до "Борис", той пита "Борис" в NetDb LeaseSet. И при изходящи тунели препраща съобщението към шлюза на местоназначението.

Също така си струва да се отбележи, че I2P има възможност за достъп до интернет чрез специален Outproxy, но те са неофициални и по отношение на комбинация от фактори са дори по-лоши от изходните възли на Tor. Също така вътрешните сайтове в I2P мрежата са достъпни от външния интернет чрез прокси сървър. Но тези входни и изходни шлюзове е много вероятно да загубят част от своята анонимност, така че трябва да бъдете внимателни и да избягвате това, ако е възможно.

Какви са предимствата и недостатъците на I2P мрежа?

Предимства:

1) Високо ниво на анонимност на клиента (с всякакви разумни настройки и използване);

2) Пълна децентрализация, която води до стабилност на мрежата;

3) Поверителност на данните: криптиране от край до край между клиент и адресат;

4) Много висока степен на анонимност на сървъра (при създаване на ресурс), неговият IP адрес не е известен;

недостатъци:

1) Ниска скорост и дълго време за реакция;

2) "Вашият Интернет" или частична изолация от Интернет, с възможност за достигане до там и увеличаване на вероятността за деанон;

3) Не защитава от атака чрез плъгини ( Java, Flash) и JavaScriptако не ги деактивирате;

Какви други услуги/проекти за анонимност има?

- Freenet - peer-to-peer мрежаразпределено съхранение на данни;

- GNUnet е координиран набор от peer-to-peer софтуер, който не се нуждае от сървъри;

- JAP - Джон Доним, базиран на Tor;

- - кросплатформен софтуер за безсървърен обмен на писма, незабавни съобщения и файлове с помощта на криптирана peer-to-peer F2F (приятел-приятел) мрежа;

- Perfect Dark е японски клиент за обмен на файлове за Windows. Мрежова анонимност Идеално тъмновъз основа на отхвърлянето на използването на директни връзки между крайните клиенти, неизвестност IP адресии пълно криптиране на всичко, което е възможно;

Следващите 3 проекта са особено интересни с това, че целта им е да скрият потребителя, като се освобождава от зависимостта на доставчика от интернет връзката, чрез изграждане на безжични мрежи. В крайна сметка, тогава Интернет ще стане още по-самоорганизиран:

- Нецукуку - Мрежов електронен техник, квалифициран в окончателно убийство, полезност и камикадзе Uplinking;

- B.A.T.M.A.N - По-добър подход към мобилните Ad-hoc мрежи;

Има ли всеобхватни решения за гарантиране на анонимност?

В допълнение към пакети и комбинации от различни методи, като Tor + VPNописано по-горе, можете да използвате Linux дистрибуции, пригодени за тези нужди. Предимството на такова решение е, че те вече имат повечето от тези комбинирани решения, всички настройки са зададени така, че да осигурят максимален брой граници за деанонимизатори, всички потенциално опасни услуги и софтуер са изрязани, полезни са инсталирани, в някои, в В допълнение към документацията има подсказки, които няма да дадат късно вечерта, за да загубите бдителност.

Въз основа на моя опит и някои други знаещи хора, бих избрал дистрибуцията на Whonix, тъй като тя съдържа най-новите техники за осигуряване на анонимност и сигурност в мрежата, непрекъснато се развива и има много гъвкава настройка за всички случаи на живот и смърт. Освен това има интересна архитектура под формата на две сборки: Портали Работна станциякоито функционират във връзка. Основното предимство на това е, че ако има такъв 0-денв Tor или самата ОС, чрез която ще се опитат да разкрият криещия се потребител Whonix, тогава само виртуалната работна станция ще бъде "деанонимизирана" и нападателят ще получи "много ценна" информация като напр. IP 192.168.0.1и Mac адрес 02: 00: 01: 01: 01: 01.

Но трябва да платите за наличието на такава функционалност и гъвкавост в настройката - това определя сложността на конфигурацията на ОС, поради което понякога се поставя в долната част на горната част на операционната система за анонимност.

По-лесните за конфигуриране аналози са доста добре познатите препоръчани от Snowden и Liberte, които също могат да се използват успешно за тази цел и които имат много добър арсенал за гарантиране на анонимност.

Има ли други точки за постигане на анонимност?

Да, има. Има редица правила, към които е препоръчително да се придържате дори в анонимна сесия (ако целта е да се постигне почти пълна анонимност, разбира се) и мерки, които трябва да се вземат, преди да влезете в тази сесия. Сега ще се пише повече за тях.

1) При използване VPN, проксии т.н., винаги задавайте използването на static DNS сървъридоставчик на услуги, за да се избегнат течове на DNS. Или задайте правилните настройки в браузъра или защитната стена;

2) Не използвайте постоянни Tor вериги, редовно сменяйте изходни възли (VPN сървъри, прокси сървъри);

3) Когато използвате браузъра, ако е възможно, деактивирайте всички плъгини (Java, Flash, някои други занаяти на Adobe) и дори JavaScript (ако задачата е напълно да минимизирате рисковете от deanon), както и прекратете използването на бисквитки, поддръжка на историята, дългосрочно кеширане, не позволяват изпращане на HTTP заглавки Потребителски агенти HTTP-Refererили ги заменете (но това са специални браузъри за анонимност, повечето от стандартните не позволяват този лукс), използвайте минимум разширения на браузъра и т.н. Като цяло има друг ресурс, описващ настройките за анонимност в различни браузъри, който също си струва да се обърнете, ако желаете;

4) Когато влизате онлайн в анонимен режим, трябва да използвате "чиста", напълно актуализирана ОС с най-новите стабилни версии на софтуера. Тя трябва да е чиста - за да затрудни разграничаването на "отпечатъците" от него, браузъра и друг софтуер от средните статистически показатели и актуализирана, за да намали вероятността да вземете зловреден софтуер и да създадете определени проблеми за себе си, които застрашават работа на всички фондове, концентрирани за анонимизиране;

5) Бъдете внимателни, когато има предупреждения за валидността на сертификатите и ключовете, за да предотвратите Mitm атаки(подслушване на некриптиран трафик);

6) Не позволявайте никаква лява активност в анонимната сесия. Например, ако клиент от анонимна сесия отиде на страницата си в социалните мрежи. мрежа, тогава неговият интернет доставчик няма да знае за това. Но социални. мрежата, въпреки факта, че не вижда истинския IP адрес на клиента, знае точно кой е влязъл;

7) Не позволявайте едновременно свързване към ресурса чрез анонимен и отворен канал (описанието на опасността беше дадено по-горе);

8) Опитайте се да „замъглите“ всичките си послания и други продукти от интелектуалната продукция на автора, тъй като по жаргона, речника и стилистиката на речните завои можете да определите автора с доста висока точност. И вече има офиси, които правят цял бизнес по този въпрос, така че не подценявайте този фактор;

9) Преди да се свържете с локална мрежа или безжична точка за достъп, променете Мак адрес;

10) Не използвайте ненадеждно или непроверено приложение;

11) Препоръчително е да си осигурите "предпоследна граница", тоест някакъв междинен възел към вашия собствен, през който да извършвате цялата дейност (както се прави със специализирани сървъри или се изпълнява в Whonix), така че в случай на преодоляване на всички предишни препятствия или заразяване на работната система трети страни да получат достъп до междинния празен елемент и да нямат специални възможности да се движат по-нататък във вашата посока (или тези възможности биха били много скъпи или изискват много голям период от време);

Може да се обобщи с едно напълно очевидно заключение: колкото по-анонимна/по-безопасна е дадена технология или метод, толкова по-малко скорост/удобство ще бъде при използването й. Но понякога е по-добре да загубите няколко минути в очакване или да отделите малко повече усилия и време за използване на сложни техники, отколкото да губите много повече време и други ресурси от последствията, които могат да възникнат поради решението да се отпуснете някъде.

Последна актуализация от 18 януари 2016 г.

От месец на месец се появяват теми по подземните форуми – как да си създадеш максимална анонимност и да станеш неуязвим, ще има ли достатъчно VPN и тесни чорапи и т.н. ерес, която е скучна и на която вече отговарят със запомнени фрази като - Искат да я намерят, 100% не става.

Взимаме лопати и носилки.

Колко тъжно е да говорим за това, все пак имаме нужда от VPN, можете да го купите, откраднете, да раждате, накратко, от вас зависи да го получите. Не бих заложил на безплатни, ако няма абсолютно никакви пари, купувайте от kebrum, има тарифи само 5-6 долара на месец, няма ограничения и има демо режим, ако не го направите изтегляйте торенти, можете да работите в демо режим, това е страхотно ... Добре, някак си се сдобихте с VPN, какво следва?

И тогава ДА-ДА-ДА, същия TOR, изтегляне, инсталиране, всичко работи извън кутията, макар и извън кутията, ако използвате Windows, ще трябва да се чукате малко под Linux, но вашият труд ще бъде възнаграден, Аз лично изградих всичко на Ubuntu 12, в началото плюнах, но сега се чука, вече е ерекция. Като цяло TOR, който идва в кутията, спирачката е все същата, така че трябва да я настроите правилно, с тази конфигурация вашият TOR ще лети по-бързо от самолета + държави, които не ни трябват, ще бъдат изключени, тоест никога няма да получим руския IP адрес като опция и постоянно ще излизаме през американските възли, естествено ще косим под амера.

TOR конфигурация

Как и къде да го набутате, лесно можете да го намерите в Google.

ControlPort 9051 DirPort 9030 DirReqStatistics 0 Изходни възли (САЩ) Строги изходни възли 1 Изключване на възли (RU), (UA), (BY), (LV), (LD), (MT), (GE), (SU) Отхвърляне на ExitPolicy *: * Регистрирайте известие stdout Псевдоним R1 ORPort 3055 RelayBandwidthBurst 10485760 Скорост на пропускателна способност на релето 5242880 SocksListenAddress 127.0.0.1 Строги възли 1 |

Това, което имаме, избираме изходни възли само от САЩ, като изрично указваме (US), всички междинни и входни възли ще се променят по държава, с изключение на тези: (RU), (UA), (BY), (LV), ( LD), ( MT), (GE), (SU), този списък от държави е съставен от опитни кардери, може би някои други страни трябва да бъдат добавени към списъка, ако знаете кои, не забравяйте да споделите. Не обръщаме внимание на всички други значения, ако желаете, можете да прочетете за всеки параметър поотделно на офсайта на TOR, при условие че знаете английски или използвате преводач от гиганта.

Така че конфигурирахме TOR, получихме VPN, основата е готова. Както знаем, целият трафик на изходния възел в тора е прозрачен и лесно може да бъде прихванат от нападател, но няма да оставим нито един шанс на лошите. Нека поставим SSH тунел върху цялата тази основа. Това е, което получаваме:

1.

Свързваме се с мрежата чрез VPN, съответно ставаме амер, IP се променя на американски (можете да изградите свои собствени вериги и, ако желаете, да конфигурирате както искате, може да има всяка държава).

2.

След това стартираме нашия конфигуриран TOR, съответно TOR ще работи през VPN канала, който преди това свързахме.

3.

Разтягане на SSH тунела, прокси през мрежата TOR, върху всичко, което е налично.

4.

На изхода имаме IP адреса на SSH тунела. И през изходния възел криптираният трафик преминава и никой лош човек няма да го дешифрира и да изгори вашите тайни.

5.

ПЕЧАЛБА!

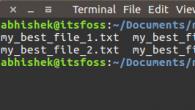

Вече разгледахме първите две точки, мисля, че всички разбрахме всичко. Но нека разгледаме по-отблизо разтягането на тунела. Понеже имам ubuntu (за тези неща съветвам да е Linux, защото SSH тунела под вентилационните отвори е дяволски нестабилен, ще се изразходвате), ще ви кажа как да направите всичко това в nyx системи. За да настроим SSH тунел, трябва да имаме SSH шел на някой сървър, няма да ти казвам как да го направиш, пак можеш - купуваш, крадеш, раждаш. Накратко, грубо казано, купихме SSH обвивка на сървър на amersky, така че какво следва, а след това трябва да изградим друга стена. В конзолата напишете командата:

sudo proxychains ssh –D 127.0.0.1: 8181 потребителско име @ 142.98.11.21 |

Командата proxychains означава, че стартираме ssh през нашия локален TOR сокет на порт 9050 (грубо казано, ние проксифицираме нашия тунел), след това отива параметърът -D, който създава сокет на порт 8181 и след това самия адрес на SSH сървър, където входът минава първо, а след това през самото куче е IP адресът на сървъра. Натискаме enter и виждаме такова нещо:

| S - верига | - & lt; & gt; - 127.0.0.1: 9050 - & lt; & gt; & lt; & gt; - 142.98.11.21 - & lt; & gt; & lt; & gt; - ДОБРЕ |

Ако видяхме ОК, значи сме свързани по дяволите, свързахме се със сървъра чрез мрежата TOR, след това въведете паролата, натиснете отново клавиша за въвеждане и сведете до минимум конзолата, междувременно на локалния хост 127.0.0.1 на порт 8181, ние имаме сокет, който виси, през който вече ще отидем в интернет.

Майната му колко букви, дано всички са разбрали всичко, макар че това е объркана тема, но няма друг начин да се направи тази операция. С течение на времето свикнете и след минута се събудете, за да си създадете страхотни готини канали.

Как ще ни хванат

Да приемем, че сте измамили милион пари и сте обявили награда за дупето си. Съответно започвам да те търся. Да видим как ще се развърти веригата.

1.

Тъй като крайният IP адрес на SSH обвивката, не хранете хляб, всички сили ще бъдат хвърлени там.

2.

Тъй като SSH обвивката преминава през мрежата TOR, веригата се променя на всеки 10 минути, изходните възли, средният сървър и входящите възли се променят. Тук се получава топка шибана косене, аз лично дори не мога да си представя как ще може да се намери нещо в цялата тази шибана. Нашият трафик е криптиран на всички възли, няма да работи и да надуши изходния възел, TOR вериги могат да бъдат изградени в целия свят. Така че това е някакъв анреал, дори ако намерят изходен възел, тогава ще трябва да потърсите среден сървър. И всичко това изисква средства, връзки и много други неща, не всеки офис ще се занимава с това, по-лесно е да се вкара.

3.

Да предположим, че се случи чудо, мрежата TOR ни разочарова и каза нашия VPN IP адрес. Какво да кажа - всичко зависи от VPN сървъра, администрацията, метеорологичните условия и много други фактори. За късмет или VPN ще предаде всичките ви данни за влизане, или не.

4.

Дори и да идентифицират истинския ви IP адрес, те разбраха държавата, града. Това още не означава нищо. Никой не е отменил левите сим карти, wifi на съседа. Е, това е напълно за параноични хора, като Бин Ладен, според някои източници, неговата сигурност е изградена точно по начина, който ви описвам, въпреки че това отново е глух телефон. Ако искате да се справите добре, направете го сами! Можете да подсилите неуязвимостта си с мислите, че ако искат да ви намерят, тогава това ще изисква много добри финанси, защото само си представете какво трябва да направи оперативният работник, поне да получи логовете от SSH сървъра, да не говорим за TOR мрежа.

5.

В този пример не разглеждам i2p мрежата, тази глупост не е за нищо, първо, никога няма да чакате реална скорост от нея, и второ, няма да можете да влезете в нито един сайт, защото i2p е изобщо не е приятелски настроен с бисквитките и трето на изхода ще имаме постоянен немски IP адрес. Това са основните моменти, които ви карат да изпратите i2p на голям сочен член.

Безопасно сърфиране или копаене

Успешно изградихме 50 процента от нашата крепост, по-добре е да отделите един ден за всичко това, но след няколко минути приведете системата в пълна деконфекция. Но за какво ни е тази крепост, ако наследим? Нека да усложним задачата и да настроим браузъра си да бъде напълно прецакан. Тоест няма да позволим на браузъра ни да ни издаде с вътрешности. От всички налични браузъри в света само Firefox може да бъде конфигуриран успешно и ние ще го изберем. За да направите това, изтеглете най-новата преносима версия, google за помощ, разопаковайте и стартирайте.

Това ще ни позволи да изключим всички ненужни глупости, които могат да ни изгорят, като Java, Flash и т.н. непознат боклук. След това инсталирайте следните плъгини:

Не е нужно да слагате скрийншот, хакер на страница и хакбар, не е за всеки, всичко друго трябва да е задължително. След това поставяме квадратчетата за отметка, както е на тази екранна снимка, това няма да ни позволи да изгорим на бисквитки, тоест след затваряне на браузъра всички бисквитки ще бъдат изтрити и няма да има повече проблеми, ако случайно сте забравили да изградите анонимни тунели .

относно< b > < / b >: конфигурация |

и търсим реда geo.enable - задаваме тази стойност на false, това ще ни позволи да не обвързваме браузъра с нашето местоположение. И така, след като основните настройки разбрахме, сега нека конфигурираме инсталираните плъгини.

NoScript

Първо, настроихме NoScript, няма нужда от специална интелигентност, просто сложете галка - Деактивирайте всички JavaScript и това е всичко, въпреки че все пак се разрових и изключих всички ненужни известия. Имайте предвид, че когато NoScript е активиран, някои сайтове, които съдържат Java скриптове, няма да работят за вас, по един или друг начин, понякога все пак трябва да деактивирате този плъгин, защото няма начин или можете да използвате мобилните версии на сайта. Когато плъгинът е деактивиран, ние записваме много данни за себе си, например - версия на браузъра, разделителна способност на екрана, дълбочина на цвета, език, операционна система и много други, включително вашия реален IP адрес. Така че или е всичко или нищо!

ModifyHeader

С този прекрасен плъгин ще филтрираме някои от предадените заглавки, не всички разбира се, а само тези, които могат да бъдат филтрирани, ще разгледаме снимката и ще повторим след мен.

Веднага след като приключите, кликнете върху лицето с надпис Start, плъгинът се активира и ще филтрира заглавията, които не харесваме. Да отидем по-нататък.

FoxyProxy

Този плъгин ни позволява лесно да превключваме между прокси сървъри, например искате да получите достъп до интернет, заобикаляйки ssh тунела, или обратно, да използвате цялата съществуваща верига или имате нужда само от TOR, има много примери. Създаваме следната схема:

Тук имам само 3 точки, работа през TOR, работа през тунел и директен трафик без никакви проксификатори.

Работата през TOR е конфигурирана по следния начин: 127.0.0.1 порт 9050 + трябва да поставите отметка в квадратчето в Socks5

Работейки през тунела, регистрираме 127.0.0.1 порт 8181 (указахме този порт, когато създадохме ssh тунела, можете да изберете всеки друг), също така поставихме галка на Socks5. Записваме и затваряме всичко.

В първия случай ще се окаже, че ще отидем в интернет чрез VPN и след това ще стартираме браузъра през мрежата TOR, съответно нашият трафик няма да бъде криптиран на изходния възел.

Във втория случай целият ни трафик минава през VPN, след това проксифицираме ssh тунела през мрежата TOR, на изхода получаваме криптиран трафик и IP адреса на ssh сървъра, който сме избрали.

В третия случай обикновено деактивираме всички прокси сървъри и отиваме в интернет с IP адреса на нашия VPN сървър.

Всичко е лесно и удобно за превключване с мишката и не би трябвало да имате никакви затруднения.

Приключихме с манипулирането на плъгините, надявам се, че съм ви донесъл основите на всички тези боклуци, ако нещо не сте разбрали, питайте в коментарите. По принцип ние си направихме сигурен браузър. Сега можем да сърфираме в мрежата и да не се страхуваме, че може да ни разпознаят по някакви знаци, всъщност ние се маскирахме като обикновен обикновен американец, нищо не ни издава. Ето самия доклад, как изглеждаме за другите:

Заключения д

В тази статия ви запознах с възможната концепция за онлайн анонимност. Според мен това е оптималната схема, разбира се, можете да добавите DoubleVPN, чорапи към цялата верига и да навиете с още три кутии, но скоростта няма да е същата, всичко зависи от желанието и степента на параноя. Описах всички плюсове и минуси на схемата по-горе, надявам се, че ви е харесала и ви подтикнах към правилни мисли.

Бисквитки и стратегия

В допълнение към всичко това искам да ви напомня, че не бива да забравяте и за други предпазни мерки, например инсталиране на англоезична операционна система, използване на виртуални машини за мръсни дела, смяна на макадреси на мрежови карти, криптиране на твърди дискове, с всеки нова връзка, не забравяйте да проверите вашия IP адрес за специализирани ресурси, тоест свързахме VPN - проверихме IP адреса, свързахме отново TOR, проверихме го и така нататък на набраздения, има ситуации, когато VPN изглежда се е повишил, но IP-то не се е променило, така че те изгоряха, така че трябва да вземем предвид всички малки неща, по-добре е да проверите сто пъти, отколкото да съжалявате сто години по-късно. Също така, когато извършвате транзакции, не използвайте ICQ, изключително jabber и го свържете изключително през създадените тунели, можете да се справите с един TOR за крайност. Всички пари, които печелите в мрежата, съхранявайте в LR или в Poison, след което купувате биткойни с тях и след това всички средства се изтеглят анонимно по всеки удобен начин. След всяка транзакция сменяйте своя биткойн портфейл (направено с няколко щраквания), след което обединете всичките си средства в такъв, който не е осветен никъде. Не забравяйте да прокси всички приложения, с които работим, като цяло можете да конфигурирате цялата система, така че абсолютно всички програми да отиват в интернет през вашите тунели, отново ще ви изпратя до Google, има много информация за това . Ако Windows е твърде важен за вас и не можете или не толерирате системи, подобни на nyx, тогава същото може да се направи и под вентилационните отвори, но повярвайте ми, че хемороидите ще са по-големи и стабилността ще спадне на моменти, така че бъдете търпеливи и изучавайте Linux, ако вече сте избрали тъмна страна. За това бързам да се сбогувам с вас! Ако нещо не разбираш питай, ще го сдъвча! Чао чао!

Цялата информация, която съм дал в тази тема е дадена само за информация и не е призив за действие, цялата отговорност лежи на вашите плещи.

актуализация:

Още едно интересно нещо беше открито във Firefox, казвам ви!

Въвеждаме в адресната лента на браузъра: за: config

Търсим параметър: network.proxy.socks_remote_dns

Излагаме го на: вярно

Браузърът вече е конфигуриран да използва DNS сървърите на самия SSH тунел. Например, ако отидете на whoer.net с подобни настройки на браузъра, ще видите DNS сървъра на страната на SSH тунела, а не DNS сървъра на вашия интернет доставчик или OpenVPN сървъра, през който имате достъп до Интернет.

Последна актуализация от 2 юли 2015 г.

определение:

Анонимността е безименност, несигурност; по подразбиране, скривайки името.

Решение:

Не трябва да има нищо по пътя между вас и интернет, което може да ви свърже с вашата връзка. И не можете да се държите както обикновено. Освен това обичайното ви поведение в същото време трябва да бъде записано фалшиво.

Можете да разберете кой сте

1) Финансов отпечатък

закупуване на устройства и услуги, които са ви осигурили достъп до Интернет

получаване на ползи от Интернет под формата на финанси, стоки и услуги

2) Електронен отпечатък

IP, MAC, време, вградени камери, wifi, gsm, gps, микрофон.

операционни системи, програми, плъгини и др.

тези малки хора, които се въртят с мобилни телефони, в които има софтуер за събиране на информация не само за собственика на мобилния, но и за околния радиоефир. GPS координати, GSM базови станции, WiFi горещи точки, bluethooth устройства и т. н. И блондинката там говори по телефона, а камерата й тайно снима това, което сте погледнали в нейната посока. Това не е защото е шпионин, а защото пуска всичко по телефона безразборно.

3) Метаданни за проследяване

почерк: скорост, характеристики на вашата работа в интернет. Стилът на писане на клавиатурата има свой отпечатък. Правописни грешки, коригирани печатни грешки, пунктуация и т.н. Низът за търсене с Google във всеки браузър, използващ JS (ако е активиран), се предава на сървъра на Google непрекъснато, докато пишете. Имайте предвид, че информацията за естеството на комплекта се предава в Интернет. Google прави всичко, за да ви познае от поглед, дори и да има маска върху него. Не забравяйте за мишката или тъчпада.

информацията, която търсите без анонимната маска, може да ви раздаде, когато се опитате да направите същото в маската. Трябва да имате ясно написани инструкции какво да правите и ясно ограничени действия. Вашият анонимен живот трябва да бъде като ежедневието на шпионин. Това е самодисциплина, това е работа, това е постоянно попълване на знания и тяхното прилагане на практика. Много е трудно да не спиш на практика, когато те наблюдават 24 часа и го правят без да се напрягат.

Със съжаление, нека замълчим за факта, че вашите приятели пред вашия Ник или телефонен номер внимателно ще напишат вашето име, дата на раждане, отношение, снимка и качване в Apple или Google, както и всички приложения, които имат достъп до адресната книга (и само мързеливият не се катери там) знайте това веднага ...

Интернет връзката може да бъде открадната, можете да си купите SIM карта с GPRS от цигани, но как да се скриете от видеокамери, внимателно поставени по целия свят? RFID чипове от банки, библиотеки, подлези са внимателно натъпкани в джобовете ви. Личната карта става биометрична и наличието й в джоб на обществено място е наложено от закона.

Колкото по-модерен е телефонът, толкова по-вероятно е да има фабричен бекдор на ниво чип, или бекдор от дистрибутор или услуга за доставка. Мислите, че с инсталирането на Tails или Kali Linux сте решили проблема - лъжете се, трябва да сглобите и компютър на лампи :). Или тук носите телефона си със себе си, той дава на доставчика информация за това къде сте били 24 часа в денонощието. Дайте му ежедневните си навици. Тук Вася отива на работа, тук от работа. Но изведнъж Вася изчезна от радара, въпреки че обикновено по това време той пътува по маршрут А или Б. Страненко. аномалия. И сега, ако цялата тази информация попадне в едни и същи ръце и бъде анализирана, какво се случва? Оказва се, че кръгът на заподозрените рязко се стеснява. Вася е намерен на камерите на Митино, той купува SIM карта от циан или стои близо до библиотеката в кола с лаптоп в скута си.

А фактът, че Вася използва TOR, VPN и необичайна операционна система, не е тайна за доставчика. Просто известно време не му пука за Вася. Записаният трафик може да бъде отворен по-късно.

Така че ще се подпиша под думите Артем

Ако искате да бъдете анонимни в Интернет, не използвайте Интернет.

Поздрави, мой "анонимен" читател. Често ли мислите какво знае за вас този или онзи уебсайт, който посещавате, и за какви цели може да се използва тази информация? Или по принцип имате параноя и си мислите, че всички сме под капака на "спецслужбите" и тук хора в "бели престилки" чукат на вратата ви?

Днес ще анализираме основните принципи на анонимността в Интернет и ще ви кажа каква информация за вас е налична в необятността на глобалната мрежа и как да я скриете.

Защо да бъдеш анонимен в интернет?

Анонимността е концепция, която се разглежда главно във връзка с различни киберпрестъпници, но само тя ли се нуждае от нея? За да отговорите на този въпрос, си струва да запомните - колко често получавате "спам" по имейл или по какъв невероятен начин "Яндекс" ви показва точно темата по темата, която наскоро ви интересува.

Ако след като се разровите в паметта си, откриете съвпадения с вашия опит от използване на интернет - тогава тази статия е за вас.

Какво знаем за теб?

Като начало си струва да се обърнете към един прекрасен сайт - 2ip.ru, който ясно ще покаже само малка част от известната информация за вас, а това е ip адресът на компютъра, версията на операционната система, версията на браузъра, местоположението - и това не е пълен списък.

Когато се регистрирате в който и да е сайт, в ICQ, Skype и т.н., често оставяте пощата си и дори телефонния си номер.

Онлайн анонимността - основите

Какво е известно за вас, изброих по-горе, сега е време да го разберете - какво да правя с него? Нека започнем по ред, без да навлизаме в технически подробности.

IP адрес

С прости думи, IP адресът на компютър е уникален идентификационен адрес на компютър в Интернет. IP адресът се задава от доставчика при свързване, съответно, когато доставчикът се промени, IP адресът се променя.

IP адресът на компютъра се състои от четири комбинации от числа - XXX.XXX.XXX.XXX. Броят на цифрите във всяка комбинация е разлика от 1 до 3, а стойността им е от 0 до 256.

Доставчикът може да зададе 2 вида IP адреси - статични и динамични.

- Статичният IP адрес е постоянен и не се променя през цялото време, когато използвате връзката.

- Динамичен IP адрес - той се променя при всяко рестартиране на интернет връзката.

Можете да скриете IP адреса по няколко начина - чрез прокси или. За подробности вижте свързаните статии на връзките.

IP е само половината проблем, има и други данни - версия на операционната система, версия на браузъра, разделителна способност на екрана, език на ОС и т.н.

Информация за операционната система

Разбрахме вашия IP, сега нека помислим за останалите данни.

Първата стъпка е да откриете "изтичането". Вие четете тази статия през браузър, нали? Съответно, точно този браузър информира сървъра, на който се намира уеб ресурсът, по-рано изброените данни. Предава се с помощта на Http заглавки, които изглеждат така -

Хост: Сайт на User-Agent: Mozilla / 5.0 (Windows; U; Windows 8.1; ru; rv: 2.8.3.7) Gecko / 20170520 Firefox / 43.7.1 (.NET CLR 8.1.30421) Приемам: текст / html, приложение / xhtml + xml, приложение / xml; q = 0,9, * / *; q = 0,8 Приемане-език: ru, en-us; q = 0,7, en; q = 0,3

Домакин: хиперион. com Потребител - агент: Mozilla / 5.0 (Windows; U; Windows 8.1; ru; rv: 2.8.3.7) Gecko / 20170520 Firefox / 43.7.1 (. NET CLR 8.1.30421) Приемам: текст / html, приложение / xhtml + xml, приложение / xml; q = 0,9, * / *; q = 0,8 Приемам - Език: ru, en - us; q = 0,7, en; q = 0,3 |

Този проблем може да бъде решен чрез "заместване" на истински http заглавки с "фалшиви".

Идеалното решение за замяна на "http" заглавки би бил подходящ плъгин за браузър, например -.

Бисквитките на вашия браузър

След като прочетете статията за, ще разберете целта на тези файлове, но сега бих искал да спомена, че по-голямата част от сайтовете, включително Yandex и Google, съхраняват бисквитки на вашия компютър.

Можете да деактивирате запазването на бисквитки във вашия браузър, като по този начин се лишавате от някои приятни бонуси, например запазване на пароли в сайтове, но от друга страна, вие ще спрете да давате ценна информация за себе си на непознати.

Нека обобщим

Не засегнахме две точки в статията.

Вашите телефони и имейл... Създайте една пощенска кутия, особено за регистрация в сайтове, ако имате нужда от телефонен номер - използвайте услугите за активиране.

Инсталиране на програми на компютър... Чрез инсталиране на която и да е програма на вашия компютър (например онлайн клиент за играчки), трети страни може да научат за такава информация за вас като - модела и серийните номера на вашето оборудване (процесор, видеокарта и др.), MAC адрес, и др. .d.

Тази статия не е призив за действие, а е чисто информационен характер. Вие сте изцяло отговорни за използването на тази информация.

В тази статия ще покрием всички аспекти, свързани с анонимност в мрежатаза да можете да поддържате поверителността си, докато сърфирате в интернет:

Не казваме, че можете да станете напълно анонимен, това е почти невъзможно. Но това, което всъщност можем да направим, е да се опитаме да направим онлайн взаимодействията по-скрити.

Останете инкогнито

Частното сърфиране или режимът инкогнито е втората най-популярна опция за сърфиране в браузърите. Той е идеален за онези случаи, когато влизате онлайн от компютър на някой друг и искате да проверите вашите акаунти във Facebook, Twitter или имейл.

По същия начин той е идеален за тестване на сайтове, които са силно натоварени с бисквитки. А също и за онези случаи, когато има публичен достъп до компютъра, на който работите.

Частното сърфиране не изтрива напълно пръстовите ви отпечатъци. Някои елементи като DNS търсения и някои бисквитки може да останат след сесията. Така че е по-добре да се помисли програми за анонимност в мрежатакато временна мярка. Основният момент, на който искам да обърна вниманието ви - не запазвайте историята си на сърфиране на публичен компютър.

Ако искате оптимален пример, отворете частна сесия за сърфиране и прегледайте няколко сайта, след което излезте от сесията, отидете на командния ред и въведете следното:

Ipconfig / displaydns и натиснете Enter.

Това ще бъде списък с всички кеширани DNS записи, посетени от вашия компютър, независимо дали сте използвали частна сесия за сърфиране или не.

За да премахнете записи, въведете следната команда:

Ipconfig / flushdns и натиснете Enter.

По този начин списъкът ще бъде изчистен и всякакви опити за достъп до него ще бъдат невъзможни. Също така е препоръчително да настроите пакетен файл, който ще стартира браузъра в режим на частно сърфиране и автоматично ще изтрива DNS записи при затваряне. Този метод може да се използва за поддържане на определено ниво на поверителност.

Фалшива самоличност

Използването на фалшива самоличност звучи интригуващо, отколкото всъщност е, но в много случаи е доста ефективно за постигане на анонимност в интернет:

Помислете за пример: използвате имейл адрес, за да влезете във Facebook, Twitter, eBay и онлайн игри. Това може да звучи разумно, но за хакера задачата вече е много по-лесна. Той трябва само да хакне един акаунт или да ви проследи. Но ако имате много псевдоними, тогава на хакера ще му отнеме много повече време и усилия, за да проследи всички фалшиви самоличности и да идентифицира истинския потребител.

Това е проста концепция, но може да се използва успешно за прикриване на вашата онлайн дейност. Има случаи, когато хората са използвали над петдесет фалшиви имена и имейл адреси, за да влязат в сайтове, за да избегнат идентифицирането на истинската си самоличност.

Има няколко причини да представите истинската си самоличност онлайн. Повечето сайтове само събират и продават вашите данни или ги използват за рекламни цели, така че в никакъв случай не предоставяйте истинския си имейл адрес, домашен адрес или информация за контакт на публични сайтове:

Ако използването на фалшиви самоличности е неудобно и имате нужда от нещо като генератор на фалшива самоличност, тогава ще го намерите тук.

Как да останем анонимен в мрежата?Този сайт може напълно да създаде фалшива самоличност с имена, адреси, имейл адреси и телефонни номера. Може дори да ви предостави редица фалшиви кредитни карти, моминско име на майката, превозно средство, кръвна група, ръст, тегло и QR код, които можете да използвате на не особено надеждни сайтове. Очевидно всички предоставени данни са фалшиви и всяка прилика с реален човек е случайна.

Също така генераторът на фалшиви имена генерира фалшив имейл адрес, който работи и можете да го използвате, за да получите еднократни имейл връзки за потвърждение. Не можете обаче да сте сигурни кой също използва тази услуга. Никой не знае кой друг има достъп до тази система. Затова е най-добре да го мислите като инструмент за генериране на имейл адреси, които можете да използвате за попълване на различни онлайн формуляри.

Инструменти, които да ви помогнат да останете невидими

Има редица програми, с които можете да скриете действията си, да изтриете цифрови пръстови отпечатъци или да останете невидими в Интернет. Най-известната от тях е мрежата Tor. Но тези, които изискват по-високо ниво на криптиране и анонимност, могат да обмислят използването на VPN ( Виртуална частна мрежа).

Tor мрежа

Тор е програма за анонимност в мрежатана руски, с който вашите онлайн връзки се маршрутизират през свързани мрежи, всяка от които е собственост на доброволци от цял свят. Същността на тази концепция е да блокирате възможността за проследяване на потребителя и установяване на местоположението му, а вие сами предоставяте възможност за посещение на блокирани сайтове:

Tor Browser Bundle е безплатен пакет за Windows, Mac и Linux, който автоматично ви свързва с Tor Network при стартиране и работи със специално проектирана и модифицирана версия на Firefox.

След стартиране на пакета, когато започнете да сърфирате през Tor, цялото съдържание, към което се свързвате, се криптира и преминава през мрежовата система, спомената по-горе. Tor Browser Bundle работи ефективно с всякакви TCP незабавни съобщения, отдалечено влизане и други браузъри. Въпреки това, не е гарантирано, че този продукт е 100% анонимен и не трябва да се използва за изтегляне на незаконна музика или филми. Това може да претовари мрежата Tor и да причини проблеми на потребителите, които използват пакета по предназначение.

Протоколите, които се използват в P2P сайтове, често могат да се използват за сканиране на IP адреса и ви позволяват да изчислите действителния си IP адрес, а не този, който е генерирал Tor.

Въпреки това, Tor е страхотен продукт за използване, за да останете анонимни. Вградена версия на Firefox, базирана на версията за разширена поддръжка ( ESR) Firefox от Mozilla, специално модифициран за оптимизиране на функциите за сигурност и поверителност. За това е блокиран достъпът до елемента Components.interfaces, който може да се използва за идентифициране на платформата на компютъра на потребителя. С изключение на някои добавки за Flash, кеширането на SSL сесията е деактивирано и течовете на DNS през WebSockets са блокирани.

С помощта на пакета Tor Browser Bundle ще бъдете относително защитени от подслушване онлайн ( с изключение на най-хитрите натрапници). все пак гарантиране на пълна анонимност в мрежатаще се провалиш:

Ако погледнете горната екранна снимка, можете да видите, че вашият IP адрес е скрит, като навигирате през Tor. Това се постига чрез деактивиране на JavaScript. Освен това модифицираната версия на браузъра успешно блокира скриптовете, необходими за събиране на информация за вашата система.

Ако искате да изпробвате пакета Tor Browser Bundle и да видите колко добре крие вашите цифрови отпечатъци, отидете на уебсайта на Tor, където можете да изтеглите самия пакет. И също така получете повече информация за това как Tor ви помага да постигнете анонимност и сигурност в Интернет.

HMA VPN

Това е впечатляваща VPN услуга от Обединеното кралство, която позволява на потребителя да скрие своите IP адреси, да деблокира определени сайтове, гео ограничени канали и да посещава сайтове анонимно чрез един от над 50 000 частни и анонимни IP адреса на компанията:

934 VPN сървърите на HMA се намират в 190 държави и използват протоколи OpenVPN, PPTP и L2TP. Този софтуер е полезен и лесен за използване. Всичко, което трябва да направите, е да се регистрирате за един от плановете: £ 7,99 за един месец, £ 5,99 на месец за шест месеца или £ 4,99 на месец за една година. След това трябва да инсталирате софтуера, да въведете вашето потребителско име, парола и да се свържете с услугата.

Цялата сложна работа и конфигурация VPN за онлайн анонимностИнтернет се осъществява автоматично. В допълнение, специалната вградена функция “ Ръководство за скорост»Автоматично ще избере най-бързия VPN сървър въз основа на вашето текущо местоположение и връзка.

Софтуерът е наличен за Windows, Mac и Linux. След като сте регистрирали акаунт и сте платили за избрания тарифен план, можете да изтеглите необходимия софтуер през контролния панел на HMA:

Софтуерният мениджър за VPN включва някои страхотни функции, една от които е преглед по скорост на връзката. Можете също да изберете кой VPN протокол искате да използвате. Един от най-популярните и най-бързи протоколи е OpenVPN. Освен това можете да зададете параметрите за смяна на IP адреса на случаен принцип на всеки няколко минути.

Програмата съдържа удобна функция " Сигурно IP свързване„Което не позволява на приложенията да се свързват с интернет, когато HMA VPN не работи. Можете да изберете VPN сървър за конкретна държава и да коригирате съотношението на натоварване, за да се свържете с VPN сървъра с най-малко потребители и да получите повече ресурси на ваше разположение.

CyberGhost

VPN, който се счита за един от най-добрите методи за анонимност в мрежата... Наскоро беше представен CyberGhost 5.5, който включва редица допълнителни предимства, налични в платен пакет. Скриването на вашия IP адрес и криптирането на връзката ви е норма за екипа на CyberGhost, но те смятат, че могат да направят още повече за вас:

Новите функции включват блокиране на реклами, защита от злонамерен софтуер и антивирусна програма, компресиране на данни, предотвратяване на проследяване, принудителен HTTPS и най-бърз достъп до сървъра.

Функцията за компресиране на данни увеличава скоростта на вашата мобилна връзка, а също така открива и активно премахва всяко съдържание, което допринася за събирането на информация за ресурсите, които посещавате.

Принудителното превключване към HTTPS е полезна функция, която много VPN не прилагат. Като принудите превключвателя към сигурна връзка, вие увеличавате безопасността на вашата работа в мрежатаи да намалите риска от кражба на вашите данни:

В допълнение към новите функции, CyberGhost 5.5 има по-бърз и по-удобен за потребителя интерфейс. Връзките със сървъри извън Обединеното кралство са по-бързи и общите скорости на изтегляне са се подобрили. Услугата също така предоставя удобни графики, които показват колко случаи на блокиране, проследяване и принудително превключване към HTTPS са възникнали при използване на CyberGhost.

За повече информация как как да запазим анонимност в мрежатаа за ценообразуването на различни планове посетете уебсайта на CyberGhost.

Добавки за браузър

Ако намаляването на трафика ви не е много важно за вас и се притеснявате само за възможността да проследявате действията на натрапници, тогава използвайте една от многото безплатни добавки, налични за IE, Chrome и Firefox.

Те могат да помогнат за блокиране на отделни скриптове и изскачащи прозорци от стартиране и проследяване на местоположението ви.

DoNotTrackMe / Blur

Наскоро пусната, но вече широко известна подобрена версия на DoNotTrackPlus. В сравнение с предишните версии, повече от 300 рекламни платформи са допълнително добавени към черния му списък, както и повече от 650 технологии за проследяване:

Добавката е достъпна за Chrome, IE, Safari и Firefox. След като инсталирате разширението и рестартирате браузъра, иконата DNMe ще се появи в лентата с инструменти и DoNotTrackMe ще започне да регистрира опити за проследяване на вашата активност.

DNTMe работи чудесно паралелно с вече инсталирани добавки. Вашият браузър няма да се забави и ще видите същото съдържание като преди, с изключение на някои от рекламните елементи, свързани с опитите за проследяване. Ще получите информация за броя на направените и блокирани опити.

Adblock плюс

Друга безплатна добавка за IE, Chrome и Firefox. Смята се за един от най-добрите за осигуряване на анонимност в мрежата, блокира фишинг и проследяване и ви предпазва от злонамерен софтуер и нежелани реклами:

Можете да добавите готови филтри или да използвате персонализирани. Но бъдете внимателни, когато използвате неизвестни списъци с филтри, тъй като може да им липсва нещо важно.

NoScript

Разширение за Firefox, Seamonkey и други браузъри от Mozilla. Това е безплатен пакет с отворен код, той блокира всички JavaScript, Java, Flash и други опасни плъгини, ако не им се вярва. NoScript може да бъде инсталиран или чрез хранилището за добавки на Firefox, или директно от сайта на NoScript:

NoScript върши отлична работа за скриване на информацията за вашето местоположение, активност от скриптове, изискващи такива данни. Разширението крие вашия цифров " пръстови отпечатъци»От по-голямата част от сайтовете в Интернет и предоставя прилично ниво на анонимност и поверителност.

Заключение

В днешно време е невъзможно да се получи пълна анонимност в мрежата... Това ще изисква защитен VPN сървър, голям брой базирани на браузър методи за блокиране и персонализирана конфигурация на операционната система.