Konceptet med säkert och osäkrat OS

Det kryptografiska applikationsgränssnittet i Windows-operativsystemet är en uppsättning konstanter, datatyper och funktioner utformade för att utföra kryptering, dekryptering, erhålla och verifiera digitala signaturer, generera, lagra och distribuera krypteringsnycklar. Dessa tjänster tillhandahålls till applikationer av kryptografiska tjänsteleverantörer (CSP), dynamiska länkbibliotek (DLL) som exporterar en enda uppsättning objekt definierade av CryptoAPI-gränssnittet.

Skydd av Microsoft Office-dokument från obehörig åtkomst baseras på deras kryptering genom att anropa lämpliga CryptoAPI-funktioner. När skyddet är inställt uppmanas användaren att ange ett lösenord för åtkomst till det skyddade dokumentet, från vilket en sessionskrypteringsnyckel för detta dokument kommer att genereras. Om du försöker öppna det skyddade dokumentet i framtiden måste du ange ett åtkomstlösenord, på grundval av vilket sessionsnyckeln kommer att genereras och dokumentet kommer att dekrypteras.

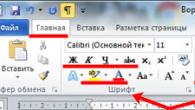

I Microsoft Word-ordbehandlaren (Microsoft Office XP-version och senare) ställs skydd mot obehörig åtkomst till dokumentet som redigeras in med hjälp av menykommandot Service | Alternativ | Säkerhet (Fig. 5.3).

Med knappen "Avancerat" kan du ställa in parametrarna för dokumentkrypteringen (Fig. 5.4):

Krypteringstyp (baserat på valet av en av de kryptografiska leverantörerna installerade i systemet och RC4-strömningskrypteringsalgoritmen);

Hållbarhet (längd) för sessionskrypteringsnyckeln i bitar;

Behovet av att kryptera dokumentegenskaper (endast möjligt när du använder kryptering med CryptoAPI).

När du väljer en krypteringstyp är det inte praktiskt att välja "Svag kryptering (XOR)" och "Office I 97/2000 kompatibel", eftersom i det här fallet kommer svag kryptering som inte använder CryptoAPI-funktionerna att användas för att skydda dokumentet . Det finns många programvaruverktyg som låter dig dekryptera dokument som skyddas på detta sätt genom att helt enkelt räkna upp möjliga åtkomstlösenord.

När du väljer en krypteringstyp baserat på användningen av en av de kryptografiska leverantörerna som är installerade i systemet, är det nödvändigt att ställa in den maximala möjliga längden på krypteringsnyckeln (vanligtvis 128 bitar).

Styrkan hos dokumentkrypteringen beror också på längden på lösenordet (faktiskt lösenfrasen för att generera sessionsnyckeln). Den maximala längden på åtkomstlösenordet är 255 tecken. När du väljer ett lösenord för att komma åt ett dokument är det nödvändigt att vägledas av samma överväganden som när du väljer ett användarlösenord för att ange CS: välj lösenord av tillräcklig längd och komplexitet, använd inte ett lösenord för att skydda olika dokument, inte använd lättgissade lösenord som matchar användarens logiska namn eller dokumentnamn etc.

Ris. 5.3 Skydda ett MSWord-dokument

Ris. 5.4 Välja MSWord-krypteringsalternativ

För att skydda mot obehöriga ändringar av ett Microsoft Word-dokument kan du ange ett lösenord för att tillåta skrivning till det. I det här fallet, innan du öppnar dokumentet, kommer du också att bli ombedd att ange ett åtkomstlösenord. Om du anger ett felaktigt lösenord eller vägrar att ange ett lösenord, kommer dokumentet att öppnas som skrivskyddat. Detta skydd kan dock inte anses tillräckligt tillförlitligt, eftersom den modifierade versionen av dokumentet kan sparas under ett annat namn, varefter filen med originaldokumentet kan raderas och den nyskapade filen döpas om därefter. Dessutom finns skrivbehörighetslösenordet direkt i dokumentets text och kan därför enkelt tas bort från det med hjälp av speciella mjukvaruverktyg.

För att skydda Word-dokument från obehöriga ändringar är det nödvändigt att använda sättet att begränsa åtkomsten till mappar och filer som är tillgängliga i skyddade versioner av Windows-operativsystemet och NTFS-filsystemet.

Ris. 5.5 Skapa en EDS för ett MSWord-dokument

Ett Microsoft Word-dokument (Microsoft Office XP och senare) kan signeras digitalt för att säkerställa dess äkthet och integritet. Det är möjligt att lägga till en digital signatur i en dokumentfil med knappen "Digitala signaturer" i fönstret för säkerhetsinställningar (se figur 5.3). För att lägga till en EDS till ett dokument, välj lämpligt EDS-nyckelcertifikat i fönstret "Digitala signaturer" (Fig. 5.5) (se underavsnitt 4.8). När du tar emot den första signaturen för ett dokument, använd knappen "Lägg till" för att välja ett certifikat för EDS som lagts till i dokumentet (Fig. 5.6).

Ett EDS-certifikat för publik nyckel kan erhållas på något av följande sätt:

I certifieringscentret för ett företags CS med till exempel den publika nyckelinfrastrukturen i Microsoft Windows

Vid en kommersiell CA (som en CA från VeriSign, Inc.);

Självständigt använda Selfcert.exe-programmet som ingår i standardleveransen av Microsoft Office-paketet.

Skapa ett certifikat med programmet Selfcert.exe.

Innan du lägger till en EDS till ett skyddat dokument kan certifikatet ses med knappen Visa certifikat (Fig. 5.7). När du skapar ett certifikat på egen hand (tillsammans med motsvarande hemliga EDS-nyckel), kommer Selfcert.exe-programmet att begära namnet på certifikatägaren (fig. 5.8), och efter att skapandeproceduren har slutförts kommer det att visa en motsvarande meddelande (Fig. 5.9). Ett självskapat certifikat är endast för personligt bruk av ägaren av det skyddade dokumentet.

När du försöker spara ett modifierat dokument utrustat med en EDS kommer Microsoft Word att utfärda en varning om att alla EDS kommer att tas bort från dokumentet (Fig. 5.10). Om en fil med ett EDS-skyddat dokument ändras med hjälp av andra programvaruverktyg (till exempel med Windows Notepad), kommer nästa gång du försöker öppna dokumentet att visa ett motsvarande meddelande i Microsoft Word (Fig. 5.11) och filen med dokumentet kommer inte att öppnas.

Skydd mot obehörig åtkomst till Microsoft Excel-kalkylblad och Microsoft PowerPoint-presentationer i Microsoft Office XP utförs på exakt samma sätt som att skydda Microsoft Word-dokument.

Installera skydd mot obehörig åtkomst till databaser Microsoft Access utförs enligt följande.

1. Databasfilen (med tillägget ".mdb") öppnas i exklusivt läge (med hjälp av rullgardinsmenyn till höger om knappen "Öppna").

2. Kommandot Service | Skydd | Ställ in databaslösenord | data och ange åtkomstlösenordet två gånger (Fig. 5.12).

3. Nästa gång du öppnar databasen måste du ange ett åtkomstlösenord.

Lösenordet för åtkomst till en Microsoft Access-databas lagras i databasfilen i klartext.

Istället för att använda ett enda lösenord för att komma åt en Microsoft Access-databas kan du organisera åtkomstkontroll till dess objekt (tabeller, formulär, frågor och rapporter) på individuella användares nivå.

Till en början är det bekvämt att använda tjänsterna i Microsoft Access Protection Wizard (menykommandot Verktyg | Skydd | Wizard).

I dialogen med guiden, efter att ha öppnat databasfilen i exklusivt läge, måste du ange:

1) behovet av att skapa en ny eller modifiera en befintlig arbetsgruppsfil för databasen;

2) namnet på filen och koden för arbetsgruppen, samt namnet på ägaren av databasen och namnet på organisationen;

3) åtkomstkontrollobjekt i databasen (alla tabeller som standard);

4) fördefinierade användargrupper med fördefinierade åtkomsträttigheter (till exempel alla rättigheter eller skrivskyddad);

5) tillåtna åtkomsträttigheter för användargruppen, som 1 kommer att inkludera alla registrerade databasanvändare;

6) namn och lösenord (möjligen initialt tomma) för alla databasanvändare som registrerats av befälhavaren;

7) grupper som kommer att inkludera användare registrerade av befälhavaren.

Efter att ha slutfört guiden, för att få tillgång till databasen, måste användaren gå igenom inloggningsproceduren och ange sitt logiska namn och lösenord för åtkomst till databasen (Fig. 5.13). För att ytterligare lägga till nya användare till databasen och ställa in deras åtkomsträttigheter till den, använd motsvarande menykommandon Service | Skydd | Användare och grupper och tjänster | Skydd | Behörigheter (fig. 5.14 och 5.15). Ändringar i listan över användare och grupper, såväl som i deras åtkomsträttigheter till databasobjekt, kan endast göras av databasens ägare eller av en användare som tillhör gruppen | Administratörer, annars, när du försöker utföra en privilegierad operation kommer Microsoft Access att utfärda lämpligt meddelande nekad åtkomst (Fig. 5.16).

Det enklaste sättet att skydda en Microsoft Access-databas från obehörig åtkomst är att kryptera den, där den komprimeras och blir oåtkomlig för visning och redigering av annan programvara än Microsoft Access. Men om en krypterad databas inte använder åtkomstkontroll på nivån för sina användare, kommer vem som helst av dem att kunna öppna en sådan databas och få full tillgång till alla dess objekt. Därför bör kryptering användas tillsammans med åtkomstkontroll på användarnivå eller ett databaslösenord, eller för att spara minne när databasen lagras på en diskett eller CD.

Kryptering av en databas med åtkomstkontroll till dess objekt på användarnivå är endast möjlig för ägaren av databasen eller en medlem av gruppen Admins. För att kryptera en Microsoft Access-databas, använd menykommandot Service | Skydd | \ Kryptera/Dekryptera.

Till fördelarna med de övervägda skyddsmedlen från obehörig åtkomst är att de kan användas i program i Microsoft Office-paketet som körs! både öppna och skyddade versioner av Windows operativsystem.

Microsoft Office 2003

vitt papper

Anteckning.

Information Rights Management (IRM) är en robust informationssäkerhetsteknik på filnivå som hjälper till att skydda känslig information och digital immateriell egendom från obehörig användning. Med IRM-tjänsten kan du dra full nytta av Microsoft® Windows® Rights Management Services (RMS) som finns i Window Server™ 2003, i Microsoft Internet Explorer och i alla versioner av Microsoft Office 2003. Detta dokument ger en översikt över fördelarna med denna IRM-teknik, såväl som aspekter av dess implementering och implementering.

För den senaste informationen, besök http://office.microsoft.com/home/default.aspx

På den här sidan

Grundläggande koncept

Microsoft® Windows® Rights Management Services (RMS) Windows Server™ 2003 OSär en informationsskyddsteknik som används med RMS-kompatibla applikationer som Microsoft Office 2003. RMS skyddar digital information från obehörig användning, oavsett om den används offline, inom eller utanför ett brandväggsnätverk. Genom att kombinera kraften i Windows Server 2003, utvecklingsverktyg och industriell säkerhetsteknik (inklusive kryptering, XrML (eXtensible rights Markup Language)-baserade certifikat och autentisering), utökar RMS ett företags säkerhetsstrategi genom att använda starka policyer för att skydda information som stannar kvar. med information oavsett var den används.

Information Rights Management (IRM) tjänst utökar användningen av RMS-tjänsten i Microsoft Office 2003-applikationer, såväl som i Microsoft Internet Explorer. Informationsarbetare kan nu ange vem som får använda dokumentet. De kan också definiera de åtgärder som får utföras på dokumentet. De kan till exempel ge rättigheter att öppna, redigera, skriva ut, vidarebefordra ett dokument och utföra ett antal andra åtgärder. Organisationer kan skapa sina egna mallar för användningspolicy, till exempel mallen Konfidentiellt - skrivskyddad, som kan appliceras direkt på bokslut, produktspecifikationer, kundinformation, e-postmeddelanden och andra känsliga dokument.

allmän information

En nödvändig komponent i konceptet med säkra informationssystem (Trustworthy Computing) är tillgången på teknik som på ett tillförlitligt sätt kan skydda innehåll och upprätthålla konfidentialitet för privat information som presenteras i digital form. IRM-tjänsten som används i Microsoft Office ger organisationer och deras informationsarbetare en mekanism genom vilken de kan säkerställa att känslig information skyddas.

Det här dokumentet beskriver användningen av RMS i en organisations infrastruktur, dess stöd för IRM och förbättringen av informationsskyddskapaciteten i Microsoft Office 2003. Syftet med detta dokument är att tillhandahålla en enda informationskälla för att hjälpa dig förstå de uppgifter som är kopplade till skydda information genom användning av IRM och RMS. , samt identifiera sätt att lösa dem. Även om informationen i avsnitten i detta dokument inte kan anses vara en heltäckande beskrivning av detta material, är det tillräckligt för att möjliggöra typisk konfigurationsinstallation och -hantering. Dessutom innehåller dokumentet länkar till relevanta avsnitt av RMS-hjälpfilerna och till de avsnitt på RMS-webbplatsen som innehåller mer fullständig information om de ämnen som tas upp. Dessa källor ger mycket mer information om detta ämne. Till exempel listar den affärsfördelarna med att använda RMS och IRM, beskriver arkitekturen och topologifunktionerna och tillhandahåller annan information att tänka på när du planerar din distribution.

Översikt över IRM- och RMS-tjänster

RMS är ett Windows-informationsskyddsverktyg som fungerar med RMS-kompatibla applikationer för att skydda känslig och känslig information från obehörig användning, oavsett var informationen finns. För att möta konsumenternas efterfrågan på bättre dataskydd, designade Microsoft RMS för att dra fördel av Windows Server 2003, utvecklarverktyg och industristandard säkerhetsteknik (inklusive kryptering, XrML-baserade certifikat och autentisering). Detta tillvägagångssätt gör det möjligt för organisationer att skapa pålitliga lösningar för informationssäkerhet. För mer information om innebörden och fördelarna med IRM och RMS, se RMS-webbplatsen http://www.microsoft.com/windowsserver2003/technologies/rightsmgmt/default.mspx.

IRM låter dig använda informationsskyddsfunktionerna som tillhandahålls av RMS på stationära datorer. IRM är en robust dataskyddsteknik på filnivå som gör det möjligt för informationsarbetare att definiera åtkomsträttigheter till dokument eller e-post, och för att skydda digitalt lagrad immateriell egendomsinformation från otillåten utskrift, vidarebefordran eller kopiering. Observera att IRM och dokumentskyddsfunktionen som finns i Microsoft Office Word 2003 är olika saker. Dokumentsäkerhetsfunktionen tillåter informationsarbetare att ställa in begränsningar för formateringen av ett dokument, samt att ge vissa användare och grupper rättigheter att redigera vissa delar av ett dokument.

Skyddet som tillhandahålls av IRM-tekniken är oupplösligt kopplat till filen. När du väl har säkrat ett dokument eller e-postmeddelande med IRM, upprätthålls användningsrättigheterna för det oavsett var dokumentet används (även om det används utanför organisationens nätverk). För att se hur IRM och RMS kan kombineras, se dokumentet Information Rights Management i Microsoft Office 2003 Information Rights Management i Microsoft Office 2003.

När en informationsarbetare har beviljats en användningsrätt till en fil, upprätthålls lämpliga användningsrättigheter eller begränsningar (t.ex. ingen kopiering) av programmets användargränssnitt (UI) och objektmodellen när filen öppnas. IRM är dock inte ett säkerhetsverktyg; liksom andra policyer kan dessa begränsningar inte förhindra alla möjligheter till missbruk.

De vanligaste användningsfallen för IRM och RMS

Med IRM kan du skydda information i en mängd olika situationer. De två vanligaste sätten som användare använder IRM-funktionerna i Office 2003 är:

Skydda e-postmeddelanden. E-post används som det primära sättet att utbyta information inom och utanför en organisation. Anställda använder e-post för att kommunicera med medlemmar i arbetsgruppen, andra grupper, kunder och leverantörer. Fältsäljare använder e-post för att kontakta företagets kontor för att förhandla fram nya prispolicyer och produktuppdateringar. Verkställande chefer använder e-post för att utbyta information inom organisationen. E-postmeddelanden kan visas offline på ett flygplan eller på ett hotell, vilket gör det mycket enkelt för en anställd som är borta från kontoret att granska och skriva dokument.

Men det är just på grund av detta enkla datautbyte som risken för informationsläckage ökar. E-postmeddelanden som innehåller känslig information (som en ny produktlanseringsplan eller en förestående sammanslagning) kan enkelt skickas (även av misstag) till en konkurrent, leverantör eller media. De negativa konsekvenserna som sådana läckor kan leda till inkluderar förlust av konkurrensfördelar, förlust av intäkter och förlust av konsumenternas förtroende för produkter. Att använda rättighetsbaserad e-postsäkerhet förhindrar informationsläckor genom att förhindra oavsiktlig vidarebefordran av meddelanden. Det eliminerar också möjligheten för en situation där en angripare kan hänvisa till okunnighet om organisationens regler. Bild 1 nedan visar ett e-postmeddelande som skyddas med mallen Vidarebefordra inte. Mottagare av detta e-postmeddelande kommer inte att kunna vidarebefordra det, kopiera eller skriva ut innehållet.

Figur 1 - Säkra ett e-postmeddelande med IRM-mallen Vidarebefordra inte

Dokumentskydd. En enorm mängd information som skapas och används av anställda finns i dokument som skapats med program som används dagligen på stationära datorer. Chefer, försäljning, personal, produktutveckling och forskning och utveckling använder Office 2003-programvaran för att skapa ekonomiska prognoser, försäljningsplanering, intäktsplanering, produktlivscykel- och medarbetarresultatbedömningar och för att skriva forskningsresultat för att arbeta med all information som kan utgöra ett hot mot företaget om det hamnar i orätta händer. IRM förser informationsarbetare med ett verktyg som låter dem, när de använder programmen som ingår i Office 2003, upprätta säkerhet i form av åtkomsträttigheter till känslig information, och att avgöra vem som får öppna ett dokument eller göra ändringar i det inom en given tidsperiod.period of time.

För att tillämpa IRM-skydd måste du använda knappen som finns i verktygsfältet, som visas nedan i figur 2:

Figur 2 - Knapp Distribuera inte (Behörigheter) (Permission), finns i Office 2003-program

Om RMS-tjänsten har distribuerats i företaget öppnas en dialogruta genom att klicka på den här knappen Behörigheter visas i figur 3:

Figur 3 - Dialogrutan Behörigheter (Permission), där användare anges och rättigheter tilldelas dem

Huvudbehörighetsfönstret låter dig snabbt och enkelt ge olika användare behörighet att läsa och ändra. Detta använder deras e-postadress, som lagras i Active Directory, för att identifiera användare, men du kan också använda en e-postlista. Du kan också ange externa adresser om din organisation har en förtroendepolicy som anger dem. Genom att klicka på knappen öppnas dialogrutan som visas i figur 4.

Figur 4 - Dialogruta Fler alternativ

Med den första extra parametern kan du ställa in utgångsdatum för rättigheterna att använda dokumentet. När datumet har angivits kommer användare vars autentiseringsuppgifter har gått ut inte att kunna öppna dokumentet. Förutom att ange rättigheternas giltighetstid i dialogrutan Fler alternativ dokumentförfattare kan selektivt ge andra anställda rättigheter att skriva ut, kopiera och öppna dokumentet programmatiskt. Som standard i fältet Ytterligare inställningar e-postadressen till författaren av dokumentet anges, tack vare vilken mottagare kan kontakta honom för ytterligare rättigheter att använda detta dokument (Figur 5 nedan visar en länk Begär ytterligare behörigheter... (Begär ytterligare behörigheter)). Dokumentförfattaren kan också tillåta eller förhindra användare av tidigare versioner av Office från att öppna dokumentet för läsning. Slutligen kan författaren av dokumentet kräva att en anslutning görs varje gång dokumentet öppnas. Men som standard behöver mottagarna endast ansluta från den här datorn till RMS-servern en gång för att verifiera autentiseringsuppgifterna.

När användaren Victoria, som har fått läsrättigheter till dokumentet (se figur 4), tar emot dokumentet och öppnar det upprättar Word 2003 en anslutning till företagets RMS-server, som kontrollerar hennes rättigheter. Om det bekräftas att det har rättigheter att läsa dokumentet kommer det att öppnas (om det visar sig att det inte har lämpliga rättigheter kommer dokumentet inte att öppnas). När dokumentet väl har öppnats kan hon inte kopiera, skriva ut eller ändra det. Hon kan se sina egna rättigheter att arbeta med det här dokumentet genom att klicka i aktivitetsfönstret:

Figur 5 - Visa behörigheter för att arbeta med en skyddad fil

När det gäller IRM lagras alltid rättigheterna att använda information hos den, även om informationen används utanför nätverket. Detta innebär att användarrättigheter kommer att gälla för skyddad information även om medarbetaren öppnar e-postmeddelandet eller dokumentet offline eller tidigare har sparat det på disk.

Teknisk översikt av IRM och RMS

På serversidan hanterar Windows RMS licensiering, maskinaktivering, registrering och administrationsfunktioner. RMS använder katalogtjänsten Windows Server Active Directory® (Windows Server 2000 eller senare) och en SQL-databas som Microsoft SQL Server™ för att lagra konfigurationsinställningar.

Skapande eller visning av skyddat innehåll på arbetsstationssidan kräver ett RMS-kompatibelt program. Microsoft Office 2003 innehåller de första RMS-kompatibla programmen utvecklade av Microsoft. Microsoft Office Professional 2003 krävs för att skapa eller visa skyddade dokument, kalkylblad, presentationer och e-postmeddelanden. När du använder andra versioner av Office 2003 kan mottagare av skyddade dokument endast arbeta med dem (men inte skapa dem) om författaren till dokumentet har gett dem lämpliga rättigheter för detta. Rights Management Add-on (RMA) för Internet Explorer låter anställda se skyddad information även om de inte har Microsoft Office 2003 installerat.

IRM och RMS arkitektur

RMS är en hanterad webbtjänst som använder ASP.NET, HTTP SOAP request/response-protokollet och XrML för att göra det möjligt för organisationer att skapa och distribuera sina egna informationssäkerhetslösningar. Med sin höga skalbarhet, flexibla topologi och enkla administration och användning är RMS designad för att möta alla organisationers behov av informationssäkerhet.

Kärnan i Windows RMS-teknik är policyerna för persistent användning (även känd som rättigheterna och användarvillkoren). Bidragsgivare kan tillämpa persistenspolicyer på filnivå. När författaren (ägaren) tillämpar dessa policyer på en fil kommer de att gälla permanent. Detta kommer att inträffa även om filen har flyttats utanför företagets nätverk.

RMS tillhandahåller beständig policytillämpning genom att ställa in följande nödvändiga element för att upprätthålla den:

betrodda objekt. Organisationer kan definiera enheter, inklusive individer, grupper av anställda, datorer eller applikationer, som anses vara betrodda medlemmar av RMS-systemet. Genom att definiera betrodda objekt kan RMS säkerställa att informationen skyddas genom att göra den tillgänglig endast för korrekt autentiserade deltagare. |

|

Rättigheter och villkor för användning. Organisationer och individer kan tilldela rättigheter och användarvillkor, och därigenom bestämma vilka åtgärder betrodda enheter kan utföra på skyddad information. Exempel på dessa rättigheter inkluderar tillstånd att visa, kopiera, skriva ut, spara, lagra, vidarebefordra och ändra. Du kan också använda användarrättigheter för att kontrollera när dessa behörigheter upphör och vilka applikationer och objekt (som inte är betrodda) som är förbjudna att använda skyddad information. |

|

Kryptering. Kryptering är en process där data skyddas med elektroniska nycklar. RMS krypterar information så att den endast kan nås om betrodda objekt har autentiserats och vissa användningspolicyer har tillämpats. När informationen är låst kan endast betrodda enheter med rättigheter att använda informationen, under förutsättning av vissa villkor (om några), låsa upp eller dekryptera informationen och utöva de rättigheter som tilldelats dem. |

RMS grunderna

Windows RMS-teknik, som använder både server- och klientkomponenter, ger följande funktioner:

Skapande av skyddade filer och behållare. Informationsarbetare som utsetts som betrodda objekt i RMS-systemet kan enkelt och enkelt skapa och hantera säkra filer med hjälp av program och utvecklingsverktyg som de är bekanta med som inkluderar möjligheten att använda Windows RMS-teknik. Med hjälp av välbekanta programverktygsfält kan anställda till exempel tilldela rättigheter och villkor för användning av information som e-postmeddelanden och dokument. Dessutom kan RMS-kompatibla applikationer använda formellt accepterade och centralt tilldelade rättighetspolicymallar, och därigenom hjälpa anställda att effektivt tillämpa organisationens fördefinierade användningspolicyer. |

|

Licensiering och distribution av skyddad information. XrML-baserade certifikat utfärdade av RMS identifierar betrodda enheter som kan publicera säker information. Användare som utsetts som betrodda enheter i RMS-systemet kan tilldela rättigheterna och användarvillkoren för den information de behöver skydda. Dessa användningspolicyer definierar vem som kan komma åt och använda informationen. I en process som är transparent för informationsarbetare, autentiserar RMS betrodda objekt och utfärdar publiceringslicenser som innehåller rättigheter och användarvillkor som anges av innehållsförfattaren. Informationen krypteras med hjälp av elektroniska nycklar som erhålls från applikationer eller från XrML-baserade certifikat från betrodda enheter. När informationen väl är skyddad med den här mekanismen kan den endast låsas upp och användas av de betrodda objekt som definieras i publiceringslicenserna. Anställda kan överföra skyddad information till sina kollegor i sin organisation eller till externa betrodda användare genom att förse dem med denna information via e-post, genom att göra den tillgänglig för delning på en server eller genom att överföra den till en diskett. |

|

Skaffa licenser för att dekryptera skyddad information och upprätthålla användningspolicyer. Användare som är betrodda enheter kan öppna skyddad information med hjälp av betrodda klienter. Dessa klienter är RMS-kompatibla datorer och applikationer som upprätthåller användningspolicyer, så att anställda kan se och interagera med skyddad information. RMS-servern, som har den publika nyckeln som används för att kryptera informationen, verifierar tyst mottagarens autentiseringsuppgifter och utfärdar en användningslicens som innehåller de rättigheter och användarvillkor som definieras i publiceringslicensen. Information dekrypteras med hjälp av elektroniska nycklar som erhållits från licenser för användning och XrML-baserade certifikat för betrodda objekt. Rättigheterna och användarvillkoren upprätthålls sedan av en RMS-kompatibel applikation. De är permanenta och tillämpas på informationen oavsett var den används i framtiden. |

RMS-komponenter

Tillsammans med Software Development Kit (SDK) inkluderar RMS-tekniken följande programvara:

Windows RMS Server-programvara representeras av en Windows Server 2003-webbtjänst som hanterar XrML-baserad certifiering av betrodda objekt, licensiering av skyddad information, server- och användarregistrering och administrativa funktioner. |

|

Windows Rights Management klientprogramvara representeras av en grupp Windows API:er som underlättar processen att aktivera datorer och tillåter RMS-kompatibla applikationer att arbeta med en RMS-server för att bevilja licenser för att publicera och använda skyddad information. |

|

SDK för server- och klientkomponenter innehåller dokumentation och kodexempel som gör det möjligt för programutvecklare att anpassa Windows RMS-servermiljön och skapa RMS-kompatibla applikationer. |

RMS-serverprogramvara

Hjärtat i Windows RMS-tekniken är en komponent på serversidan som hanterar certifiering av betrodda objekt, licensiering av skyddad information, registrering och underregistrering för servrar och användare, och som utför administrativa funktioner. Serverprogramvaran underlättar konfigurationsstegen som tillåter betrodda enheter att använda skyddad information. Följande är funktionerna som tillhandahålls av RMS-backend:

Konfigurera betrodda objekt. Windows RMS-teknik tillhandahåller verktyg för att installera och konfigurera servrar, klientdatorer och användarkonton som betrodda RMS-objekt. Därvid utförs följande:

|

|||||||||||

Publiceringslicenser som styr rättigheterna och användarvillkoren. Betrodda enheter kan använda enkla verktyg som ingår i RMS-kompatibla applikationer för att tilldela specifika rättigheter och villkor för användningen av deras information i enlighet med deras organisations affärspolicy. Rättigheterna och användarvillkoren framgår av de publicerade licenserna, som listar de behöriga personer som har tillstånd att få tillgång till informationen, samt hur informationen används och görs tillgänglig för samarbete. RMS använder eXtensible rights Markup Language (XrML) version 1.2.1, som är baserad på XML, för att tilldela rättigheter och användarvillkor. |

|||||||||||

Använd licenser som upprätthåller rättigheter och användarvillkor. Varje betrodd enhet som agerar som mottagare av skyddad information, när de försöker öppna den, begär och får en licens att använda från RMS-servern, och detta görs transparent för mottagaren. Licensen att använda ges till auktoriserade mottagare, vilket definierar deras rättigheter och villkor för att använda informationen. RMS-kompatibla applikationer använder kraften hos Windows RMS-teknik för att läsa information, bearbeta och upprätthålla de rättigheter och användarvillkor som definieras i användningslicensen. |

|||||||||||

Kryptering och nycklar. Skyddad information är alltid krypterad. RMS-kompatibla applikationer använder symmetriska nycklar för att kryptera information. Alla RMS-servrar, klientdatorer och användarkonton har ett 1024-bitars RSA-nyckelpar (offentliga och privata nycklar). Windows RMS använder offentliga och privata nycklar för att kryptera den symmetriska nyckeln som lagras i publicerade och använda licenser, och för att signera XrML-baserade licenser och certifikat som används för rättighetshantering, vilket ger endast betrodda enheter åtkomst. |

|||||||||||

Rättighetspolicymallar. Administratörer kan skapa och distribuera formella rättighetspolicymallar genom att tilldela rättigheter och användarvillkor till specifika anställda. Mer information finns i Använda rättighetspolicymallar. Användningen av mallar i organisationen låter dig hantera information och föra den till en ordnad hierarkisk form. Du kan till exempel skapa rättighetspolicymallar för anställda i din organisation med olika rättigheter och villkor för att använda företagskonfidentiell information, sekretessbelagd data och privata data. Dessa mallar kan användas av RMS-kompatibla applikationer, vilket gör att anställda enkelt och konsekvent kan tillämpa fördefinierade policyer på information. |

|||||||||||

Granska listor. Administratörer kan skapa och distribuera återkallelselistor som identifierar betrodda objekt som har blivit otillförlitliga, borttagna från RMS och ogiltiga (betrodda objekt inkluderar individer, grupper av användare, datorer eller program som är betrodda medlemmar av systemets RMS). En återkallelselista som distribueras inom en organisation låter dig ogiltigförklara specifika datorer eller användarkonton. Till exempel, om en arbetare avskedas kan alla betrodda objekt som är associerade med arbetaren läggas till i återkallningslistan, vilket gör att de inte längre används i RMS-relaterade operationer. |

|||||||||||

Uteslutningspolicyer. På serversidan kan administratörer tillämpa uteslutningspolicyer. Dessa policyer tillåter dig att förhindra behandling av licensförfrågningar som är baserade på ett användar-ID (referenserna som används för att logga in på Windows eller .NET Passport), ett certifikat som definierar kontorättigheter eller en säker butiksversion som hanterar rättigheter. Uteslutningspolicyer förhindrar att nya licensförfrågningar från otillförlitliga betrodda objekt bearbetas, men till skillnad från återkallelse gör inte uteslutningspolicyer ogiltiga betrodda objekt. Administratörer kan också tillämpa en uteslutningspolicy på potentiellt farliga eller opålitliga applikationer, vilket förhindrar dessa applikationer från att dekryptera skyddad information. |

|||||||||||

Skogsavverkning. Administratörer kan övervaka och granska användningen av skyddad information inom organisationen. RMS tillhandahåller loggningsstöd så att en organisation för ett register över RMS-relaterade aktiviteter, inklusive register över licenser som utfärdats eller nekats att publicera och använda. |

RMS Development Kit

Windows RMS-tjänsten har ett Windows RMS SDK (Software Development Kit). Det här paketet innehåller en uppsättning verktyg, dokumentation och kodexempel som gör det möjligt för organisationer att anpassa Windows RMS. SDK innehåller SOAP-gränssnitt (simple object access protocol) som gör det möjligt för utvecklare att skapa komponenter för olika ändamål, till exempel:

RMS Client SDK

Windows RMS-teknik tillhandahåller ett SDK (Software Development Kit) för RMS-klienter. SDK innehåller en uppsättning verktyg, dokumentation och kodexempel som gör det möjligt för utvecklare att skapa RMS-kompatibla applikationer. Med hjälp av SDK:n och tillhörandegränssnitt (API) kan utvecklare skapa pålitliga klientapplikationer som kan licensiera, publicera och konsumera skyddad information.

Följande komponenter ingår i RMS Client SDK:

RMS klientprogramvara

Varje RMS-klientdator måste ha Windows Rights Management (WRM)-klienten installerad. Denna klientkomponent, som krävs för att använda RMS-kompatibla applikationer, är en grupp av Windows Rights Management API:er som kan förinstalleras eller laddas ner från Windows Update-webbplatsen. WRM-klienten används också under datoraktiveringsprocessen.

IRM-komponenter

Office 2003 innehåller de första RMS-kompatibla programmen. Dessutom förbättrar Office 2003-program RMS-kapaciteten.

Hur RMS/IRM fungerar

Anställda behöver inte vidta några särskilda åtgärder för att skydda data med Windows RMS. De fungerar på precis samma sätt som med vanlig information.

Figur 7 nedan visar hur RMS fungerar när användare publicerar och använder skyddad information.

Figur 7 - Publicering och användning av skyddad information

I processen att publicera och använda information utförs följande steg (numrerade ovan i figuren):

Genom att använda ett RMS-kompatibelt program (som Office Professional 2003) skapar författaren filen och anger rättigheterna och användarvillkoren för den. |

|

Applikationen krypterar sedan filen med en symmetrisk nyckel, som i sin tur krypteras med den publika nyckeln till författarens RMS-server. Nyckeln läggs sedan till i publiceringslicensen, som i sin tur läggs till filen. Endast författarens RMS-server kan utfärda licenser för fildekryptering. Figur 8 nedan visar vad en skyddad Office 2003-fil består av.  Figur 8 - Innehållet i den skyddade filen |

|

Användaren tar emot den skyddade filen på vanligt sätt och öppnar den med en RMS-kompatibel applikation eller webbläsare. Om mottagarens dator eller enhet inte har ett kontocertifikat kommer certifikatet att utfärdas (förutsatt att mottagaren har tillgång till RMS-rotservern och har ett företagskonto). |

|

Applikationen begär en licens att använda från servern som utfärdade licensen för att publicera skyddad data. Begäran inkluderar mottagarens kontocertifikat (som innehåller mottagarens publika nyckel) och en publiceringslicens (som innehåller den symmetriska nyckel som filen krypterades med). Publiceringslicensen som utfärdas av klientlicensgivarens certifikat innehåller URL:en till servern som utfärdade certifikatet. I det här fallet skickas begäran om användningslicens till RMS-servern som utfärdade klientlicenscertifikatet och inte till datorn som utfärdade publiceringslicensen. |

|

RMS-licensservern verifierar användarnamnet, autentiserar mottagaren och skapar en användningslicens. Under denna process dekrypterar servern den symmetriska nyckeln med serverns privata nyckel, krypterar den igen med mottagarens publika nyckel och lägger till den i licensen att använda. Dessutom lägger servern till lämpliga villkor till licensen att använda, såsom utgångsdatum, uteslutning av vissa applikationer eller operativsystem. Därefter kommer endast användaren som denna information är avsedd att kunna dekryptera den symmetriska nyckeln för, och därmed dekryptera den skyddade filen. |

|

När autentiseringen är klar returnerar licensservern användningslicensen till mottagarens klientdator. |

|

När en användningslicens har erhållits kontrollerar applikationen både licensen och mottagarens kontocertifikat för att avgöra om det finns ett certifikat i förtroendekedjan som måste kontrolleras i spärrlistan. Om det finns en sådan söker applikationen efter en lokal kopia av spärrlistan som ännu inte har löpt ut. Ansökan får vid behov en kopia av gällande spärrlista och uppfyller då alla spärrvillkor som gäller i detta fall. Om det inte finns något återkallelsevillkor som skulle blockera åtkomst till filen, tillhandahåller applikationen uppgifterna till användaren, varefter han kan arbeta med dem i enlighet med de rättigheter som tilldelats honom. |

För att säkerställa sekretessen för information i elektronisk form, använder användare som regel sådana medel som paketering i arkiv med ett lösenord, tilldelning av behörigheter för åtkomst till vissa mappar och filer för datoranvändare, kryptering med filsystemet, kryptering med olika specialiserade program , och etc. Samtidigt används ibland sådant "tungt artilleri" som PGP och andra för att skydda lågvärdig information. Och vice versa lämnar användaren ett värdefullt dokument oskyddat, eftersom han inte känner till möjligheterna att skydda den. Samtidigt har vissa program inbyggt dataskydd från nyfikna ögon.

Informationssäkerhetsprogram inkluderar till exempel komponenter i det välkända Microsoft Office-programpaketet. Med hjälp av verktygen inbyggda i dem är det möjligt att förbjuda att inte bara öppna filen, utan också ändra informationen i den, och det är också möjligt att tillåta att endast ändra enskilda delar av dokumentet.

Säkerhetsinställningar i MS Word

S Word låter dig ställa in följande begränsningar för dokument:

- förbud mot att öppna en fil;

- förbud att skriva en fil;

- förbud mot att ändra dokumentet, med undantag för registrering av korrigeringar;

- förbud mot att ändra dokumentet, förutom att infoga anteckningar;

- ett förbud mot att ändra dokumentet, förutom att ange uppgifter i formulärfält.

Låt oss överväga dessa möjligheter.

Lösenordsskydd för att öppna en fil

Detta är det mest kompletta och pålitliga skyddet av de listade. När det är installerat begärs ett lösenord för att komma åt dokumentet och när filen sparas krypteras dokumentet så att det inte kan läsas utan att lösenordet anges av något annat program än MS Word. Kryptering ändrar helt källtexten. Om du tittar på innehållet i en sådan fil kommer du bara att se en osammanhängande mängd tecken. När man öppnar ett sådant dokument ber MS Word om ett lösenord, och om det är korrekt dekrypteras dokumentet.

Det är dock värt att nämna att, precis som yoghurt, inte alla typer av kryptering är "lika användbara". Här, som i det verkliga livet, kan låset, som för ägaren tycks vara ett pålitligt skydd och ett oöverstigligt hinder, ibland enkelt och snabbt öppnas av en inkräktare - med speciella färdigheter och verktyg.

Till exempel använde versionen av MS Word 95 en extremt opålitlig krypteringsmetod, så lösenordet för att öppna ett dokument kan beräknas genom direkt avkodning med hjälp av speciella program.

Versioner av MS Word 97/2000 använder den mer robusta RC4-krypteringsalgoritmen. RC4-chifferet används flitigt i olika informationssäkerhetssystem, till exempel för lösenordskryptering i Windows NT-familjen. Det enda sättet att hämta ett lösenord för ett krypterat dokument är genom att söka igenom alternativen, och detta kan ta månader av kontinuerligt arbete. I versionen av MS Word XP, när användaren ställer in ett lösenord, kan användaren välja en av de tillgängliga krypteringstyperna och ange nyckelns styrka.

Låt oss överväga hur man ställer in skydd för att öppna ett dokument (Fig. 1).

För att göra detta måste du öppna ett skyddat dokument, köra menykommandot Verktyg => Alternativ, gå till fliken "Spara" (i MS Word XP - "Säkerhet") och ange lösenordet i "Lösenord för att öppna filen" fältet (se fig. 1). När du skriver visas inte tecknen - istället för dem visas asterisker på skärmen. Detta görs för att en nyfiken granne inte skulle kunna ta reda på lösenordet genom att titta dig över axeln. Innan du anger ett lösenord måste du därför byta till önskad tangentbordslayout och se till att Caps Lock inte är aktiverat. När du anger ett lösenord särskiljs små och stora bokstäver. Man måste komma ihåg att sannolikheten för att ett lösenord ska knäckas till stor del beror på själva lösenordet. Rekommendationer för att kompilera hack-resistenta lösenord kommer att ges nedan.

Efter att ha tryckt på OK-knappen kommer fönstret "Lösenordsbekräftelse" att visas, där du måste ange samma lösenord igen. Detta är nödvändigt så att användaren inte oavsiktligt kan "låsa" dokumentet genom att ange en slumpmässig sekvens av tecken. Efter att ha bekräftat lösenordet måste du spara dokumentet, som sedan kommer att krypteras.

När du öppnar ett dokument som är skyddat på detta sätt visas en dialogruta där du måste ange ett lösenord. Om de angivna tecknen matchar lösenordet öppnas dokumentet, annars visas ett meddelande om att lösenordet är felaktigt.

Om behovet av att skydda dokumentet har försvunnit kan det enkelt tas bort genom att öppna dokumentet, ta bort asteriskerna i lösenordsfältet (Verktyg => Alternativ => Spara) och spara filen.

Lösenordsskydd för att skriva en fil

Syftet med detta skydd är inte att dölja innehållet i dokumentet, utan att skydda det från oönskade ändringar. När du har installerat det, när du öppnar ett dokument, visas en dialogruta (Fig. 2), som uppmanar dig att ange ett lösenord. Om användaren inte känner till lösenordet eller av någon anledning inte vill ange det kan han klicka på "Read Only"-knappen och dokumentet öppnas. Men om du försöker spara ändringar som gjorts i det här dokumentet kommer dialogrutan Spara dokument att visas, precis som första gången du sparar det, där du måste ange antingen ett nytt filnamn eller en ny katalog, eller båda. Detta skydd förhindrar alltså användare som inte känner till lösenordet från att korrumpera dokumentet. Det är dock till exempel inte förbjudet att ta det som grund och spara det under ett annat namn.

Detta skydd är inställt på samma sätt som det tidigare (Service => Alternativ => Spara), endast lösenordet ska anges i fältet "Skriv aktivera lösenord" (se fig. 1). Du kan också ange ett lösenord i båda fälten. Således kan vissa användare i allmänhet stänga åtkomsten till filen, medan andra bara kan förbjudas att skriva över den.

Tyvärr är denna skyddsalgoritm mycket sårbar för hacking, så du bör inte lita på den med en enda kopia av ett viktigt dokument.

För att ställa in en sådan rekommendation måste du öppna det önskade dokumentet, utföra menykommandot Verktyg => Alternativ och på fliken "Spara" markera rutan "Rekommendera skrivskyddad åtkomst" (se fig. 1).

Lösenordsskydd för att ändra ett dokument utom för skrivkorrigeringar

Korrigeringar i MS Word förstås som ändringar i dokumentet, det vill säga att ta bort textfragment, lägga till, formatera etc. Under normal redigering av dokumentet kommer de ändringar som görs att vara oåterkalleliga, så det blir mycket svårt att avgöra vad som var exakt ändras senare. Om korrigeringsinspelningsläget är aktiverat, registreras alla ändringar, den raderade texten raderas inte, utan markeras bara som raderad, och författaren till dokumentet kan sedan enkelt ta reda på vilka ändringar granskaren gjort genom att slå på korrigeringsskärmen läge på skärmen. Du kan ta reda på om korrigeringsinspelningsläget är aktiverat eller inte av "FIX"-indikatorn i statusfältet: svarta bokstäver - läget är aktiverat, grå bokstäver - inaktiverat. Dubbelklicka på den här indikatorn växlar detta läge. Kommandon för att arbeta med korrigeringar finns i menyn Tools => Corrections och i snabbmenyn för "FIRE"-indikatorn. Genom att ändra dokumentet kanske din granskare inte ens är medveten om att "alla drag registreras." Om dokumentet går igenom flera granskare i följd, markerar MS Word automatiskt korrigeringarna av var och en av dem i olika färger och fixar deras namn och efternamn som anges på fliken Verktyg => Alternativ => Användare, samt datum och tid för korrektion.

MS Word låter dig förhindra dina granskare från att göra några ändringar i dokumentet, förutom skrivkorrigeringar. Utan att känna till lösenordet kommer granskaren inte att kunna inaktivera skrivändringsläget och göra ändringar som du kanske inte märker senare. Om du vill kan förbudet vara av rådgivande karaktär, eftersom det inte är obligatoriskt att ange ett lösenord för detta skydd.

För att ställa in ett sådant skydd måste du utföra menykommandot Service => Ställ in skydd och i dialogrutan som visas (Fig. 3) välj posten "Förbjud alla ändringar förutom inspelningskorrigeringar", och ange även ett lösenord om det behövs.

För att ta bort skyddet måste du utföra menykommandot Service => Ta bort skydd. Om ett lösenord angavs under installationen av skyddet kommer MS Word att kräva att du anger det igen för att ta bort det.

Lösenordsskydd för att ändra dokumentet, förutom att infoga anteckningar

Anteckningar i MS Word är den elektroniska analogen av inskriptioner i marginalerna på ett pappersdokument. De ger granskaren möjlighet att uttrycka sina iakttagelser, överväganden och kommentarer till texten utan att ändra själva texten. För att infoga en anteckning, välj det kommenterade fragmentet och kör menykommandot Infoga => Anteckning. Därefter visas området Anteckningar längst ner på skärmen, där texten i anteckningen skrivs in. Om recensenten inte kan uttrycka sina tankar i ord kan han infoga en ljudanteckning genom att trycka på en knapp, lägga till ett ljudobjekt och säga vad han behöver i mikrofonen. När du är klar med anteckningen klickar du på knappen "Stäng". För att kunna avgöra vilken av granskarna denna anteckning tillhör, inför var och en av dem, infogar MS Word automatiskt granskarens initialer som anges på Verktyg => Alternativ => Användarfliken, och ett serienummer. För att se de infogade anteckningarna måste du utföra menykommandot Visa => Anteckningar. Dessutom, om alternativet "Visa verktygstips" är aktiverat på fliken "Visa" i dialogrutan "Alternativ" (Verktyg => Alternativ), markeras kommenterade textfragment på en gul bakgrund (i MS Word XP - med färgad parentes) och när du håller muspekaren över muspekaren visar verktygstips som innehåller författarens efternamn och texten i denna anteckning.

Förbudet mot ändringar av dokumentet, förutom att infoga anteckningar, utförs på samma sätt som det tidigare förbudet (Verktyg => Ställ in skydd), endast i dialogrutan "Dokumentskydd" (se fig. 3) behöver du välja objektet "Förbjud alla ändringar, förutom att infoga anteckningar".

Lösenordsskydd för att ändra dokumentet, förutom att mata in data i formulärfält

MS Word låter dig skapa elektroniska formulär, det vill säga formulär där vissa fält fylls i. För att göra detta skapas ett dokument med önskat innehåll och på de platser där data sedan kommer att matas in, med hjälp av menykommandot Infoga => Formulärfält, infogas formulärfält. Formulärfält finns i tre typer: textruta, kryssruta och kombinationsruta. Utseendet på textfältet kan vara annorlunda: vanlig text, nummer, datum, tid och beräkning. I det senare fallet kan ett sådant fält beräknas baserat på data som matats in i andra formulärfält, eftersom varje fält är bokmärkt och har ett unikt namn. Fältet "Checkbox" används för att markera enskilda formulärobjekt med ett kryss genom att klicka på det. Kombinationsrutan används för att användaren enkelt ska kunna välja ett av de föreslagna svaren.

Det skapade formuläret är låst och användaren som fyller i det kan endast ange data i dessa fält. Detta säkerställer att användaren inte förstör formuläret genom att ange data på fel ställe.

Förbudet mot ändringar av dokumentet, förutom att mata in data i formulärfält, utförs på samma sätt som de två föregående (Verktyg => Ställ in skydd), endast i dialogrutan "Dokumentskydd" (se fig. 3) du behöver för att välja posten "Förbjud alla ändringar utom datainmatning i formulärfält. Om dokumentet består av två eller flera avsnitt skapade av menykommandot Infoga => Bryt => Nytt avsnitt, kan detta förbud införas på enskilda avsnitt genom att klicka på knappen "Sektioner" i dialogrutan "Dokumentskydd".

Säkerhetsinställningar i MS Excel

S Excel låter dig ställa in följande gränser:

- förbud mot att öppna en fil;

- förbud att skriva en fil;

- rekommendation att öppna filen i skrivskyddat läge;

- arkskydd;

- skydd av boken;

- skydd av den gemensamma boken.

Låt oss överväga dessa möjligheter.

Syftet med de tre första begränsningarna är detsamma som i MS Word. När du ställer in ett lösenord för att öppna boken är boken krypterad, men krypteringsalgoritmens motstånd mot hackning i MS Excel är lägre jämfört med algoritmen i MS Word.

Dessa begränsningar ställs in i MS Excel inte i dialogrutan "Alternativ", som i MS Word, utan när du sparar filen i dialogrutan "Spara dokument" genom att välja menykommandot Verktyg => Allmänna alternativ (Fig. 4) ( i MS Excel XP - säkerhetsinställningar).

Lösenordsskydd för ark

MS Excel låter dig skydda enskilda arbetsboksblad från ändringar. I det här fallet kan skyddet utökas till innehållet i celler, till grafiska objekt och diagram, såväl som till skript. MS Excel XP på ett skyddat ark tillåter dig också att tillåta eller förbjuda formatering, infoga och ta bort rader och kolumner etc. Om du vill kan förbudet vara rådgivande till sin natur, eftersom det inte är obligatoriskt att ange ett lösenord för att skydda arket.

Innehållsskydd innebär att förbjuda alla ändringar av skyddade celler (ändra värden, flytta och ta bort), samt att förbjuda visning av formler som finns i celler i formelfältet.

Skyddet av grafiska föremål och diagram innebär förbud mot ändring, förflyttning och radering av dem. Att bygga om diagram vid ändring av källdata blockeras inte.

Att skydda skript innebär att förbjuda ändringar och radering av dem. Ett skript i MS Excel är en uppsättning värden för flera celler. Med hjälp av skript kan du snabbt ändra värdena för flera celler samtidigt och analysera resultaten. För att arbeta med skript, använd menykommandot Verktyg => Skript.

För att skydda det aktiva arket måste du utföra menykommandot Service => Skydd => Skydda ark. I dialogrutan "Skydda ark" som visas (fig. 5) måste du välja de arkelement som ska skyddas och vid behov ange ett lösenord.

Bladskydd påverkar endast de celler och objekt vars egenskaper har skyddet aktiverat. För att aktivera eller inaktivera det måste du öppna dialogrutan för att ställa in formatet för motsvarande element genom att utföra menykommandot Format => Celler eller Format => AutoShape eller Format => Valt diagramområde, etc. och på fliken "Skydd" (eller "Egenskaper" - för diagrammet), avmarkera eller markera rutan som ansvarar för att skydda detta element.

Om du försöker redigera skyddade celler när arkskydd är aktiverat, visas ett meddelande som säger att cellen är skyddad från modifiering. Bladskydd är praktiskt, till exempel när arket innehåller ett stort antal formler som kan gå förlorade om användaren anger värden i dessa celler av misstag. I det här fallet är celler som innehåller formler skyddade, medan celler som innehåller användarredigerbar data förblir tillgängliga.

Att ta bort skydd från ett ark utförs med menykommandot Service => Skydd => Avskydda ark.

Boka lösenordsskydd

MS Excel låter dig skydda en arbetsbok från förändringar i dess struktur (lägga till, ta bort, döpa om, flytta, kopiera ark), såväl som från ändringar i arbetsboksfönstret inuti MS Excel-fönstret (flytta, ändra storlek, minimera/expandera, etc. .). På din begäran kan förbudet vara av rådgivande karaktär, eftersom det inte är obligatoriskt att ange ett lösenord för att skydda boken.

För att skydda en bok måste du utföra menykommandot Verktyg => Skydd => Skydda bok. I dialogrutan "Skydda bok" som visas, välj elementen i boken (struktur eller fönster) som ska skyddas och ange eventuellt ett lösenord.

Lösenordsskydd för en delad reskontra

MS Excel låter dig skydda en delad arbetsbok från att inaktivera ändringsinspelningsläget. En delad arbetsbok i MS Excel är en som kan redigeras samtidigt av flera användare över nätverket. Samtidigt, för att kunna se vilken användare som gjort vilka ändringar, markeras alla ändringar i olika färger som korrigeringar. I händelse av en konflikt, det vill säga om data matades in i samma cell av olika användare, visas en dialogruta som frågar vems data som ska lämnas.

För att installera ett sådant skydd måste du utföra menykommandot Verktyg => Skydd => Skydda boken och dela den.

Skydd mot makrovirus

En viktig aspekt av säkerheten när man arbetar med MS Office är skydd mot makrovirus.

Makrovirus är program på språk som är inbäddade i vissa databehandlingssystem (textredigerare, kalkylblad, etc.). För sin reproduktion använder sådana virus funktionerna hos makrospråk och överför sig med deras hjälp från en infekterad fil (dokument eller tabell) till andra. Makrovirus för MS Word och MS Excel är de mest utbredda.

Från och med MS Office 97 är makrovirusskydd inbyggt i dess komponenter. Detta skydd består i det faktum att när du öppnar ett dokument som innehåller makron, beroende på programinställningarna, är makron antingen inaktiverade helt, eller så uppmanas användaren med svarsalternativ: om dokumentet ska öppnas med makron inaktiverade, med makron aktiverade eller inte för att överhuvudtaget öppna den. Om makron i det öppnade dokumentet har en digital signatur, vars äkthet bekräftas, och om användaren litar på denna makroutvecklare, kan han lägga till den i listan över betrodda källor så att senare makron i dokument som tas emot från honom automatiskt ingår. Om användaren är säker på att alla dokument han öppnar är säkra kan han inaktivera det inbyggda makrovirusskyddet.

Trots närvaron av inbyggt skydd mot makrovirus bör du inte bara lita på det, eftersom det finns bevis för att det på grund av dess sårbarheter i vissa fall är möjligt att starta ett makrovirus som går förbi förbudet.

Konfigurering av makrovirusskyddsinställningar i MS Office-komponenter som använder makrospråk görs på samma sätt. För att göra detta måste du utföra menykommandot Service => Makro => Säkerhet. I dialogrutan "Säkerhet" som visas (Fig. 6) måste du ställa omkopplaren "Säkerhetsnivå" till önskad position: "Hög", "Medium" eller "Låg".

I positionen "Hög" fattas beslutet om makron ska inkluderas eller inte när ett dokument öppnas av programmet självt baserat på om makrot är signerat, om signaturen är bekräftad och om dess författare tillhör tillförlitliga källor. Om författaren till detta makro inte finns i listan över betrodda källor, uppmanas användaren att lita på honom. Om svaret är positivt läggs makrots författare till i denna lista. Om en användare inte längre litar på någon författare av makron, kan den tas bort från listan över betrodda källor genom att välja den på fliken "Trusted Sources" och klicka på knappen "Delete". Om makrot inte är signerat eller den digitala signaturen inte verifieras, inaktiveras makron automatiskt.

I läge "Medium" aktiveras makron automatiskt om de är signerade, signaturen verifieras och författaren är en pålitlig källa. Makron inaktiveras automatiskt om en digital signatur finns, men dess äkthet kan inte bekräftas, eftersom detta kan vara resultatet av en virusinfektion. I andra fall uppmanas användaren att aktivera dem.

I läge "Låg" är makron inte inaktiverade och inga kontroller utförs.

Utöver detta skydd, från och med versionen av MS Office 2000, inkluderar dess komponenter möjligheten att interagera med vissa antivirusprogram med hjälp av ett speciellt antivirusprogrammeringsgränssnitt API. Dessa inkluderar till exempel sådana välkända program som Norton AntiVirus och Kaspersky Anti-Virus. Om ett av dessa program är installerat på datorn, så finns det i dialogrutan "Säkerhet" (Verktyg => Makro => Säkerhet), (se Fig. 6) en inskription "Antivirusprogram är installerade". I det här fallet, när du öppnar MS Office-dokument, anropas antivirusmodulen för motsvarande program automatiskt och filen som öppnas skannas efter virus, vilket framgår av meddelandet "Virussökningsbegäran" i statusfältet. Om ett virus upptäcks utförs ytterligare åtgärder enligt inställningarna för motsvarande antivirusprogram. Om inga antivirusprogram som är kompatibla med MS Office hittas, visas meddelandet "Antivirusprogrammet är inte installerat" i dialogrutan "Säkerhet".

Att sammanställa ett lösenord för ett seriöst dokument bör tas på allvar, eftersom dess motståndskraft mot hackning beror på det. Faktum är att en angripare lätt kan plocka upp ett analfabet lösenord och få tillgång till ett dokument som skyddas av det. Samtidigt finns det ett stort antal specialiserade program för att snabbt räkna upp lösenorden för dokument i olika programvarupaket. Teoretiskt kan du hämta vilket lösenord som helst, men tiden som läggs på detta kan variera från bråkdelar av en sekund till flera tusen år. Tiden det tar att knäcka ett lösenord beror på dess längd, de tecken som används, brute-force-algoritmen och datorns kraft.

Det finns tre huvudsakliga sätt att räkna upp lösenord: direkt uppräkning, maskuppräkning och ordboksuppräkning.

Framåt uppräkning består av uppräkning av alla möjliga kombinationer av symboler. Med en lösenordslängd på sex tecken är tiden det tar att räkna upp alla möjliga kombinationer på en modern persondator mindre än en månad. Därför, ju längre ditt lösenord är, desto mer sannolikt kommer det att förbli oupptäckt.

Mask brute force används om någon del av lösenordet är känt. Till exempel är det känt att användaren anger sitt namn i början av alla lösenord. I det här fallet reduceras söktiden avsevärt. Försök därför att inte skapa samma typ av lösenord.

Ordbokssökning baseras på användarnas ovilja att komma ihåg lösenord som består av slumpmässiga tecken. För att göra det lättare att komma ihåg använder användarna ofta olika ord, sitt eget namn, namnet på sin favoritkatt, födelsedatum etc. som lösenord. I kliniska fall, på begäran av programmet "Ange lösenord", anger användaren "lösenord". Samtidigt minskas antalet möjliga kombinationer drastiskt, och ibland är det möjligt att hämta ett lösenord även utan användning av specialverktyg, styrt av en persons psykologiska egenskaper. Därför, när du skriver ett lösenord, försök att inte använda ordbok. Om du inte kan komma ihåg lösenord som består av slumpmässiga osammanhängande tecken, till exempel "hJ6$bL_&gF", använd åtminstone följande knep: ställ in ett ryskt ord med tillräcklig längd som lösenord, byt till den engelska layouten, men när du skriver in det, styrs av ryska bokstäver tangentbord. I det här fallet, till exempel, den lätta att komma ihåg kombinationen "Sidorov_A.P." kommer att förvandlas till det mycket mer osammanhängande "Cbljhjd_F/G/".

Så längden på lösenordet för ett viktigt dokument bör vara minst tio tecken, lösenordet bör innehålla specialtecken ( [e-postskyddad]#$%^&* etc.), siffror, versaler och gemener; lösenordet ska inte bestå av ordboksord skrivna i direkt eller omvänd ordning, ska inte innehålla någon information om användaren (namn, födelseår etc.) och ska inte ge efter för logik alls. Det ska inte skrivas på en bildskärm eller på ett papper bredvid en dator. Kom ihåg att i det mest avancerade försvarssystemet är den svagaste länken ofta personen.

Slutsats

Naturligtvis är tillförlitligheten för informationsskydd av de inbyggda MS Office-verktygen mycket lägre än den som tillhandahålls av specialiserade program, men i många fall är användningen av inbyggda verktyg mer motiverad på grund av deras större flexibilitet och inbyggda verktyg. i.

Här kan du tydligen tillämpa samma princip som när du väljer ett billarm: dess kostnad bör vara cirka 10% av kostnaden för bilen. Det vill säga, ju mer värdefullt dokumentet är, desto kraftfullare bör medlet vara för att säkerställa dess säkerhet. Därför är det upp till dig att bestämma hur du ska hålla din information säker.

Ministeriet för utbildning och vetenskap i Ryska federationen

Statens läroanstalt

högre yrkesutbildning

"Tula State University"

Yrkeshögskolan

Avdelningen "Teknologi för tryckproduktion och informationssäkerhet"

METODISKA INSTRUKTIONER

LAB #10

SKYDD AV DOKUMENT MICROSOFT OFFICE.

SKYDD AV INFORMATION I ARKIV

genom disciplin

HÅRDVARA OCH PROGRAMVARA SKYDD AV INFORMATION

Riktning av förberedelsen:090100 - Informationssäkerhet

Specialitet: 090103 - Organisation och teknologi för informationssäkerhet

Studieformer: heltid

Tula 2010

Riktlinjer för laborationer nr 10 sammanställdesDocent V.A. Selishchevoch diskuteras vid ett möte med institutionen för TPPiZI vid fakulteten för transport och tekniska system

Riktlinjer för laborationer nr 10 reviderad och godkänd vid ett möte med institutionen för TPPiZI vid fakulteten för transport och tekniska system

protokoll nr ____ daterat "____" _____________ 20____

Huvud avdelning __________________ A.K. Talalaev

1. Syfte och uppgifter med arbetet.

Lär dig hur du säkrar dokument i ett paket MICROSOFT OFFICE och i arkiven. Undersök motståndet hos dessa skydd mot hackning.

2. Teoretisk information.

Skydda Microsoft Office-dokument

Mjukvarupaket Microsoft Office är det populäraste och mest använda paketet vid framställning av elektroniska dokument. När du använder applikationer MS kontor det finns ett problem med att säkerställa skyddet av informationen i dokumentet för vilket paketet Microsoft Office olika typer av skydd har införts.

Det finns tre huvudtyper av dokumentsäkerhet i Microsoft Word.

1. Skydda dokumentet från skrivkorrigeringar (Verktyg -> Ställ in skydd).

2. Skydd av dokumentet från ändringar (läsbehörighet).

3. Skydd för att öppna ett dokument (Verktyg->Alternativ->Spara för OFFICE 2000 eller Verktyg->Alternativ->Säkerhet för OFFICE XP)

De två första typerna av skydd har noll kryptografiskt motstånd (resistent mot hacking).

Skrivskydd (skrivskyddad åtkomst)

Om den här typen av skydd är inställt, när ett dokument öppnas, kommer användaren att uppmanas att ange ett lösenord som gör att dokumentet kan skrivas. Om inget lösenord skrivs in, kommer skrivskyddad behörighet att ges till dokumentet.

Denna skyddsmetod är den svagaste. Det skrivskyddade lösenordet lagras i dokumentet i klartext. Den kan hittas med vilken kodredigerare som helst. Detta lösenord hashas inte ens. Att skydda ett dokument med den här typen av skydd är starkt avskräckt, dess kryptografiska styrka är noll. Tips - om du använder den här skyddsmetoden är det bättre att ställa in lösenordet på ryska, i vilket fall det är något svårare att upptäcka.

Ändra skydd

Om denna typ av skydd är inställt, tills det tas bort, kommer alla ändringar som användaren gör i dokumentet att vara understrukna och markerade i rött.

Det kryptografiska motståndet för detta skydd skiljer sig inte mycket från den tidigare typen. Lösenordet lagras också i dokumentet, den enda skillnaden är att det hashas. Hashlängden är 32 bitar. För att ta bort skyddet kan du antingen ersätta hashen med en känd, eller beräkna det första lösenordet som matchar hashen. För en sådan hashlängd kan det finnas flera lämpliga lösenord. Det är möjligt att ersätta hashen med en hashbild som motsvarar ett tomt lösenord.

Dokumentöppningsskydd

Om denna typ av skydd är inställt, när du öppnar ett dokument, kommer användaren att bli tillfrågad om ett lösenord, utan att ange vilket det kommer att vara omöjligt att granska innehållet i dokumentet.

Av alla skyddsmetoder som beaktas i Ord , denna metod är den mest stabila. När ett lösenord ställs in krypteras dokumentet med en symmetrisk algoritm RC 4. Dokumentet innehåller en krypterad hashbild av lösenordet som används för verifiering. Hashen har en längd på 128 bitar och är utformad enligt algoritmen MD 5. Det enda sättet att hitta ett lösenord är en brute-force-sökning. Om lösenordslängden är stor och lösenordet väljs i enlighet med kraven, är det ganska svårt att knäcka denna typ av skydd inom rimlig tid.

Microsofts dokumentskydd excel

Vid skydd av dokument excel , skillnaden är bara i införandet av lösenord för celler / ark / böcker.

Lakanskydd

Genom att skydda ett ark kan du skydda dess element, till exempel celler med formler, genom att neka åtkomst till dem för alla användare eller genom att ge åtkomst till vissa användare till vissa cellintervall. Du kan förhindra att du infogar, tar bort och formaterar rader och kolumner, ändrar innehållet i låsta celler eller flyttar markören till låsta eller olåsta celler och så vidare.

Arkskydd implementeras genom funktionen Service->Skydd->Skydda ark.

Efter att ha öppnat detta fönster kan användaren tillåta att nödvändiga åtgärder utförs på arkets delar. Alla andra åtgärder är inaktiverade som standard. För att låsa och låsa upp vissa celler måste du använda funktionen FORMATERA CELLER->SÄKERHET.

Genom att använda funktionen SÄKERHET->TILLÅT ÄNDRING AV OMRÅDEN kan du tillåta vissa användargrupper att utföra operationer på celler utan att ange ett lösenord. Andra användare kommer att uppmanas att ange ett lösenord och när de väl har angetts kommer de att kunna redigera intervallet.

För att implementera denna typ av skydd används lösenordshashing (16 bitar). Det finns många lösenord som matchar ett välkänt hashmönster. Du kan till exempel försöka skydda arket med lösenordet "test" och försöka öppna det med lösenordet " zzyw".

Bokskydd

Du kan skydda en bok med funktionen SERVICE-> SKYDD->SKYDDA BOK.

Med den här funktionen kan du förhindra tillägg och borttagning av ark, eller visning av dolda ark. Dessutom kan du förhindra storleksändring eller omplacering av fönstret som är konfigurerat för att visa boken. Effekten av ett sådant skydd sträcker sig till hela boken.

Skydd av information i arkiv

Lösenordsskydd för arkiv är ett av de mest använda skydden vid överföring av konfidentiella dokument över en öppen kanal. De flesta moderna arkiverare låter dig skydda ditt innehåll från obehörig uppackning. Metoderna som används i olika arkiverare skiljer sig dock åt i graden av säkerhet för de krypteringsalgoritmer som används i dem.

Olika metoder för att attackera arkiverade lösenord är kända. Vissa metoder attackerar den faktiska krypteringsalgoritmen som används i arkivet, medan andra attackerar den mänskliga faktorn.

1. Brute force attack- den mest tidskrävande metoden, men låter dig öppna alla arkiv. Attacken utförs på basis av en given lösenordslängd och en uppsättning tecken som sorteras bort. Attackens hastighet beror på lösenordsverifieringsalgoritmen, såväl som på antalet tecken i uppsättningen och längden.

2. Ordboksattack- en attack mot den mänskliga faktorn. En algoritm för att hitta ett lösenord baserat på antagandet att lösenordet är något meningsfullt ord eller uttryck som skrivits in på något språk. Jämfört med brute force-metoden ökar hackningshastigheten avsevärt, eftersom alla språk i världen innehåller färre ord än hela den möjliga uppsättningen tecken. Denna attack kräver en ordbok.

3. Attackera genom att ändra en byte i programmet- den enklaste metoden att hacka. Den kan användas i fall där det inte finns något genomtänkt skydd av arkivkryptering.

4. Attack baserat på reglerna.I det här fallet utförs en fullständig uppräkning av lösenord, men som består av en given uppsättning tecken. Dessa teckenuppsättningar specificeras av en expert.

5. Klartext attack. Denna metod gör det enkelt att knäcka ett arkivlösenord om en del av arkivets klartextkod är känd. Till exempel om ett program skrivet på språket C ++, då innehåller den definitivt sådan vanlig text som # inkludera .

Klartext-attackmetoden kan tillämpas på följande arkiverare: ARJ (du måste känna till den öppna sekvensen av tecken åtminstone längden på lösenordet), blixtlås (måste kunna minst 13 tecken i klartext), RAR 1.5 (du behöver veta 3-4 byte vanlig text).

För att skydda mot hackning måste användaren välja en arkiverare med en hackbeständig krypteringsalgoritm, samt använda långa lösenord (minst 6 tecken).

Arkiverar krypteringsalgoritmer

ARJ Archiver använder en mycket svag krypteringsalgoritm - Vernam-systemet. Den arkiverade texten innehåller en del icke-slumpmässig information - till exempel Huffman-tabellen och en del annan proprietär information. Därför, genom att veta exakt eller med viss sannolikhet förutsäga värdet av dessa hjälpvariabler, är det möjligt att bestämma motsvarande lösenordstecken med samma sannolikhet. Användningen av svaga algoritmer leder ofta till framgången för en klartextattack. I fallet med ARJ-arkiveraren, om en angripare känner till minst en fil från ett krypterat arkiv, eller känner till ett kontinuerligt avsnitt av vanlig text med en längd som är större än eller lika med längden på lösenordet, kan han enkelt fastställa lösenordet för arkivet och extrahera alla andra filer därifrån. Dekryptering med Vernam-metoden gör det möjligt att nå en brute-force-hastighet på 300 000 lösenord/sek. på en Pentium/120 klass maskin.

RAR-arkivkrypteringssystem(version 1.5x), även om den är bättre än ARJ, låter den dig fortfarande räkna upp i ganska hög hastighet. Den kryptografiska styrkan under en attack med klartext uppskattas till 2^40 iterationer, och endast de tre första byten av klartexten krävs.

Krypteringssystem för RAR-arkiv version högre än 2.0är den överlägset bästa av alla arkiverare. Den kryptografiska styrkan i avsaknad av klartext är 255^128, vilket är ofattbart högt. Att känna till klartexten kommer inte att hjälpa angriparen på något sätt när han öppnar lösenordet (dessa arkiv attackeras inte i klartext). Hastighet för uppräkning av lösenord för arkiverare RAR de senaste versionerna är extremt små. Dessa egenskaper gör de senaste versionerna av RAR-arkiverare till de mest föredragna för att skapa stängda arkiv.

3. Forskningsobjekt, utrustning, verktyg.

programvara : Avancerad lösenordsåterställning för Office XP, Advanced Archive Password Recovery, RAR-arkiv, ZIP-arkiv.

4. Förberedelse för arbete.

4.1. Studera teoretisk information (punkt 2).

4.2. Slå på datorn. Kontrollera om arkiveringsverktyg är installerade RAR och ZIP på den här datorn (installera vid behov).

5. Arbetsprogram.

KOMMENTAR. Svar på frågor markerade med en versalikon n att rapportera.

5.1. Skydda dokument i Microsoft Word.

5.1.1. Utforska alla typer av skydd i Microsoft Word - skrivskydd, korrigeringsskydd och skydd för att öppna ett dokument. Lär dig funktionerna för dessa skydd.

5.1.2 Generera till Ord ett godtyckligt dokument och sätt skrivskydd på det. Som lösenord väljer du en lättläst teckensekvens på engelska. Spara det här dokumentet på disken och avsluta Word.

5.1.3. Öppna den sparade filen i en kodredigerare, antingen i View FAR eller N C . Hitta lösenordet du angav i källkoden för det sparade dokumentet. Lagras det verkligen direkt i dokumentet?

5.1.4 Kör lösenordsgranskningsprogrammetoch ta reda på det angivna lösenordet. Sorterar datorn ut lösenord i det här fallet? Varför? Det bör noteras att begränsningarna för demoversionen av programmet inte tillåter visning av lösenord som är längre än 4 tecken.

5.1.5. Skydda dokumentet från skrivkorrigeringar och försök ta reda på lösenordet med hjälp av programmet Avancerad lösenordsåterställning för Office XP . Finns det ett åsidosättande i det här fallet? Varför?

5.1.6. Sätt skydd på öppningen av dokumentet (4 tecken) och öppna det med Avancerad lösenordsåterställning för Office XP . Finns det ett åsidosättande i det här fallet? Vad är lösenordets brute force rate 1 ? Experimentera med olika teckenuppsättningar. Om du inte har någon förhandskunskap om lösenordet, vilken teckenuppsättning ska du använda? Hur lång tid tog det att räkna upp lösenord på 4 tecken (när man itererade över alla utskrivbara tecken i lösenordet) 2 ?

5.1.8. Försök att ange något ordbok på engelska som lösenord, till exempel "hus", och försök utföra en ordboksattack. Hur snabbt lyckades programmet gissa lösenordet? Hur säkert är det att använda ordbok som lösenord?

5.2. Dokumentskydd i M Microsoft excel

5.2.1. Undersök alla typer av försvar i Microsoft excel (skydd för att öppna och skriva ett dokument, skydd för ett ark, bok, celler). Lär dig funktionerna för dessa skydd. Vilka av dem kräver ett lösenord?

5.2.2. Skydda bok och ark. Försök att bryta skyddet medAvancerad lösenordsåterställning för Office XP.Har detta program brute force lösenord? Varför? Gör en slutsats om lagring av olika lösenord i excel . Hur tillförlitliga är dessa skydd? (Oregistrerad version Avancerad lösenordsåterställning för Office XP visar endast 3-teckenlösenord).

5.2.3. Lägg skydd på ett ark med ett lösenord " testa "och försök ta bort det med ett lösenord" zzyw ". Hur är det med hashfunktionen som används för att dölja lösenord?

5.2.4. Försök att göra detsamma med bokens skydd. Är hashfunktionen mer kraftfull i det här fallet än med perbladsskydd?

5.3. Skydd av RAR-arkiv.

5.3.1. Arkiv i R arkiv AR-fil "x 41-pno. Text ". Ange "123" som lösenord (demoversionen tillåter dig att endast använda 3 tecken).

5.3.2. Starta Advanced Archive Password Recovery

5.3.3. Markera rutan "Alla utskrivbara tecken" och mät hastigheten för uppräkning av lösenord. Vad är denna hastighet 3 4 ?

5.3.4 Arkiv" x41-pno. Text " om igen. Ange det engelska ordet " hus ". Hur lång tid tog det för programmet att hitta det givna lösenordet på fem bokstäver? Kan användaren rådas att skydda arkiv med hjälp av ordbok?

5.3.5. Försök att attackera samma arkiv i klartext. Är det tillgängligt?

5.4. Arkivskydd BLIXTLÅS.

5.4.1 Skydda fil " Projekt 1.cpp » med hjälp av arkivet blixtlås . Ange "12345" som lösenord.

5.4.2 Kör Advanced Archive Password Recovery och försök hitta lösenordet på något av de tillgängliga sätten.

5.4.3. Markera rutan "Alla utskrivbara tecken" och mät hastigheten för att extrahera lösenord. Vad är denna hastighet 5 ? Beräkna hur lång tid det tar att hitta ett arkivlösenord med 9 tecken 6 ? Hur många gånger är den här tiden mindre än så här RAR-arkiv?

5.4.4 Försök att attackera ZIP-arkivet med en mask och en ordboksattack.

5.5. Oformaterad attack mot ZIP-arkiv.

5.5.1 Stäng alla filer i en katalog PROG i ZIP-arkiv . Ställ in lösenordet till "123456789".

5.5.2. Stäng fil" Projekt 1.cpp » i arkivet utan att ställa in ett lösenord.

5.5.3. Utför en klartextattack på ett arkiv med ett lösenord. Som vanlig text, ställ in det öppna arkivet med programmet " Projekt . cpp".

5.5.4 Hacking kommer att utföras i två steg. Hur många lösenord lämnade knäckaren som "liknande rätt lösenord" i det första skedet 7 ? Hur lång tid tog hela hacket 8 ?

5.5.5. Jämför sprickningstiden för en klartextattack med brute-force attacktiden för 9 tecken beräknad i föregående uppgift. Gör en slutsats.

5.5.6. Förbered en labbrapport.

6. Säkerhetsfrågor

6.1. Lista typerna av skydd för Microsoft Word och Excel. Vilket av dessa skydd är mest motståndskraftigt mot hackning?

6.2. Beskriv funktionerna i Microsofts implementering av alla typer av skydd för Word- och Excel-dokument.

6.3. Beskriv vad som var fel Microsoft vid implementering av dokumentskrivskydd Ord och ändra skydd?

6.4. Vilket av arkiven ARJ, ZIP, RAR 3.0 är mest motståndskraftigt mot hackning.

6.5. Beskriv vad som menas med en klartextattack.

6.6. När du vet vad Vernam-systemet är, beskriv en teknik för att attackera klartexten på ARJ-arkivet.

1. Tema och syfte med laborationen.

2. Kort sammanfattning av den teoretiska delen.

3. Ange svar på frågor markerade med en versalikon i rapporten n (se punkt 5)

4. Svar på frågor (punkt 6).

1. Rastorguev, S.P.Grundläggande informationssäkerhet: lärobok. manual för universitet / S. P. Rastorguev. - M .: ACADEMIA, 2007 .- 192 sid. : sjuk. — (Högre yrkesutbildning: Informationssäkerhet) .— Bibliogr. i slutet av boken - ISBN 978-5-7695-3098-2 (i översättning): 191.00.

2. Kupriyanov, A.I. Grundläggande informationssäkerhet: studieguide / A.I. Kupriyanov, A.V. Sakharov, V.A. Shevtsov. - 2:a upplagan, Sr. - M .: Akademin, 2007 .- 256s. : sjuk. - (Högre yrkesutbildning: Radioelektronik) .- Bibliografi i slutet av boken. - ISBN 978-5-7695-4416-3 /trans./ : 247,00.

3. Khorev, P.B. Metoder och medel för informationsskydd i datorsystem: lärobok för universitet / P.B. Khorev. - M .: Academy, 2005 .- 256s. : sjuk. - (Yrkesutbildning) - Bibliografi i slutet av boken. - ISBN 5-7695-1839-1 /trans./ : 164.59.

4. Devyanin, P.N. Säkerhetsmodeller av datorsystem: en lärobok för universitet / P.N. Devyanin. - M .: Academy, 2005 .- 144s. : sjuk. - (Yrkesutbildning) - Bibliografi i slutet av boken. - ISBN 5-7695-2053-1: 90,34.