Var och en av ][-teamet har sina egna preferenser angående programvara och verktyg för

penna test. Efter konsultation fick vi reda på att valet varierar så mycket att du kan

gör en riktig gentlemans uppsättning beprövade program. På det och

bestämt. För att inte göra en kombinerad hodgepodge delade vi in hela listan i ämnen - och i

den här gången kommer vi att beröra verktyg för sniffning och paketmanipulation. Använd på

hälsa.

Wireshark

netcat

Om vi pratar om dataavlyssning, alltså nätverksgruvarbetare ta den ur luften

(eller från en förberedd dump i PCAP-format) filer, certifikat,

bilder och andra medier, samt lösenord och annan information för auktorisering.

En användbar funktion är sökningen efter de datasektioner som innehåller nyckelord

(t.ex. användarinloggning).

Skapigt

Webbplats:

www.secdev.org/projects/scapy

Ett måste för alla hackare, vilket är det mest kraftfulla verktyget för

interaktiv paketmanipulation. Ta emot och avkoda flest paket

olika protokoll, svara på en förfrågan, injicera en modifierad och

handgjort paket - allt är enkelt! Med den kan du utföra en helhet

ett antal klassiska uppgifter som skanning, tracorute, attacker och upptäckt

nätverksinfrastruktur. I en flaska får vi en ersättning för sådana populära verktyg,

som: hping, nmap, arpspoof, arp-sk, arping, tcpdump, tetheral, p0f etc. Vid den

samma tid Skapigt låter dig utföra vilket som helst, även det mest specifika

en uppgift som aldrig kommer att kunna göras redan skapad av en annan utvecklare

betyder att. Istället för att skriva ett helt berg av rader i C, så att t.ex.

generera fel paket och fuzza någon demon, det räcker

kasta ett par rader kod med hjälp av Skapigt! Programmet har nr

grafiskt gränssnitt, och interaktivitet uppnås genom tolken

Pytonorm. Vänja dig lite, och det kommer inte att kosta dig något att skapa felaktiga

paket, injicera de nödvändiga 802.11-ramarna, kombinera olika angreppssätt

(säg ARP-cacheförgiftning och VLAN-hoppning), etc. Utvecklarna insisterar

på det faktum att Scapys kapacitet används i andra projekt. Förbinder henne

som en modul är det enkelt att skapa ett verktyg för olika typer av lokal forskning,

sökning efter sårbarheter, Wi-Fi-injektion, automatisk exekvering av specifika

uppgifter osv.

packet

Webbplats:

Plattform: *nix, det finns en port för Windows

En intressant utveckling som gör att man å ena sidan kan generera ev

ethernet-paket, och å andra sidan skicka sekvenser av paket till

genomströmningskontroller. Till skillnad från andra liknande verktyg, packet

har ett grafiskt gränssnitt, så att du kan skapa paket på det enklaste sättet

form. Vidare. Särskilt utarbetat skapandet och sändningen

paketsekvenser. Du kan ställa in fördröjningar mellan sändning,

skicka paket med maximal hastighet för att testa genomströmningen

del av nätverket (ja, det är här de kommer att göra det) och vad som är ännu mer intressant -

ändra dynamiskt parametrar i paket (till exempel IP- eller MAC-adress).

Sniffers(Sniffers) är program som kan avlyssna och därefter analysera nätverkstrafik. Sniffers är användbara i fall där du behöver fånga upp lösenord eller utföra nätverksdiagnostik. Programmet kan installeras på en enhet som du har tillgång till och inom kort ta emot all överförd data från subnätet.

Principen för drift av sniffers

Du kan fånga upp trafik genom en sniffer på följande sätt:

- Genom att lyssna i nätverksgränssnittets normala läge har denna metod endast effekt när hubbar, inte switchar, används i ett visst område.

- Om du kopplar en sniffer (sniffer) till platsen för kanalavbrottet, kan du avlyssna trafiken.

- Adaptern eller programmet ändrar trafiksökvägen och skickar en kopia till sniffern.

- Falsk elektromagnetisk emission analyserar och återställer trafik för att lyssna.

- Attackera länken och nätverkslagret, vilket kommer att omdirigera trafik till sniffern för att ta emot data, varefter trafiken skickas längs den föregående rutten.

Trafiken som snappas upp av sniffern analyseras, vilket gör det möjligt att identifiera:

Konventionella sniffers analyserar trafik mycket enkelt, med de mest automatiserade verktyg som finns tillgängliga, och kan bara analysera mycket små volymer.

Exempel på de mest kända sniffarna:

- WinSniffer 1.3 är den bästa sniffern, har många olika anpassningsbara lägen, kan fånga lösenord för olika tjänster;

- CommViev 5.0 fångar och analyserar Internettrafiken såväl som det lokala nätverket. Samlar informationsdata relaterad till modemet och nätverkskortet och avkodar det. Detta gör det möjligt att se en komplett lista över anslutningar på nätverket, IP-statistik. Den fångade informationen sparas i en separat fil för vidare analys, dessutom låter ett bekvämt filtreringssystem dig ignorera onödiga paket och lämnar bara de som angriparen behöver;

- ZxSniffer 4.3 är en liten 333 kb sniffer som kan placeras på alla moderna media och kan användas med;

- SpyNet är en ganska välkänd och populär sniffer. Huvudfunktionaliteten inkluderar avlyssning av trafik och avkodning av datapaket;

- IRIS- har ett brett utbud av filtreringsalternativ. Kan fånga paket med specificerade gränser.

Klassificering av sniffers (Sniffers)

Sniffers delas in efter användningssätt i lagliga och olagliga. Samtidigt tillämpas själva begreppet sniffers just i förhållande till illegal användning, och lagliga sådana kallas för "Traffic Analyzer".

För att få fullständig information om nätverkets tillstånd och förstå vad anställda gör på sina arbetsplatser, används legal sniffers (trafikanalysatorer). Det är omöjligt att överskatta hjälpen från sniffers när det är nödvändigt att "lyssna" på programportarna genom vilka de kan skicka konfidentiell information till sina ägare. För programmerare hjälper de till att felsöka och interagera med program. Med hjälp av trafikanalysatorer kan du i tid upptäcka obehörig åtkomst till data eller en DoS-attack.

Illegal användning innebär att spionera på nätverksanvändare, en angripare kommer att kunna få information om vilka sajter användaren använder, skickar data, lär sig om programmen som används för kommunikation. Huvudsyftet med att "lyssna" på trafik är att få inloggningar och lösenord som överförs i okrypterad form.

Trafikanalysatorer skiljer sig åt i följande funktioner:

- Stöd för länklagerprotokoll samt fysiska gränssnitt.

- Kvalitet av protokollavkodning.

- användargränssnitt.

- Ge tillgång till statistik, se trafik i realtid, etc.

Hotkälla

Sniffers kan arbeta med:

- Router - all trafik som passerar genom enheten kan analyseras.

- Vid nätverkets slutnod - all data som överförs över nätverket är tillgänglig för alla nätverkskort, men i standarddriftläget märker nätverkskort för vilka data inte är avsedda dem helt enkelt inte. I det här fallet, om nätverkskortet växlas till promiskuöst läge, kommer det att vara möjligt att ta emot all data som överförs på nätverket. Och naturligtvis låter sniffers dig växla till detta läge.

Riskanalys

Vilken organisation som helst kan riskera att snusa. Samtidigt finns det flera alternativ för hur man skyddar organisationen från dataläckor. Först måste du använda kryptering. För det andra kan du använda anti-sniffers.

En antisniffer är ett mjuk- eller hårdvaruverktyg som fungerar i ett nätverk och låter dig hitta sniffers.

Genom att endast använda kryptering under dataöverföring kommer det inte att vara möjligt att dölja själva överföringen. Därför kan du använda kryptering tillsammans med en anti-sniffer.

En sniffer kallas även för en trafikanalysator – det är ett program eller annan hårdvaruenhet som fångar upp och sedan analyserar nätverkstrafik. För närvarande har dessa program en helt laglig motivering, därför används de i stor utsträckning på nätverket, men de kan användas både för gott och för skada.

Historien om deras ursprung går tillbaka till 90-talet, då hackare som använder sådan programvara lätt kunde fånga användarens inloggning och lösenord, som vid den tiden var mycket svagt krypterade.

Ordet sniffer kommer från engelskan. att sniffa - sniffa, handlingsprincipen är att detta program registrera och analysera program som är installerade på maskiner som överför informationspaket. För att avläsningen ska vara effektiv måste den vara nära värddatorn.

Programmerare använder denna applikation för trafikanalys, andra mål eftersträvas av hackare på nätverket, de spårar bara upp lösenord eller annan information de behöver.

Typer av trafikanalysatorer

Sniffers skiljer sig åt i typer, de kan vara appletar online eller applikationer installerade direkt på en dator, som i sin tur är uppdelade i hårdvara och mjukvara och hårdvara.

Oftast används de att fånga upp lösenord, medan applikationen får tillgång till koderna för krypterad information. Detta kan innebära stora besvär för användaren, eftersom det inte är ovanligt att flera program eller sajter har samma lösenord inställt, vilket i slutändan leder till att man förlorar åtkomst till nödvändiga resurser.

Det finns en typ av sniffning som används för att ta en ögonblicksbild av RAM-minnet, eftersom det är svårt att läsa informationen hela tiden utan att använda processorkraften. Upptäck spion Det är möjligt genom att spåra den maximala filbelastningen på datorn under drift.

En annan typ av program fungerar med en stor dataöverföringskanal, medan skadedjuret kan generera upp till 10 megabyte protokoll varje dag.

Hur det fungerar

Analysatorer fungerar bara med TCP / IP-protokoll, sådana program behöver en trådbunden anslutning, till exempel routrar som distribuerar internet. Dataöverföringen utförs med hjälp av separata paket, som, när det slutliga målet är nått, återigen blir en helhet. De kan också fånga upp paket i alla skeden av överföringen och komma överens med det värdefull information i form av osäkra lösenord. Hur som helst, med hjälp av dekrypteringsprogram är det möjligt att få en nyckel även till ett säkert lösenord.

Det enklaste sättet att använda WiFi-sniffer är i nätverk med svagt skydd - på kaféer, offentliga platser etc.

Leverantörer genom dessa program kan spåra obehörig åtkomst till externa systemadresser.

Hur du skyddar dig från sniffers

För att förstå att någon har penetrerat det lokala nätverket bör du först och främst vara uppmärksam på paketets nedladdningshastighet, om det är betydligt lägre än vad som anges bör detta varna. Din dators prestanda kan övervakas med hjälp av Aktivitetshanteraren. Du kan använda speciella verktyg, men de kommer oftast i konflikt med Windows-brandväggen, så det är bäst att stänga av den ett tag.

För systemadministratörer är det nödvändigt att kontrollera och söka efter trafikanalysatorer på det lokala nätverket. För att upptäcka skadliga applikationer kan du använda välkända nätverksantivirus, som Doctor Web eller Kaspersky Anti-Virus, som låter dig upptäcka skadedjur både på fjärrvärdar och direkt inuti det lokala nätverket.

Förutom speciella applikationer som helt enkelt installeras på en dator kan du använda mer komplexa lösenord och kryptografiska system. Kryptografiska system arbetar direkt med information och krypterar den med en elektronisk signatur.

Applikationsöversikt och huvudfunktioner

commview

CommView avkodar paketen med överförd information, visar statistiken för de protokoll som används, i form av diagram. Trafiksniffaren låter dig analysera IP-paket och de som behövs. Sniffer för Windows fungerar med kända protokoll: HTTP, HTTPS, DHCP, DDNH, DIAG, POP3, TCP, WAP med mera CommView fungerar med Ethernet-modem, wi-fi och mer. Paket fångas upp via en etablerad anslutning med hjälp av " NuvarandeIP- anslutningar”, där du kan skapa adressalias.

Tab « Paket” visar information om dem, medan de kan kopieras till urklipp.

« LOGGA-filer” låter dig se paket i NFC-format.

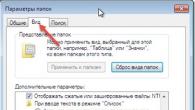

Tab « Regler". Här kan du ställa in villkoren för att fånga paket. Avsnitten på den här fliken är: IP-adresser, MAC-adresser, Portar, Process, Formler och Individuella inställningar.

« Varning”: ger möjlighet att ställa in aviseringar på det lokala nätverket, funktioner med knappen ”Lägg till”. Här kan du ställa in villkor, typ av händelser:

- "Paket per sekund" - när nätverkets belastningsnivå överskrids.

- "Byte per sekund" - när dataöverföringsfrekvensen överskrids.

- "Okänd adress", det vill säga upptäckt av obehöriga anslutningar.

Tab « Se» - trafikstatistik visas här.

CommView är kompatibel med Windows 98, 2000, XP, 2003. En Ethernet-adapter krävs för att köra programmet.

Fördelar: användarvänligt gränssnitt på ryska, stöder vanliga typer av nätverkskort, statistik visualiseras. Den enda nackdelen är det höga priset.

Spynet

Spynet utför funktionerna att avkoda paket och fånga upp dem. Med den kan du återskapa de sidor som användaren besökt. Består av 2 program CaptureNet och PipeNet. Det är bekvämt att använda i det lokala nätverket. CaptureNet skannar datapaket, det andra programmet styr processen.

Gränssnittet är ganska enkelt:

- Knapp Ändra filtrera- inställning av filter.

- Knapp lager 2,3 – installerar Flame-IP-protokoll; Lager 3 - TCP.

- Knapp mönster Motsvarande söker efter paket med de givna parametrarna.

- Knapp IP— Adresser låter dig skanna de nödvändiga IP-adresserna som överför information av intresse. (Alternativ 1-2, 2-1, 2=1). I det senare fallet all trafik.

- Knapp Hamnar, dvs valet av hamnar.

För att fånga upp data är det nödvändigt att köra Capture Start-programmet (start), dvs. processen för att fånga data startas. Filen med den sparade informationen kopieras först efter Stop-kommandot, d.v.s. avslutande av fångståtgärden.

Fördelen med Spynet är möjligheten att avkoda de webbsidor som användaren har besökt. Programmet kan också laddas ner gratis, även om det är ganska svårt att hitta. Nackdelarna inkluderar en liten uppsättning funktioner i Windows. Fungerar i Windows XP, Vista.

BUTTSniffer

BUTTSniffer analyserar nätverkspaket direkt. Funktionsprincipen är avlyssning av överförda data, såväl som möjligheten att automatiskt spara dem på media, vilket är mycket bekvämt. Detta program lanseras via kommandoraden. Det finns även filteralternativ. Programmet består av BUTTSniff.exe och BUTTSniff. dll.

Betydande nackdelar med BUTTSniffer inkluderar instabil drift, frekventa krascher fram till rivningen av operativsystemet (blue screen of death).

Utöver dessa snifferprogram finns det många andra lika välkända: WinDump, dsniff, NatasX, NetXRay, CooperSniffer, LanExplorter, Ne Analyzer.

Det finns även onlinesniffer (online sniffer) som förutom att få offrets IP-adress ändrar IP-adressen för angriparen direkt. De där. Hackaren registrerar sig först under någon IP-adress, skickar en bild till offrets dator som behöver laddas ner eller ett mejl som du bara behöver öppna. Efter det får hackaren all nödvändig data.

Det är värt att komma ihåg att störning av data från någon annans dator är ett brott.

Ett program eller mjukvara och hårdvaruenhet utformad för att fånga upp och sedan analysera, eller bara analysera, nätverkstrafik avsedd för andra noder.

Under driften av sniffern växlar nätverksgränssnittet till den sk. "lyssningsläge" (Promiskuöst läge), vilket gör att den kan ta emot paket adresserade till andra gränssnitt i nätverket.

Trafikavlyssning kan utföras:

- den vanliga "lyssningen" på nätverksgränssnittet (metoden är effektiv när den används i segmentet hubbar (hubbar) istället för switchar (switchar), annars är metoden ineffektiv, eftersom endast enskilda ramar kommer till sniffern);

- anslutning av en sniffer till ett kanalgap;

- förgrena trafik (mjukvara eller hårdvara) och skicka en kopia av den till sniffern;

- genom analys av falsk elektromagnetisk strålning och återställande av trafiken som sålunda lyssnats till;

- genom en attack på kanal (2) (MAC-spoofing) eller nätverksnivå (3) (IP-spoofing), vilket leder till omdirigering av offrets trafik eller all segmentering av trafik till sniffern och sedan återför trafiken till rätt adress.

I början av 1990-talet användes det flitigt av hackare för att fånga användarinloggningar och lösenord, som i ett antal nätverksprotokoll överförs i tydlig eller svagt krypterad form. Den breda distributionen av hubbar gjorde det möjligt att fånga upp trafik utan större ansträngning i stora nätverkssegment med liten eller ingen risk att bli upptäckt.

Eftersom den "klassiska" sniffern analyserar trafik manuellt, med endast de enklaste automationsverktygen (analys av protokoll, återställning av en TCP-ström), är den lämplig för att analysera endast små volymer av den.

se även

Länkar

Wikimedia Foundation. 2010 .

Se vad "Sniffer" är i andra ordböcker:

Sniffer- , ein Programm zum unberechtigten Ausspionieren sensibler Daten. Der Sniffer wird i ett nätverk installerat och zeichnet wahllos vorüberkommende Datenpakete auf. Gör en efterföljare Analysera können auf diese Weise Daten … Universal-Lexikon

Sniffer- Ein Sniffer (engl. to sniff‚ riechen, schnüffeln) ist eine Software, die Datenverkehr eines Netzwerks empfangen, aufzeichnen, darstellen und ggf. auswerten cann. Es handelt sich också um ein Werkzeug der Netzwerkanalyse. Inhaltsverzeichnis 1… … Deutsch Wikipedia

sniffer- snifer ou sniffer [snife] v. tr. konjug. : 1v. 1978; del engl. att sniffa «renifler» ♦ Anglic. (arg. de la drogue) Prizer (un stupéfiant). ⇒ reniferare. Snifer de la kokain. N. SNIF(F)EUR, EUSE . Les sniffers de colle. ● sniffer ... ... Encyclopedie Universelle

Sniffer- Packet sniffer Les packet sniffers (littéralement "renifleurs de paquets", aussi connus sous le nom de renifleurs eller sniffeurs) sont des logiciels qui peuvent récupérer les données transitant par le biais d un réseau local. Ils ... ... Wikipedia en Francais

Idén att skriva detta material föddes, som det hände i de flesta fall, tack vare frågor från läsare och andra bekanta om teknik för att avlyssna och analysera nätverkstrafik. Dessa frågor är villkorligt indelade i 3 kategorier: är det i princip möjligt att fånga upp och avkoda data som rör sig över nätverket, hur och med vilken programvara detta kan göras. Den tredje gruppen av frågor återspeglar viss förvirring i terminologin, i synnerhet följande alternativ är möjliga: en person känner till kärnan i tekniken, men vet inte vad den kallas. Därför, när det gäller, säg, en sniffer, svarar han, tittar ner, att han inte vet vad det är. Är det inte dags att pricka i:en i denna extremt viktiga fråga för både nybörjare och avancerade nätverkare? Låt oss börja...

Låt oss börja med lite terminologi.

Ordet sniffer (bokstavligen från engelska kan det översättas som "sniffer" eller "sniffer") i den mest allmänna betydelsen är en sorts avlyssningsenhet inbäddad i nätverket för att fånga upp data som sänds över det. I en snävare bemärkelse är en sniffer programvara som interagerar med (som ofta sägs att "sitta ner" kom från är ett registrerat varumärke som tillhör Network Associates, med hänvisning till produkten "Sniffer (r) Network Analyzer", men därefter led ordet samma öde som PC , xerox, kleenex - sniffern håller på att bli en hushållsterm, som betecknar hela klassen av liknande produkter.

I viss litteratur och dokumentation, såväl som i elektroniska ordböcker som Lingvo, identifieras termen sniffer (nätverkssniffare) med sådana begrepp som "nätverkstrafikanalysator", "paketanalysator", "protokollanalysator", "nätverksanalysator". Men låt mig inte hålla med lite om detta tillvägagångssätt.

Ändå skulle det vara mer logiskt att säga att sniffning är en uppsättning åtgärder för att avlyssna trafik. Inom ramen för en viss produkt kan följande saker implementeras: paketfångning. I det här skedet får vi en slags rå (maskinläsbar) datadump, vanligtvis uppdelad i bitar längs ram (paket) gränser. Och vad vi ska göra med honom är vårt problem. Men vanligtvis, eftersom vi startade sniffern av någon anledning, är vi intresserade av att få något resultat i ett läsbart format, för vilket paketavkodning eller protokollanalys används;

Egentligen är det här processen att "kratta" vår soptipp. Här hade vi till exempel en sådan råvara.

Som du kan se består den här filen av tre kolumner: förskjutningen av varje rad, data i hexadecimalt format och dess ASCII-motsvarighet. Detta paket innehåller en 14-byte Ethernet-header, en 20-byte IP-header, en 20-byte TCP-header, en HTTP-header som slutar på två på varandra följande CRLF (0D 0A 0D 0A), och sedan själva applikationslagerdata, i vårt fall , webbtrafiken.

Ibland är en sådan representation tillräcklig för att erhålla den nödvändiga informationen, men det är fortfarande bekvämare för paketet att avkodas och analyseras på alla nivåer av protokollstacken. När allt kommer omkring, är det verkligen trevligare att få en sådan bild?

ETHER: Destinationsadress: 0000BA5EBA11 ETHER: Källadress: 00A0C9B05EBD ETHER: Ramlängd: 1514 (0x05EA) ETHER: Ethernet Typ: 0x0800 (IP) IP: Version = 4 (0x4) IP: Header Längd = 20 (0x14) IP: Servicetyp = 0 (0x0) IP: Precedens = Rutinmässig IP:...0.... = Normal fördröjning IP:.... 0... = Normal genomströmning IP:.....0.. = Normal Tillförlitlighet IP: Total längd = 1500 (0x5DC) IP: Identifikation = 7652 (0x1DE4) IP: Flaggsammanfattning = 2 (0x2) IP:.. .....0 = Sista fragmentet i datagram IP:......1. = Kan inte fragmentera datagram IP: Fragment Offset = 0 (0x0) byte IP: Time to Live = 127 (0x7F) IP: Protokoll = TCP - Överföringskontroll IP: Kontrollsumma = 0xC26D IP: Källadress = 10.0.0.2 IP: Destinationsadress = 10.0.1.201 TCP: Källport = Hypertext Transfer Protocol TCP: Destinationsport = 0x0775 TCP: Sekvensnummer = 97517760 (0x5D000C0) TCP: Bekräftelsenummer = 78544373 (0x4AE7DF5) TCP: Dataförskjutning = 20CP (TC0x) (TCP0x) : Flaggor = 0x10:.A.... TCP:..0..... = Inga brådskande data TCP:...1.... = Bekräftelsefält signifikant TCP:....0... = Ingen tryckfunktion TCP:.....0.. = Ingen återställning TCP:......0. = Nej Synkronisera TCP:.......0 = Ingen Fin TCP: Fönster = 28793 (0x7079) TCP: Checksumma = 0x8F27 TCP: Brådskande pekare = 0 (0x0) HTTP: Svar (till klient som använder port 1909) HTTP: Protokollversion = HTTP/1.1 HTTP: Statuskod = OK HTTP: Orsak = OK....

Utöver ovanstående kan andra "funktioner" implementeras, som att se pågående paket i realtid, filtrera efter ett givet scenario, olika typer av trafikstatistik - antal fel, intensitet osv.

typer av sniffers och sniffning

Allt som kommer att beskrivas i det här stycket har naturligtvis en viss nyans av konventionalitet, eftersom ingen ännu fullständigt har beskrivit den officiella "Theory of Sniffing". Vi måste komma med en klassificering "on the go";)

Så, enligt "platsen" (om denna term är tillämplig här), kan sniffern fungera:

På routern (gateway)

I det här scenariot kan du fånga upp trafik som passerar genom gränssnitten för denna gateway. Till exempel från ditt lokala nätverk till ett annat nätverk och vice versa. Följaktligen, om vi installerar en sniffer på en internetleverantörs router, kan vi spåra trafiken för dess användare, och så vidare...

I slutet av nätverket

När det gäller Ethernet kommer vi att ha två huvudsakliga möjliga alternativ för telefonavlyssning. Klassiskt, okopplat Ethernet förutsätter att varje nätverksgränssnitt i princip "hör" all trafik i sitt segment. Emellertid, vid normal drift av nätverkskortet, efter att ha läst de första 48 bitarna i ramhuvudet, jämför stationen sin MAC-adress med destinationsadressen som specificeras i ramen. Om adressen är någon annans, "stänger stationen skamligt öronen", det vill säga slutar läsa någon annans ram. Således kan du i normalt läge fånga upp och analysera endast din egen trafik. För att fånga upp paketen för alla stationer i segmentet måste du sätta ditt nätverkskort i ett läge som kallas promiskuöst läge så att det "skamlöst" fortsätter att läsa paket som inte är avsedda för det. Nästan alla sniffer-implementationer tillåter kortet att växla till promiskuöst läge.

Notera: användningen av switchat Ethernet skapar en situation där även om du byter kortet till promiskuöst läge blir det nästan omöjligt att lyssna på trafik som inte är avsedd för din station. Det finns dock en teknik för att organisera sådan lyssning genom så kallad ARP-spoofing. Summan av kardemumman är denna: switchen skapar en så kallad "broadcast-domän", och en värd med en installerad sniffer kan låtsas vara till exempel en gränsrouter som använder ARP-meddelandeförfalskning (sänder ARP-meddelanden konstant, där nätverksadressen på routern motsvarar MAC-adressen för avlyssningsstationen). Därmed kommer grannarnas trafik att tvångsvänga i riktning mot "spionen".

Annars kan sniffers skilja sig från varandra huvudsakligen i funktionalitet, såsom:

Stödda fysiska gränssnitt och länklagerprotokoll;

Kvaliteten på avkodningen och antalet "igenkännbara" protokoll;

Användargränssnitt och bekvämlighet;

Ytterligare funktioner: statistik, realtidsvisning, generering eller modifiering av paket och mer...

När du väljer en sniffer (liksom all annan programvara, förresten), är det vettigt att vägledas av följande överväganden: från det som finns under ditt operativsystem väljer vi antingen vad som exakt matchar dina uppgifter (det är vettigt om du är planerar antingen en engångshändelse, eller det konstanta utförandet av samma operation) eller den mest sofistikerade lösningen, om du känner att sniffern kommer att vara användbar för dig, men fortfarande inte vet i vilken situation :) Men situationer är annorlunda ...

varför behöver vi en sniffer?

Traditionellt levde idén om sniffning som i två former: laglig och illegal användning. Talande nog används ordet "sniffer" oftare i den illegala sfären och "nätverksanalysator" - i den lagliga. Låt oss börja med den juridiska tillämpningen;)

Felsökning (upptäckt problem och nätverksflaskhalsar). I avancerat läge, när sniffern arbetar i ett icke-switchat segment eller på en gateway, kan vi få en nästan fullständig bild av händelserna som äger rum i vårt nätverk: trafikintensitet efter tid, efter arbetsstationer, efter protokoll, antalet fel av olika slag. Dessutom, i båda lägena, kan vi "raka" mer specifika problem, när till exempel en viss station inte lyckas organisera någon interaktion över nätverket, och detta trots att nätverket ser ganska funktionellt ut från utsidan. En sniffer är särskilt användbar i fall där nätverksprogramvaran är dåligt dokumenterad eller använder sina egna stängda (odokumenterade), ofta misstänkta teknologier (protokoll).

Till exempel: ICQ, Europe Online. Misstänkta tekniker/programvara ska förstås som situationer där du misstänker att ett program innehåller en flik eller annan odokumenterad funktionalitet. Till exempel gick det rykten om att klientdelen av den berömda cDc Back Orifice också är en trojansk häst och skickar en del information till ägarna - författarna till programvaran. Att sätta BO-klienten "att lyssna" visade att ryktena inte stämde.

Inte mindre användbar är en sniffer för att felsöka din egen programvara. Jag kommer aldrig att glömma det ögonblick då proxyservern vägrade upprätta en anslutning om GET-förfrågan slutade med \n\n istället för den nödvändiga \r\n\r\n. Bara att undersöka paketen som skickades av den "legitima" webbläsaren och jämföra dem med paketen som skickades av mitt "uppkomling"-skript visade mig ett olyckligt fel. Mycket, väldigt ofta i min dagliga administratörspraktik måste jag också hantera analys på TCP / UDP-nivå.

Utbildning. Du kan bli halvt svimfärdig genom att memorera olika protokollpakethuvudformat och interaktionsmetoder (t.ex. 3-vägs TCP-handskakning, DNS, traceroute-planapplikationsmetoder), men denna kunskap är död tills du försöker "röra den med händerna" - med skrivit en gång program eller ... tittar in i sniffer! Efter att ha läst dokumentationen för ett okänt eller dåligt förstått protokoll, försök att simulera interaktion, fånga upp paket och analysera dem - jag försäkrar dig, allt kommer att bli extremt tydligt och dessutom är denna kunskap mer realistisk och kommer att deponeras i ditt huvud under lång tid. tid. När det gäller slutna tekniker kan en sniffer vara nästan det enda sättet att studera dem.

Loggning av nätverkstrafik. Det kan finnas mycket diskussion om lagligheten och etiken i att logga användartrafik av en administratör för vidare granskning, men faktum kvarstår att många organisationer inkluderar denna teknik i sin säkerhetspolicy. Min personliga åsikt är att mästaren är mästaren, det vill säga om ett företag förser sina anställda med utrustning, anslutningar till lokala och globala nätverk har det rätt att kräva korrekt användning av dessa resurser. Det andra viktiga skälet till att logga trafik är att upptäcka obehöriga åtkomstförsök och andra skadliga aktiviteter - DoS-attacker till exempel. Med sådana loggar kan administratören veta med 100 % exakthet vad som händer i hans nätverksinnehav.

Låt oss nu prata om den illegala sidan av sniffning. Tja, först och främst är det banalt.

Tjuvlyssning. Efter att ha installerat en sniffer korrekt kan du spionera på dina grannar och avlägsna - fiender, vänner, makar;) Du kanske är intresserad av sådana frågor: varför använder en person nätverket, vilka webbresurser besöker han, vilken data har han sända, med vem och vad kommunicerar han om? Ursäkta mig de statliga säkerhetsmyndigheterna, men den ökända SORM, vars legitimitet i form av total trafikloggning är en stor fråga, jag hänvisar fortfarande till detta avsnitt, även om det också skulle kunna vara i sista stycket av "juridisk sniffning"; )

Mer merkantil avlyssning. En betydande del av "hacker"-gemenskapen byter dock inte ut sina talanger mot att spionera på otrogna makar och annan vardag. Oftast är en angripare intresserad av något material med vilket man kan gå vidare i den svåra uppgiften att bryta sig in i andras system och nätverk. Som du kanske har gissat handlar det här främst om att fånga upp användarnamn och lösenord som passerar över nätverket i okrypterad (vanlig text) form. I synnerhet gäller detta lösenord för telnet, POP, IMAP, NNTP, IRC, webbapplikationer som inte använder kryptering, SNMP v1 community-strängar, etc.

genomförande

Nu, efter att ha behandlat den teoretiska delen mer eller mindre, låt oss återvända till den syndiga jorden - låt oss prata om specifika implementeringar av sniffers för olika plattformar. Faktum är att det finns många sådana program, skillnaden i funktionalitet och prislapp (särskilt i den senare) är kolossal. Kompilatorn för "Sniffing (nätverksavlyssning, sniffer) FAQ" Robert Graham rekommenderar att du provar följande produkter:

Network Associates Sniffer (för Windows)

http://www.nai.com/mktg/survey.asp?type=d&code=2483

WinNT Server

Microsofts WinNT Server kommer med ett inbyggt program som heter "Network Monitor" Gå till nätverkets kontrollpanel, välj "Tjänster", klicka på "Lägg till..." och välj "Network Monitor Tools and Agent" Efter installationen kommer programmet kommer att vara tillgänglig i startmenyn i avsnittet "Administrativa verktyg".

BlackICE är egentligen ett Intrusion Detection System (IDS), men en av dess funktioner är att skriva råpaketdumpar i en form som är acceptabel för dekryptering av protokollanalysatorer. En sak: programmet tittar bara på trafik som passerar genom de lokala gränssnitten hos värden som det fungerar på, det vill säga att det inte är promiskuöst.

Detta program, tvärtom, kan bara analysera paket som spelats in av en sniffer som BlackICE Pro.

Gratis protokollanalysator.

Naturligtvis är den här listan långt ifrån komplett, du kan gå till vilken sökmotor som helst eller ladda ner mjukvarusamling och hitta något annat. Dessutom nämner inte recensionen den mest, enligt min mening, den mest enastående produkten av detta slag för Win32 - NetXRay, nu omdöpt till Sniffer Basic. Vi kommer att prata om det lite senare.

fnysa

En sniffer baserad på libpcap med avancerade filtreringsmöjligheter.

Återigen, listan är långt ifrån perfekt, du kan leta efter något annat. En annan sak är att i *NIX-communityt är det inte särskilt vanligt att "sprida" - det finns beprövade, ständigt förbättrade ledande produkter, och majoriteten föredrar exakt dem, utan att ens försöka leta efter ett alternativ. De absoluta ledarna här är tcpdump och sniffit.

tcpdump & winddump

(av Ghost//Necrosoft)

Som nämnts ovan är TcpDump den mest använda sniffern under *nix-system. Du kan hitta det i någon av de senaste distributionerna av operativsystemet du använder. Det bästa sättet att beskriva tcpdump är att helt enkelt lista alla dess kommandoradsalternativ - på så sätt får du en lista över dess funktioner och en direkt guide till handling - "i en flaska".

WinDump är en port av TcpDump från *nix-system, utför samma funktioner och har samma syntax som TcpDump, men har ett par ytterligare kommandoradsalternativ, som kommer att diskuteras nedan.

En liten anteckning för att använda TcpDump under olika system. På SunOS med nit- eller bpf-enheter: För att köra tcpdump måste du ha läsbehörighet till /dev/nit eller /dev/bpf*. Under Solaris med dlpi bör du kunna komma åt pseudonätverkskort som /dev/le. Under HP-UX med dlpi: du måste vara root eller tcpdump måste ha uid inställt på root. Under IRIX med snoop och Linux: krav liknande HP-UX. Under Ultrix och Digital UNIX: endast superanvändare kan komma åt promiskuöst lägesoperationer med pfconfig (8) du kan få tillstånd att köra tcpdump Under BSD: du måste ha tillgång till /dev/bpf* Under Win32: du måste installera NDIS-paketinsamlingsdrivrutinen.

Låt oss nu titta närmare på kommandoradsalternativen.

Låt oss nu titta närmare på kommandoradsalternativen.

TcpDump[ -adeflnNOpqStvx] [-cräkna] [-Ffil] [-jaggränssnitt] [-rfil] [-sSnaplen] [-Ttyp] [-wfil] [uttryck]. Windump specifika alternativ [- D] [ -Bstorlek].

Låter dig konvertera nätverks- och sändningsadresser till namn.

Utdata efter bearbetning räkna paket.

D skriver ut innehållet i förpackningen i läsbar form.

Dd matar ut innehållet i paketet som ett fragment av ett C-program.

Ddd visar innehållet i paketet i decimalform.

Skriver ut länklagerhuvudena på varje ny rad.

F skriver ut adresserna till fjärr- och lokala värdar utan konvertering till namn.

Använda sig av fil med en beskrivning av filtreringsparametrarna (ytterligare uttryck på kommandoraden ignoreras).

Jag använder gränssnittet gränssnitt för spårning. Om inte definierat, tcpdump hittar det lägsta numrerade aktiva nätverksgränssnittet (exklusive loopback). På Windows gränssnitt- nätverkskortnamn eller nummer (kan hittas genom att köra WinDump -D).

L använder buffrad utdata till stdout. En konstruktion som "tcpdump -l | tee dat"" eller "tcpdump -l > dat & tail -f dat"" kan vara användbar.

N översätter inte adresser (d.v.s. värdadress, portnummer, etc.) till namn.

Skriv inte ut domännamnet i värdnamnet. De där. om denna flagga används, tcpdump kommer att skriva ut "nic"" istället för "nic.ddn.mil"".

Kör inte paketoptimeraren. Det här alternativet är användbart om du själv hanterar paket.

Ställ inte in nätverksgränssnittet på "promiskuöst läge".

Qförkortad utgång. Visar information i en förkortad form.

Läs om paket från en fil fil(som skapas med alternativet -w). Om du vill använda konsolen som input, då fil Det "-"".

Sissues Snaplen byte per paket (i SunOS NIT är minimum 96) 68 byte är tillräckligt för IP-, ICMP-, TCP- och UDP-protokoll, men trunkerar information från högre nivåer, såsom DNS- och NFS-paket.

Tvinga tolkning av paket efter typ typ motsvarande masken " uttryck". Följande typer är för närvarande kända: rpc(Fjärrprocedursamtal), rtp(Protokoll för applikationer i realtid), rtcp(kontrollprotokoll för applikationer i realtid), moms(Visuellt ljudverktyg), och wb(utdelad White Board).

S visar det absoluta TCP-paketnumret.

Skriver inte ut tiden på varje rad.

Tt skriver ut den oformaterade tiden på varje rad.

Detaljerad utgång. Till exempel paketets livslängd och tjänstetyp.

Vv mer detaljerad utgång. Till exempel, visa ytterligare fält NFS-svarspaket.

Skriver råpaket till fil, som du senare kan dekryptera med alternativet -r. Om du vill använda konsolen som utgång, då fil Det "-"".

X skriver ut varje paket i hexadecimal form (ingen rubrik). Utdata kommer att skickas Snaplen byte.

Ytterligare WinDump-alternativ:

Bställer in buffertstorleken för drivrutinen storlek i kilobyte. Standardbuffertstorleken är 1 megabyte. Om vissa paket inte visas under drift, försök att öka buffertstorleken. Om du har en PPP-anslutning eller 10 Mbit Ethernet så kan buffertstorleken halveras eller tredubblas.

-D visar en lista över nätverksenheter som finns på ditt system. Listan ser ut så här: siffra- nätverksenhetsnummer i systemet, namn- dess namn, följt av en beskrivning av enheten. Senare kommer du att kunna använda dessa data för att arbeta med alla tillgängliga nätverksgränssnitt i ditt system som för närvarande är tillgängliga. Och du kan välja en enhet med alternativet -I - "WinDump -i namn" eller "WinDump -i siffra".

expression - i själva verket ett uttryck som specificerar paketfiltreringskriteriet. Om fältet uttryck saknas, alla paket visas. Annars matas bara de paket som matchar masken ut. uttryck.

uttryck kan bestå av en eller flera primitiver. Primitiver består ofta av id(namn eller nummer) för kvalet. Det finns tre nyckeltyper av kval:

typkvalificerare som anger den allmänna policyn. Möjliga typer - värd,netto och hamn. De där. "host foo", "net 128.3", "port 20". Om typ inte specificerat, standard är värd.

dir qualifier som anger i vilken riktning paket sänds. Möjliga alternativ src,dst,src eller dst och src ochdst. Dvs "src foo", "dst net 128.3", "src eller dst port ftp-data". Om dir inte specificerat, standard är src eller dst. Använd för "null"-anslutningar (det vill säga ppp eller slip). inkommande och utgående kval för att indikera önskad riktning.

Protokvalificeraren låter dig filtrera paket baserat på ett specifikt protokoll. Möjliga protokoll: eter,fddi,ip,arp,rarp,decnet,lat,sca,moprc,mopdl,tcp och utp. De där. "ether src foo", "arp net 128.3", "tcp port 21". Om kvalet saknas filtreras inga paket. ("fddi" är faktiskt ett alias för "eter", eftersom FDDI-paket i de flesta fall innehåller Ethernet-adressen för avsändaren och destinationen, och innehåller ofta Ethernet-typerna för paketen. FDDI-huvuden innehåller även andra fält som inte finns i filterlista.)

Utöver ovanstående har vissa speciella primitiver inte mallar, dessa är: inkörsport,utsända,mindre,större och aritmetiska uttryck. Om detta lite längre.

Många sammansatta filteruttryck använder ord och,eller och inte att kombinera primitiver. Till exempel "host foo och inte port ftp och inte port ftp-data". Vissa kvalificeringar kan utelämnas för att förenkla inträdet. Till exempel, "tcp dst port ftp eller ftp-data or domän" är detsamma som "tcp dst port ftp eller tcp dst port ftp-data eller tcp dst port domän".

Följande uttryck är tillåtna:

dst värd värd sant om paketets IP-destinationsfält är värd, kan vara en adress eller ett värdnamn.

src värd värd sant om IP-källan för paketet är värd.

värd värd sant om källan eller destinationen för paketet är värd. Prefix kan också användas: ip,arp, eller rarp hur: ip-värdvärd vilket motsvarar eterproto\ipoch värdvärd. Om värd- ett namn med flera IP-adresser, varje adress kontrolleras för en matchning.

eter dst ehost Sant om destinationens Ethernet-adress är ehost.värd- något av namnen i /etc/ethers eller ett nummer (se etrar(3N).

eter src ehost sant om avsändarens Ethernet-adress är ehost.

etervärd ehost sant om destinations- eller källans Ethernet-adresser är ehost.

inkörsport värd sant om värd- gateway. De där. Ethernet-adress för avsändare eller mottagare - värd, men varken avsändarens IP eller mottagarens IP är det värd.Värd kan vara ett namn och kan också finnas i /etc/hosts och /etc/ethers. (Vilket motsvarar etervärdehostoch inte värdvärd, som kan användas med vilket namn eller nummer som helst värd/ehost.)

dst nät netto sant om mottagarens IP-adress är - netto.Netto- någon post från /etc/networks eller nätverksadress.

src nät netto sant om avsändarens IP-adress är - netto.

netto netto Sant om mottagarens eller avsändarens IP har en nätverksadress - netto.

netto nettomaskmask Sant om IP-adressen matchar netto med motsvarande nätmask. Kan definieras med src eller dst.

netto netto/len sant om IP är netto, en nätmask - len bitvis (CIDR-format). Kan definieras med src eller dst.

dst port hamn sant om paketet är ip/tcp eller ip/udp och har en destinationsport - hamn.hamn kan vara ett nummer eller finnas i /etc/services (se tcp(4P) och utp(4P)). Om namnet används för två eller flera portar kontrolleras både portnummer och protokoll. Om ett ogiltigt portnummer eller namn används, kontrolleras endast portnummer (dvs. dst port 513 matar ut tcp/login och udp/who trafik, och portdomän anger tcp/domän och udp/domän).

src-port hamn sant om avsändarporten är hamn.

hamn hamn sant om käll- eller målporten är hamn. Vissa uttryck kan kombineras, till exempel: tcp src-porthamn- endast tcp-paket som har en port - hamn.

mindre längd sant om paketets längd är mindre än eller lika med längd, vilket är likvärdigt len<= längd.

större längd sant om paketets längd är större än eller lika med längd, vilket är likvärdigt len >=längd.

ipproto protokoll sant om paketet är ett IP-paket med protokoll protokoll.Protokoll kan ha ett nummer eller ett av namnen icmp,igrp,utp,nd, eller tcp.

Eter-sändning är sant om paketet är ett Ethernet-sändningspaket. Uttryck eterär valfritt.

ip broadcast är sant om paketet är ett IP broadcast-paket.

ether multicast är sant om paketet är ett Ethernet multicast-paket. Uttryck eterär valfritt. Detta är en förkortning för " eter&1!=0".

ip multicast är sant om paketet är ett IP multicast-paket.

eterproto protokoll sant om paketet är av typen Ethernet. Protokoll kan vara ett nummer eller ett namn: ip,arp, eller rarp.

decnet src värd sant om mottagarens DECNET-adress är värd, som kan vara en adress som "10.123"" eller ett DECNET-värdnamn (DECNET-värdnamn stöds endast på Ultrix-system).

decnet dst värd Sant om mottagarens DECNET-adress är värd.

decnet-värd värd Sant om DECNET-adressen för mottagaren eller avsändaren är det värd.

proto [ expr: storlek]

Proto ett av följande protokoll eter, fddi, ip, arp, rarp, tcp, udp ellericmp, och visar protokollnivån för denna operation. Byteoffset för en given protokollnivå tas från expr.storlek- valfritt, visar önskat antal byte vid den givna offseten, kan vara 1,2 eller 4, standard 1.

Exempel på användning av tcpdump

Utfärdar alla inkommande och utgående paket från solnedgång:tcpdump värd solnedgång

Utfärdar trafik mellan helios och en av två varm eller ess:tcpdump host helios och \(hot eller ace \)

Utfärdande av alla prakets mellan ess och andra värdar, exklusive helios:tcpdump ip värd ess och inte helios

Utfärda trafik mellan den lokala maskinen och maskinen som finns i Berkeley: tcpdump nätet ucb-ether

Utfärdar ftp-trafik genom gatewayen snup:tcpdump "gateway snup och (port ftp eller ftp-data)"

Skriver ut trafik som inte tillhör maskiner på det lokala nätverket (om din maskin är en gateway till ett annat nätverk kommer tcpdump inte att kunna dumpa trafik på ditt lokala nätverk). tcpdump ip och inte netlokalt nät

Utfärdande av gamla och stopppaket (SYN- och FIN-paket) som inte tillhör det lokala nätverket. tcpdump "tcp & 3!= 0 och inte src och dst netlokalt nät"

Utfärdande av IP-paket som är längre än 576 byte sänds genom gatewayen snup:tcpdump "gateway snup och ip > 576"

Utfärda IP-sändning eller multicast-paket som inte skickas via Ethernet-sändning eller multicast: tcpdump "eter & 1 = 0 och ip >= 224"

Returnera alla ICMP-paket som inte är ekoförfrågan/svar (dvs inte ping-paket): tcpdump "icmp!=8 och icmp!=0"

av Alice D. Saemon

Den jag älskar...

För länge sedan... NetXRay var den första sniffer som kom till min uppmärksamhet. Sedan, 1997, gjorde det här engelska programmet ett stänk i kretsarna av fönsterorienterade nätverkare. År har gått, men den gamla versionen av NetXRay (3.0.1) är fortfarande i drift, i det dagliga arbetet på min arbetsstation. Hittills har produkten bytt namn till Sniffer Basic, några nya funktioner har lagts till, men ur en större synvinkel har huvudfunktionaliteten varit oförändrad sedan 3.0.1. Detta är den första anledningen till att NetXRay 3.0.1 kommer att beskrivas i tidningen. Det andra skälet ... (tittar runt på polisen mot piratkopiering) är att produkten är mycket dyr (1643 pund, vilket är sterling), och försöksrestriktionerna är mycket allvarliga. Så låt oss börja.

Paketet består av en uppsättning olika funktioner och kan egentligen kallas en nätverksanalysator snarare än en sniffer. Alla funktioner (moduler) är grupperade i menyn "Verktyg", och olika inställningar finns också där. Låt oss börja med dem. Du kan välja den adapter för vilken det aktuella testet utförs (sond). Adaptern måste stödja NDIS 3.0/3.1-standarden.

OBS, bugg! Om du "ställer" NetXRay på "fel" adapter enligt dess åsikt eller fångar paket som den inte kan avkoda på länknätverksnivå (till exempel utnyttja trafik som skickar snett fragmenterade paket) - i avkodningsstadiet (protokollanalys), programmet fryser hårt.

Samtidigt kan du testa på flera gränssnitt, för vilka flera programinkarnationer (sonder) skapas. I en ny sond kan du kopiera alla inställningar för någon av de befintliga.

I alternativen kan du konfigurera följande saker: skrivbordsutseende, standardportnummer för olika protokoll (3 alternativ - mycket användbart i de fall där nätverksapplikationer fungerar på icke-standardiserade portar), reaktion på förekomsten av någon händelse, trösklar för olika typer statistik och andra

Nåväl, låt oss nu gå ner till paketets funktionella moduler.

capture (paketfångning)

capture (paketfångning)

Hjärtat i NetXRay är i själva verket att det i den populära uppfattningen finns en sniffer. Låt mig därför beskriva det så detaljerat som möjligt.

När denna modul är aktiverad dyker ett litet fönster upp framför oss med en "dashboard" och ett par knappar. Alla åtgärder som vi kan utföra i det här fönstret dupliceras i Capture-menyn. Och vi kan göra detta: börja fånga paket, stoppa, stoppa + se innehållet i bufferten och se helt enkelt innehållet i bufferten, förutsatt att fångsten stoppades. På samma ställe kan vi finjustera filtren:

Avsändarens och mottagarens adress. För att underlätta denna uppgift finns det en adressbok och en uppsättning förinställda adresser, som "Val som helst".

Genom mallar. Om du behöver fånga paket som innehåller viss data någonstans i paketet kan du skriva ett snyggt mönster. Dessutom, vilket är särskilt trevligt, kan du designa mallar i vilken representation som helst som är lämplig för dig: binär, hexadecimal, ASCII och EBCDIC.

Enligt protokoll som är kända för programmet. Detta:

nätverk: AppleTalk, AppleTalk ARP, APOLLO, DECNET, IP, IP ARP, IPX, LAT, NetBEUI, OSI, SNA, VINES, VINES Loopback, VINES Echo, XNS

högre i IP-stacken: transport, service och routing - ICMP, IGMP, GGP, EGP, IGP, ISO-TP4, HELLO, IP-VINES, IGRP, OSPF, TCP, UDP; applikationslager - FTP, REXEC, RLOGIN, RSH, PRINTER, SMTP, TELNET, DNS(TCP), GOPHER, HTTP, POP, SUNRPC(TCP), NNTP, NETBIOS, X-WINDOW, DNS(UDP), BOOTP, TFTP, SUNRPC(UDP), SNMP, SNMPTRAP, BIFF, WHO, SYSLOG, RIP, GDP, NFS.

högre i IPX-stacken: NCP, SAP, NRIP, NBIOS, DIAGNOSTIC, SERIALISATION, NMPI, NLSP, NSNMP, NSNMPTRAP, SPX.

Som du kan se, inte så lite, skulle jag säga - till och med överflödigt för det verkliga livet.

Uppmärksamhet! Protokollfiltret har ett lite konstigt gränssnitt: det antas att om alla kryssrutor inom gränserna för en nivå är avmarkerade, fångas alla protokollpaket av denna nivå och allt ovanför (lägre när man tittar på användargränssnittet ;)). Således, om du inte har satt en enda "fågel" - absolut allt fångas. Naturligtvis fångas även okända applikationslagerprotokoll i detta fall, men de avkodas inte till en läsbar form, vilket är naturligt, eftersom de är okända :))

Dessutom kan du justera buffertstorleken eller ange filen där paketinsamlingsresultatet ska släppas.

Filterinställningar kan skrivas till en så kallad profil, ges ett namn och sedan väljas från listan.

Efter att ha räknat ut det erforderliga antalet paket, när visningen är aktiverad, faller vi ut i det så kallade "resultatfönstret", som som standard har namnen XRay1, XRay2 och så vidare enligt antalet aktuella buffertar. Du kan se ett sådant fönster på skärmdumpen: ovan - en lista över paket med en kort "kommentar", i mitten - avkodad data (ja, jag kunde avkoda;) och nedan - ett råpaket. Det är konstigt att när du klickar på intressefältet i den avkodade sektionen markeras motsvarande plats i råpaketet - du kan kontrollera kvaliteten på protokollanalysatorn;)

Användargränssnittet för "resultatfönstret" har tillsammans med fördelar (möjligheten att tillämpa något av filtren som diskuterats ovan på den visade bufferten, möjligheten att skicka vilket paket eller buffert som helst till nätverket med ett musklick eller kopiera ett antal paket till en separat buffert, en mycket vacker visning av avkodad data, även med viss kapsling för fält av lite intresse för den genomsnittliga användaren) samt uppenbara nackdelar (du kan inte ta bort ett par paket från bufferten, det finns ingen urklippsfunktion, det vill säga resultaten kan till exempel inte kopieras och sparas i textformat).

Förutom att ackumulera paket i en buffert eller fil för efterföljande avkodning, finns det även möjlighet att se trafik i realtid.

Sant a) visuellt ser det hemskt ut b) det här alternativet är aktiverat på ett så ologiskt ställe att även en så gammal NetXRay-användare som jag glömmer var denna "fågel" är. Fågeln installeras i menyn Verktyg | Alternativ... fliken Allmänt, kryssrutan Realtidsvisning, och inte i inställningarna för infångning, där det skulle vara logiskt att leta efter det;-/

Dessutom innehåller "resultatfönstret" bokmärken för statistisk data om infångningssessionen, men vi kommer inte att uppehålla oss vid dem.

paketgenerator

paketgenerator

Det här är verkligen en underbar sak: du kan "skissa" från början och skicka absolut vilket paket som helst till nätverket. Gränssnittet består av huvudfönstret och den så kallade paketdesignern, uppdelad i två sektioner - Konfigurera och Avkoda.

I den första har vi ett porträtt av en standarddump (se den teoretiska delen av artikeln), fylld med nollor. Vi börjar skriva in hexadecimala tal där - i avkodningsdelen, som ser ut exakt som det dekrypterade paketet i "resultatfönstret" i Capture, dyker en analys av vårt paket upp.

Men i det här fallet kan vi inte bara titta på det avkodade paketet, utan också göra ändringar genom att klicka på önskat fält med musen. Sant, i alla fall, att ändra värdena utförs endast i hexadecimal form, och inmatningsfälten förvånar med deras besvär: (Det finns flera alternativ för att generera och skicka paket: skicka det aktuella paketet, skicka det nuvarande buffert, skriv ett paket från början eller skicka ett redigerat paket från det du har samlat in.

Notera om gränssnittet: om alternativet "skicka aktuellt paket" anropas från fånga "resultatfönstret" skickas paketet omedelbart utan att anropa paketkonstruktorn, men det finns kvar i den aktuella "sändbufferten" och kan korrigeras där senare.

Om "skicka det aktuella paketet" anropas från Packet Generator-fönstret anropas paketkonstruktorn automatiskt. Var försiktig!

I paketkonstruktören, i avsnittet Decode, kommer programmet att ge dig några tips, i synnerhet kommer det att beräkna en ny kontrollsumma när paketet ändras (det skulle fortfarande göra lämpliga ändringar själv, lat skapande;). AI skiljer sig dock från det mänskliga sinnet genom att det inte vet hur det ska tänka ordentligt. Så när du till exempel ändrar mottagarens IP-adress, fundera på om du ska ändra dess MAC-adress samtidigt?;)

Paket kan skickas i olika lägen: ett klick - ett paket, ett specificerat antal paket eller i en loop. På så sätt kan du generera trafik. I allmänhet kan du hitta många applikationer för paketgeneratorn, det är upp till din fantasi och uppfinningsrikedom.

alla sorters saker

Utöver ovanstående innehåller programmet en hel del andra användbara och inte särskilt (som vem som helst;) ringklockor och visselpipor. Kort om dem:

Instrumentbräda. Nätverksbelastningsstatistik, närmare bestämt den del av den som du kan se. Antal paket, byte, fel av alla slag, beräkning av utnyttjande. Jag har alltid varit förvirrad av den här funktionen, för jag har aldrig sett felmeddelanden i hela mitt liv - ja, det kan inte vara så att det inte finns några!;)

värdbord. Fångar olika information om värdarna som är synliga för sniffern och deras aktiviteter (utan fullständig fångst och analys av paket)

matris. Nästan samma som Host Table, men presenterad i ett lite annorlunda format.

historia. Ritar grafer och diagram över nätverkets beteende under en viss tidsperiod.

protokollfördelning. Som namnet antyder för den statistik över användningen av olika protokoll.

statistik. Statistik över utnyttjande och personalstorlek.

Larmlogg. En logg över händelser definierade av dig.

Tja, det är allt i ett nötskal. (wow, "det visade sig kort % -()) Ladda ner och testa för hälsa - till din glädje och för att trotsa dina fiender :)

slutsats

Nåväl, sagan om sniffers är över för idag. Vem lyssnade (läs till slutet) - bra jobbat, jag hoppas att du fick svar på de flesta av dina frågor. För rättvisans skull noterar jag: inte ALLA frågor beaktades inom ramen för denna artikel. Åtminstone två stora ämnen utelämnades: sniffers interna struktur, inklusive metoder och tillvägagångssätt för att skriva sådan programvara, samt sätt att motverka sniffering.

När det gäller den första, här är vad jag tycker: ämnet är intressant, kräver separat material, men det kommer främst att vara avsett för programmerare. Låt oss komma på något om detta. När det gäller den andra frågan är svaret på den i stort sett detsamma: kryptering, kryptering och återigen kryptering, vilket är uppenbart. Det finns naturligtvis metoder för att känna igen närvaron av en sniffer på nätverket och till och med motstå det, men de är ganska privata och inte smärtsamt effektiva.