VPN-технологии сегодня прочно вошли в повседневную жизнь и на слуху не только у IT-специалистов, поэтому мы решили обновить ряд старых статей, значительно дополнив и расширив имеющуюся в них информацию. Если десять лет назад VPN был в основном уделом достаточно крупных организаций, сегодня он широко используется повсеместно. В этой статье мы рассмотрим, что такое VPN в 2019 году, какие технологии доступны, в чем их достоинства и недостатки и как это все можно использовать.

Прежде всего определимся с терминологией. VPN (Virtual Private Network, виртуальная частная сеть ) - обобщенное название технологий позволяющих обеспечить построение логической (виртуальной) сети поверх физической, чаще всего поверх сети интернет или иных сетей с низким уровнем доверия.

Для построения сетей VPN обычно используются туннели , туннелирование это процесс установления соединения между двумя точками с использованием инкапсуляции, когда данные одного протокола помещаются в "конверты" другого протокола с целью обеспечить их прохождение в неподходящей среде, обеспечения целостности и конфиденциальности, защиты с помощью шифрования и т.д. и т.п.

Т.е. если подходить к вопросу терминологии строго, то под VPN следует понимать виртуальную сеть, которая образуется путем установления туннельных соединений между отдельными узлами. Но на практике термины используются гораздо более вольно и очень часто вносят серьезную путаницу. Скажем, популярный сейчас доступ в интернет через VPN виртуальной частной сетью собственно не является, а представляет туннельное соединение для выхода в интернет, с логической точки зрения ничем не отличаясь от PPPoE, которое тоже является туннелем, но VPN его никто не называет.

По схеме организации можно выделить две большие группы: клиент-серверные технологии и просто туннели. В названии первых обычно принято использовать аббревиатуру VPN, у вторых нет. Туннели требуют наличия с обоих концов выделенного IP-адреса, не используют вспомогательных протоколов для установления соединения и могут не иметь инструментов контроля канала. Клиент-серверные решения, наоборот, используют дополнительные протоколы и технологии, осуществляющие установку связи между клиентом и сервером, контроль и управление каналом, обеспечение целостности и безопасности передаваемых данных.

Ниже мы рассмотрим наиболее популярные типы туннельных соединений, которые применяются для построения VPN-сетей, начнем с классических решений.

PPTP

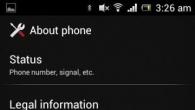

PPTP (Point-to-Point Tunneling Protocol, туннельный протокол точка-точка ) - один из наиболее известных клиент-серверных протоколов, получил широкое распространение благодаря тому, что начиная с Windows 95 OSR2 PPTP-клиент был включен в состав ОС. В настоящее время поддерживается практически всем спектром систем и устройств, включая роутеры и смартфоны (клиент удален из последних версий macOS и iOS).

Технически PPTP использует два сетевых соединения: канал управления, работающий через TCP и использующий порт 1723 и GRE-туннель для передачи данных. Из-за этого могут возникать сложности с использованием в сетях мобильных операторов, проблема с одновременной работой нескольких клиентов из-за NAT и проблема проброса PPTP соединения через NAT.

Еще одним существенным недостатком является низкая безопасность протокола PPTP, что не позволяет строить на нем защищенные виртуальные сети, но широкое распространение и высокая скорость работы делают PPTP популярным там, где безопасность обеспечивается иными методами, либо для доступа в интернет.

L2TP

L2TP (Layer 2 Tunneling Protocol, протокол туннелирования второго уровня ) - разработка компаний Сisco и Microsoft, использует для передачи данных и управляющих сообщений единственное UDP соединение на порту 1701, но не содержит никаких встроенных средств защиты информации. L2TP-клиент также встроен во все современные системы и сетевые устройства.

Без шифрования L2TP широко применялся и применяется провайдерами для обеспечения доступа в интернет, обеспечивая таким образом разделение бесплатного внутрисетевого и дорогого интернет трафика. Это было актуально в эпоху домовых сетей, но данная технология продолжает применяться многими провайдерами и по сей день.

Для построения VPN обычно используют L2TP over IPsec (L2TP/IPsec), где IPsec работает в транспортном режиме и шифрует данные L2TP-пакета. При этом L2TP-туннель создается внутри IPsec-канала и для его установления необходимо прежде обеспечить IPsec-соединение между узлами. Это может вызвать сложности при работе в сетях с фильтрацией трафика (гостиничные сети, публичный Wi-Fi и т.д.), вызывает проблемы с пробросом L2TP/IPSec через NAT и работой из-за NAT одновременно нескольких клиентов.

К плюсам L2TP можно отнести высокую распространенность и надежность, IPsec не имеет серьезных уязвимостей и считается очень безопасным. Минус - высокая нагрузка на оборудование и невысокая скорость работы.

SSTP

SSTP (Secure Socket Tunneling Protocol, протокол безопасного туннелирования сокетов) - разработанный компанией Microsoft безопасный VPN-протокол, относится к так называемым SSL VPN, распространен преимущественно в Windows-среде, хотя клиенты доступны в среде многих современных ОС. Также есть сторонние серверные решения, скажем в Mikrotik.

Технически SSTP представляет собой туннельное PPP-соединение внутри HTTPS-сессии на стандартный порт 443. Для стороннего наблюдателя доступны только HTTPS-заголовки, наличия туннеля в трафике остается скрытым. Это позволяет успешно работать в любых сетях, так как HTTPS широко используется для доступа к сайтам и обычно разрешен, снимает проблему с пробросом или работой из-за NAT. Безопасен.

К плюсам можно отнести интеграцию в Windows-среду, безопасность, возможность работы через NAT и брандмауэры. К недостаткам - слабую или недостаточную поддержку со стороны других ОС и сетевых устройств, а также уязвимость к некоторым классическим SSL-атакам, таким как "человек посередине".

OpenVPN

OpenVPN - свободная реализация VPN с открытым исходным кодом. Для защиты соединения также используется SSL, но в отличие от SSTP заголовки OpenVPN отличаются от стандартных HTTPS, что позволяет однозначно определить наличие туннеля. Для передачи данных внутри SSL-канала OpenVPN использует собственный протокол с транспортом UDP, также существует возможность использовать в качестве транспорта TCP, но данное решение является нежелательным из-за высоких накладных расходов.

OpenVPN обеспечивает высокую безопасность и считается одним из самых защищенных протоколов, составляя альтернативу IPsec. Также имеются дополнительные возможности в виде передачи с сервера на клиент необходимых настроек и маршрутов, что позволяет легко создавать сложные сетевые конфигурации без дополнительной настройки клиентов.

Кроме туннелей, работающих на сетевом уровне (L3) - TUN, OpenVPN позволяет создавать соединения канального (L2) уровня - TAP, позволяя связывать сети на уровне Ethernet. Однако следует помнить, что в этом случае в туннель будет инкапсулироваться широковещательный трафик, а это может привести к повышенной нагрузке на оборудование и снижению скорости соединения.

Несмотря на то, что OpenVPN требует установки дополнительного ПО серверная часть доступна для Windows и UNIX-like систем, а клиентская в том числе и для мобильных устройств. Также поддержка OpenVPN имеется во многих моделях роутеров (часто в ограниченном виде).

К недостаткам можно отнести работу в пользовательском пространстве и некоторую сложность настроек. Скорость внутри OpenVPN туннелей также может быть значительно ниже скорости канала.

Несмотря на это OpenVPN имеет высокую популярность и достаточно широко используется как в корпоративных сетях, так и для доступа в интернет.

GRE туннель

GRE (Generic Routing Encapsulation, общая инкапсуляция маршрутов ) - протокол туннелирования разработанный компаний Cisco и предназначен для инкапсуляции любых протоколов сетевого уровня OSI (т.е. не только IP), GRE работает непосредственно поверх IP и не использует порты, не проходит через NAT, номер протокола 47.

GRE требует белых IP-адресов для обоих сторон туннеля и является протоколом без сохранения состояния, т.е. никак не контролирует доступность противоположного узла, хотя большинство современных реализаций содержат дополнительные механизмы, позволяющие определить состояние канала. Также отсутствуют какие-либо механизмы безопасности, но это не является недостатком, так как в отличие от клиент-серверных решений GRE-туннели применяются в корпоративной и телекоммуникационной среде, где для обеспечения безопасности могут использоваться иные технологии.

Для построения защищенных решений обычно используется GRE over IPsec, когда туннель GRE располагается поверх защищенного IPsec канала, хотя возможно и иное решение - IPsec over GRE, когда защищенное соединение устанавливается внутри незашифрованного GRE-туннеля.

GRE поддерживается в UNIX-like системах, сетевом оборудовании (исключая домашние модели), а также в Windows Server начиная с версии 2016. Данный протокол широко используется в телекоммуникационной сфере и корпоративной среде.

IP-IP туннель

IP-IP (IP over IP ) - один из самых простых и имеющий минимальные накладные расходы протокол туннелирования, но в отличие от GRE инкапсулирует только IPv4 unicast трафик. Также является протоколом без сохранения состояния и встроенных механизмов безопасности, обычно используется в паре с IPsec (IP-IP over IPsec). Поддерживается UNIX-like системами и сетевым оборудованием. Как и GRE не использует порты и не проходит через NAT, номер протокола 4.

EoIP туннель

EoIP (Ethernet over IP ) - разработанный Mikrotik протокол туннелирования канального уровня (L2), работает на базе протокола GRE инкапсулируя Ethernet кадры в GRE пакеты. Позволяет соединять на канальном уровне удаленные сети (что равносильно прямому соединению патч-кордом между ними) и обеспечивать связь без использования маршрутизации. При этом следует понимать, что такое соединение предполагает прохождение широковещательного трафика, что способно существенно снизить производительность туннеля, особенно на узких каналах или каналах с большими задержками.

В тоже время EoIP может быть полезен для подключения торгового и промышленного оборудования, которое не умеет работать на сетевом (L3) уровне с маршрутизацией. Например, для подключения удаленных видеокамер к видеорегистратору.

Первоначально EoIP поддерживался только оборудованием Mikrotik, сегодня его поддержка реализована в оборудовании Zyxel и существуют пакеты для его реализации в среде Linux.

IPsec

IPsec (IP Security ) - набор протоколов для обеспечения безопасности передаваемых по сетям IP данных. Также может использоваться не только для защиты уже существующих каналов связи, а для организации самостоятельных туннелей. Но IPsec-туннели не нашли широкого распространения по ряду причин: сложность настройки, критичность к ошибкам конфигурирования (может сильно пострадать безопасность) и отсутствие возможности использовать маршрутизацию для управления трафиком в таких туннелях (решение об обработке IP-пакетов принимается на основании политик IPsec).

Заключение

Переписывая данную статью, мы не ставили задачу объять необъятное, рассмотреть все существующие VPN-решения в рамках одной статьи невозможно. Ее назначение - познакомить читателя с основными используемыми сегодня технологиями для построения виртуальных частных сетей. При этом мы намеренно оставили за кадром решения от Cisco или иных "взрослых" производителей, так как их внедрением занимаются профессионалы, которым подобные статьи явно без надобности.

Также мы не стали рассматривать решения без широкой поддержки со стороны производителей сетевого оборудования, хотя там есть достаточно интересные продукты. Например, мультипротокольный сервер SoftEther VPN, который поддерживает L2TP, SSTP, OpenVPN и собственный SSL VPN протокол, имеет широкие сетевые возможности, графический клиент для настройки и администрирования и многие иные "вкусности". Или перспективный WireGuard, который отличается простотой, высокой производительностью и использованием современной криптографии.

Тем не менее, какую именно технологию следует использовать? Все зависит от сферы применения. Если стоит задача связать два офиса с выделенными IP-адресами, то мы порекомендовали бы использовать GRE или IP-IP, если возможность настройки удаленных сетей ограничена, то следует посмотреть в сторону OpenVPN, он также подойдет, если удаленные сети находятся за NAT или не имеют выделенного IP.

А вот для организации удаленного доступа следует использовать один из протоколов с нативной поддержкой в используемых пользователями системах или устройствах. Если у вас основу инфраструктуры составляют Windows-системы и не стоит вопрос доступа с мобильных устройств, то следует обратить внимание на SSTP, в противном случае лучше остановить свой выбор на универсальном L2TP.

PPTP в современных условиях не может считаться надежным из-за слабой защиты, но может оставаться хорошим выбором, если данные в туннеле будут передаваться по одному из защищенных протоколов. Скажем для доступа по HTTPS к корпоративному порталу или веб-версии корпоративного приложения, также работающему через SSL. В данном случае VPN будет обеспечивать дополнительную аутентификацию и сужать периметр атаки на приложение, безопасность самого канала в данном случае не будет играть решающей роли.

Организация VPN каналов между филиалами компании имеет большое значение в работе любого IT-специалиста. В данной статье рассматривается один из способов реализации этой задачи на основе программного продукта OpenVPN....Мы уже рассказывали о форвардинге (пробросе) портов на роутере под управлением Ubuntu Server, однако рассмотрев общие принципы, оставили без внимания частные реализации. Одним из частных случаев является публикация PPTP VPN сервера, которая вызывает н...

VPN (виртуальная частная сеть) чаще всего используется обычными пользователями чтобы получить доступ к заблокированным сайтам или изменить IP-адрес для других целей. Установка такого соединения на компьютер возможна четырьмя различными методами, каждый из которых подразумевает выполнение определенного алгоритма действий. Давайте разберем каждый вариант подробно.

В первую очередь рекомендуем определиться с целью, ради которой производится инсталляция VPN на компьютер. Обычное расширение для браузера поможет обойти простую блокировку, программа же позволит запустить какой-либо другой софт, работающий через интернет. Далее уже выбирайте наиболее подходящий метод и следуйте приведенным инструкциям.

Способ 1: Стороннее программное обеспечение

Существует бесплатное ПО, позволяющее настроить VPN-подключение. Все они работают примерно по одному и тому же принципу, однако имеют различный интерфейс, количество сетей и ограничения по трафику. Давайте разберем данный способ на примере Windscribe:

- Перейдите на официальную страницу программы и скачайте ее, нажав на соответствующую кнопку.

- Определитесь с вариантом установки. Обычному юзеру лучше всего будет выбрать «Экспресс установка» , чтобы не указывать дополнительные параметры.

- Далее появится предупреждение безопасности Windows. Подтвердите инсталляцию, кликнув на «Установить» .

- Дождитесь завершения процесса, после чего запустите программу.

- Войдите в свой профиль, если создали его ранее или перейдите к созданию нового.

- Вам потребуется заполнить соответствующую форму, где достаточно будет лишь указать имя пользователя, пароль и электронную почту.

- После завершения регистрации на указанный адрес будет отправлено письмо с подтверждением. В сообщении нажмите на кнопку «Confirm Email» .

- Произведите вход в программу и запустите режим VPN-соединения.

- Откроется окно настройки сетевого размещения. Здесь следует указать «Домашняя сеть» .

- Осталось только указать удобную локацию или оставить IP-адрес по умолчанию.

У большинства бесплатных программ, создающих VPN-соединение, имеются ограничения по трафику или локациям, поэтому после тестирования софта стоит задуматься о покупке полной версии или приобретении подписки, если планируется задействовать его часто. С другими представителями подобного ПО читайте в другой нашей статье по ссылке ниже.

Способ 2: Расширения для браузера

Как уже было сказано выше, обойти блокировку сайтов можно и с помощью обычного расширения для браузера. Кроме этого данный метод является самым простым, а все действия выполняются буквально за несколько минут. Давайте рассмотрим установку расширения на примере Hola :

Существует большое количество других платных и бесплатных расширений для браузера. Знакомьтесь с ними детально в другом нашем материале, который вы найдете по ссылке ниже.

Способ 3: Браузер Tor

Одним из лучших решений сохранения анонимности в сети является браузер Tor , помимо всего, предоставляющий доступ к псевдодомену верхнего уровня .onion . Работает он по принципу создания цепочки из адресов, через которые проходит сигнал от пользователя к интернету. Звеньями в цепи выступают активные пользователи. Инсталляция данного веб-обозревателя происходит следующим образом:

У Тора имеются аналоги, чья функциональность примерно похожа. Каждый такой веб-обозреватель развернуто расписан в другом нашем материале.

Способ 4: Стандартное средство Windows

Существует множество сервисов, предоставляющие услуги VPN-соединения. Если вы зарегистрированы на одном из таких ресурсов, организовать подключение можно, используя только стандартные возможности ОС. Осуществляется это таким образом:

- Кликните на «Пуск» и откройте «Панель управления» .

- Потребуется переместиться к меню «Центр управления сетями и общим доступом» .

- В разделе «Изменение сетевых параметров» кликните на «Настройка нового подключения или сети» .

- Отобразится меню с четырьмя разными вариантами соединения. Выберите «Подключение к рабочему месту» .

- Передача данных тоже производится по-разному. Укажите «Использовать мое подключение к интернету (VPN)» .

- Теперь следует задать адрес, который вы получили при регистрации в сервисе, что предоставляет услуги ВПН-соединения, и перейти к следующему действию.

- Заполните поля «Имя пользователя» , «Пароль» и, если это нужно, «Домен» , после чего кликните на «Подключить» . Всю эту информацию вы должны были указывать при создании профиля в используемом сервисе.

- Сразу запустить ВПН не получится, поскольку не все настройки еще заданы, поэтому просто закройте появившееся окно.

- Вы опять окажетесь в окне взаимодействия с сетями, где переместитесь к разделу «Изменение параметров адаптера» .

- Укажите созданное подключение, кликните на него ПКМ и перейдите в «Свойства» .

- Сразу кликните на вкладку «Параметры» , где активируйте пункт «Включать домен входа в Windows» , который позволит не вводить имя пользователя и пароль при каждом подключении, и переместитесь в окно «Параметры PPP» .

- Уберите галочку с параметра расширений LCP, чтобы не передавать информацию серверу удаленного доступа. Кроме этого рекомендуется отключить программное сжатие данных для лучшего качества соединения. Параметр согласования подключений также не нужен, его можно выключить. Примените изменения и переходите к следующему шагу.

- В «Безопасность» укажите тип VPN «Туннельный протокол точка-точка (PPTP)» , в «Шифрование данных» – «необязательное (подключиться даже без шифровки)» и деактивируйте пункт «Протокол Microsoft CHAP версии 2» . Такая настройка является наиболее грамотной и позволит сети работать без сбоев.

- Закройте меню и снова кликните ПКМ по соединению, выберите «Подключить» .

- Запустится новое окно для соединения. Здесь заполните все требуемые данные и кликните на «Подключение» .

На этом все, процесс окончен, и работа в операционной системе теперь будет осуществляться через частную сеть.

Сегодня мы детально разобрали все доступные способы организации собственного бесплатного VPN-подключения на компьютере. Они подходят для разных ситуаций и отличаются по принципу работы. Ознакомьтесь со всеми ними и выберите тот, который подойдет лучше всего.

Использование сетей VPN в наше время стало неотъемлемой частью работы с интернетом. Разнообразные технологии и спецификации виртуальных частных сетей используются как огромными интернациональными корпорациями, так и отдельными пользователями. Некоторые провайдеры даже предоставляют интернет-услуги на основе VPN-серверов. Так или иначе, подключение к имеющимся или настройка собственных VPN - дело несложное, но очень нужное. Всё, что с ним связано, наглядно рассматривается на примере системы Windows 7.

Что такое VPN-подключение

VPN (аббревиатура с английского для «виртуальная частная сеть») - это общепринятое название нескольких технологий, позволяющих создавать сетевые соединения поверх существующих. VPN часто используются в закрытых корпорациях для ограничения доступа к корпоративной сети. Так, внутренняя сеть создается на основе существующей внешней сети (чаще всего - интернет).

Упрощённая схема-иконка, символизирующая VPN-подключение

Таким образом, обмен данными производится с помощью технологий Internet, в то время как корпоративная сеть (VPN) имеет закрытый доступ только для сотрудников. При этом сотрудники могут находиться в разных частях земного шара. «Закрытость» доступа осуществляется благодаря криптографическим технологиям, таким как шифрование, аутентификация и/или инфраструктура открытых ключей.

Обобщённая структура VPN показана на рисунке ниже.

На схеме с помощью линий и иконок показано, как обычно выглядит структура VPN

На схеме с помощью линий и иконок показано, как обычно выглядит структура VPN

Итак, два региональных отделения, главный офис, а также отдельные сотрудники подключены к общей сети. При этом связь между ними осуществляется посредством Internet-технологий, а средства защиты информации позволяют ограничить доступ несанкционированных пользователей или вовсе закрыть его.

Отдельному пользователю VPN-технологии могут пригодиться и для личных целей. Например, если подключиться к отдаленному VPN-серверу, можно обойти географические ограничения некоторых веб-ресурсов. То есть, сделать вид, что вы находитесь в другой стране. Кроме того, таким же образом осуществляется сокрытие местоположения пользователя. Эти действия законом не ограничены, но доступ к некоторым сайтам для таких сетей закрыт.

Помимо приведённых выше примеров, VPN сегодня используется некоторыми провайдерами для объединения пользователей в группы. Это позволяет подключать несколько компьютеров к одному и тому же IP-адресу. Таким образом, производится экономия средств на аренде Internet-адресов, а значит, и стоимость услуг подключения падает. При этом данные, передаваемые пользователями, остаются зашифрованными.

Как подключить и настроить VPN-службы на Windows 7

Настроить VPN-подключение на Windows 7 довольно просто. Вам не понадобится никакого дополнительного программного обеспечения. Просто следуйте инструкциям.

- Первым делом войдите в «Центр управления сетями и общим доступом»: откройте «Пуск» и выберите «Панель управления». В открытом окошке вы увидите кнопку входа в «Центр…». Выберите «Настройка нового подключения…».

В Центре управления сетями и общим доступом нажмите «Настройка нового подключения или сети»

В Центре управления сетями и общим доступом нажмите «Настройка нового подключения или сети» - Из списка выберите «Подключение к рабочему месту». В этом пункте содержится настройка именно VPN-соединения.

Выберите в списке вариантов подключения к сети «Подключение к рабочему месту»

Выберите в списке вариантов подключения к сети «Подключение к рабочему месту» - Программа спросит: «Как выполнить подключение?». В нашем случае необходимо выбрать первый вариант.

Затем нажмите «Далее». Кстати, в этом окне вы можете ознакомиться с данными корпорации Майкрософт о VPN (нажмите на ссылку в нижней части экрана).

Когда система спросит, как выполнить подключение, выберите пункт «Использовать мое подключение к Интернету (VPN)»

Когда система спросит, как выполнить подключение, выберите пункт «Использовать мое подключение к Интернету (VPN)» - Перед вами появится окошко заполнения данных о подключении. В строке «Интернет-адрес» необходимо указать ссылку на VPN-сервер. Узнать её можно у вашего провайдера и/или администратора. «Имя местоназначения» вы можете ввести любое. Кроме того, нужно поставить галочку напротив «Не подключаться сейчас…».

Когда всё будет готово, нажмите «Далее».

Введите необходимые данные о VPN-подключении: интернет-адрес, имя местоназначения. Их можно узнать у провайдера

Введите необходимые данные о VPN-подключении: интернет-адрес, имя местоназначения. Их можно узнать у провайдера - Перейдите на вкладку «Сеть». Здесь снимите галочку с пункта «Протокол Интернета версии 6…», чтобы увеличить скорость передачи данных, ведь, скорее всего, он не используется на вашем VPN-сервере (если только не указано обратное). Теперь единожды щёлкните на «Протокол Интернета версии 4…» и выберите его «Свойства».

Нажмите «Свойства», установив курсор на «Протокол Интернета версии 4…»

Нажмите «Свойства», установив курсор на «Протокол Интернета версии 4…» - В открывшемся окошке выберите «Дополнительно…» Не следует менять адреса DNS-серверов здесь, так как мы установим их далее в соответствии с вашим VPN.

Щёлкните «Дополнительно…», чтобы перейти в доп. меню

Щёлкните «Дополнительно…», чтобы перейти в доп. меню - Во всех открытых ранее окошках нажимайте «ОК». VPN-соединение готово к использованию! Можете запускать его с «Рабочего стола», если создали ярлык ранее.

Теперь нужно ввести логин и пароль на подключение к VPN-сети. Если не уверены в их правильности, обратитесь к администратору (провайдеру). Кроме того, для удобства доступа к серверу VPN можно указать его домен. Если вы просто настраиваете Интернет-подключение к провайдеру, оставьте поле пустым. Теперь нажмите кнопку «Создать».  Введите свои логин и пароль в соответствующие поля при подключении к рабочему месту

Введите свои логин и пароль в соответствующие поля при подключении к рабочему месту

Появится сообщение о готовности подключения. Просто нажмите «Закрыть».

Закройте окно сообщения о готовности VPN

Закройте окно сообщения о готовности VPN

В открытом ранее окне «Центра…» нажмите на «Изменение параметров адаптера».

В центре управления сетями нажмите на «Изменение параметров адаптера»

В центре управления сетями нажмите на «Изменение параметров адаптера»

Перед вами откроется окошко, в котором содержатся данные о доступных подключениях. Новосозданное подключение называется как указанное вами ранее «Имя местоназначения». Нажмите на нём правой кнопкой мыши. Если хотите, можете создать ярлык этого подключения на рабочем столе. Это облегчит доступ к сети. Затем выберите «Свойства»: перед началом использования VPN необходимо кое-что изменить.

Создайте ярлык подключения, если хотите, а затем войдите в его свойства

Создайте ярлык подключения, если хотите, а затем войдите в его свойства

Теперь будьте внимательны. В небольшом окошке «Свойства» вашего подключения переключитесь на вкладку «Безопасность». Выберите тип сети VPN, который зависит от специфики оной. Обратитесь к администратору или провайдеру за этими данными. Например, если вы хотите подключиться к какому-либо отдалённому серверу, тип подключения обычно выбирается «PPTP». Но это только пример. Обязательно уточните правильность выбора.

Выберите соответствующий тип сети VPN; если вы его не знаете, обратитесь к своему провайдеру или администратору

Выберите соответствующий тип сети VPN; если вы его не знаете, обратитесь к своему провайдеру или администратору

Обратите внимание, что на этой же вкладке находится выпадающий список «Шифрование данных». Вы можете выбрать пункт, который устраивает лично вас. Но это не гарантирует бесперебойной работы подключения. Такие данные тоже следует уточнять у администратора.

В окне «Дополнительных параметров TCP/IP» на вкладке «Параметры IP» уберите галочку со слов «Использовать основной шлюз в удалённой сети». Если этого не сделать, интернет-трафик будет проходить через VPN-сервер, что понизит скорость передачи данных.  Уберите галочку с «Использовать основной шлюз в удалённой сети», чтобы увеличить скорость соединения

Уберите галочку с «Использовать основной шлюз в удалённой сети», чтобы увеличить скорость соединения

Если вы просто подключаетесь к удалённому серверу, перейдите на вкладку DNS. В графе «DNS-суффикс подключения» впишите предоставленный администратором суффикс. Таким образом, вам не придётся вводить его каждый раз для перехода на определённый сайт.

Видео: как установить VPN и подключиться к нему в Windows 7

Возможные проблемы при подключении

Существует ряд ошибок, из-за которых VPN-подключение может не работать или работать неправильно. Но прежде, чем мы перейдем к их описанию, ознакомимся с самой распространённой проблемой: при включении VPN пропадает Интернет-соединение.

Что делать, если после запуска пропадает соединение с Интернетом

Эта проблема актуальна в том случае, если вы подключаетесь к некоему серверу, а не к провайдеру. Неважно, как вы подключены к Интернету (шнур, Wi-Fi, другая VPN), связь пропадает по одной и той же причине. Причём восстановить её довольно просто.

Как мы указывали выше, включение этого пункта может замедлить скорость Интернет-соединения, так как трафик будет проходить через VPN-сервер. Если же соединение вовсе пропало, значит, на сервере закрыт шлюз для удалённых подключений. После снятия галочки Интернет заработает вновь.

Проблемы VPN-подключения и их решения

Ошибки при попытке автоподключения к VPN-соединению нумеруются трёхзначным числом - кодом ошибки. Этот код появляется в отдельном окне, как показано на скриншоте.

Окно ошибки VPN-подключения; в данном случае выскочила ошибка 807

Окно ошибки VPN-подключения; в данном случае выскочила ошибка 807

Приведём способы исправления самых распространённых ошибок.

400 Bad Request

Эта ошибка означает, что в запросе с вашего компьютера какие-либо данные указаны неверно.

- Попробуйте выключить все дополнительные программы для работы с сетью.

- Обновите браузер и сбросьте его настройки.

Ошибка 624

Ошибка 691

Эта ошибка может иметь много причин, но все они в какой-то мере схожи. Так, она появляется, если вы не заплатили за услуги провайдеру, ввели неверный логин или пароль, неправильно указали какие-либо настройки VPN-подключения или соединение уже установлено. Так или иначе, проверьте все введённые данные в свойствах подключения или просто создайте его заново, как мы делали выше.

Ошибка 800

Эта ошибка свидетельствует о наличии проблем в работе самого VPN-сервера. Возможно, он получает слишком много запросов, которые не успевает обрабатывать, или возникла нагрузка непосредственно на вашем сегменте виртуальной сети. В этом случае вы можете только сообщить о проблеме провайдеру/администратору сервера и ожидать решения с их стороны.

Ошибка 800 означает, что VPN-сервер перегружен

Ошибка 800 означает, что VPN-сервер перегружен

Ошибка 650

При возникновении этой ошибки нужно проверить исправность вашего оборудования: сетевой карты и кабеля. Для этого лучше вызвать мастера. Прежде чем это сделать, войдите в «Свойства: Протокол Интернета версии 4…» (см. пункт «Что делать, если после включения VPN пропало соединение с Интернетом?») и установите переключатель на позиции «Получить IP-адрес автоматически».

Включите автоматический выбор IP-адреса

Включите автоматический выбор IP-адреса

Таким образом, сервер сам будет предоставлять вам IP-адрес из списка имеющихся при каждом новом подключении.

Ошибка 735

Появление ошибки 735 говорит о неправильной настройке соединения VPN. Скорее всего, указан специфический IP-адрес. Установите автоматический его выбор, как и в случае с ошибкой 650.

Ошибка 789

В данном случае нужно войти в свойства VPN-соединения и перейти на вкладку «Безопасность» (мы уже описывали как это сделать ранее). Из выпадающего списка «Тип VPN» выберите «Автоматически». Это решит проблему.

Установите автоматический выбор типа VPN, чтобы проверить исправность сети

Установите автоматический выбор типа VPN, чтобы проверить исправность сети

Другие ошибки

Помимо приведённых выше, существует ещё множество других локальных ошибок. Если вы являетесь продвинутым пользователем, иногда вы сами сможете решить их (например, открыть в файрволле некоторые порты, чтобы сервер работал), но чаще всего их решение должен проводить ваш провайдер или администратор сервера. Единственное, что вы можете сделать, - это пройтись по всем предложенным нами пунктам и проверить правильность настройки VPN-соединения. Если же подключение работало раньше, а теперь пропало, проблема точно на стороне сервера.

Как отключить автоматическое VPN-соединение

Иногда вам может понадобиться отключить VPN-соединение на время. Например, чтобы подключиться к другой сети или проверить возможность повторного подключения. Чтобы сделать это, войдите в «Панель управления» из меню «Пуск». Откройте перечень настроек «Сеть и Интернет» -> «Центр управления сетями…». Нажмите на «Изменение параметров адаптера» слева. В окне высветится ваше подключение. Щёлкните на нем правой кнопкой мыши и выберите «Отключить».

Чтобы отключить VPN, выберите соответствующий пункт контекстного меню

Чтобы отключить VPN, выберите соответствующий пункт контекстного меню

Кроме того, после отключения вы сможете полностью удалить VPN-соединение. Это необходимо, если вы неправильно его настроили или оно вам более не нужно. Просто нажмите «Удалить» в том же контекстном меню.

Создание и маскировка собственного подключения

В этом разделе мы поговорим о возможностях маскировки VPN-подключения для обычного пользователя. Это может понадобиться в разных случаях. Например, если вы хотите создать собственный небольшой сервер для управления домашним компьютером с рабочего, который был бы максимально защищён от посторонних. Или вам нужно замаскировать свой IP-адрес через удаленный VPN-сервер, чтобы получить доступ к интернет-площадкам и магазинам других стран.

Как создать сеть VPN с помощью клиента OpenVPN

Если вы хотите создать личную небольшую сеть VPN или подключиться к географически отдалённому серверу, вам понадобится программа OpenVPN и настроечные файлы от провайдера. Эти файлы должны быть выбраны в соответствии с вашими целями. Обратите внимание, что VPN-провайдер может не иметь ничего общего с вашим Интернет-провайдером. Услуги VPN-сервиса платные.

- Скачайте установщик OpenVPN на сайте разработчика. После загрузки запустите установщик (все действия на компьютере нужно проводить от имени администратора) и нажмите Next.

Скачанная с других сайтов программа может оказаться подделкой или даже опасным вирусом.

Нажмите «Далее» в начале установки OpenVPN

Нажмите «Далее» в начале установки OpenVPN - Ознакомьтесь с пользовательским соглашением и нажмите I Agree.

Нажмите кнопку I agree, ознакомившись с документацией

Нажмите кнопку I agree, ознакомившись с документацией

В окне установщика появится список устанавливаемых компонентов. Ничего в нём не меняя, нажмите Next.

Ничего не меняя в списке устанавливаемых компонентов, нажмите Next

Ничего не меняя в списке устанавливаемых компонентов, нажмите Next

Укажите желаемый путь к программе OpenVPN и нажмите Install для начала установки.

Выберите желаемый путь к программе и нажмите Install

Выберите желаемый путь к программе и нажмите Install

При установке программы Windows запросит разрешение на установку драйвера, так как OpenVPN создаёт виртуальное устройство. Просто нажмите «Установить» в появившемся окошке.

Установите драйвер виртуального устройства, без него OpenVPN работать не будет

Установите драйвер виртуального устройства, без него OpenVPN работать не будет

После завершения установки нажмите Next, а затем Finish.  После завершения установки нажмите Next, затем Finish

После завершения установки нажмите Next, затем Finish

Теперь необходимо скопировать файлы, предоставленные вашим VPN-провайдером, в специальную папку программы OpenVPN.

Пройдите по пути […]OpenVPN\config (здесь «[…]» - выбранный вами во время установки путь к программе), нажмите правую кнопку мыши и кликните на «Вставить».

Вставьте файлы провайдера в папку config

Вставьте файлы провайдера в папку config

Войдите в меню «Пуск» и найдите OpenVPN в пункте «Все программы». Щёлкните правой кнопкой мыши по файлу OpenVPN GUI и выберите его «Свойства».

Войдите в свойства OpenVPN GUI

Войдите в свойства OpenVPN GUI

Переключитесь на вкладку «Совместимость» и убедитесь, что стоит галочка напротив «Выполнять программу от имени администратора». В противном случае она работать не будет.

Убедитесь, что программа OpenVPN GUI будет запускаться от имени администратора

Убедитесь, что программа OpenVPN GUI будет запускаться от имени администратора

После нажатия «ОК» запустите OpenVPN GUI в меню «Пуск». Иконка программы появится в области уведомлений на панели задач. Щёлкните на ней правой кнопкой мыши и выберите Connect.

Нажмите правой кнопкой мыши на иконке программы и нажмите Connect для запуска

Нажмите правой кнопкой мыши на иконке программы и нажмите Connect для запуска

Ваше VPN-подключение готово к использованию!

Видео: подробная настройка OpenVPN для продвинутых пользователей

Маскировка VPN-подключения с помощью Obfsproxy

Итак, VPN-подключение готово к использованию. Теперь перейдём непосредственно к его маскировке. Лучше всего с этой задачей поможет справиться программа Obfsproxy.

Действия, связанные с установкой Obfsproxy, требуют базовых знаний в программировании и администрировании.

Эта программа создана на основе Linux-систем для многоуровневого шифрования передаваемых данных. Полные криптографические алгоритмы, разумеется, держатся в секрете, однако, Obfsproxy отлично себя зарекомендовала как среди продвинутых администраторов, так и среди обычных пользователей. Поэтому её использование гарантирует полную изоляцию и защиту информации, передаваемой по сети VPN.

Как мы уже сказали, Obfsproxy разработана на Linux. Поэтому для её использования в среде Windows 7 потребуется компилятор Python. Скачать его можно на официальном сайте Python Software Foundation. Рекомендуемая версия - 2.7.13.

Установите Python на ваш компьютер

Установите Python на ваш компьютерКроме того, понадобится Visual C++ компилятор для Python. Скачать его можно на сайте Корпорации Майкрософт. Называется он приблизительно так: Microsoft Visual C++ Compiler for Python 2.7. Обратите внимание, что версия компилятора (2.7) должна совпадать с версией Python (2.7.13). Установите программу в любую папку на диске C:\.

Установите Microsoft Visual C++ Compiler for Python 2.7

Установите Microsoft Visual C++ Compiler for Python 2.7

Установите программу OpenSSL Light v1.0.2d

Установите программу OpenSSL Light v1.0.2d

Дальше дело за малым. Запустите командную строку от имени администратора: в меню «Пуск» введите в строке поиска cmd, нажмите правой кнопкой и выберите «Запуск от имени администратора».  Запустите командную строку от имени администратора

Запустите командную строку от имени администратора

Введите в окно командной строки следующие команды в приведённой последовательности (после ввода каждой команды нажимайте Enter):

Запустите OpenVPN от имени администратора

Запустите OpenVPN от имени администратораВыполнять первую и четвёртую команды из списка необходимо перед каждым запуском OpenVPN. При этом командную строку закрывать не нужно, иначе obfsproxy работать не будет.

Теперь ваше VPN-подключение защищено и замаскировано!

Как вы могли убедиться, работать с VPN не так трудно. Любой пользователь с минимальными знаниями может не только подключиться к имеющейся сети, но даже создать собственную. Кроме того, криптографическая защита персональных данных, оказывается, тоже доступна каждому. Главное, будьте бдительны, подключаясь к трафику иностранных серверов. Ведь любые действия, произведённые их администраторами, будут регулироваться законами той страны, в которой сервер расположен.

Многие не знают, как настроить vpn соединение, однако дело это не хитрое, но требует определенных навыков. Для начала разберемся, зачем нужно такое соединение. Дословно VPN переводится как виртуальная частная сеть. Из названия видно, что служит она для создания туннеля между двумя компьютерами, по которому передается информация в зашифрованном виде. Таким образом, обеспечивается конфиденциальность и анонимность всей передаваемой информации. Теперь рассмотрим основные шаги для настройки VPN.1. Убедитесь в правильности подключения домашнего компьютера к всемирной паутине.

2. Убедившись в работоспособности соединения, переходим в меню «Пуск».

3. Выбираем папку «Панель управления».

4. Находим папку «Сетевые подключения».

5. Выбираем ссылку для создания нового подключения к сети.

6. В первом окне нажимаем на надпись «Далее».

7. Выбираем «Подключение к сети на рабочем месте» и снова нажимаем на пункт «Подключение у виртуальной сети», опять кнопка «Далее»

8. В следующем окне нужно выбирать вариант в зависимости от типа вашего подключения:

не набирать номер для предварительного подключения;

набирать номер для предварительного подключения.

9. Вводим имя для нового подключения.

10. Затем нужно в специальное поле ввести ip удаленного компьютера или его имя.

11. Выбираем пользователей, для которых будет возможно данное подключение с этого компьютера.

12. Ставим при потребности значок напротив создание ярлыка на рабочем столе.

Затем ваш компьютер предложит сразу установить соединение, но нам следует отказаться от этого. Выбираем ярлык нашего подключения на главном экране и щелкаем по нему правой кнопкой мыши. Выбираем вкладку «Свойства». Указываем способ восстановления соединения в зависимости от типа подключения к сети. Сохраняем результат.

Настройка VPN Windows закончена, теперь для подключения нужно лишь нажать по ярлыку рабочего стола или по значку в подключениях меню «Пуск».

Все больше кафе, гостиниц и других общественных мест обзаводятся собственными сетями Wi-Fi. Но, используя незащищенный трафик, владельцы устройств ставят под угрозу безопасность собственных данных. Поэтому возрастает и актуальность частных сетей. Чтобы обезопасить себя, можно создать VPN-подключение. О том, что это такое и как его правильно настроить в системе Windows 7, читайте в нашей статье.

Что такое VPN-подключение и зачем оно нужно

Данная технология подразумевает под собой защищённую сеть, созданную поверх незащищённой сети. VPN-клиент, используя публичную сеть, через специальные протоколы подключается к VPN-серверу. Сервер принимает запрос, проверяет подлинность клиента и после этого передает данные. Это обеспечивается средствами криптографии.

Возможности VPN позволяют использовать её для следующих целей:

- Скрыть свой реальный IP и стать анонимным.

- Скачать файл из сети, в которой ограничен доступ для IP адресов страны пользователя (если использовать IP-адрес страны, у которой есть доступ к данной сети.

- Шифровка передаваемых данных.

Как настроить соединение?

- Через «Пуск» открыть «Панель управления», затем запустить «Центр управления сетями и общим доступом».

Выбрать область «Центр управления сетями и общим доступом»

- Пройти по ссылке «Настройка нового подключения или сети».

Чтобы создать новое подключение или сеть, нужно кликнуть на соответствующую строку в списке

- Нажать «Подключение к рабочему месту».

Выбрать «Подключение к рабочему месту»

- Выбрать «Использовать мое подключение к Интернету (VPN)».

Выбрать «Использовать мое подключение к Интернету (VPN)»

- В поле «Интернет адрес» ввести адрес своего VPN-сервера.

- Чтобы его узнать, нужно запустить инструмент «Выполнить» (Win + R) и вести cmd.

Нужно ввести в строку cmd и нажать «Enter»

- Затем написать команду ipconfig, запустить её и найти строку «Основной шлюз», в которой находится искомый адрес.

Нужен тот адрес, который находится в строке «Основной шлюз»

- Теперь нужно вставить адрес и отметить галочкой пункт «Не подключаться сейчас…» и нажать «Далее».

Ввести в поле полученный адрес, поставить галочку напротив пункта «Не подключаться сейчас…»

- Ввести логин и пароль, которые предоставил провайдер и нажать «Создать».

Ввести логин и пароль

- Закрыть окно.

- Снова открыть «Центр управления сетями и общим доступом» и нажать «Изменение параметров адаптера».

- Здесь появился значок VPN-подключения. Чтобы выполнить соединение, нужно кликнуть на иконку правой кнопкой мыши и нажать «Подключить». Чтобы отключить - также кликнуть ПКМ на значке и нажать «Отключить».

Здесь находится значок VPN-подключения, через который можно выполнить соединение или отключить

- В открывшемся окне нужно ввести логин и пароль и соединиться.

Ввести логин и пароль (если нужно) и нажать «Подключение»

Видео: создание и настройка VPN

Возможные ошибки и пути решения проблем

400 Bad Request

- Отключить брандмауэр или другую программу, которая влияет на безопасность и действия в сети.

- Обновить версию используемого браузера или использовать другой.

- Удалить все то, что браузер записывает на диск: настройки, сертификаты, сохраненные файлы и прочее.

611, 612

- Перезагрузить компьютер и проверить, работает ли локальная сеть. Если это не решит проблему, то позвонить в службу техпомощи.

- Закрыть некоторые программы, чтобы увеличить производительность системы.

629

Проверить настройки брандмауэра. В крайнем случае его можно отключить, но это нежелательно, так как снизится уровень безопасности.

630

Переустановить драйвера сетевого адаптера.

650

- Проверить, работает ли «Подключение по локальной сети».

- Проблема с сетевой картой или сетевым кабелем.

738

- Возможно, логин и пароль были украдены злоумышленниками.

- «Подвисла» сессия. Через несколько минут еще раз попытаться подключиться.

752

- Некорректно настроен локальный фаервол.

- Изменены атрибуты доступа (международный телефонный номер вместо адреса VPN-сервера).

789

Открыть настройки VPN-подключения, перейти на вкладку «Сеть» и из доступных типов VPN выбрать «Автоматически» или «Туннельный протокол точка-точка (PPTP)». Затем переподключиться.

800

Возможно, повреждён кабель, роутер или маршрутизатор. Если они в порядке, то нужно проверить следующее:

- Свойства LAN-соединения. Возможно, они сбились или были удалены. Нужно открыть свойства VPN-подключения, выбрать «Протокол Интернета версии 4 (TCP/IPv4)» и открыть его свойства. Затем проверить правильность параметров: адрес IP, маска подсети, основной шлюз. Как правило, они указаны в договоре провайдера на подключение Интернета. В качестве альтернативы можно поставить галочку напротив пунктов «Получать IP-адрес автоматически» и «Получать адрес DNS-сервера автоматически».

- Если используется роутер или маршрутизатор, то в поле «Основной шлюз» стоит 192.168.0.1 (192.168.0.1). Подробнее об этом сказано в инструкции роутера. Если точно известно, что у точки доступа основной шлюз 192.168.0.1 или 192.168.1.1, то адреса IP находятся в диапазоне от 192.168.0.100 (192.168.1.100) и выше.

- Конфликт адресов IP (в трее на значке монитора есть жёлтый восклицательный знак). Это значит, что в локальной сети есть компьютер с таким же адресом IP. Если роутера нет, но конфликт есть, значит, используется не тот IP адрес, который указан в договоре с провайдером. В этом случае нужно поменять IP адрес.

- Возможно, проблемы с маской подсети или DNS сервера. Они должны быть указаны в договоре. В тех случаях, когда используется роутер, DNS часто совпадает с основным шлюзом.

- Выключена или сгорела сетевая карта. Чтобы проверить устройство, нужно нажать «Пуск», выбрать инструмент «Выполнить» и ввести в строку mmc devmgmt.msc. В открывшемся окне кликнуть на «Сетевые адаптеры». Если она выключена (перечеркнута), то нужно ее запустить. Если карта не включается, значит, она сгорела или вышла из слота (второй вариант возможен только в том случае, если карта не встроена в материнскую плату). Если карта работает, то отключить ее и запустить снова. В крайнем случае можно удалить сетевую карту из конфигурации и нажать на иконку «Обновить конфигурацию оборудования». Система найдет сетевую карту и установит ее.

- Неправильный адрес сервера VPN. Он должен быть указан в инструкции. Если такой информации нет, то нужно обратиться в техслужбу. Если Интернет работает и без VPN-подключения, то зайти на сайт провайдера и найти адрес VPN-сервера. Он может быть как буквенным (vpn.lan), так и в виде IP-адреса. Чтобы посмотреть адрес VPN-сервера, нужно открыть свойства VPN-подключения.

- На личном счёте нет денег.

Независимо от ошибки, если ее не получается устранить самостоятельно, придётся связываться со службой техподдержки.

Как включить автоматический запуск?

- Для того чтобы подключение запускалось автоматически, нужно перейти в «Панель управления» - «Сеть и интернет» - «Сетевые подключения».

В панеле управления найти VPN

- Находим VPN, открываем свойства, далее переходим на вкладку «Параметры» и убираем галочки с «Отображать ход подключения», «Запрашивать имя, пароль» и «Включать домен входа в Windows».

- После нужно открыть планировщик заданий Windows. Переходим в «Панель управления» - «Система и безопасность» - «Администрирование» - «Планировщик заданий». Или можно зайти через реестр: Win+R, ввести строку taskschd.msc.

Открываем планировщик заданий

- В меню выбрать «Действие», затем «Создать простую задачу».