Bijna alle gebruikers zijn inmiddels bekend met virussen en de gevolgen van hun impact op computersystemen. Van alle bedreigingen die het meest wijdverbreid zijn, wordt een aparte plaats ingenomen door spyware die de acties van gebruikers controleert en vertrouwelijke informatie steelt. Verder zal worden getoond wat dergelijke toepassingen en applets zijn, en de vraag met betrekking tot het detecteren van spyware op een computer en het verwijderen van een dergelijke bedreiging zonder schade aan het systeem te veroorzaken.

Wat is spyware?

Om te beginnen zijn spyware of uitvoerbare applets, gewoonlijk spyware genoemd, in de gebruikelijke zin geen virussen op zich. Dat wil zeggen, ze hebben praktisch geen effect op het systeem in termen van integriteit of operabiliteit, hoewel wanneer computers geïnfecteerd zijn, ze constant in RAM kunnen verblijven en een deel van de systeembronnen verbruiken. Maar in de regel heeft dit geen bijzondere invloed op de werksnelheid van het besturingssysteem.

Maar hun belangrijkste doel is het nauwkeurig volgen van het werk van de gebruiker en, indien mogelijk, het stelen van vertrouwelijke gegevens, het vervangen van e-mail voor het verzenden van spam, het analyseren van verzoeken op internet en het omleiden naar sites die malware bevatten, het analyseren van informatie op de harde schijf, enz. Het spreekt voor zich dat elke gebruiker voor bescherming op zijn minst een primitief antiviruspakket moet hebben geïnstalleerd. Toegegeven, voor het grootste deel geven noch gratis antivirussen, laat staan de ingebouwde Windows-firewall, volledig vertrouwen in beveiliging. Sommige toepassingen worden mogelijk gewoon niet herkend. Dit is waar een volkomen natuurlijke vraag rijst: "Wat zou dan de bescherming van uw computer tegen spyware moeten zijn?" Laten we proberen de belangrijkste aspecten en concepten te overwegen.

Soorten spyware

Voordat u aan een praktische oplossing begint, moet u een duidelijk idee hebben van welke applicaties en applets tot de Spyware-klasse behoren. Tegenwoordig zijn er verschillende hoofdtypen:

- keyloggers;

- scanners voor harde schijven;

- scherm spionnen;

- post spionnen;

- proxy spionnen.

Elk van deze programma's heeft een ander effect op het systeem, dus laten we eens kijken hoe spyware de computer binnendringt en wat het met het geïnfecteerde systeem kan doen.

Methoden voor penetratie van spyware in computersystemen

Dankzij de ongelooflijke ontwikkeling van internettechnologieën is het World Wide Web tegenwoordig het belangrijkste open en zwak beveiligde kanaal waar dit soort bedreigingen worden gebruikt om lokale computersystemen of netwerken binnen te dringen.

In sommige gevallen wordt spyware door de gebruiker zelf op de computer geïnstalleerd, hoe paradoxaal het ook klinkt. In de meeste gevallen weet hij het niet eens. En alles is banaal en eenvoudig. U hebt bijvoorbeeld een schijnbaar interessant programma van internet gedownload en de installatie gestart. In de eerste fasen ziet alles er zoals gewoonlijk uit. Maar soms verschijnen er vensters die de installatie van een extra softwareproduct of add-on voor de internetbrowser suggereren. Meestal is dit allemaal in kleine lettertjes geschreven. De gebruiker, die ernaar streeft het installatieproces snel af te ronden en met een nieuwe applicatie aan de slag te gaan, besteedt er vaak geen aandacht aan, gaat akkoord met alle voorwaarden en ... krijgt als resultaat een ingebedde "agent" voor het verzamelen van informatie.

Soms wordt spyware op de achtergrond op een computer geïnstalleerd en vervolgens vermomd als belangrijke systeemprocessen. Er kunnen hier tal van opties zijn: niet-geverifieerde software installeren, inhoud van internet downloaden, dubieuze e-mailbijlagen openen en zelfs gewoon een aantal onveilige bronnen op internet bezoeken. Zoals al duidelijk is, is het eenvoudigweg onmogelijk om een dergelijke installatie te volgen zonder speciale bescherming.

Impact gevolgen

Wat betreft de schade veroorzaakt door spionnen, zoals eerder vermeld, dit heeft geen enkele invloed op het systeem als geheel, maar gebruikersinformatie en persoonlijke gegevens lopen gevaar.

De gevaarlijkste van alle toepassingen van dit type zijn de zogenaamde keyloggers, of met andere woorden, ze zijn precies in staat om de tekenset te controleren, waardoor de aanvaller de mogelijkheid krijgt om dezelfde logins en wachtwoorden, bankgegevens of pincodes van de kaart, en dat is alles - wat de gebruiker niet het eigendom zou willen maken van een breed scala aan mensen. In de regel worden ze, nadat alle gegevens zijn vastgesteld, ofwel naar een externe server ofwel per e-mail verzonden, uiteraard in een verborgen modus. Daarom wordt aanbevolen om speciale versleutelingshulpprogramma's te gebruiken om dergelijke belangrijke informatie op te slaan. Daarnaast is het raadzaam om bestanden niet op de harde schijf op te slaan (hardeschijfscanners kunnen ze gemakkelijk vinden), maar op verwisselbare media, en in ieder geval op een flashstation, en altijd samen met de decodersleutel.

Veel experts vinden het onder andere het veiligst om het schermtoetsenbord te gebruiken, hoewel ze het ongemak van deze methode erkennen.

Het scherm volgen in termen van wat de gebruiker precies aan het doen is, is alleen gevaarlijk wanneer vertrouwelijke gegevens of registratiegegevens worden ingevoerd. De spion maakt na een bepaalde tijd gewoon screenshots en stuurt deze naar de aanvaller. Het gebruik van het schermtoetsenbord, zoals in het eerste geval, geeft geen resultaat. En als twee spionnen tegelijkertijd aan het werk zijn, verberg je je over het algemeen nergens.

E-mailtracking wordt gedaan in de lijst met contactpersonen. Het belangrijkste doel is om de inhoud van de brief te vervangen wanneer deze wordt verzonden met het oog op het verzenden van spam.

Proxy-spionnen doen alleen kwaad in die zin dat ze een lokale computerterminal in een soort proxyserver veranderen. Waarom is dit nodig? Ja, alleen om zich te verschuilen achter bijvoorbeeld het IP-adres van de gebruiker bij het plegen van illegale acties. De gebruiker is hier uiteraard niet van op de hoogte. Iemand heeft bijvoorbeeld het beveiligingssysteem van een bank gehackt en een bepaald bedrag gestolen. Bij het volgen van acties door geautoriseerde diensten blijkt dat de hacking is uitgevoerd vanaf een terminal met dat en dat IP-adres op dat en dat adres. De geheime diensten komen naar de nietsvermoedende persoon en sturen hem naar de gevangenis. Is er niets goeds aan?

De eerste symptomen van infectie

Laten we nu gaan oefenen. Hoe controleer je een computer op spyware als er om de een of andere reden twijfels over de integriteit van het beveiligingssysteem zijn geslopen? Om dit te doen, moet u weten hoe de impact van dergelijke toepassingen zich in een vroeg stadium manifesteert.

Als zonder enige reden een afname van de prestaties wordt opgemerkt, of het systeem periodiek "bevriest", of helemaal niet meer werkt, moet u eerst kijken naar het gebruik van de belasting van de processor en RAM, en ook alle actieve processen.

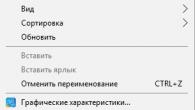

In de meeste gevallen zal de gebruiker in dezelfde "Taakmanager" onbekende services zien die niet eerder in de processtructuur stonden. Dit is pas de eerste bel. De makers van spyware zijn verre van dom, dus maken ze programma's die zich vermommen als systeemprocessen, en het is gewoon onmogelijk om ze handmatig te identificeren zonder speciale kennis. Dan beginnen problemen met het verbinden met internet, de startpagina verandert, enz.

Hoe u uw computer kunt controleren op spyware

Wat de scan betreft, zullen reguliere antivirusprogramma's hier niet helpen, vooral als ze de dreiging al hebben gemist. Je hebt minimaal een soort draagbare versie nodig, zoals de Kaspersky Virus Removal Tool (of beter, zoiets als de reddingsschijf met een systeemcontrole voordat deze opstart).

Hoe vind ik spyware op mijn computer? In de meeste gevallen wordt het aanbevolen om zeer gerichte speciale programma's van de klasse Anti-Spyware te gebruiken (SpywareBlaster, AVZ, XoftSpySE Anti-Spyware, Microsoft Antispyware, enz.). Het scanproces daarin is volledig geautomatiseerd, evenals de daaropvolgende verwijdering. Maar ook hier zijn er dingen die de moeite waard zijn om op te letten.

Spyware van uw computer verwijderen: standaardmethoden en gebruikte software van derden

U kunt spyware zelfs handmatig van uw computer verwijderen, maar alleen als het programma niet is vermomd.

Om dit te doen, gaat u naar het gedeelte met programma's en componenten, zoekt u de toepassing die u zoekt in de lijst en start u het verwijderingsproces. Het is waar dat het Windows-verwijderprogramma, om het zacht uit te drukken, niet erg goed is, want nadat het proces is voltooid, laat het een hoop computerafval achter, dus het is beter om gespecialiseerde hulpprogramma's te gebruiken zoals iObit Uninstaller, dat, naast het verwijderen in op een standaard manier kunt u een grondige scan uitvoeren om overgebleven bestanden of zelfs sleutels en vermeldingen in het systeemregister te vinden.

Nu een paar woorden over het sensationele Spyhunter-hulpprogramma. Velen noemen het bijna een wondermiddel voor alle kwalen. Laten we het hiermee oneens zijn. Het scant nog steeds het systeem, al geeft het soms een vals alarm, dat is het probleem niet. Het feit is dat het verwijderen ervan behoorlijk problematisch blijkt te zijn. Voor een gewone gebruiker, van al het aantal acties dat moet worden uitgevoerd, draait zijn hoofd.

Wat te gebruiken? U kunt zich tegen dergelijke bedreigingen beschermen en bijvoorbeeld naar spyware op uw computer zoeken, zelfs met ESETNOD32 of Smart Security met Antidiefstal ingeschakeld. Iedereen kiest echter voor zichzelf wat het beste en gemakkelijker voor hem is.

Gelegaliseerde spionage in Windows 10

Maar dat is niet alles. Al het bovenstaande had alleen betrekking op hoe spyware het systeem binnendringt, hoe het zich gedraagt, enz. Maar wat te doen als spionage gelegaliseerd is?

Windows 10 onderscheidt zich in dit opzicht niet ten goede. Er zijn een heleboel services die moeten worden uitgeschakeld (communiceren met externe Microsoft-servers, identificatie gebruiken om advertenties te ontvangen, gegevens naar een bedrijf verzenden, een locatie bepalen met behulp van telemetrie, updates ontvangen van meerdere locaties, enz.).

Is er 100% bescherming?

Als je goed kijkt naar hoe spyware je computer binnendringt en wat ze daarna doen, kun je maar één ding zeggen over 100% bescherming: het bestaat niet. Zelfs met het gebruik van het hele arsenaal aan middelen in veiligheid, kunt u zeker zijn van 80 procent, niet meer. Van de kant van de gebruiker zelf mogen er echter geen provocerende acties zijn in de vorm van het bezoeken van dubieuze sites, het installeren van onveilige software, het negeren van antiviruswaarschuwingen, het openen van e-mailbijlagen van onbekende bronnen, enz.

In deze recensie vertellen we je over 6 populaire spyware voor je computer/laptop, en laten we je zien hoe je jezelf ertegen kunt beschermen.

Soms wordt het nodig om de acties van een persoon die een computer gebruikt te controleren zonder zijn medeweten. Deze behoefte kan zijn voor het hoofd van een onderneming die wil controleren of zijn medewerkers hun tijd efficiënt besteden aan een pc. Of een jaloerse echtgenoot wil ervoor zorgen dat zijn helft geen ongewenste hobby op internet heeft. Ook zullen zorgzame ouders de onvriendelijke verslavingen van hun kind op tijd willen ontdekken en er van tevoren op willen reageren.

Voor een dergelijke vraag wordt een oplossing geboden in de vorm van spyware, waarmee u ze absoluut legaal op de apparaten van gebruikers kunt installeren. Het werkingsprincipe van deze hulpprogramma's is de verborgen verzameling, analyse van gebruikersacties op de computer en het verstrekken van gegevensresultaten. Het is vermeldenswaard dat er een dunne lijn is tussen legaal gebruik en kwaadaardige spionage die deze programma's gebruikt, mogelijk alleen bepaald door het interne motief van hun gebruik.

Neo-spion

Neo Spy-ontwikkelaars hebben hard gewerkt om de functionaliteit van dit programma te maximaliseren. De lijst met beschikbare functies, zelfs in de gratis versie, zal de meest veeleisende gebruiker tevreden stellen. Welke spionagefuncties zijn beschikbaar:

- Controle over de computeractiviteit van de gebruiker, de starttijd en de duur van de programma's.

- De "keylogger"-functie is om de volgorde van toetsaanslagen te lezen en vervolgens op te slaan in een bestand. Het document toont alles wat de gebruiker heeft getypt - correspondentie, wachtwoorden, ingevoerde gegevens.

- Screenshots van de monitor zijn een andere mogelijkheid om gedetailleerde informatie over het werk van de gebruiker te geven. Met de standaardinstellingen kunt u met een frequentie van 1 afbeelding in 12 seconden maken (het toegestane minimum is 1,2 seconden), terwijl u het gedrag van de cursor tekent. Online schermweergave is ook beschikbaar.

- Verbinding maken met een webcam als internet beschikbaar is. Dit is een geweldige kans voor een beveiligingsfunctie, ouderlijk toezicht, het bewaken van de acties van servicepersoneel.

- Rapporten over de door de gebruiker bezochte sites.

- Het volgen van de GPS-coördinaten van het apparaat (laptop, smartphone, tablet) waarop Neo Spy is geïnstalleerd. Met deze optie weet u op elk moment waar uw dierbaren of werknemers zich bevinden. Als het apparaat wordt gestolen, kan de locatie worden gevolgd en kan het gezicht van de dief worden gefotografeerd of op video worden vastgelegd.

Dit is slechts een onvolledige functionaliteit van een van de beste, volgens gebruikers, spyware. Volgens de aanhoudende aanbevelingen van de Neo Spy-ontwikkelaars moeten deze laatsten worden geïnformeerd bij het instellen van controle over werknemers. Dit is natuurlijk om ethische redenen gedaan. Prijzen, afhankelijk van de versie, variëren van 820-1990 roebel.

Neo Spy voordelen:

- brede functionaliteit;

- Gerussificeerde interface;

- absoluut verborgen werkingsmodus.

Echte spionagemonitor

Met behulp van dit programma kunt u de actieve activiteit van de gebruiker volgen en rapporten over de uitgevoerde acties volgen en ontvangen. Aangezien dit hulpprogramma ook een aantal acties kan blokkeren, is het ideaal voor gebruik met ouderlijk toezicht.

Het nadeel is de weergave van het programmaproces in de taakbeheerder en de relatief hoge kosten van de betaalde versie. Aangezien Real Spy Monitor een Engelstalige gebruikersinterface heeft, kan dit voor sommigen ook een nadeel lijken.

Real Spy Monitor-functies:

- Werk in de "keylogger"-modus.

- Rapporteren over lopende programma's en documenten.

- Het opslaan van de volledige correspondentie van de gebruiker in messengers.

- Schermafbeeldingen opslaan.

Werkelijke spion

Actual Spy is in wezen een keylogger die de mogelijkheid biedt om essentiële informatie te verzamelen. Dankzij dit programma en het feit dat de activiteit op het apparaat volledig verborgen is, is het mogelijk om absoluut anoniem toezicht te houden.

Aangezien het hulpprogramma in de normale en verborgen modus kan werken, is het noodzakelijk om instellingen te configureren om het volledig te verbergen. Het programma verschijnt mogelijk niet in lopende processen en trekt mogelijk geen aandacht, terwijl het volledig onopgemerkt blijft.

Belangrijkste kenmerken van Actual Spy:

- Toetsaanslagen en inhoud van het klembord volgen.

- Gegevens over het starten en afsluiten van applicaties en programma's.

- Rapporteren over bezochte pagina's in de browser.

- Systematisch opslaan van screenshots van het scherm.

SpyGo

Spyware ontworpen om de acties van een pc-gebruiker te volgen en te volgen. De werking ervan is gebaseerd op het principe van het lezen van toetsaanslagen. Daarnaast heeft het hulpprogramma echter een aantal functies die handig zijn voor managers, ouders en jaloerse echtgenoten.

Lijst met SpyGo-functies:

- Het lezen van wachtwoorden van alle diensten (e-mail, sociale netwerken, datingsites) met behulp van een keylogger.

- Monitoring en volledig rapport van webpaginabezoeken.

- Opnemen wat er op de pc-monitor gebeurt.

- Online volgen met behulp van een webcam.

- Luisteren naar wat er gebeurt in de gebruiksstraal van het apparaat.

Naast de gratis optie, waarmee u slechts 20 minuten per dag kunt monitoren, bieden de ontwikkelaars aan om betaalde versies van SpyGo te kopen. De prijsklasse varieert van 1980-3750 roebel. Het programma is geschikt voor versies Windows XP, 7, 8, Vista.

Jatten

Het programma heeft qua functionaliteit de volledige lijst met mogelijkheden die nodig zijn voor het volgen en verzamelen van informatie van een computer. Een onderscheidend kenmerk van Snitch is echter de mogelijkheid om effectief te werken, zelfs als de tracking- of bewaakte modules geen statisch IP-adres hebben. Hierdoor kan het hulpprogramma worden gebruikt, zelfs als er geen internetverbinding is. Het programma is gemakkelijk te gebruiken, verbruikt geen grote pc-bronnen, maar is tegelijkertijd zeer efficiënt.

Snitch voordelen:

- Werking van het programma zelfs zonder internettoegang.

- Tekst lezen met toetsaanslagen (correspondentie, wachtwoorden).

- Verkeersrapport voor browserpagina's.

- Analyse van informatie op het klembord.

- Volledig verborgen installatiemodus.

- Kleine vereisten van het programma vertragen het apparaat helemaal niet.

Het programma is ontwikkeld in één versie en is direct na registratie operationeel. Tegelijkertijd hoeft u geen voorlopige instellingen te maken om aan de slag te gaan.

Ardamax Keylogger

Een ander hulpprogramma dat is ontworpen om informatie van ingedrukte toetsen te lezen, is Ardamax Keylogger. Lichtgewicht en gemakkelijk te gebruiken, het programma slaat de gegevens op die zijn ingevoerd in de vensters van alle programma's, browsers, formulieren invullen en geeft een gedetailleerd rapport over correspondentie, wachtwoorden en verzoeken. Dankzij een speciale onzichtbaarheidsmodus verschijnt het programma niet in de taakbeheerder, de opstartmappen van Windows, het systeemvak en in het menu Start.

Ardamax Keylogger-functies:

- Getypte teksten lezen van alle invulformulieren, inclusief populaire instant messengers.

- Volledig onzichtbare bedrijfsmodus.

- Visuele observatie met de mogelijkheid om screenshots en foto's te maken.

- Geluidsopname van wat er gebeurt met een microfoon.

De ontwikkelaars bieden aan om een proefversie te downloaden ter beoordeling. Als de klant de volledige versie wil kopen, kost het hem $ 48,96.

Hoe u uzelf kunt beschermen tegen spyware

De bovenstaande spyware is een hulpmiddel dat zowel ten voordele van mensen als ten nadele kan worden gebruikt. Als ouders proberen hun kind te beschermen tegen het bezoeken van kwaadaardige sites en het programma gebruiken om tijdig op gevaar te reageren, is dit een goed motief. Het gebruik van keyloggers door bedrijfsmanagers om werknemers te controleren, wordt ook gebruikt in het voordeel van het bedrijf. Hoewel de ontwikkelaars sterk aanbevelen om werknemers op de hoogte te stellen van de installatie van deze software op hun pc.

Het is onwaarschijnlijk dat iemand zonder zijn medeweten bekeken zou willen worden. Zelfs degenen die soortgelijke programma's als anderen op apparaten installeren. U moet weten dat alle programma's van dit type worden geclassificeerd als spywarevirussen. Daarom, om geen slachtoffer te worden van cybercriminelen en om geen persoonlijke gegevens te verliezen, is het noodzakelijk om een antivirusprogramma op de computer te installeren, aangescherpt voor het herkennen van spyware, keylogger. Bijvoorbeeld Spyware Terminator of Super Anti Spyware.

4,7 (93,33%) 3 stemmen.

Onze bibliotheek met voorbeelden van het detecteren en neutraliseren van spyware heeft al veel artikelen verzameld en we hebben besloten dit materiaal te classificeren.

De classificatie is gebaseerd op de subjectieve beoordeling van de technische specialisten van ons testlaboratorium. Aangezien we van plan zijn om in de toekomst populaire spyware te blijven testen, denken we dat deze classificatie COVERT-gebruikers en bezoekers van onze website zal helpen om de plaats van elke spyware in het mozaïek van moderne bedreigingen beter te begrijpen.

We geven elke spion drie beoordelingen:

De eerste is design en functionaliteit... Hoe hoger de score, hoe meer mogelijkheden het programma biedt voor gegevensdiefstal en het volgen van gebruikers.

De tweede is geheimhouding binnen het systeem.... Hoe moeilijk kan het zijn om het op een computer te detecteren. Hoe hoger de score, hoe beter het programma zich verbergt.

Ten derde - evalueert de bescherming van een spion tegen antispyware en de moeilijkheid om deze te neutraliseren... Hoe hoger de score, hoe ijveriger het programma zich vastklampt aan zijn bestaan op de computer en hoe meer stappen er moeten worden ondernomen om het volledig te verwijderen. Sommige programma's kunnen niet worden verwijderd door simpelweg de bestandsmap van de schijf te wissen.

- RLM: 3/4/0

Spytector werkt heimelijk op een computer, bewaart wachtwoorden die zijn ingevoerd in browsers en messengers Internet Explorer, Google Chrome, Opera, FireFox, Safari, Outlook, GoogleTalk, Windows Live Messenger en andere applicaties. De keylogger kan hele chats onderscheppen in populaire instant messengers - MSN Messenger, Yahoo Messenger, ICQ, AIM. De onderschepte informatie wordt versleuteld door Spytector Keylogger en per e-mail of naar een FTP-server verzonden.

- RLM: 8/3/2

Met JETLOGGER kunt u de computeractiviteit van de gebruiker volgen, informatie verzamelen over actieve programma's, bezochte sites en gebruikte toetscombinaties, de ontvangen gegevens structureren en weergeven in de vorm van diagrammen en grafieken. U kunt het automatisch maken van schermafbeeldingen met regelmatige tussenpozen inschakelen. Verbergt het verzamelen van informatie over activiteit op het apparaat.

- RLM: 4/0/1

Yaware.TimeTracker is een systeem voor het bijhouden van werkuren en het evalueren van de effectiviteit van het werk van werknemers op de computer.

- RLM: 5/2/3

Award Keylogger is een populair spywareprogramma dat op veel sites wordt beschreven als een krachtige realtime trackingtool met uitgebreide functionaliteit. Maar we konden niet alle vermelde functionaliteit zien, hoewel we de nieuwste volledig functionele versie hebben getest. Het programma bleek niet veel beter dan de gemiddelde spion.

- RLM: 5/0/0

Real Spy Monitor is ontworpen om activiteit op de computer bij te houden en stelt u in staat informatie over actieve programma's op te slaan, bestanden en vensters te openen, schermafbeeldingen te maken, te controleren welke sites door gebruikers worden bezocht, toetsenbordinvoer te onderscheppen en op te slaan.

- RLM: 5/1/1

LightLogger heeft een vrij standaard set functies - het volgt bezochte websites, maakt screenshots met een bepaalde frequentie, onderschept toetsenbordinvoer in applicaties, browsers en e-mail, onthoudt alle actieve programma's, kopieert de inhoud van de systeembuffer.

- RLM: 7/1/0

REFOG Personal Monitor geeft volledige controle over het systeem en registreert toetsaanslagen. Daarnaast maakt hij periodiek screenshots zodat de waarnemer een compleet beeld heeft van wat er op de computer gebeurt. Alle rapporten worden naar het opgegeven e-mailadres gestuurd. Het werk van de spion is onzichtbaar op de computer: het imiteert zichzelf niet en verbruikt zeer weinig systeembronnen.

- RLM: 5/3/3

TheRat kan op een computer worden geïnstalleerd met behulp van social engineering. Naast de traditionele keylogger-functies kan het programma acties in toepassingsvensters volgen en op woorden reageren, evenals schermafbeeldingen maken van het scherm telkens wanneer u op de Enter-toets drukt. Een kenmerk van een keylogger is het werken volgens het principe van onstoffelijke virussen.

- RLM: 6/2/1

Snitch verzamelt gegevens over de activiteit van gebruikers en verzendt deze naar zijn server, van waaruit ze al naar de besturingsmodule worden verzonden en in de interface worden weergegeven.

- RLM: 2/0/0

Hide Trace is een typische vertegenwoordiger van schermafbeeldingen, die gebruikersacties bewaakt, een gedetailleerd rapport maakt van geopende vensters en schermafbeeldingen maakt.

-RLM: 6/8/6

WebWatcher registreert alle activiteiten die plaatsvinden op de pc: e-mails, messenger-berichten, informatie over bezochte sites, activiteit op Facebook / MySpace-netwerken en alles wat de gebruiker in realtime typt. Legt screenshots vast en volgt alle zoekopdrachten. Alle verzamelde informatie wordt naar speciale servers gestuurd, waar de waarnemer de resultaten van de surveillance op afstand kan bekijken.

- RLM: 6/0/2

Met DameWare Mini Remote Control Server kunt u externe machines aansluiten en bedienen via internet of een lokaal netwerk. Kan heimelijk, onmerkbaar voor de waargenomene, al zijn acties beheersen.

— RLM: 7/2/2

Kickidler - Het programma heeft een goede functionaliteit, maar is gemakkelijk te detecteren en te verwijderen. Er is een functie van het blokkeren van de toegang tot het beveiligde COVERT-platform, dat gemakkelijk kan worden omzeild door middel van een masker.

- RLM: 3/1/0

Total Spy - de interface is uiterst eenvoudig, het programma is klein en heeft geen invloed op de systeemprestaties. Maar de functionaliteit in het programma is slechts basis.

- RLM: 7/8/5

PC Pandora- verbergt zich in het systeem en regelt het volledige computer- en internetverkeer. Het maakt screenshots, ontvangt toetsenbordinvoer, acties op bezochte websites, e-mails, instant messages van instant messengers en nog veel meer verzamelt informatie over het werk van de gebruiker. Het programma heeft geen map waarin het zijn gegevens opslaat. Alles wordt in het besturingssysteem geladen en elke nieuwe installatie op dezelfde of een andere computer gebeurt met nieuwe bestandsnamen.

- RLM: 5/7/4

Micro keylogger- een goed verborgen spionageprogramma dat niet zichtbaar is in het Start-menu, in de taakbalk, configuratiescherm-programma's, proceslijst, Msconfig-startlijst en op andere plaatsen op de computer waar het mogelijk is om actieve applicaties te controleren. Het vertoont geen tekenen van aanwezigheid en heeft geen invloed op de prestaties van het systeem; het stuurt stiekem een melding naar een e-mail- of FTP-server. De activiteit wordt uitgevoerd via DLL's.

- RLM: 4/0/0

Expert Home- een multifunctioneel programma voor geheime bewaking en gedetailleerde registratie van alle acties die worden uitgevoerd op een computer met een functie voor het volgen op afstand, waarmee u rapporten en schermafbeeldingen overal en vanaf elk apparaat kunt bekijken, als u toegang hebt tot internet.

- RLM: 7/0/0

Bewaakt een externe computer in realtime, maakt foto's van de gebruiker vanaf de webcam van de computer, neemt geluiden op in de kamer waar de computer is geïnstalleerd, bewaakt het bestandssysteem, downloadt op afstand bestanden, bewaakt en verwijdert systeemprocessen en andere standaardfuncties voor een spywareprogramma.

- RLM: 5/1/1

Systeembewaking Pro biedt alles wat u nodig hebt om uw pc in stealth-modus te bewaken. Het hulpprogramma registreert tekstinvoer, instant messages, gebruikte applicaties en bezochte sites, en maakt ook screenshots met een gespecificeerd tijdsinterval of per gebeurtenis.

RLM: 3/0/0

KidLogger PRO, dit is een open source keylogger die geluid van een microfoon kan opnemen, screenshots kan maken. Aanlevering van logs/screenshots is mogelijk per mail, of naar de website van de fabrikant, waar ze al te zien zijn. Het kan ook alleen logs met screenshots lokaal opslaan.

- RLM: 7/0/0

Remote Manipulator System - bewaking en bediening op afstand, hiermee kunt u verbinding maken met een externe computer en deze bedienen alsof u direct voor het scherm zit.

- RLM: 6/2/1

Spy NeoSpy - een programma om uw computer te volgen, stelt u in staat om verborgen controle van het systeem uit te voeren. Volgt alle acties van gebruikers op het beeldscherm, via internet vanaf een computer, smartphone en tablet.

- RLM: 6/5/3

SoftActivity Keylogger bewaakt en registreert alle gebruikersactiviteiten op de computer.

Het werkt heimelijk en onopgemerkt, zelfs voor slimme gebruikers, geen proces in de taakbeheerder, geen bestanden kunnen worden gezien in het systeem.

Het configuratiehulpprogramma en de verwijderingsoptie zijn beveiligd met een wachtwoord.

- RLM: 4/1/0

Snooper is een audiospion die is ontworpen om geluiden op te nemen die worden opgevangen door een microfoon die is aangesloten op een computer, verschijnt niet in de lade in de opnamemodus en is niet zichtbaar in de lijst met processen in Windows Taakbeheer. Totdat de microfoon geluiden oppikt, blijft de spion in de slaapstand.

- RLM 5/0/0

The Best KeyLogger is een programma waarmee je altijd volledige controle over je computer hebt.

Met het programma kunt u de volledige geschiedenis van acties op uw computer lezen tijdens uw afwezigheid.

Met dit programma kunt u zowel de chatlogs als de mail bekijken en zien welke sites de gebruiker heeft bezocht.

- RLM: 5/1/1

SpyAgent is een programma voor volledige controle over gebruikersacties. Bewaakt de systeemprestaties, inclusief het opnemen van toetsaanslagen, het uitvoeren van programma's, het openen van bestanden en meer. Hiermee kunt u alle online activiteiten vastleggen - FTP, HTTP, POP3, Chat en andere TCP / UDP-communicatie, inclusief bezochte websites. Maakt screenshots, stuurt de verzamelde gegevens naar het opgegeven e-mailadres, het is mogelijk om het programma op afstand te bedienen.

- RLM: 6/2/0

Ardamax Keylogger - maakt screenshots, onderschept klemborden en toetsaanslagen op het toetsenbord. De spion heeft een verborgen modus en is niet zichtbaar in Taakbeheer. Het programma maakt een logboek van alle acties voor verdere analyse.

- RLM: 8/1/0

Met Spyrix Personal Monitor kunt u verborgen controle uitoefenen over elke activiteit op uw computer - op sociale netwerken (VKontakte, Odnoklassniki, Facebook, enz.), chatten en e-mailen, sitebezoeken en zoekopdrachten in zoekmachines (Yandex, Google). Spyrix Personal Monitor is ontworpen voor gecentraliseerde monitoring van alle gebruikersactiviteiten.

- RLM: 2/6/6

Alles In Een Keylogger registreert alle toetsaanslagen, inclusief karakters in specifieke talen, gesprekken en conversatieberichten, wachtwoorden, e-mail, klembordinformatie, microfoongeluiden, screenshots, internetactiviteiten. De spion verschijnt niet in lopende processen.

- RLM: 8/6/7

Mipko Personal Monitor - controleert activiteit op de computer, controleert welke sites op internet worden bezocht, slaat alle gebruikersacties op de harde schijf op - ingedrukte toetsen, bezochte sites, starten van applicaties, screenshots. Wanneer u in de verborgen modus werkt, is het niet zichtbaar door standaard systeemtools en wordt het niet weergegeven in de lijst met processen. Het werkt absoluut onmerkbaar, als onzichtbaar, is vriendelijk met antivirussen en blijft in 95% van de gevallen onopgemerkt.

- RLM: 3/1/0

Gratis Keylogger Remote kan toetsaanslagen en gekopieerde tekst van elke applicatie onderscheppen. Het kan ook de namen van actieve applicaties, bezochte websites en screenshots opnemen in een bepaalde periode. De spion werkt in stealth-modus en is niet toegankelijk. Er is een functie voor monitoring op afstand en het verzenden van dagelijkse rapporten per e-mail.

- RLM: 7/1/0

SpyGo is een softwarepakket voor het verborgen monitoren en volgen van gebruikersactiviteit op de computer. Het wordt op afstand bestuurd en maakt monitoring in realtime mogelijk. Werkt in verborgen modus en blijft onzichtbaar tijdens monitoring.

- RLM: 3/1/0

De verborgen agent Actual Spy is in staat om alle gebeurtenissen in het systeem te volgen: alle toetsaanslagen onderscheppen, het register en de Russische lay-out bepalen, screenshots maken (screenshots), het starten en sluiten van programma's onthouden, de inhoud van het klembord controleren, internet opnemen verbindingen, registreer bezochte sites en nog veel meer.

- RLM: 5/1/1

Elite Keylogger - ontworpen voor geheime bewaking van alle soorten gebruikersactiviteit. De mogelijkheden van de keylogger omvatten het volgen van alle soorten correspondentie van ICQ tot e-mail, websites die door gebruikers worden bezocht, getypte wachtwoorden en gebruikte programma's. De spion genereert screenshots van het werkscherm van de gebruiker. Het kan na een bepaalde vaste periode een rapport over gebruikersacties naar een e-mailbox sturen.

- RLM: 6/0/2

Met het hulpprogramma Power Spy kunt u met regelmatige tussenpozen schermafbeeldingen van het scherm maken, toetsenbordaanslagen en bezochte internetpagina's opnemen. U kunt ook e-mailberichten bekijken die zijn gelezen met Microsoft Outlook en Microsoft Outlook Express en documenten die zijn geopend in Word en Kladblok. Het programma stuurt, volgens de opgegeven parameters, een rapport naar e-mail of schrijft het naar een verborgen logbestand.

- RLM: 6/5/5

Het softwarepakket STAKH@NOVETS is ontworpen om het computernetwerk van de onderneming te monitoren. Ze geeft volledige informatie over elke medewerker. Het toezicht op het personeel van het bedrijf kan in een volledig verborgen modus worden uitgevoerd.

- RLM: 6/0/3

StaffCop controleert actieve programma's, applicaties en websites op werk-pc's. Onderschept berichten in ICQ, Skype, e-mail en andere messengers. Maakt screenshots van het beeldscherm, registreert toetsaanslagen en nog veel meer, dat deel uitmaakt van het concept van "computerbesturing".

(KGB) - RLM: 7/1/0

KGB SPY is een van de meest populaire programma's die zijn ontworpen om gebruikers van pc's te bespioneren. Het onderschept en bewaart op de harde schijf een gedetailleerd logboek van gebruikersacties, maakt schermafbeeldingen van het scherm, registreert de lancering van de software, enz.

- RLM: 1/1/0

Punto Switcher is ontworpen om automatisch de toetsenbordindelingen op uw computer te wijzigen. Tegelijkertijd kan het worden gebruikt als keylogger als bepaalde configuratiewijzigingen worden aangebracht.

Momenteel maakt elke gebruiker een reis door de uitgestrektheid van het netwerk. Op internet kan een gebruiker worden "aangevallen" door verschillende bedreigingen. Gebruikers moeten zoveel mogelijk informatie over spionnen weten om zichzelf tegen hen te beschermen.

Dit soort plaag wordt geïdentificeerd in een aparte klasse van bedreigingen. Deze software maakt het voor sommige gebruikers mogelijk om anderen te bespioneren. In dit geval is het mogelijk om de acties van gebruikers zonder hun medeweten te bekijken.

Soms kunnen spionnen hulpprogramma's zijn, maar vaker zijn het virussen. Deze plagen behoren tot de klasse van spyware. Het verschil tussen de ene categorie en de andere is dat spyware pas actief wordt na installatie.

Spionagesoftware kan van zowel een smal spectrum van activiteit zijn. Dat wil zeggen, ze worden gemarkeerd tussen scherm- en keyloggers. Ook complexe toepassingen komen aan bod. Meestal wordt deze categorie ongedierte gebruikt om gebruikers en hun acties te volgen.

Zo kunnen bazen alle door gebruikers uitgevoerde manipulaties volgen. Ook kan ouderlijk toezicht worden uitgeoefend. Over het algemeen is een aparte categorie programma's ongelooflijk handig in het dagelijks leven.

Kenmerken van spywarevirussen en -programma's

De verscheidenheid aan spionageprogramma's is groot. Gebruikers kunnen verschillende elementen tegenkomen die toezicht houden. Toch is het de moeite waard om de onderscheidende kenmerken van programma's en virussen te benadrukken.

Vaak blokkeren antivirusprogramma's spyware als kwaadaardig. Deze objecten hebben echter niets met malware te maken. Maar tegelijkertijd worden ze hoe dan ook geblokkeerd.

Wat is precies het verschil tussen een echte spyware-plaag en services die zijn ontworpen om geheime bewaking van een personal computer uit te voeren? Het verschil tussen deze objecten in de uitvoering van werkzaamheden en het toepassingsgebied.

Spyware wordt alleen naar gadgets gedownload zonder toestemming van de gebruiker. Dat wil zeggen dat de gebruiker zich er misschien niet eens van bewust is dat ongedierte zich op zijn apparaat heeft "gevestigd". Tegelijkertijd zullen ze verschillende diefstallen van gegevens, het kopiëren van bestanden en beschadiging van documenten plegen. Over het algemeen gedragen plagen zich dienovereenkomstig.

Spionagesoftware moet op zijn beurt rechtstreeks door de gebruiker worden geïnstalleerd. Deze programma's zijn echt helpers. Ze zijn nodig om andere gebruikers te controleren.

Verschillende soorten spionnen. Controle over typen op het toetsenbord

Elke gebruiker kan dergelijke plagen tegenkomen. Maar in sommige gevallen weten gebruikers er misschien niet eens van. Het gevaarlijkste type zijn keyloggers. Het zijn deze plagen die veel vaker voorkomen dan alle andere.

Deze objecten kunnen speciaal in het systeem worden ingebouwd om te volgen, of behoren tot onafhankelijke soorten ongedierte. In hun werkingsprincipe is er geen bijzonder verschil.

Keyloggers zijn ontworpen om de acties te controleren die de gebruiker uitvoert tijdens het werken op een personal computer. Verschillende keyloggers verschillen voornamelijk in de manier waarop ze werken. In sommige gevallen kunnen ze slechts af en toe actief zijn.

Bovendien worden dergelijke elementen vaak op de harde schijf geplaatst.

In dit geval weet de gebruiker misschien niet eens dat al zijn wachtwoorden met succes zijn gekopieerd en overgedragen aan externe gebruikers. In de toekomst wordt toegang verleend tot vertrouwelijke informatie, die door fraudeurs naar eigen goeddunken wordt gebruikt.

Het is onwaarschijnlijk dat spionnen gewoon "spioneren". Ze kopiëren altijd informatie met het oog op het verdere gebruik ervan voor de realisatie van hun eigen doeleinden. Een aanvaller kan het account van iemand anders hacken, instellingen aanpassen, het opgegeven wachtwoord wijzigen en andere manipulaties uitvoeren om de accounteigenaar zoveel mogelijk schade te berokkenen.

Maar aangezien apparaatbeheerders de spion kunnen installeren, worden de softwaregegevens in dit geval niet geblokkeerd. Dit komt omdat ze zijn opgenomen in de uitzonderingen. Ze zullen dus niet als bedreiging worden gezien.

Eenvoudige en zeer relevante spion

Gebruikers die op een pc werken, kunnen SC-KeyLog tegenkomen. Gegeven: De keylogger is gratis. Maar het wordt bepaald door de verdedigers die op het apparaat zijn geïnstalleerd, zelfs op het moment dat een dergelijk object wordt geladen.

Als de gebruiker heeft besloten deze software te installeren, kan hij deze onmiddellijk toevoegen aan de lijst met veilige hulpprogramma's voor het apparaat. In dit geval blokkeert de antivirus het gedownloade object niet.

Vervolgens moet u de plaats selecteren waar het bestand met de service zich in de toekomst zal bevinden. Het uitvoerbare bestand van de getuige-module bevindt zich dan op de eerder opgegeven schijf. Zodra de installatie van de software is voltooid, kunnen gebruikers al overgaan tot het instellen van deze dienst.

Het is noodzakelijk om het e-mailadres op te geven waarnaar de gegevens over het onderscheppen van informatie worden verzonden. Wanneer alle belangrijke instellingen zijn geïmplementeerd, worden de bestanden van deze service onmiddellijk toegevoegd aan de lijst met vertrouwde antivirusprogramma's. In dit stadium zijn alle voorbereidende werkzaamheden volledig afgerond.

SC-KeyLog toont tijdens het werk de titels van al die vensters waarmee de gebruiker werkt. Ook bestuurt het hulpprogramma alle acties die op het toetsenbord worden uitgevoerd volledig. Maar er is één nadeel: het onvermogen om automatisch van lay-out te wisselen. Alle teksten worden dus uitsluitend in Engelse letters weergegeven.

Spionnen met een breder spectrum

Ook kunnen gebruikers complexe plagen tegenkomen. Hoewel keyloggers de meest voorkomende zijn, zijn ze alleen goed in gevallen waarin het voldoende is om te weten wat er precies op het toetsenbord wordt ingevoerd en welke hulpprogramma's worden gestart.

Maar in sommige gevallen is deze informatie helemaal niet voldoende. Daarom is er complexe software gemaakt die in de moeilijkste modus werkt. Ze worden gebruikt om uitgebreide spionage uit te voeren. Deze complexe objecten kunnen worden gevuld met meerdere relevante componenten.

Onder hen zijn keyloggers, klembordonderscheppers, spionnen voor het volgen van gegevens die op het scherm van een gadget worden weergegeven. Gebruikers kunnen ook gebruik maken van de ingebouwde programmastart en activiteitenlogger en nog veel meer.

Uitstekende vertegenwoordigers van gratis complexe spionnen

Om het werkingsprincipe van dit soort softwareproducten te evalueren, moet u hun prestaties in de praktijk controleren. Denk bijvoorbeeld aan de Softex Expert Home software. Dit is een gratis Russisch taalsysteem. Dit hulpprogramma blokkeert onmiddellijk verschillende toetsenbordaanslagen.

Ook wordt gedetailleerde monitoring van lopende services uitgevoerd, evenals volledige controle over hun activiteit. Alle actieve gebruikersacties, werken met eigen accounts en nog veel meer worden gecontroleerd.

Maar net als bij andere hulpprogramma's in deze richting, wordt bij het laden van deze software een vergrendeling uitgevoerd. Geïnstalleerde antivirusprogramma's reageren onmiddellijk op de installatie van een dergelijke toepassing en accepteren deze als een bedreiging. Om deze reden is blokkeren het eerste wat verdedigers doen.

Daarom zal het nodig zijn om het werk van de antivirus uit te schakelen. Zodra de installatie van de geselecteerde service is voltooid, activeren we het werk van de verdediger opnieuw. Tijdens de installatie van de spion moet u een sneltoets instellen, wanneer u erop drukt, wordt de interface aangeroepen.

U moet ook een wachtwoord instellen waarmee u toegang krijgt tot de gegevens die tijdens het gebruik van deze software zijn verzameld. Na de installatie moet de spion worden verplaatst naar de lijst met positieve services, waarvan de acties niet mogen worden geblokkeerd.

Softex Expert Home kan niet alleen in de normale modus functioneren, maar ook in de stationaire modus. hierdoor worden geen snelkoppelingen en andere programmakenmerken op het scherm gemaakt. Wanneer u op de eerder geselecteerde toetsen drukt, wordt het hoofdsoftwarevenster onmiddellijk geladen.

In het venster dat verschijnt, wordt de geheime sleutel aangegeven en vervolgens moet u naar het gedeelte met de instellingen gaan. We passen belangrijke parameters aan. Het is voldoende voor gebruikers van deze service om hun thuis-pc's te bespioneren.

Een ander gratis complex programma is Refog Free Keylogger. De eenvoudige interface zal gebruikers zeker bevallen. Deze software helpt bij het onderscheppen van correspondentie in geïnstalleerde messengers, controleert sociale netwerken.

Over het algemeen is het hulpprogramma "in staat" om een groot aantal verschillende acties uit te voeren met behulp van de standaard Explorer. De applicatie beheert het volledige besturingssysteem en alle wijzigingen die daarin worden aangebracht. Tijdens de werking kan het hulpprogramma worden geblokkeerd door de antivirus als de nodige heuristische algoritmen worden toegepast.

Het grootste nadeel van de gratis versie zijn enkele beperkingen. Dit komt door een aantal aspecten van toezicht. Anders zijn er geen storingen.

Gebruikers kunnen dit soort spyware ook op mobiele apparaten installeren. Op het netwerk zijn meerdere van dit soort echte assistenten te vinden. Een prominente vertegenwoordiger is het hulpprogramma KidLogger. Dit is zeer relevante bewakingssoftware voor meerdere platforms.

Verraderlijke verkeersanalysatoren

Met dit soort toepassingen kunnen aanvallers verbinding maken met een sessie op het netwerk. Tegelijkertijd kunnen ze alle manipulaties namens de gebruiker uitvoeren.

Fraudeurs kunnen alle wachtwoorden gebruiken, inloggen op verschillende accounts en andere sites.

Om deze reden is het uiterst belangrijk om het verkeer te versleutelen. Bovenal valt de dreiging op gebruikers die hebben besloten om met openbare netwerken te werken.

NirSoft SmartSniff is een klassieke sniffer. Deze dienst helpt bij het onderscheppen van gegevens die door fraudeurs kunnen worden gestolen. Het hulpprogramma is ook gericht op het debuggen van het netwerk.

Maar aangezien gebruikers steeds meer de voorkeur geven aan stationaire apparaten, wordt dit type software ook voor deze categorie apparaten geleverd. Voor Android is WireShark Shark voor Root geschikt.

Dankzij deze dienst slagen fraudeurs erin om gegevens rechtstreeks van een mobiele telefoon te stelen. Het volstaat om uw smartphone of tablet te verbinden met een openbare hotspot.

Ongediertebestrijding. tegenmaatregelen

Elke gebruiker moet absoluut vechten tegen spionnen. Als u het principe van hun actie kent, is het mogelijk om de meest relevante manieren te kiezen om dit type plaag te elimineren. Uiteraard kunnen gebruikers zelfstandig de acties op de devices monitoren, maar dit kan met goede bedoelingen.

Als fraudeurs proberen in het apparaat te komen om vertrouwelijke gegevens te krijgen om het in de toekomst te gebruiken. Het is moeilijk om spionnen tegen te gaan, maar het is best een haalbare taak.

Het eerste dat u moet doen, is de databases van de antivirussoftware bijwerken. Je moet ook alle objecten controleren die in de "witte" lijst van de verdediger staan. Het is belangrijk om ervoor te zorgen dat er geen verdachte objecten in zitten.

Gebruikers mogen niet met simpele antivirusprogramma's werken. De beste in deze categorie zijn AdwCleaner en AVZ. Deze softwareproducten behoren tot de meest gebruikte om vele soorten bedreigingen te blokkeren.

Het hulpprogramma AnVir Task Manager kan ook helpen. Het bijzondere van de applicatie is dat deze gericht is op het bepalen van de namen en adressen van alle lopende processen. Tegelijkertijd wordt nauwkeurig bepaald hoeveel schade aan het systeem kan worden toegebracht. Deze hulpprogramma's zijn betrouwbaar in het snel neutraliseren van zelfs sniffers.