Gebruikersbeheer is een belangrijk onderdeel van systeembeveiliging. Ineffectieve gebruikers en privilegebeheer leiden er vaak toe dat veel systemen compromitteren. Daarom is het belangrijk dat u begrijpt hoe u uw server kunt beschermen met eenvoudige en effectieve technieken voor gebruikersaccountbeheer.

Waar is de supergebruiker?

De Ubuntu-ontwikkelaars hebben er bewust voor gekozen om het standaard administratieve root-account op alle Ubuntu-installaties te blokkeren. Dit betekent niet dat het root-account is verwijderd of niet toegankelijk is. Er wordt eenvoudig een wachtwoord aan toegewezen dat niet overeenkomt met een mogelijke versleutelde waarde, daarom kan het niet worden gebruikt om rechtstreeks in te loggen.

In plaats daarvan worden gebruikers aangemoedigd om een tool te gebruiken met de naam sudo administratieve verantwoordelijkheden over te dragen. Sudo stelt geautoriseerde gebruikers in staat hun privileges tijdelijk te verhogen met behulp van hun eigen wachtwoord in plaats van het wachtwoord te kennen dat aan de supergebruiker is toegewezen. Deze eenvoudige maar effectieve techniek zorgt voor verantwoordelijkheid voor alle gebruikersacties en geeft beheerders discretionaire controle over welke acties een gebruiker met gespecificeerde privileges kan uitvoeren.

1. Als u om de een of andere reden het superuser-account wilt toestaan, stelt u er gewoon een wachtwoord voor in:

Sudo-wachtwoord

Sudo vraagt je om je wachtwoord en vraagt je vervolgens om een nieuw root-wachtwoord in te stellen, zoals hieronder getoond:

Wachtwoord voor gebruikersnaam: (vul uw eigen wachtwoord in) Voer nieuw UNIX-wachtwoord in: (vul nieuw superuser-wachtwoord in) Typ nieuw UNIX-wachtwoord opnieuw: (herhaal nieuw superuser-wachtwoord) passwd: wachtwoord is succesvol bijgewerkt

2. Gebruik de volgende passwd-syntaxis om het root-account te vergrendelen:

Sudo-wachtwoord -l root

man sudo

Standaard is de oorspronkelijke gebruiker die door het Ubuntu-installatieprogramma is gemaakt, lid van de groep "admin", die wordt toegevoegd aan het bestand /etc/sudoers als sudo-geautoriseerde gebruikers. Als u een andere account volledige superuser-toegang wilt geven via sudo, voeg het gewoon toe aan de groep beheerder.

Gebruikers toevoegen en verwijderen

Het proces voor het beheren van lokale gebruikers en groepen is eenvoudig en verschilt niet veel van de meeste andere GNU / Linux-besturingssystemen. Ubuntu en andere op Debian gebaseerde distributies moedigen het gebruik van het "adduser"-pakket aan voor accountbeheer.

1. Om een gebruikersaccount toe te voegen, gebruikt u de volgende syntaxis en volgt u de aanwijzingen voor het opgeven van een wachtwoord en het identificeren van kenmerken zoals volledige naam, telefoonnummer, enz.:

Sudo adduser gebruikersnaam

2. Gebruik de volgende syntaxis om een gebruiker en zijn primaire groep te verwijderen:

Gebruikersnaam Sudo deluser

Als u een gebruiker verwijdert, wordt de bijbehorende basismap niet verwijderd. Het is aan u om te beslissen of u de map handmatig wilt verwijderen of deze wilt laten staan volgens uw bewaarbeleid.

Onthoud dat elke gebruiker die later wordt toegevoegd met dezelfde UID / GID als de vorige, toegang heeft tot deze map, tenzij u de nodige voorzorgsmaatregelen neemt.

Misschien wilt u deze directory-UID / GID-waarden wijzigen in iets dat meer geschikt is, zoals superuser-waarden, en misschien de directory verplaatsen om toekomstige conflicten te voorkomen:

Sudo chown -R root: root / home / gebruikersnaam / sudo mkdir / home / archived_users / sudo mv / home / gebruikersnaam / home / archived_users /

3. Gebruik de volgende syntaxis om tijdelijk te blokkeren of deblokkeren:

Sudo passwd -l gebruikersnaam sudo passwd -u gebruikersnaam

4. Gebruik respectievelijk de volgende syntaxis om een persoonlijke groep toe te voegen of te verwijderen:

Sudo addgroup groepsnaam sudo delgroup groepsnaam

5. Om een gebruiker aan een groep toe te voegen, gebruikt u:

Sudo adduser gebruikersnaam groepsnaam

Beveiliging gebruikersprofiel

Wanneer een nieuwe gebruiker wordt gemaakt, maakt het hulpprogramma adduser dienovereenkomstig een nieuwe benoemde map aan. / home / gebruikersnaam... Het standaardprofiel wordt gegenereerd op basis van de inhoud in de map / etc / skel, die alle basisprincipes voor het genereren van profielen bevat.

Als uw server de thuisbasis is van veel gebruikers, moet u goed letten op de machtigingen in de homedirectory's van de gebruiker om de privacy te behouden. Standaard worden er aangepaste thuismappen gemaakt met lees-/uitvoerrechten voor iedereen. Dit betekent dat alle gebruikers de inhoud van andere homedirectories kunnen bekijken en openen. Dit is mogelijk niet geschikt voor uw omgeving.

1. Gebruik de volgende syntaxis om de machtigingen op de homedirectory's van bestaande gebruikers te controleren:

Ls -ld / home / gebruikersnaam

De volgende uitvoer laat zien dat de directory / home / gebruikersnaam voor iedereen leestoegang heeft:

Drwxr-xr-x 2 gebruikersnaam gebruikersnaam 4096 2007-10-02 20:03 gebruikersnaam

2. U kunt leesrechten voor iedereen verwijderen met behulp van de volgende syntaxis:

Sudo chmod 0750 / home / gebruikersnaam

Sommigen hebben de neiging om lukraak de recursie (-R) optie te gebruiken, die alle onderliggende mappen en bestanden verandert, hoewel dit optioneel is en tot andere ongewenste gevolgen kan leiden. De bovenliggende map zelf zal ongeautoriseerde toegang tot de inhoud ervan weigeren.

Een efficiëntere benadering van dit probleem zou zijn om de globale standaardmachtigingen te wijzigen voor: Voeg gebruiker toe bij het maken van homedirectories. Bewerk gewoon het bestand /etc/adduser.conf om de variabele DIR_MODE te wijzigen in iets dat geschikter is, waarna alle nieuwe homedirectory's de juiste permissies hebben.

DIR_MODE = 0750

3. Nadat u de mapmachtigingen hebt gecorrigeerd met een van de eerder genoemde technieken, controleert u de resultaten met de volgende opdracht:

Ls -ld / home / gebruikersnaam

Het resultaat hieronder laat zien dat de leesrechten voor iedereen zijn verwijderd:

Drwxr-x --- 2 gebruikersnaam gebruikersnaam 4096 2007-10-02 20:03 gebruikersnaam

Wachtwoordbeleid

Een sterk wachtwoordbeleid is een van de belangrijkste aspecten van uw benadering van beveiliging. Veel succesvolle beveiligingsinbreuken hebben brute kracht en woordenboekaanvallen gebruikt tegen zwakke wachtwoorden. Als u van plan bent om enige vorm van externe toegang te gebruiken met uw lokale wachtwoordsysteem, zorg er dan voor dat u voldoende minimale wachtwoordvereisten en maximale wachtwoordlevensduur toewijst en controleer uw authenticatiesysteem regelmatig.

Minimale wachtwoordlengte

Standaard vereist Ubuntu een minimale wachtwoordlengte van 6 tekens, evenals enkele basisspreidingscontroles. Deze parameters worden beheerd door het bestand /etc/pam.d/common-password en worden hieronder vermeld:

Wachtwoord pam_unix.so obscure sha512

Als u de minimumlengte op 8 tekens wilt instellen, wijzigt u de bijbehorende variabele in min = 8. De wijzigingen zijn hieronder weergegeven:

Wachtwoord pam_unix.so obscure sha512 min = 8

Basiskwaliteitscontroles en minimale wachtwoordlengtes zijn niet van toepassing op een beheerder die opdrachten op sudo-niveau gebruikt om een nieuwe gebruiker in te stellen.

Levensduur wachtwoord

Wanneer u gebruikersaccounts aanmaakt, moet u een beleid voor de minimale en maximale levensduur van wachtwoorden maken om gebruikers te dwingen hun wachtwoord na een bepaalde tijd te wijzigen.

1. Gebruik de volgende syntaxis om eenvoudig de huidige status van een gebruikersaccount te bekijken:

Sudo chage -l gebruikersnaam

De output hieronder toont interessante feiten over het gebruikersaccount, namelijk dat er geen beleid wordt toegepast:

Laatste wachtwoordwijziging: 20 jan 2008 Wachtwoord verloopt: nooit Wachtwoord inactief: nooit Account verloopt: nooit Minimum aantal dagen tussen wachtwoordverandering: 0 Maximum aantal dagen tussen wachtwoordverandering: 99999 Aantal dagen waarschuwing voordat wachtwoord verloopt: 7

2. Om deze waarden in te stellen, gebruikt u eenvoudig de volgende opdracht en volgt u de interactieve aanwijzingen:

Sudo wijzig gebruikersnaam

Het volgende is ook een voorbeeld van hoe u de expliciete vervaldatum van het wachtwoord (-E) handmatig kunt wijzigen in 31-01-2008, de minimale wachtwoordduur (-m) in 5 dagen, de maximale vervaldatum (-M) voor 90 dagen, een inactiviteitsperiode (-I) gedurende 5 dagen nadat het wachtwoord is verlopen en een waarschuwingsperiode (-W) van 14 dagen voordat het wachtwoord verloopt.

Sudo chage -E 31/01/2011 -m 5 -M 90 -I 30 -W 14 gebruikersnaam

3. Gebruik dezelfde opdracht als hierboven vermeld om de wijzigingen te controleren:

Sudo chage -l gebruikersnaam

De onderstaande opdrachtuitvoer toont het nieuwe beleid dat op het account wordt toegepast:

Laatste wachtwoordwijziging: 20 januari 2008 Wachtwoord verloopt: 19 april 2008 Wachtwoord inactief: 19 mei 2008 Account verloopt: 31 januari 2008 Minimum aantal dagen tussen wachtwoordverandering: 5 Maximum aantal dagen tussen wachtwoordverandering: 90 Aantal dagen waarschuwing voordat wachtwoord verloopt: 14

Andere veiligheidsoverwegingen

Veel toepassingen gebruiken alternatieve authenticatiemechanismen die zelfs door ervaren systeembeheerders gemakkelijk over het hoofd kunnen worden gezien. Daarom is het belangrijk om te begrijpen en te controleren hoe gebruikers inloggen en toegang krijgen tot services en applicaties op uw server.

SSH-toegang door geblokkeerde gebruikers

Regelmatige verbreking / blokkering sluit de externe verbinding van de gebruiker met de server niet uit, als hij eerder was ingesteld met RSA-authenticatie met openbare sleutel. Dergelijke gebruikers hebben toegang tot de consoleshell op de server zonder een wachtwoord in te voeren. Vergeet niet om de homedirectory's van gebruikers te controleren op bestanden die dit type SSH-authenticatie toestaan, bijvoorbeeld /home/username/.ssh/authorized_keys.

Het verwijderen of hernoemen van de .ssh / directory in de homedirectory van de gebruiker zal verdere SSH-authenticatie verhinderen.

Zorg ervoor dat u alle bestaande SSH-verbindingen van geblokkeerde gebruikers controleert, aangezien er inkomende of uitgaande verbindingen kunnen zijn. Dood iedereen die je vindt.

Beperk SSH-toegang tot alleen gebruikersaccounts die deze nodig hebben. U kunt bijvoorbeeld een groep maken met de naam "sshlogin" en de groepsnaam toevoegen als de waarde voor de variabele AllowGroups die u vindt in het bestand / etc / ssh / sshd_config.

Sta Groepen sshlogin toe

Voeg vervolgens uw gebruikers die SSH-toegang hebben toe aan de groep "sshlogin" en start de SSH-service opnieuw.

Sudo adduser gebruikersnaam sshlogin sudo service ssh restart

Externe databaseverificatie

De meeste bedrijfsnetwerken vereisen gecentraliseerde authenticatie en toegangscontrole voor alle systeembronnen. Als u uw server hebt geconfigureerd om gebruikers te verifiëren met een externe database, zorg er dan voor dat u zowel externe als lokale accounts uitschakelt, zodat u zeker weet dat u niet terug kunt gaan naar lokale authenticatie.

3 mei 2016 12:20 uur 17.765 weergaven | geen commentaarGebruikersbeheer is een van de belangrijkste vaardigheden van een Linux-systeembeheerder. Meestal is er op een nieuw systeem maar één standaardgebruiker, root.

Het root-account is zeer bevoorrecht en zeer flexibel, maar het wordt ten zeerste afgeraden om de server permanent als root te gebruiken. Feit is dat met absolute rechten de rootgebruiker per ongeluk onherstelbare schade kan toebrengen aan het systeem en de server. Daarom moet u voor het dagelijkse werk een extra gebruiker met normale privileges maken en hem vervolgens superuser-rechten geven. U kunt ook extra accounts aanmaken voor andere gebruikers die toegang tot de server moeten hebben.

Deze handleiding leert u hoe u nieuwe gebruikersaccounts maakt, sudo-rechten overdraagt en gebruikers verwijdert.

Een gebruiker toevoegen

Om een nieuwe gebruiker aan de rootsessie toe te voegen, voert u het volgende in:

In een niet-rootgebruikerssessie met sudo-toegang, kunt u een nieuwe gebruiker toevoegen met de opdracht:

sudo adduser nieuwegebruiker

De opdracht zal voorstellen:

- Stel een wachtwoord in en bevestig.

- Voer aanvullende informatie over de gebruiker in. Dit is optioneel; om de standaardinformatie te accepteren, drukt u gewoon op Enter.

- Bevestig dat de verstrekte informatie correct is (druk op Enter).

De nieuwe gebruiker is klaar! Nu kunt u er verbinding mee maken met de server.

Sudo-machtigingen instellen

Om het nieuwe account te kunnen gebruiken om beheerderstaken uit te voeren, moet u de gebruiker toegang verlenen tot de opdracht sudo. Dit kan op twee manieren:

- Voeg gebruiker toe aan sudo-groep

- Bewerk sudo-instellingen in / etc / sudoers-bestand

Voeg gebruiker toe aan sudo-groep

Op Ubuntu 16.04 hebben alle gebruikers in de sudo-groep standaard toegang tot de opdracht sudo.

Om te zien tot welke groepen de nieuwe gebruiker behoort, voert u het volgende in:

Het commando zal terugkeren:

nieuwegebruiker: nieuwegebruiker

Standaard wordt elke nieuwe gebruiker van het systeem alleen opgenomen in de groep met dezelfde naam. Voer het volgende in om een gebruiker aan een groep toe te voegen:

usermod -aG sudo nieuwe gebruiker

De vlag –aG voegt de gebruiker toe aan de vermelde groepen.

De opstelling testen

Nu moeten we ervoor zorgen dat de nieuwe gebruiker toegang heeft tot de opdracht sudo.

Standaard worden opdrachten in een nieuwe gebruikerssessie als volgt uitgevoerd:

Als u een opdracht als beheerder wilt uitvoeren, voegt u sudo toe aan het begin van de opdracht:

sudo een_commando

In dit geval zal het systeem om het wachtwoord van de huidige gebruiker vragen.

Het bestand / etc / sudoers bewerken

Een alternatieve manier om gebruikersrechten uit te breiden, is door het sudoers-bestand te bewerken. Gebruik hiervoor de opdracht visudo, waarmee u het bestand / etc / sudoers in een editor kunt openen en de rechten van elke systeemgebruiker expliciet kunt specificeren.

We raden aan om het sudoers-bestand uitsluitend met visudo te bewerken, omdat dit commando meerdere gelijktijdige bewerkingen blokkeert en een inhoudscontrole uitvoert voordat het bestand wordt overschreven. Dit voorkomt fouten in de sudo-configuratie die kunnen leiden tot het verlies van privileges.

Als u in een root-sessie bent, voert u het volgende in:

Voer in een niet-rootgebruikerssessie met sudo-toegang het volgende in:

Meestal opent visudo / etc / sudoers in een vi-editor, wat lastig kan zijn voor beginners. Bij nieuwe installaties van Ubuntu gebruikt visudo standaard de bekendere nano-editor. Gebruik de pijltjestoetsen om de cursor te verplaatsen. Zoek de lijn:

wortel ALL = (ALL: ALL) ALL

Kopieer deze regel en plak deze hieronder, waarbij je root vervangt door de naam van de gebruiker aan wie je superuser-privileges wilt geven.

wortel ALL = (ALL: ALL) ALL

nieuwegebruiker ALL = (ALL: ALL) ALL

Voeg een regel zoals deze toe voor elke gebruiker die verhoogde rechten nodig heeft. Sla het bestand op en sluit het.

Gebruikers verwijderen

Onnodige accounts kunnen worden verwijderd.

Om een gebruiker te verwijderen die zijn bestanden verlaat, voert u het volgende in:

als root

deluser nieuwe gebruiker

als een normale gebruiker met verhoogde privileges:

sudo deluser nieuwe gebruiker

Om een gebruiker samen met zijn homedirectory te verwijderen, gebruikt u:

in de root gebruikerssessie

deluser --remove-home nieuwe gebruiker

in een gebruikerssessie met uitgebreide privileges:

sudo deluser --remove-home nieuwe gebruiker

Als de externe gebruiker superuser-rechten had, moet u deze rechten intrekken door het bestand te bewerken:

visudo

Of

sudo visudo

wortel ALL = (ALL: ALL) ALL

newuser ALL = (ALL: ALL) ALL # verwijder deze regel

Als de regel in het bestand bleef en de gebruiker met dezelfde naam in het systeem verscheen, zou hij automatisch uitgebreide privileges krijgen. Nu zal dat niet gebeuren.

Conclusie

Gebruikersbeheer is een vereiste vaardigheid bij het beheren van een Ubuntu 16.04-server. Hiermee kunt u gebruikers scheiden en ze alleen de toegang geven die ze nodig hebben om te werken.

Voor meer informatie over het instellen van sudo, bekijk onze.

Labels:,Groetjes aan iedereen!

In dit artikel laat ik je zien hoe je een nieuwe gebruiker kunt toevoegen, zijn machtigingen kunt wijzigen of het wachtwoord van de gebruiker kunt wijzigen in Linux Ubuntu. En ook hoe u "Accounts" maakt met een grafisch hulpprogramma of vanaf de opdrachtregel.

Laten we eens kijken naar de eerste manier om een nieuw account toe te voegen.

Open via het snelstartpaneel "Systeeminstellingen" en selecteer "Accounts".

Nu moet u extra privileges krijgen. Druk hiervoor op de knop "Deblokkeren".

Voer uw wachtwoord in en klik op de knop "Authenticeren"

Om een nieuwe gebruiker toe te voegen, klik op de "+"

Selecteer het type account in het formulier dat wordt geopend. In dit standaardhulpprogramma kunt u twee soorten gebruikers maken:

- normaal

- Beheerder

In de meeste gevallen is het accounttype "Normaal" voldoende. Maar als in de toekomst blijkt dat deze gebruiker extra rechten nodig heeft, volstaat het om terug te keren naar het hulpprogramma "Accounts" en het type account te wijzigen.

Selecteer het accounttype "Normaal", voeg een gebruikersnaam toe en klik op de knop "Toevoegen".

We hebben ons nieuwe account, maar het wordt pas geactiveerd als er een wachtwoord is ingesteld.

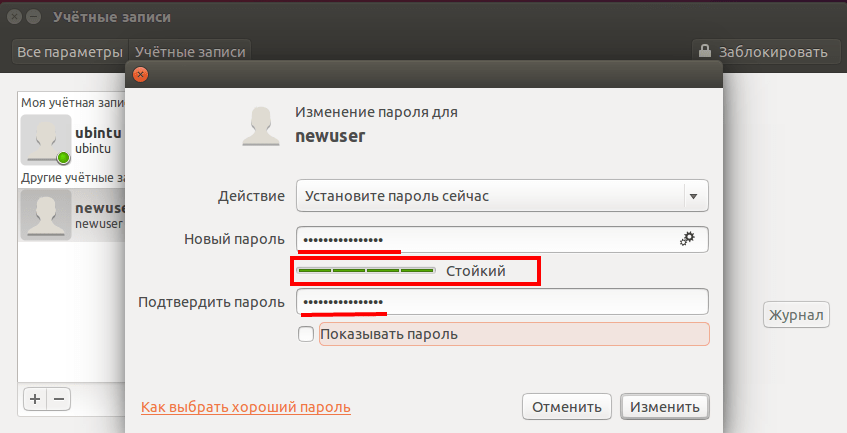

We schakelen het nieuwe account in door in het item "Wachtwoord" te klikken:

Met behulp van de hint bedenken we een "Sterk" wachtwoord en voeren dit vervolgens opnieuw in het veld "Bevestig wachtwoord" in. We activeren het nieuwe account door op de knop "Wijzigen" te klikken.

Om een onnodig account te verwijderen, moet je het selecteren en op het "-" teken drukken

Er wordt een venster geopend voor het selecteren van een verwijderingsmethode.

Er zijn twee opties:

- de homedirectory verwijderen

- of met het behoud ervan.

Als de bestanden van deze gebruiker niet langer nodig zijn, klik dan op "Bestanden verwijderen" ./ p>

Het account en alle bestanden in de homedirectory zijn verwijderd.

Laten we nu eens kijken naar de tweede manier om een nieuwe gebruiker toe te voegen.

Laten we een terminal openen en de volgende opdracht uitvoeren.

sudo adduser nieuwe gebruikers

Om extra rechten te krijgen, moet u het wachtwoord van de gebruiker invoeren en op de toets "Enter" op het toetsenbord drukken.

Voer het wachtwoord opnieuw in en druk op de "Enter"-toets op het toetsenbord.

We voegen de nodige informatie toe en als alles correct is, bevestigen we dit door "Y" te typen en op de "Enter"-toets op het toetsenbord te drukken.

Maar als we een gebruiker met "Administrator"-rechten nodig hebben, moeten we nog een opdracht uitvoeren en de gebruiker toevoegen aan de benodigde groepen (adm, cdrom, sudo, dip, plugdev, lpadmin, sambashare).

sudo usermod -a -G adm, cdrom, sudo, dip, plugdev, lpadmin, sambashare nieuwe gebruikers

Voer de volgende opdracht uit om te zien tot welke groepen de gebruiker behoort.

sudo id nieuwe gebruikers

Het is ook heel eenvoudig om het wachtwoord van een gebruiker te wijzigen. We typen het passwd-commando en de gebruikersnaam.

sudo passwd nieuwe gebruikers

Voer het wachtwoord voor de nieuwe gebruiker in en druk op de "Enter"-toets op het toetsenbord.

Voer vervolgens het wachtwoord opnieuw in en druk op de "Enter"-toets op het toetsenbord. Als alles correct is gedaan, zou u het item "wachtwoord succesvol bijgewerkt" moeten zien. En nu moet je een nieuw wachtwoord invoeren om in te loggen op dit account.

Het is ook heel gemakkelijk om een onnodige gebruiker en zijn thuismap te verwijderen. Om dit te doen, typen we

sudo userdel -r newusers

Helaas geeft de bovenstaande opdracht niet de resultaten van zijn werk weer. Maar om te controleren of de gebruiker newusers nog steeds in ons systeem zit, kunnen we een ander commando gebruiken.

sudo id nieuwe gebruikers

Als resultaat van de uitvoering zien we dat er geen dergelijke gebruiker in het systeem is.

We hebben onderzocht hoe je een nieuwe gebruiker kunt toevoegen, het wachtwoord kunt wijzigen, zijn rechten kunt wijzigen door groepen toe te voegen en ook hoe je een gebruiker kunt verwijderen. En als er onbegrijpelijke vragen over dit onderwerp zijn en er zijn suggesties, dan vraag ik je om ze in de comments te schrijven. Dag iedereen!

We presenteren onder uw aandacht een nieuwe cursus van het team de codeby- "Penetratietesten van webapplicaties vanaf nul". Algemene theorie, voorbereiding op de werkomgeving, passief fuzzen en vingerafdrukken, actief fuzzen, kwetsbaarheden, postexploitatie, tools, social engineering en meer.

Laten we aannemen dat ik een nieuwe Ubuntu Linux 16.04.xx LTS-gebruiker ben. Het kan zijn dat ik meteen een aantal vragen heb. Hoe maak ik een nieuwe sudo-gebruiker aan op mijn server? Hoe een nieuwe gebruiker aan het sudoer-bestand toe te voegen met behulp van de opdrachtregeloptie op Ubuntu?

Linux (en Unix in het algemeen) heeft een superuser genaamd root. De rootgebruiker kan alles en nog wat, en dus kan normaal gebruik van het systeem erg gevaarlijk worden. U kunt de opdracht verkeerd invoeren en het systeem vernietigen. Met de opdracht sudo kan een geautoriseerde gebruiker de opdracht uitvoeren als de supergebruiker (rootgebruiker) of een andere gebruiker zoals gespecificeerd in het beveiligingsbeleid. Sudo wordt vaak op servers gebruikt om beheerdersrechten en privileges te verlenen aan gewone gebruikers. In deze korte zelfstudie leert u hoe u een sudo-gebruiker op Ubuntu kunt maken.

Een paar stappen om een sudo-gebruiker op Ubuntu aan te maken

Meer over beheerdersgroep en sudo-groep op Ubuntu-server

Leden van de beheerdersgroep kunnen rootrechten krijgen. Alle leden van de sudo-groep voeren een opdracht uit op de Ubuntu-server. Dus voeg de gebruiker gewoon toe aan de sudo-groep op de Ubuntu-server. De beheerdersgroep is aanzienlijk verminderd sinds Ubuntu 12.04 en hoger. Daarom bestaat de beheerdersgroep niet meer of wordt deze alleen gebruikt in Ubuntu 12.04 of hoger. De reden waarom het werkt:

# grep -B1 -i "^% sudo" / etc / sudoers

$ sudo grep -B1 -i "^% sudo" / etc / sudoers

# Sta leden van groep sudo toe om elk commando uit te voeren% sudo ALL = (ALL: ALL) ALL

Laten we eens kijken naar enkele praktische voorbeelden.

Hoe kan ik een nieuwe gebruiker met de naam vivek aan sudo toevoegen via de opdrachtregel?

Open een terminal of log in op uw externe server:

$ ssh [e-mail beveiligd]$ ssh [e-mail beveiligd] { [e-mail beveiligd]: / wortel) #

# adduser vivek$ sudo adduser vivek

Figuur 01: Een nieuwe gebruiker toevoegen op Ubuntu

Voorbeelden van mogelijke data-uitgangen:

Een sudo-gebruiker maken in Ubuntu voor het vivek-account

Voer de volgende opdracht in:

# adduser vivek sudo

OF gebruik de opdracht usermod om een gebruiker toe te voegen aan een groep op Linux:

# usermod -aG sudo vivek

$ sudo usermod -aG sudo vivek

$ sudo adduser vivek sudo

Voorbeelden van mogelijke data-uitgangen:

Figuur 02: vivek-gebruiker toevoegen aan sudo om beheerdersrechten te krijgen

Bevestig de nieuwe gebruiker en het groepslid met:

$ id vivek

Voorbeelden van mogelijke data-uitgangen:

Afbeelding 03: Gebruikers- en groepsinformatie weergeven

De vivek-gebruiker kan nu als volgt inloggen met het ssh-commando:

$ ssh [e-mail beveiligd]

Zorg ervoor dat vivek de opdracht sudo kan gebruiken:

$ sudo cat / etc / sudoers

De eerste keer dat u de opdracht sudo gebruikt, wordt u om het wachtwoord van uw vivek-account gevraagd. Voer dus het vivek-wachtwoord in om root-toegang te krijgen. Elk type opdracht met sudo moet worden uitgevoerd met root-rechten voor het vivek-account. Voer het volgende in om een rootshell te krijgen:

$ sudo –s

Voorbeelden van mogelijke data-uitgangen:

Afbeelding 03: Sudo-toegang testen voor het vivek-gebruikersaccount

En dus deed je het. U kunt nu andere gebruikers toestaan sudo op de Ubuntu-server uit te voeren en gebruikers beheerdersrechten verlenen.

Origineel: de complete gids voor het "useradd"-commando in Linux - 15 praktische voorbeelden

Auteur: Ravi Saive

Publicatiedatum: 28 maart 2014

Vertaling: A. Krivoshey

Datum van overdracht: december 2014

We kennen allemaal de commando's "useradd" en "adduser", die erg populair zijn in de Linux-wereld. Van tijd tot tijd gebruiken systeembeheerders ze om gebruikersprofielen te maken met specifieke eigenschappen of beperkingen.

De opdracht "useradd" op Linux of andere op Unix gebaseerde systemen is een hulpprogramma op laag niveau dat wordt gebruikt om een gebruikersaccount toe te voegen/aan te maken. Het adduser-commando lijkt erg op useradd omdat het er slechts een symbolische link naar is.

Versies van de opdracht useradd kunnen op sommige Linux-distributies enigszins verschillen. Ik neem aan dat je de documentatie van je distributie leest voordat je gaat experimenteren.

Wanneer we de opdracht useradd in de terminal uitvoeren, gebeurt het volgende:

1. Het bewerkt de bestanden / etc / passwd, / etc / shadow, / etc / group en / etc / gschaduw om een nieuwe gebruiker toe te voegen.

2. Er wordt een homedirectory voor de nieuwe gebruiker gemaakt en ingevuld.

3. De machtigingen en de eigenaar van de thuismap zijn ingesteld.

Basiscommandosyntaxis:

$ useradd gebruikersnaam

In dit artikel laten we u 15 van de meest voorkomende voorbeelden zien van het gebruik van de useradd-opdracht in Linux. We verdelen ons verhaal in twee delen:

Deel I: de basis met 10 voorbeelden;

Deel II: geavanceerde functies met 5 voorbeelden.

Deel I - 10 basisvoorbeelden van het gebruik van de opdracht "useradd"

1. Een nieuwe gebruiker toevoegen in Linux

Om een nieuwe gebruiker aan te maken/toe te voegen, gebruikt u de opdracht "usadd" met het argument "gebruikersnaam", waarbij gebruikersnaam de naam is van de nieuwe gebruiker die zal worden gebruikt om in te loggen op het systeem.

U kunt slechts één gebruiker tegelijk toevoegen en zijn naam moet uniek zijn (d.w.z. verschillend van de namen van andere gebruikers die al in het systeem bestaan).

Voeg bijvoorbeeld de gebruiker "techmint" toe:

# useradd tecmint

Na het uitvoeren van deze opdracht wordt een nieuwe gebruiker in vergrendelde toestand aangemaakt. Om een gebruikersaccount te ontgrendelen, moet u het wachtwoord instellen met de opdracht "passwd".

# passwd tecmint Wachtwoord wijzigen voor gebruiker tecmint. Nieuw UNIX-wachtwoord: Typ nieuw UNIX-wachtwoord opnieuw: passwd: alle authenticatietokens zijn bijgewerkt.

Na het aanmaken van een nieuwe gebruiker wordt de invoer automatisch toegevoegd aan het wachtwoord "/ etc / passwd" en ziet er als volgt uit:

Tecmint: x: 504: 504: tecmint: / home / tecmint: / bin / bash

Het bestaat uit zeven door dubbele punten gescheiden velden, elk met een ander doel:

gebruikersnaam: de gebruikersnaam die wordt gebruikt om in te loggen op het systeem. Het kan 1 tot 32 tekens lang zijn.

Wachtwoord: gebruikerswachtwoord (of teken x), dat versleuteld wordt opgeslagen in het / etc / schaduwbestand.

Gebruikers-ID (UID): elke gebruiker moet een gebruikers-ID (UID) hebben - een gebruikers-ID. Standaard is UID 0 gereserveerd voor root en UID's in het bereik 1-99 voor andere vooraf gedefinieerde accounts. UID's in het bereik van 100-999 zijn voor gebruikersaccounts en groepen.

Groeps-ID (GID): groeps-ID - Groeps-ID (GID), opgeslagen in / etc / groepsbestand.

gebruikers informatie: Dit is een optioneel veld en u kunt er aanvullende informatie over de gebruiker opgeven, zoals de volledige naam. Dit veld wordt gevuld met het "vinger"-commando.

Home Directory: het absolute pad naar de homedirectory van de gebruiker.

Schelp: het absolute pad naar de shell van de gebruiker, bijvoorbeeld / bin / bash.

2. Een gebruiker maken met een niet-standaard locatie van de thuismap

Standaard maakt de opdracht "useradd" de thuismap van de gebruiker in / home en noemt deze de naam van de gebruiker. Dus voor het bovenstaande voorbeeld zullen we bijvoorbeeld de homedirectory zien van de gebruiker "tecmint" die we hebben gemaakt in "/ home / tecmint".

Deze actie kan echter worden gewijzigd met de optie "-d", gevolgd door de locatie van de nieuwe thuismap. Het onderstaande commando zal bijvoorbeeld de gebruiker "anusha" maken met de homedirectory "/ data / projects".

# useradd -d / data / projecten anusha

U kunt de locatie van de thuismap van de gebruiker bekijken, evenals andere informatie over hem:

# kat / etc / wachtwoord | grep anusha anusha: x: 505: 505 :: / data / projecten: / bin / bash

3. Een gebruiker aanmaken met een bepaalde gebruikers-ID

In Linux heeft elke gebruiker zijn eigen UID (Unique Identification Number). Bij het aanmaken van een nieuwe gebruiker wordt standaard userid 500, 501, 502 enz. toegewezen.

Maar we kunnen een gebruiker met een bepaald gebruikers-ID maken met de optie "-u". De onderstaande opdracht maakt bijvoorbeeld de gebruiker "navin" met gebruikers-ID "999".

# useradd -u 999 navin

Nu kunnen we controleren of de gebruiker daadwerkelijk met deze ID is gemaakt.

# kat / etc / wachtwoord | grep tecmint navin: x: 999: 999 :: / home / navin: / bin / bash

Opmerking: Houd er rekening mee dat de gebruikers-ID anders moet zijn dan de gebruikers-ID van gebruikers die al op het systeem aanwezig zijn.

4. Een gebruiker maken met een bepaalde groeps-ID

Evenzo heeft elke gebruiker zijn eigen GID (Groepsidentificatienummer). We kunnen gebruikers maken met een bepaalde groeps-ID met behulp van de -g optie.

In dit voorbeeld zullen we de gebruiker "tarunika" toevoegen met de gegeven UID en GID:

# useradd -u 1000 -g 500 tarunika

Laten we eens kijken of de opdracht correct werkte:

# kat / etc / wachtwoord | grep tarunika tarunika: x: 1000: 500 :: / home / tarunika: / bin / bash

5. Een gebruiker toevoegen aan meerdere groepen

De optie "-G" wordt gebruikt om de gebruiker aan extra groepen toe te voegen. Groepsnamen worden gescheiden door komma's zonder spaties.

In het onderstaande voorbeeld voegen we de gebruiker "tecmint" toe aan de groepen beheerders, webadmin en ontwikkelaars.

# useradd -G admins, webadmin, developers tecmint

Laten we nu eens kijken in welke groepen de gebruiker zich bevindt met het id-commando.

# id tecmint uid = 1001 (tecmint) gid = 1001 (tecmint) groepen = 1001 (tecmint), 500 (admins), 501 (webadmin), 502 (ontwikkelaars) context = root: system_r: unconfined_t: SystemLow-SystemHigh

6. Een gebruiker toevoegen zonder een homedirectory

In sommige situaties willen we gebruikers om veiligheidsredenen geen homedirectory's geven. In dit geval, wanneer een gebruiker zich onmiddellijk na het opstarten bij het systeem aanmeldt, zal zijn homedirectory root zijn. Als zo'n gebruiker het su-commando gebruikt, dan is hij geautoriseerd in de homedirectory van de vorige gebruiker.

Gebruik de optie "-M" om een gebruiker zonder homedirectory aan te maken. Laten we bijvoorbeeld een gebruiker "shilpi" maken zonder een thuismap.

# useradd -M shilpi

Laten we controleren of de gebruiker is gemaakt zonder een thuismap met behulp van de opdracht ls:

# ls -l / home / shilpi ls: kan geen toegang krijgen / home / shilpi: geen dergelijk bestand of map

7. Een gebruikersaccount met een beperkte geldigheidsperiode toevoegen

Wanneer we een gebruiker toevoegen met de opdracht "useradd", heeft zijn account standaard geen vervaldatum, dat wil zeggen dat zijn vervaldatum is ingesteld op 0 (verloopt nooit).

We kunnen de vervaldatum echter instellen met de optie "-e", waarbij de datum wordt gespecificeerd in het formaat JJJJ-MM-DD. Dit is handig bij het aanmaken van tijdelijke accounts voor specifieke taken.

In het onderstaande voorbeeld maken we een gebruiker "aparna" aan met een accountvervaldatum van 27 april 2015 in de notatie JJJJ-MM-DD.

# useradd -e 2015-03-27 aparna

# chage -l aparna Laatste wachtwoordwijziging: 28 maart 2014 Wachtwoord verloopt: nooit Wachtwoord inactief: nooit Account verloopt: 27 maart 2015 Minimum aantal dagen tussen wachtwoordwijziging: 0 Maximum aantal dagen tussen wachtwoordwijziging: 99999 Aantal dagen waarschuwing voordat wachtwoord verloopt: 7

8. Maak een gebruiker aan met een beperkte vervaldatum voor het wachtwoord

Het argument -f wordt gebruikt om het aantal dagen op te geven waarna het wachtwoord verloopt. Standaard is de waarde -1 en verloopt het wachtwoord niet.

In het voorbeeld hebben we de gebruiker "tecmint" ingesteld op een wachtwoordverloop van 45 dagen met behulp van de "-e" en "-f" opties.

# useradd -e 2014-04-27 -f 45 tecmint

9. Verschillende opmerkingen toevoegen aan het account

Met de optie -c kunt u willekeurige opmerkingen, zoals de volledige naam of het telefoonnummer van de gebruiker, aan het / etc / passwd-bestand toevoegen. Het volgende commando voegt bijvoorbeeld de gebruiker "mansi" toe en voegt zijn volledige naam, Manis Khurana, toe aan het commentaarveld.

# useradd -c "Manis Khurana" mansi

U kunt de opmerkingen in het bestand "/ etc / passwd" bekijken met het commando:

# tail -1 / etc / passwd mansi: x: 1006: 1008: Manis Khurana: / home / mansi: / bin / sh

10. De opdrachtshell van de gebruiker wijzigen

Soms voegen we gebruikers toe die nooit opdrachtshells gebruiken of die andere opdrachtshells gebruiken. We kunnen voor elke gebruiker een aparte shell instellen met de optie "-s".

In het voorbeeld voegen we de gebruiker "tecmint" toe zonder een opdrachtshell, dat wil zeggen, we stellen de shell "/ sbin / nologin" in.

# useradd -s / sbin / nologin tecmint

U kunt de opdrachtshell van de gebruiker controleren met de opdracht:

# tail -1 / etc / passwd tecmint: x: 1002: 1002 :: / home / tecmint: / sbin / nologin

Deel II: Geavanceerde functies van het useradd-commando

11. Een gebruiker toevoegen met de opgegeven homedirectory, shell en opmerkingen

De onderstaande opdracht maakt een gebruiker "ravi" aan met een homedirectory "/ var / www / tecmint", een shell "/ bin / bash" en aanvullende informatie over de gebruiker.

# useradd -m -d / var / www / ravi -s / bin / bash -c "TecMint Owner" -U ravi

In dit commando creëert de "-m -d" optie een gebruiker met de gegeven home directory, en de "-s" optie stelt de shell in, d.w.z. / bak / bash. De -c optie voegt extra informatie over de gebruiker toe, en de -U optie creëert / voegt een groep toe met dezelfde naam als de gebruiker.

12. Een gebruiker toevoegen met de opgegeven thuismap, opdrachtshell, opmerkingen en UID / GID.

Dit commando lijkt erg op het vorige, maar hier definiëren we de shell als "/bin / zsh", en stellen de UID en GID in voor de gebruiker "tarunika". Hier specificeert "-u" de nieuwe UID van de gebruiker (dwz 1000) en "-g" specificeert de GID (dwz 1000).

# useradd -m -d / var / www / tarunika -s / bin / zsh -c "TecMint Technical Writer" -u 1000 -g 1000 tarunika

13. Een gebruiker toevoegen met homedirectory, geen shell, met opmerkingen en gebruikers-ID

De volgende opdracht lijkt erg op de vorige twee, het enige verschil is dat we de opdrachtshell voor de gebruiker "avishek" met de gegeven gebruikers-ID (dwz 1019) uitschakelen. Dit betekent dat de gebruiker "avishek" niet in staat zal zijn om in te loggen op het systeem vanuit de opdrachtshell.

# useradd -m -d / var / www / avishek -s / usr / sbin / nologin -c "TecMint Sr. technisch schrijver" -u 1019 avishek

14. Een gebruiker toevoegen met thuismap, skeletmap, opmerkingen en gebruikers-ID

De enige verandering in dit commando is dat we de "-k" optie gebruiken om een skeletmap op te geven, dat wil zeggen /etc/custom.skel, niet de standaard /etc /skel. We gebruiken ook de "-s" optie om een aparte /bin/tcsh shell in te stellen.

# useradd -m -d / var / www / navin -k /etc/custom.skell -s / bin / tcsh -c "Geen actief lid van TecMint" -u 1027 navin

15. Een gebruiker toevoegen zonder thuismap, geen shell, geen groepen en met opmerkingen

De onderstaande opdracht wijkt af van de eerder getoonde. Hier gebruiken we de "-M" optie om een gebruiker aan te maken zonder een home directory, en "-N" om alleen een gebruiker aan te maken (geen groep). Het argument "-r" wordt gebruikt om een systeemgebruiker aan te maken.

# useradd -M -N -r -s / bin / false -c "Uitgeschakeld TecMint-lid" clayton