DNSCrypt ще ви помогне да шифровате DNS трафика и да го защитите от трети страни.

- Настройването на DNS сървър е добре, но дори е по -добре да шифровате трафика между сървъра и клиента, тоест вие. Вече написах в други статии какво е DNS и направих прегледи на най -модерните DNS сървърни услуги. Разликата между простия DNS и DNSCrypt е, че целият прехвърлен трафик от вашето компютърно устройство към DNS сървъра не е криптиран. Единственото нещо, което дават прости DNS услуги, е блокирането на подозрителни сайтове. И трафикът, както писах по -горе, който се предава обратно на вашия компютър и заявката се изпраща от вашия компютър към DNS сървъра, преминава на чисто място.

- Тези DNS услуги перфектно защитават вашето компютърно устройство и предлагат избор на филтриране на уебсайтове. Но предаваният трафик от DNS сървъра към вашето компютърно устройство не е криптиран, както писах по -горе. Можете да научите повече за настройването на различни компютърни устройства на ваша страна като клиент от първата статия, която изброих по -горе. Той също така предоставя преглед на това как да изберете правилния DNS сървър. Може би той ще ви разкаже за DNS по -задълбочено. Тъй като в тази статия говорим за DNS, но само задълбочаваме криптирането на самата връзка от DnS сървъра и вашия компютър.

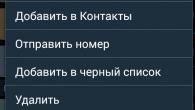

- Можете да шифровате самата DNS връзка, като я инсталирате и конфигурирате на вашето компютърно устройство, както и посетете официалния уебсайт. След като изтегля най -новата версия на DNSCrypt за вашето компютърно устройство с операционна система Windows, ще публикувам всички връзки в края на статията. След разопаковане на архива на системното устройство C: /, папката може да бъде наименувана по ваша преценка или оставена по подразбиране. Отваряме командния ред под името на администратора, можете да направите това, ако не знаете, като прочетете статията. След това в командния ред отидете в папката, която сте разопаковали в устройството C: /. Името на папката в пътя е различно, както сте го кръстили, натиснете Enter и ако всичко е правилно, отговорът е правилен, картинката по -долу:

- След това отидете в папката, в която сте разопаковали, отворете папката в обикновен изследовател и намерете файла dnscrypt-resolvers.csv в нея, изберете DNS сървъра, към който ще се свържем. На първо място е сървърът, вероятно всеки знае такава програма като. В допълнение към сървърите на Adguard има много други, от които да избирате, но това е най -известният от списъка. Въпреки че предпочитам Yandex.

- Можете да използвате DNSCrypt и да го конфигурирате, за да се свържете по -подробно с DNS на Yandex, на официалния уебсайт има име и така нататък за конфигуриране на програмата DNSCrypt (аз лично конфигурирах DNS на Yandex според мен). DNSYandex параметри: yandex, "Yandex", "Yandex публичен DNS сървър", "Anycast", "", https: //www.yandex.com,1,no,no,no,77.88.8.78: 15353,2.dnscrypt -cert.browser.yandex.net, D384: C071: C9F7: 4662: AF2A: CCD5: 7B5D: CC97: 14D4: 07B6: AD36: 01E1: AEDC: 06D5: 6D49: 6327 Взето от файла с настройките на програмата (dnscrypt- резолвери .csv) Както можете да видите, настройте връзка с избрания по -рано DNS сървър и не само от файла, но и от споменатите по -горе статии. Конфигурирайки връзката си по този метод, няма да е необходимо да инсталирате антирекламни и програми за наблюдение.

- В този пример ще говоря за свързване на DNS сървъра на ADGuard. След това избрахме имената от списъка във файла dnscrypt-resolvers.csv, името на сървъра ще бъде следното: adguard-dns-family-ns1 и въвеждаме командата в командния ред, подчертах го на снимката по-долу :

- Ако сървърът е наличен, ще видите следното, както е на снимката по -горе в правоъгълника на докосването. Инсталирайте DNSCrypt в системата със следната команда, подчертайте я на снимката по -долу и натиснете Enter:

- Ако всичко върви добре, отговорът в командния ред ще бъде както на горната снимка в правоъгълника. Ако искате да премахнете DnSCrypt, командата ще бъде същата само на мястото на последната инсталация ще бъде Деинсталиране. Освен това, ако искате да промените сървъра, направете същото с Install и т.н. Програмата е конфигурирана и сега е необходимо връзката във вашето компютърно устройство да бъде свързана чрез DNSCrypt. Отиваме до връзките на вашата връзка и в свойствата на връзката, предпочитаните DNS сървъри, въведете 127.0.0.1 това е вашият адрес на вашата машина. Можете да научите за промяна на адреса на сървъра на Dns във връзката от примерите на статии, за които писах по -горе. Как да отидете в свойствата на връзката, за да промените Dns адреса, всичко може да се намери в връзките в горната част на статията.

За какво е DNS?

Ето списък на статии, които написах по-рано за известни DNS услуги:

Шифроване на DNS връзка:

Всеки, който мисли за анонимност в Интернет, знае чудесен начин да скрие своя IP адрес в Интернет - това е VPN услуга. Въпреки това, дори при VPN връзка, заявките към DNS сървъра често остават незащитени и лесно можете да проследите къде отиват вашите DNS заявки. Нарича се още „DNSleaks“ или „DNS теч“.

Нека разгледаме по -отблизо какво представлява DNS и какви са проблемите.

Както знаете, всеки компютър в Интернет има свой собствен IP-адрес, без да знаете IP-адреса на компютъра, е невъзможно да му изпратите информация или заявка. IP адресът е под формата на 4-байтово число, разделено с точки (например 162.234.12.110 или 78.31.54.226).

За обикновения човек не е лесно да запомни голям брой IP адреси, поради което в началото на развитието на Интернет се появи нужда от инструмент, който да улесни живота на потребителите на интернет. DNS стана такъв инструмент - системата от имена на домейни. DNS сървърът е инструмент, който ви позволява да определите IP адреса по името на домейна.

Например, въвели сте адреса на сайта в реда на браузъра, браузърът е изпратил заявка до DNS сървъра, което е посочено в настройките на вашата интернет връзка. Сървърът изпраща обратно пакет за отговор, съдържащ IP адреса на желания сайт.

От една страна, всичко е направено удобно - просто включихте кабела в мрежовата карта, автоматично ви беше назначен DNS сървърът на доставчика с бърз отговор и всичко работи. Но от друга страна, има два проблема с тази схема:

1) Няма криптиране на връзката... Това означава, че всеки нападател може да прихване вашия трафик и да измами вашия IP адрес. Например, да ви покажа фалшива страница в интернет банка. Препоръчително е също да скриете този трафик от доставчика или от правоприлагащите органи (никога не познавате J).

2) DNS сървърите на доставчици са законово задължени да водят регистрационни файлове(от кой IP, кои сайтове са били посетени и времето за свързване), както и, при поискване от правоприлагащите органи, предоставете тези регистрационни файлове (надявам се, че всички са знаели това? J). Още повече, 99% от DNS сървърите в света пишат дневници и не го крият.

Ако изведнъж не искате някой да прихване вашите данни или да прочете дневниците на вашите посещения, има надеждна опция. Какво трябва да се направи:

1) Трябва да шифровате връзката. За това има програмата DNSproxy. Той не се свързва директно с DNS сървъра, а се криптира чрез DNS резолвера (той просто пренасочва заявките към DNS сървъра). От своя страна резолверът предава данни към DNS сървъра по криптирана връзка. Тоест, по този начин, използвайки нюхачи (например WIreshark), можете да разберете само IP адреса на резолвера. Но тъй като пакетите са криптирани с помощта на "криптография с елиптична крива", е невъзможно да се определи с кой конкретен DNS сървър обменяме данни.

2) Трябва да използвате DNS сървъри, които не водят регистрационни файлове. Както сами разбирате, сървърите на доставчика изчезват веднага. Също така, за анонимност, не можете да използвате DNS или Google сървърите на Google или Yandex, тъй като те честно признават, че съхраняват информация (прочетете техните споразумения за поверителност). Но има DNS сървъри, които могат да ни помогнат. Това е www.opennicproject.org. Сайтът казва, че сървърите не пишат никакви дневници (добре, да повярваме). За съжаление тези сървъри са нестабилни и понякога се сриват. За да разрешите този проблем, можете да използвате програмата Акрилен DNS прокси". Тя ви позволява да правите заявки не към един DNS сървър, а към 10 наведнъж. И пакетът от сървъра, който пристигне най -бързо, ще бъде приет от програмата. Затова ще решим два проблема наведнъж - минимизираме загубата на скорост на заявка (тъй като най -бързият обмен на данни обикновено се случва с DNS сървърите на доставчика) и изравняваме нестабилността на всички сървъри.

Така че, трябва да шифроваме връзката, за да защитим DNS сървърите. Това е полезно не само за тези, които не използват VPN (как можете да разрешите проблема с изтичането на DNS ще бъде написано по -късно). Да започваме:

2) В настройките на вашата мрежова връзка трябва ръчно да регистрирате DNS адреса. Отидете на „Център за мрежи и споделяне“ -> „Връзка към локална област“ -> „Свойства“ -> „Интернет протокол версия 4 TCP / IPv4“. Поставяме 127.0.0.1 там. Вторият ред трябва да се остави празен.

3) За да стартирате AcrylicDNSProxy, преминете през Старт и щракнете върху " Стартирайте акрилна услуга ".Трябва да се появи съобщение за успешен старт.

4) Сега проверяваме нашите DNS сървъри на www.perfect-privacy.com/dns-leaktest. Трябва да е нещо подобно:

Ориз. 2

Можете да добавите файл AcrylicController.exeза стартиране.

5) Сега ние шифроваме нашите заявки към DNS сървъри, използвайки програмата DNScrypt.

6) Разопаковайте и стартирайте dnscrypt-winclient.exe. Там избираме нашата мрежова карта и натискаме Инсталиране. Връзката с DNS сървърите вече е криптирана.

7) Нека да проверим какво ще ни покажат услугите ни за проверка сега. Отидете на www.perfect-privacy.com/dns-leaktest. Нито един от нашите сървъри не трябва да бъде дефиниран.

И ако отидете на http://whoer.net, единственото нещо, което може да покаже, е адресът на DNS резолвера, през който преминават DNS заявките. Самите сървъри са "неизвестни".

Ориз. 3

VPN + DNS криптиране

Фигурата показва типична диаграма на вашата връзка при свързване към VPN сървъри.

Фигура 4.

Както можете да видите, има уязвимост - DNS заявките могат да се изпращат едновременно както през VPN сървъра, така и директно до посочения DNS сървър във вашата мрежова връзка.

Изглежда, че можете просто да регистрирате ръчно DNS сървъра в настройките за връзка като 127.0.0.1, така че да няма ненужни заявки към DNS на доставчика. Но, очевидно, когато се изключите от VPN, интернет няма да работи, защото при свързване към VPN се използват техните собствени DNS сървъри. Ако просто въведете двата сървъра на проекта www.opennicproject.org, това ще намали скоростта на сърфиране в интернет, когато VPN е деактивиран. В този случай също се препоръчва да инсталирате програмата AcrylicDNSProxy, която няма да позволи скоростта на сърфирането ви да спадне. Но тъй като AcrylicDNSProxy е инсталиран, защо да не инсталирате и DNScrypt?

Ако използвате VPN услуги 100% от времето, можете просто да регистрирате един IP адрес в настройките на DNS: 127.0.0.1. Ще бъде достатъчно.

Така беше намерена интересна схема, която ви позволява да анонимизирате и скриете DNS заявки, което ще ви помогне малко, ако попаднете на „власти“ и ако местен зъл хакер реши да пренасочи DNS заявки и да покаже на вашите деца сайтове вместо „Изчакайте минута " - сайтове за възрастни ...

Забележка: ако нямате нужда от всичко това, просто инсталирайте AcrylicDNSProxy, като посочите сървърите на вашия доставчик, Yandex, Google и т.н., което ще ви даде осезаемо ускорение на сърфирането в Интернет.

Благодаря за вниманието.

Корпорацията за управление на имена на домейни и IP адреси (ICANN) се готви да замени криптографски ключове за сигурност за DNS сървъри на 11 октомври. Ако нещо се обърка, милиони потребители ще имат проблеми с интернет.

Системата за адресиране на World Wide Web е проектирана по такъв начин, че не е нужно да помним цифровия IP на сайтовете - достатъчно е да познаваме URL адреса на естествен език (например сайтът вместо 80.93.184.195). DNS сървърът (от английската система за имена на домейни) ще изпълни задачата на преводача вместо нас и ще определи кой уеб ресурс търсим, като въведете този или онзи адрес или като щракнете върху реда за търсене на търсачката.

Тъй като мрежата се превърна в платформа за бизнес, броят на жертвите на кибер измамници нараства всяка година, като прихваща заявката на потребителя към DNS сървър и го пренасочва към фалшив сайт, понякога визуално неразличим от оригинала, вместо на желания сайт. Затова през 2010 г. ICANN въведе системата KSK (Key Signing Key) - разширения за сигурността на системата за имена на домейни (DNS Security или DNSSEC), чийто период на подмяна отдавна е изтекъл.

Коренни зони на DNS

Източник: Уикипедия.

Ключова дата

KSK се използват за допълнителна защита на заявките на потребителите към DNS системата. Те са инсталирани в конфигуратора (доверителна котва) на кореновите (валидиращи разрешители) и локалните (рекурсивни разрешители) сървъри на домейн зона и гарантират, че URL адресът, посочен в заявката, съвпада с истинския IP адрес. Съгласно разпоредбите, KSK подлежат на подмяна на всеки пет години. Но тъй като срокът на правителството на САЩ за управление на имена на домейни е изтекъл и много големи оператори не бяха готови, те решиха да не бързат.

Те започнаха сериозно да говорят за актуализиране на ключовете през юли 2016 г., а онзи ден корпорацията обяви готовност номер едно - на 11 октомври се планира да деактивира текущата версия на KSK и да премине към нова. Тъй като операторите са имали достатъчно време да актуализират конфигураторите на резолвера, ключовата промяна трябва да бъде автоматична и невидима за останалия свят. Освен това двама от всеки три потребители на интернет изобщо нямат DNSSEC връзка.

Сигурност с цената на риска

Според самия ICANN обаче има възможност някои резолвери по някаква причина да оставят стари ключове в котвата на доверието - в този случай DNS сървърът просто няма да може да разбере кой сайт се иска от него . В същото време, поради особеностите на валидирането на ключовете на зоната на основния домейн от така наречените авторитетни DNS сървъри (отговорни за домейни от първи ред, например zone.ru), последствията могат да се появят след два дни .

Криптографските служители на ICANN предупреждават, че за 750 милиона обикновени потребители това може да доведе до непредсказуеми грешки при достъпа до страницата в браузъра (като „грешка на сървъра“ и SERVFAIL) или зареждане на сайт без снимки, грешки при обмена на поща, счупени съобщения и общо забавяне на работата на мрежата. По -сериозни последици заплашват автоматизираните системи и услуги, свързани с DNSSEC - не само синхронизацията на времето ще се счупи, но и целият електронен документооборот.

В допълнение ICANN очаква значително увеличаване на изчислителното натоварване на цялата DNS йерархия поради увеличаването на броя на заявките за актуализиране на KSK от оператори със стари ключове. Очаква се резултатите от мониторинга на ситуацията да бъдат публикувани на уебсайта на корпорацията.

Тази статия е написана по искане на един от читателите на блога. И трябва да кажа - темата е много интересна.

В днешно време въпросът за защитата на предавания трафик в Интернет става все по -остър. Много хора могат да пожелаят вашите данни - от киберпрестъпници, които по всякакъв начин ще искат да получат вашите пароли до различни услуги, до специални услуги, които искат да знаят всичко за всяка ваша стъпка. И по това време в интернет има голям брой „самозащита“. Един такъв прост, но много ефективен инструмент ще бъде разгледан в тази статия - DNScrypt.

Има такъв прекрасен ресурс, наречен OpenDNSкоято предоставя своите публични DNS сървъри. OpenDNSпредлага DNS решенияза потребители и предприятия, като алтернатива на използването на DNS сървъра, предлаган от техния доставчик. Поставянето на фирмени сървъри в стратегически важни области и използването на голям кеш от имена на домейни води до факта, че OpenDNS, като правило, изпълнява заявките много по -бързо, като по този начин увеличава скоростта на отваряне на страници. Резултатите от DNS заявки се кешират в операционната система и / или приложенията за известно време, така че тази скорост може да не се забелязва при всяка заявка, а само при тези заявки, които не са кеширани.

Тъй като трафикът между DNS сървъра и вашия компютър не е криптиран, това създава сериозен риск от прихващане на трафика. Шифроването на DNS трафик ще защити клиента от атаки "човек по средата"при което нападател се вкарва в комуникационния канал и се представя за DNS сървър. В допълнение, криптирането предотвратява наблюдението на трафика и блокира нападателите да отгатнат идентификатори на пакети или да изпратят фалшиви DNS отговори. Най -просто казано: DNS криптирането ще предотврати фишинг атаки, когато вместо желаната страница се отвори злонамерено копие от нея, където въвеждате данните си. С всичко, което предполага. Освен това за интернет доставчика ще стане много по -трудно да разбере кои сайтове сте посетили (защото няма да има информация за заявки за разрешаване на имена в регистрационните файлове). За да организира всичко това, проектът OpenDNS пусна отлична помощна програма с отворен код, наречена DNScrypt.

Тази помощна програма ще криптира целия прехвърлен трафик между вашия компютър и сървърите на OpenDNS. Ако вашият интернет доставчик блокира всеки сайт с неговото име на домейн - сега този сайт ще работи! Още един плюс. Тази помощна програма е достъпна в голямо разнообразие от системи. Ще опиша инсталацията и конфигурацията с помощта на пример Debianи Ubuntu / Linux Mint.

V Ubuntu 14.04и Debian 8, тази помощна програма не е налична. Вариант 2: изградете сами или използвайте хранилища на трети страни. В случая с Ubuntu това ще бъде PPA:

sudo add-apt-repository ppa: xuzhen666 / dnscrypt

sudo apt-get update

sudo apt-get install dnscrypt-proxy

В случая с Debian, просто изтеглете пакета dnscrypt-проксиот хранилището за тестови версии. И инсталирайте с GDebi, или по команда sudo dpkg -i dnscrypt-proxy_1.6.0-2_amd64.deb.

За самостоятелно сглобяване:

wget https://raw.github.com/simonclausen/dnscrypt-autoinstall/master/dnscrypt-autoinstall.sh && chmod + x dnscrypt-autoinstall.sh && ./dnscrypt-autoinstall.sh

По време на инсталационния процес ще бъдете подканени да изберете DNS сървър. Изберете OpenDNS.

Не се изисква допълнителна конфигурация, пакетът съдържа всичко необходимо. Всичко, което трябва да направите, е да преконфигурирате малко вашата мрежова връзка. Отворете настройките за мрежова връзка, изберете свои, отидете на раздела IPv4, променете АвтоматиченНа Автоматично (само адреси) (Автоматично (само за адрес)и посочете DNS адреса 127.0.2.1

Рестартирайте, свържете се и отидете на

като

като

Туит

Въведение

Ще ви разкажа за програма, която използвам от много години. Той леко подобрява сигурността на мрежата, като предпазва от фалшифициране на сайтове при работа по несигурни Wi-Fi мрежи.

Няма да навлизам в технически подробности. Накратко ще ви разкажа същността на проблема, който започнаха да решават едва през последните 5 години, но с помощта на DNSCrypt можете да се защитите днес.

Несигурни DNS заявки

За комуникация между устройства се използва методът за предаване на данни TCP / IP. Това не е протокол или набор от програми, а концепция (модел) за това как трябва да се осъществи тази комуникация.

TCP / IP има много недостатъци, но тъй като моделът е "пластмасов", той е бил закърпен и усъвършенстван за повече от 40 години от съществуването си. Например, така че никой да не вижда какво въвеждате на сайтовете и да получавате в отговор, много сайтове масово са преминали към шифрован протокол.

За съжаление, все още има много уязвимости в TCP / IP. Едно от болезнените места е системата за имена на домейни ( д omain нАме С ystem, DNS).

Когато отворите уебсайт в адресната лента, компютърът трябва да знае на кой сървър да изпрати заявката. За да направи това, той се обръща към DNS сървъри, които съхраняват записи на кой цифров IP-адрес на сървъра да се свърже, за да получи желаната страница.

Проблемът е, че компютрите се доверяват безусловно на DNS сървъри.Ако се свържете с обществена Wi-Fi мрежа в кафене, чийто собственик е настроил собствен сървър с фалшиви адреси, има шанс вместо Вконтакте да отворите примамка, която събира пароли.

Има няколко начина за защита на заявките за сървъри с имена, но операционните системи не ги използват.Трябва сами да промените операционната система, като използвате отделни програми.

Прост DNSCrypt

Простият DNSCrypt улеснява и променя промяната на настройките на мрежовата карта, така че всички заявки да преминават към DNS сървъри с поддръжка на DNSSEC. Тази технология избягва фалшифицирането на IP адреси. Като бонус ще бъдат използвани само уважаващи поверителността сървъри на имена, т.е. не запазва потребителските заявки.

Програмата е проста. Основното нещо е да изберете правилната 32- или 64-битова версия, в зависимост от това какъв бит Windows имате. Битовата дълбочина може да се види в контролния панел - Система (в Windows 10 - Настройки - Система - Информация).

След инсталиране и стартиране от пряк път на работния плот, не е необходимо да се променят настройките. Просто натиснете бутона Приложи.

Ще видите превключвателя за услугата DNSCrypt в зелено Вкл. Това означава, че в Windows е стартирала нова услуга, чиято същност е да действа като прокси сървър за всички DNS заявки, като ги пренасочва към защитени сървъри (има списък с тях в раздела „Resolvers“, няма какво да се прави докоснете там).

След това просто трябва да кликнете върху всички мрежови карти, видими в долната част на прозореца, така че в горния десен ъгъл да се появи отметка.

Това е всичко!Заявката за защита ще действа незабавно. Програмата ще работи сама.

Ако сте напреднал потребител и искате да проверите дали DNSCrypt работи на вашия компютър, отворете свойствата на TCP / IPv4 на мрежовата връзка. DNS сървърът трябва да е локален - 127.0.0.1.

Ако при използване на сървъра за имена 127.0.0.1 сайтовете се отворят, помощната програма dnscrypt-proxy работи, никой не пише вашите заявки и доставчикът не проследява заявките.

Премахнатопрограмата, както всички останали - чрез контролния панел.

DNSCypt ≠ пълна поверителност

Не бъркайте DNS криптирането с криптиране на целия трафик между вас и сайтовете.

DNSCrypt ще ви помогне

- защита срещу фалшифициране на DNS сървъри от нарушители,

- шифроване на DNS заявки.

Помощната програма няма да помогне

- запазете поверителността си в интернет,

- получавате достъп до уебсайтове, блокирани във вашата страна,

- защита от подмяна, ако файлът hosts се редактира на компютъра.

Ако се притеснявате от проблеми с поверителността, DNSCrypt е само поддържащ инструмент. За анонимно сърфиране в Интернет се използват VPN и / или Tor технологии, тогава DNS криптирането ще се превърне в допълнителна защита в случай, че някоя програма на вашия компютър поиска IP адреса на домейна, заобикаляйки VPN.

Ако използвате DNSCypt без VPN, доставчикът все пак ще види, че имате достъп до сървър с такъв и такъв IP адрес и ако няколко сайта са хоствани на сървър със същия IP адрес, тогава определете кой посещавате ще се окажечрез анализиране на заявките (записът на индикатора за име на сървър се предава в ясен текст дори при използване на HTTPS).

Други операционни системи

DNS криптирането трябва да работи по подразбиране на всяка операционна система. Но тази функция я няма! Няма поддръжка за DNSCrypt или подобна технология от кутията за Windows, Linux или Android.